Déployer Azure Local, version 23H2 à l’aide de l’identité locale avec Azure Key Vault (préversion)

S’applique à : Azure Local 2311.2 et versions ultérieures

Cet article explique comment utiliser l’identité locale avec Azure Key Vault pour le déploiement Azure Local version 23H2.

Important

Cette fonctionnalité est actuellement en PRÉVERSION. Pour connaître les conditions juridiques qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou plus généralement non encore en disponibilité générale, consultez l’Avenant aux conditions d’utilisation des préversions de Microsoft Azure.

Vue d’ensemble

Précédemment appelée déploiement sans AD, la méthode d’utilisation de l’identité locale avec Key Vault permet à Azure Local de gérer et de stocker en toute sécurité les secrets, tels que les clés BitLocker, les mots de passe de nœud et d’autres informations sensibles, sans compter sur AD. En intégrant Key Vault et en utilisant l’authentification basée sur des certificats, vous pouvez améliorer votre posture de sécurité et garantir la continuité des opérations.

Avantages

L’utilisation de l’identité locale avec Key Vault sur Azure Local offre plusieurs avantages, en particulier pour les environnements qui ne s’appuient pas sur AD. Voici quelques-uns des principaux avantages :

Infrastructure de périphérie minimale. Pour les environnements qui n’utilisent pas AD, l’identité locale avec Key Vault offre un moyen sécurisé et efficace de gérer les identités utilisateur et les secrets.

Magasin des secrets. Key Vault gère et stocke en toute sécurité les secrets, tels que les clés BitLocker, les mots de passe de nœud et d’autres informations sensibles. Cela réduit le risque d’accès non autorisé et améliore la posture globale de sécurité.

Gérez la gestion simplifiée. En intégrant Key Vault, les organisations peuvent simplifier la gestion des secrets et des informations d’identification. Cela inclut le stockage des secrets d’identité locale et de déploiement dans un coffre unique, ce qui facilite la gestion et l’accès à ces secrets.

Déploiement simplifié. Pendant le déploiement du système via le Portail Azure, vous avez la possibilité de sélectionner un fournisseur d’identité local intégré à Key Vault. Cette option simplifie le processus de déploiement en veillant à ce que tous les secrets nécessaires soient stockés en toute sécurité dans Key Vault. Le déploiement devient plus efficace en réduisant les dépendances des systèmes AD existants ou d’autres systèmes qui exécutent AD, ce qui nécessite une maintenance continue. En outre, cette approche simplifie les configurations de pare-feu pour les réseaux de technologie opérationnelle, ce qui facilite la gestion et la sécurisation de ces environnements.

Prérequis

Avant de commencer, assurez-vous que vous :

Signez l’identité locale avec le formulaire d’inscription En préversion d’Azure Key Vault pour participer à la préversion publique limitée. Pour plus d’informations sur la façon dont nous collectons, utilisons et protégez vos données personnelles lors de votre participation à la préversion, consultez la Déclaration de confidentialité Microsoft.

Remplissez les conditions préalables et remplissez la liste de contrôle de déploiement. Ignorez les prérequis spécifiques à AD.

Créez un compte d’utilisateur local avec les mêmes informations d’identification sur tous les nœuds et ajoutez-le au groupe administrateurs local, au lieu d’utiliser le compte d’administrateur intégré.

Téléchargez le logiciel local Azure. Des instructions sur la façon de télécharger le logiciel local Azure seront fournies à ceux qui se sont inscrits à la préversion.

Pour cette préversion, les nœuds nécessitent des adresses IP statiques et ne prennent pas en charge DHCP. Une fois le système d’exploitation installé, utilisez SConfig pour définir l’adresse IP statique, le sous-réseau, la passerelle et LE DNS.

Disposer d’un serveur DNS avec une zone correctement configurée. Cette configuration est cruciale pour que le réseau fonctionne correctement. Consultez Configurer le serveur DNS pour Azure Local.

Configurer le serveur DNS pour Azure Local

Procédez comme suit pour configurer DNS pour Azure Local :

Créez et configurez le serveur DNS.

Configurez votre serveur DNS si vous n’en avez pas déjà. Cette opération peut être effectuée à l’aide du DNS Windows Server ou d’une autre solution DNS.

Créez des enregistrements A de l’hôte DNS.

Pour chaque nœud de votre instance Azure Local, créez un enregistrement A hôte DNS. Cet enregistrement mappe le nom d’hôte du nœud à son adresse IP, ce qui permet à d’autres appareils sur le réseau de localiser et de communiquer avec le nœud.

En outre, créez un enregistrement A hôte DNS pour le système lui-même. Cet enregistrement doit utiliser la première adresse IP de la plage réseau que vous avez allouée pour le système.

Vérifiez les enregistrements DNS.

Pour vérifier que les enregistrements DNS d’un ordinateur spécifique sont correctement configurés, exécutez la commande suivante :

nslookup "machine name"Configurez le transfert DNS.

Configurez le transfert DNS sur votre serveur DNS pour transférer des requêtes DNS vers Azure DNS ou un autre fournisseur DNS externe en fonction des besoins.

Mettez à jour les paramètres réseau.

Mettez à jour les paramètres réseau sur vos nœuds locaux Azure pour utiliser le serveur DNS que vous avez configuré. Cela peut être effectué via les paramètres de la carte réseau ou à l’aide de commandes PowerShell.

Vérifiez la configuration DNS.

Testez la configuration DNS pour vous assurer que les requêtes DNS sont correctement résolues. Vous pouvez utiliser des outils tels que

nslookupou explorer pour vérifier la résolution DNS.Configurez la clé de Registre sur chaque nœud.

Définissez la clé de Registre avec le nom de zone/nom de domaine complet sur chaque nœud. Exécutez la commande suivante :

$zoneName = "replace.with.your.zone.name.here" $RegistryPath = 'HKLM:\SYSTEM\CurrentControlSet\services\Tcpip\Parameters' Set-ItemProperty -Path $RegistryPath -Name 'Domain' -Value $zoneNameRedémarrez le système d’exploitation sur des ordinateurs locaux et distants à l’aide de la commande suivante :

Restart-Computer

Déployer Azure Local via le portail à l’aide de l’identité locale avec Key Vault

Pendant le déploiement via le Portail Azure, vous avez la possibilité de sélectionner un fournisseur d’identité local intégré à Key Vault. Cela vous permet d’utiliser une identité locale avec Key Vault pour gérer et stocker en toute sécurité les secrets au lieu d’utiliser AD pour l’authentification.

Les étapes de déploiement générales sont les mêmes que celles décrites dans Déployer un système Azure Local version 23H2 à l’aide du Portail Azure. Toutefois, lors de l’utilisation de l’identité locale avec Key Vault, vous devez effectuer des étapes spécifiques sous les onglets Mise en réseau et gestion .

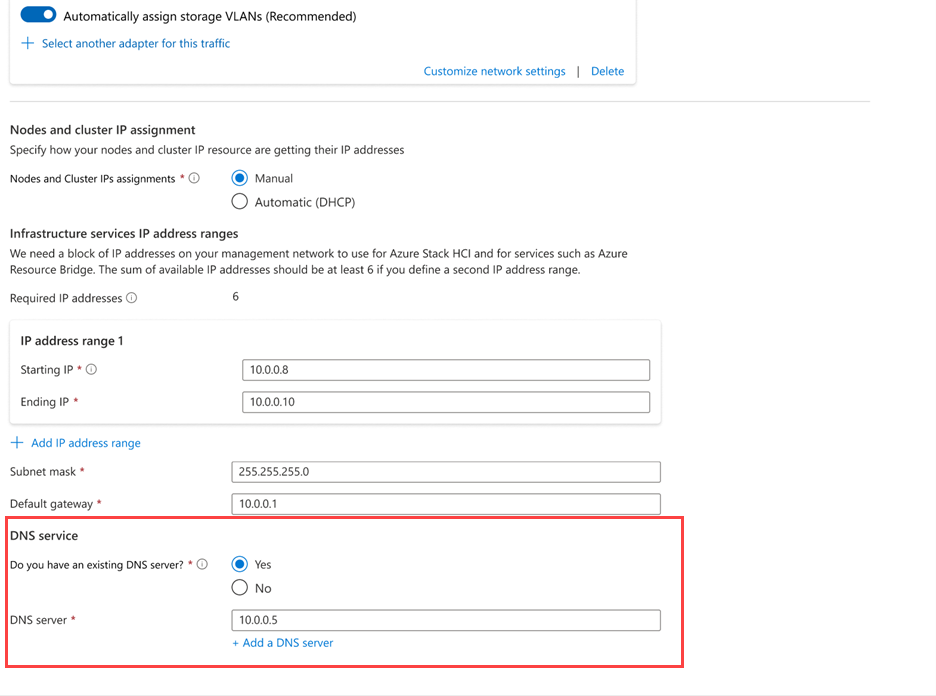

Onglet Réseau

Fournissez les détails du serveur DNS configurés dans la section Configurer DNS pour Azure Local .

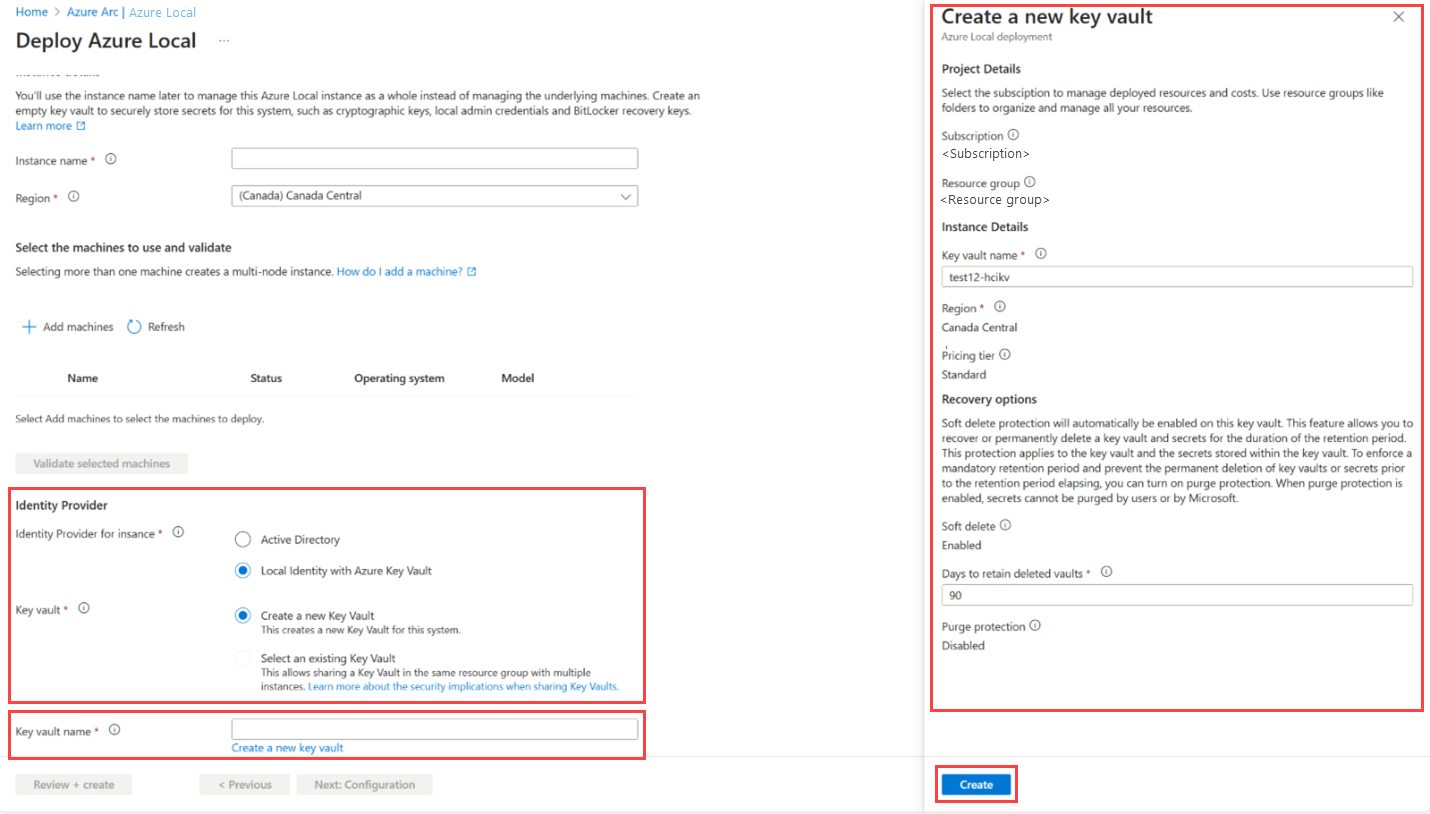

Onglet Gestion

Sélectionnez l’identité locale avec l’option Azure Key Vault .

Pour créer un coffre de clés, sélectionnez Créer un coffre de clés. Entrez les détails requis dans le volet contextuel droit, puis sélectionnez Créer.

Dans le nom du coffre de clés, entrez le nouveau nom du coffre de clés.

Étapes de post-déploiement

Après le déploiement du système, vérifiez que le déploiement était inférieur à AD et vérifiez que les secrets sont sauvegardés dans Key Vault.

Vérifiez que le système a été déployé sans Active Directory

Après avoir déployé le système, vérifiez que le déploiement était sans AD (sans AD).

Vérifiez que le nœud n’est pas joint à un domaine AD en exécutant la commande suivante. Si la sortie s’affiche

WORKGROUP, le nœud n’est pas joint au domaine.Get-WmiObject Win32_ComputerSystem.DomainVoici un exemple de sortie :

[host]: PS C:\Users\LocalAdmin\Documents> (Get-WmiObject Win32_ComputerSystem).Domain WORKGROUPVérifiez qu’un cluster est un cluster de groupe de travail fonctionnel sans AD. Exécutez la commande suivante et vérifiez la valeur du

ADAwareparamètre :Get-ClusterResource "Cluster Name" | Get-ClusterParameter ADAware Object Name Value Type ------ ---- ----- ---- ClusterName ADAware 2 UInt32 For ADAware property, 0 = None, 1 = AD, 2 = DNS (AD'less) only.

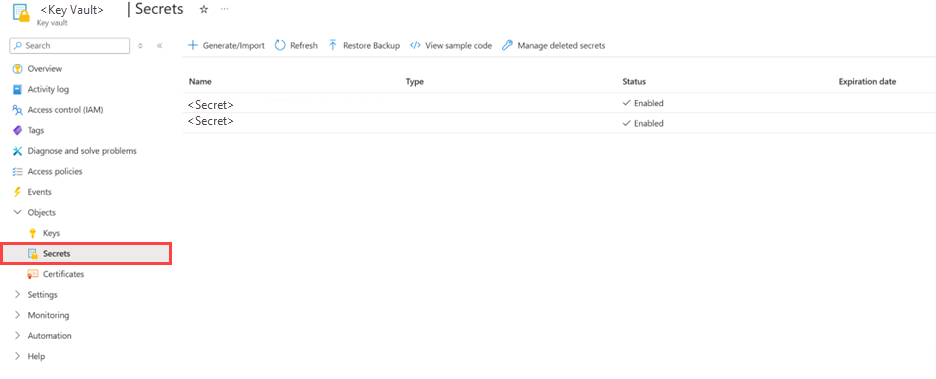

Vérifier que les secrets sont sauvegardés dans Key Vault

Les clés BitLocker et les mots de passe d’administrateur de récupération sont sauvegardés en toute sécurité sur Azure et sont pivotés pour garantir une sécurité maximale.

Dans les scénarios où AD n’est pas disponible, vous pouvez utiliser un utilisateur administrateur de récupération dédié pour restaurer le système. Le nom d’utilisateur désigné à cet effet est RecoveryAdmin. Le mot de passe correspondant peut être récupéré en toute sécurité à partir d’Azure Key Vault, en vous assurant que vous disposez des informations d’identification nécessaires pour effectuer efficacement les opérations de récupération du système.

Cela garantit que toutes les informations critiques sont stockées en toute sécurité et peuvent être facilement récupérées si nécessaire, fournissant une couche supplémentaire de sécurité et de fiabilité pour notre infrastructure.

Mettre à jour Key Vault sur Azure Local

Pour mettre à jour la configuration de sauvegarde afin d’utiliser un nouveau coffre de clés, vous devez corriger votre système avec les nouvelles informations Key Vault.

Procédez comme suit pour mettre à jour la configuration de votre coffre de clés de sauvegarde d’un système pour utiliser un nouveau coffre de clés :

Commencez par créer un coffre de clés dans le Portail Azure. Vérifiez qu’il est configuré pour stocker les secrets de sauvegarde.

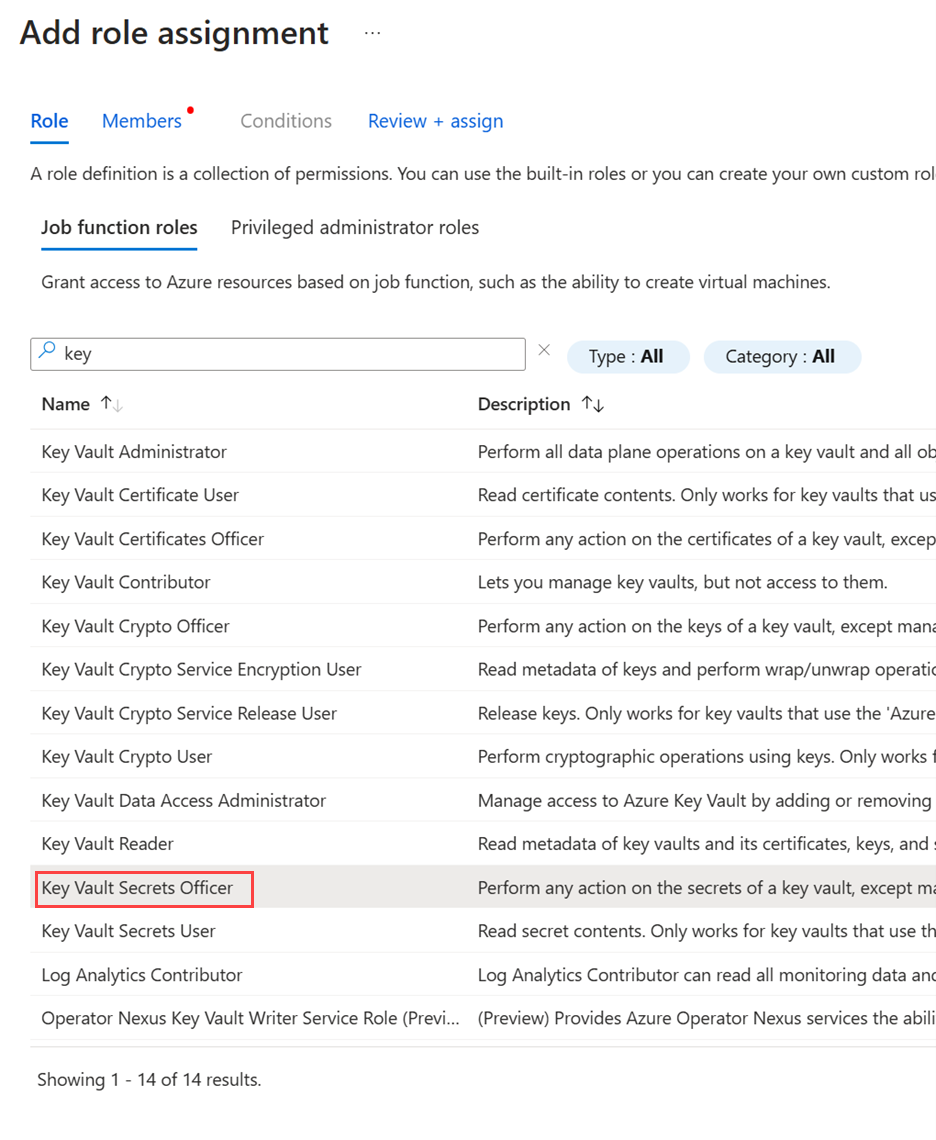

Configurez les contrôles d’accès appropriés pour le nouveau coffre de clés. Cela inclut l’octroi d’autorisations nécessaires à l’identité de nœud. Vérifiez que votre coffre de clés est affecté au rôle Agent secret Key Vaults. Pour obtenir les instructions correspondantes, consultez l’article Donner accès aux clés, certificats et secrets du coffre de clés avec un contrôle d’accès en fonction du rôle Azure.

Mettez à jour la configuration système.

Utilisez une requête POST pour mettre à jour la configuration du cluster avec les nouveaux détails du coffre de clés. Cela implique l’envoi d’une requête au point de terminaison d’API suivant :

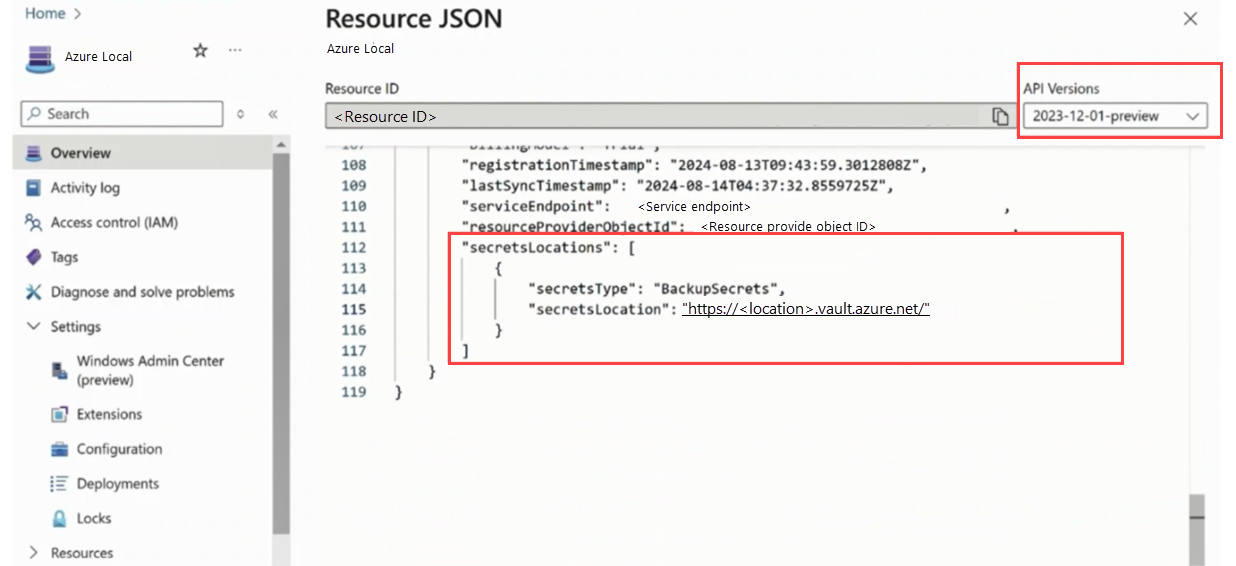

API Spec: API Version: 2024-07-01-preview API Path: /subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.AzureStackHCI/clusters/{clusterName}/updateSecretsLocations Payload: { "properties": { "secretsType": "BackupSecrets", "secretsLocation": "https://hcikeyvaulttestingnew.vault.azure.net/" } }Validez la configuration. Dans le Portail Azure, ouvrez la ressource système et vérifiez que le code JSON de ressource inclut les détails de Key Vault mis à jour.

Voici un exemple de capture d’écran de Resource JSON dans lequel vous pouvez mettre à jour le coffre de clés :

Vérifiez les secrets dans le nouveau coffre de clés. Vérifiez que tous les secrets de sauvegarde sont correctement stockés dans le nouveau coffre de clés.

Nettoyez l’ancien coffre de clés. L’ancien coffre de clés et ses secrets ne sont pas supprimés automatiquement. Une fois que vous avez vérifié que le nouveau coffre de clés est configuré correctement et que tous les secrets sont stockés comme prévu, vous pouvez supprimer l’ancien coffre de clés si nécessaire.

Récupérer un coffre de clés supprimé et reprendre la sauvegarde

Lorsque vous supprimez et récupérez par la suite un coffre de clés, l’identité managée qui avait précédemment accès au coffre de clés est affectée de la manière suivante :

- Révocation de l’accès aux identités managées. Pendant le processus de suppression, les autorisations d’accès de l’identité managée au coffre de clés sont révoquées. Cela signifie que l’identité n’a plus l’autorisation d’accéder au coffre de clés.

- Échec des opérations d’extension. L’extension de coffre de clés de sauvegarde responsable de la gestion des sauvegardes secrètes s’appuie sur l’identité managée pour l’accès. Avec les autorisations d’accès révoquées, l’extension ne peut pas effectuer d’opérations de sauvegarde.

- État de l’extension dans le Portail Azure. Dans le Portail Azure, l’état de l’extension s’affiche comme Ayant échoué, indiquant que l’extension ne peut pas sauvegarder les secrets en raison de la perte d’autorisations nécessaires.

Pour résoudre et résoudre le problème de l’extension ayant échoué et restaurer les opérations de sauvegarde normales, procédez comme suit :

Réaffecter l’accès aux identités managées.

- Déterminez l’identité managée qui nécessite l’accès au coffre de clés.

- Réaffectez le rôle Agent secret Key Vault à l’identité managée.

Vérifiez la fonctionnalité d’extension.

- Après la réaffectation, surveillez l’état de l’extension dans le Portail Azure pour vous assurer qu’elle passe de l’échec à la réussite. Cela indique que l’extension a récupéré les autorisations nécessaires et fonctionne maintenant correctement.

- Testez les opérations de sauvegarde pour vous assurer que les secrets sont sauvegardés correctement et que le processus de sauvegarde fonctionne comme prévu.

Étapes suivantes

- Si vous n’avez pas créé de volumes de charge de travail pendant le déploiement, créez des volumes de charge de travail et des chemins de stockage pour chaque volume. Pour plus d’informations, consultez Créer des volumes sur des clusters Azure Local et Windows Server et Créer un chemin de stockage pour Azure Local.

- Obtenez la prise en charge des problèmes de déploiement local Azure.