Configurer le proxy Arc via un script d’inscription pour la passerelle Azure sur Azure Local (préversion)

S’applique à : Azure Local 2408 et versions ultérieures

Après avoir créé la ressource de passerelle Arc dans votre abonnement Azure, vous pouvez activer les nouvelles fonctionnalités en préversion de la passerelle Arc. Cet article explique comment configurer le proxy Arc avant l’inscription d’Arc à l’aide d’un script d’inscription pour la passerelle Arc sur Azure Local.

À l’aide de cette méthode, vous n’avez pas besoin de configurer le proxy Arc sur winInet, WinHttp ou les variables d’environnement manuellement.

Important

Cette fonctionnalité est actuellement en PRÉVERSION. Pour connaître les conditions juridiques qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou plus généralement non encore en disponibilité générale, consultez l’Avenant aux conditions d’utilisation des préversions de Microsoft Azure.

Prérequis

Vérifiez que les conditions préalables suivantes sont remplies avant de continuer :

Vous avez accès à une instance locale Azure exécutant la version 23H2.

Ressource de passerelle Arc créée dans le même abonnement que celle utilisée pour déployer Azure Local. Pour plus d’informations, consultez Créer la ressource de passerelle Arc dans Azure.

Étape 1 : Obtenir ArcGatewayID

Vous avez besoin du proxy et de l’ArcGatewayID à partir d’Azure pour exécuter le script d’inscription sur des machines locales Azure. Vous pouvez trouver l’ID de la passerelle Arc sur la page d’aperçu du portail Azure de la ressource.

Étape 2 : Inscrire de nouvelles machines dans Azure Arc

Pour inscrire de nouvelles machines version 2408 ou version 2411 dans Azure Arc, vous exécutez le script d’initialisation en passant les paramètres et ArcGatewayID les Proxy serverProxy bypass listparamètres.

Voici un exemple de modification de ces paramètres pour le Invoke-AzStackHciArcInitialization script d’initialisation. Une fois l’inscription terminée, les machines locales Azure sont inscrites dans Azure Arc à l’aide de la passerelle Arc :

#Define the subscription where you want to register your server as Arc device.

$Subscription = "yoursubscription"

#Define the resource group where you want to register your server as Arc device.

$RG = "yourresourcegroupname"

#Define the tenant to use to register your server as Arc device.

$Tenant = "yourtenant"

#Define Proxy Server if necessary

$ProxyServer = "http://x.x.x.x:port"

#Define the Arc gateway resource ID from Azure

$ArcgwId = "/subscriptions/yourarcgatewayid/resourceGroups/yourresourcegroupname/providers/Microsoft.HybridCompute/gateways/yourarcgatewayname"

#Define the bypass list for the proxy. Use semicolon to separate each item from the list.

# Use "localhost" instead of <local>

# Use specific IPs such as 127.0.0.1 without mask

# Use * for subnets allowlisting. 192.168.1.* for /24 exclusions. Use 192.168.*.* for /16 exclusions.

# Append * for domain names exclusions like *.contoso.com

# DO NOT INCLUDE .svc on the list. The registration script takes care of Environment Variables configuration.

$ProxyBypassList = "localhost;127.0.0.1;*.contoso.com;machine1;machine2;machine3;machine4;machine5;192.168.*.*;AzureLocal-1"

#Connect to your Azure account and Subscription

Connect-AzAccount -SubscriptionId $Subscription -TenantId $Tenant -DeviceCode

#Get the Access Token and Account ID for the registration

$ARMtoken = (Get-AzAccessToken).Token

#Get the Account ID for the registration

$id = (Get-AzContext).Account.Id

#Invoke the registration script with Proxy and ArcgatewayID

Invoke-AzStackHciArcInitialization -SubscriptionID $Subscription -ResourceGroup $RG -TenantID $Tenant -Region australiaeast -Cloud "AzureCloud" -ArmAccessToken $ARMtoken -AccountID $id -Proxy $ProxyServer -ArcGatewayID $ArcgwId -ProxyBypass $ProxyBypassList

Étape 3 : Vérifier que l’installation a réussi

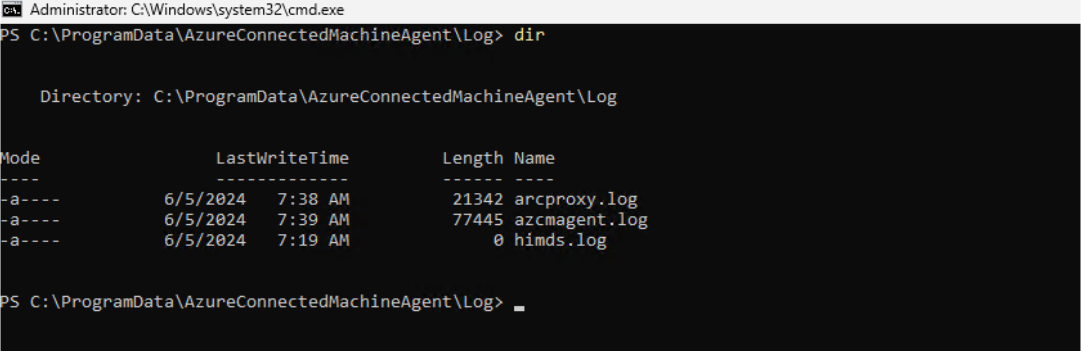

Une fois la validation du déploiement démarrée, vous pouvez vous connecter au premier ordinateur à partir de votre système et ouvrir le journal de passerelle Arc pour surveiller les points de terminaison redirigés vers la passerelle Arc et ceux qui continuent à utiliser votre pare-feu ou votre proxy.

Vous trouverez le journal de passerelle Arc à l’adresse : c :\programdata\AzureConnectedMAchineAgent\Log\arcproxy.log.

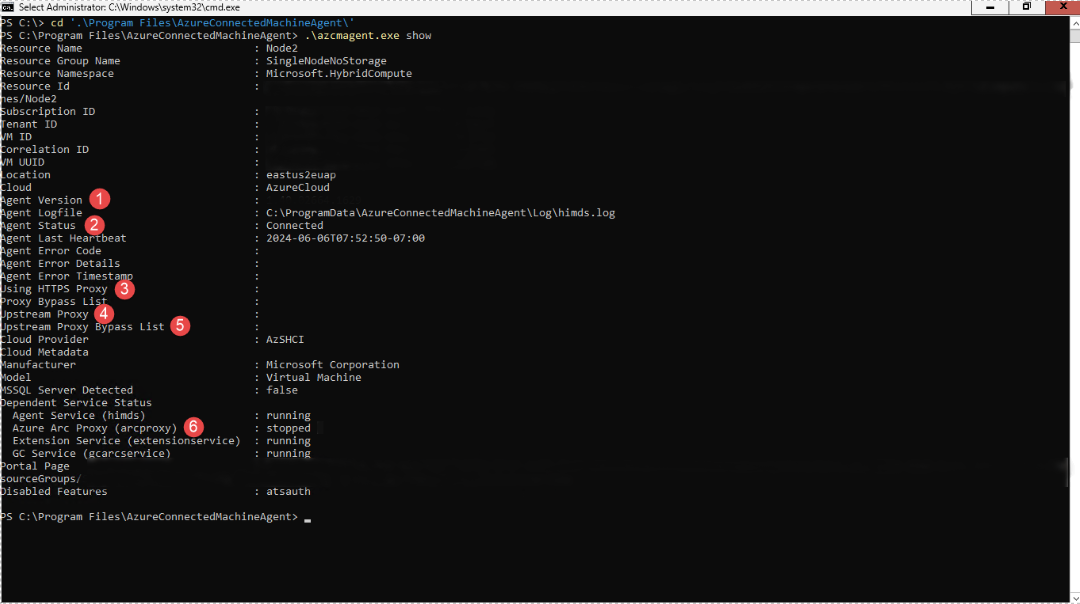

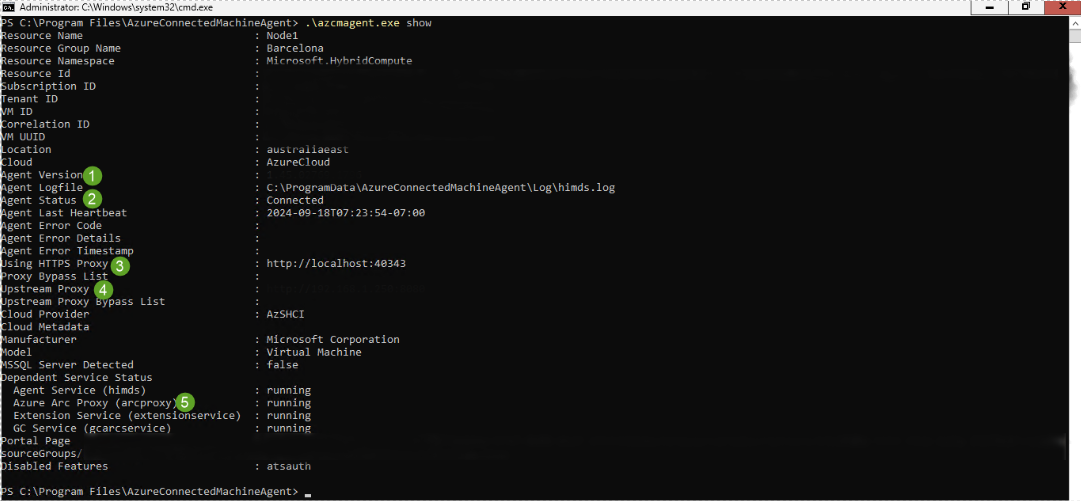

Pour vérifier la configuration de l’agent Arc et vérifier qu’elle utilise la passerelle, exécutez la commande suivante : c:\program files\AzureConnectedMachineAgent>.\azcmagent show.

Les valeurs affichées doivent être les suivantes :

La version de l’agent est 1.45 ou ultérieure.

L’état de l’agent doit s’afficher comme connecté.

Utilisation du proxy HTTPS vide lorsque la passerelle Arc n’est pas utilisée. Il doit s’afficher comme

http://localhost:40343lorsque la passerelle Arc est activée.Le proxy en amont affiche votre serveur proxy et votre port d’entreprise.

Le proxy Azure Arc s’affiche comme arrêté lorsque la passerelle Arc n’est pas utilisée. En cours d’exécution lorsque la passerelle Arc est activée.

Agent Arc sans passerelle Arc :

Agent Arc utilisant la passerelle Arc :

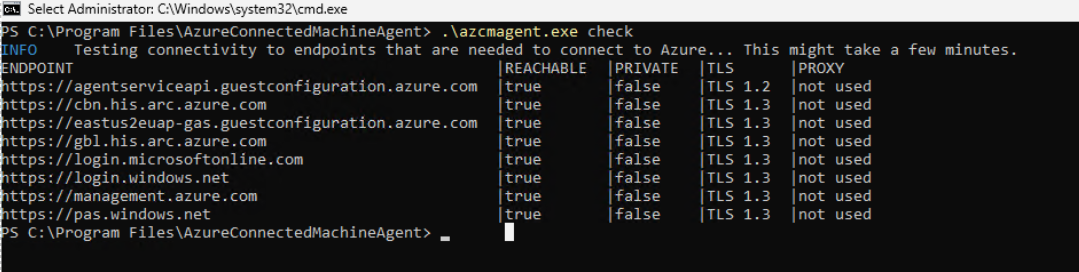

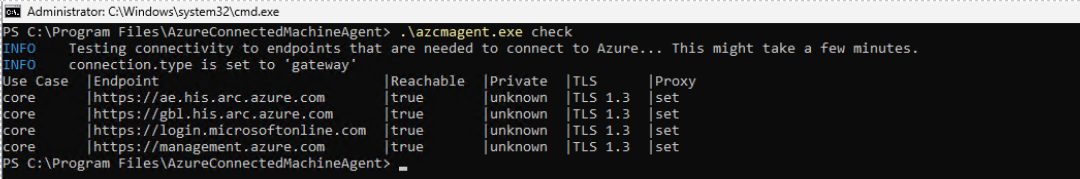

En outre, pour vérifier que l’installation a été effectuée avec succès, vous pouvez exécuter la commande suivante : c:\program files\AzureConnectedMachineAgent>.\azcmagent check.

La réponse doit indiquer que le fichier connection.type est défini sur la passerelle et que la colonne accessible doit indiquer true pour toutes les URL.

Agent Arc sans passerelle Arc :

Agent Arc utilisant la passerelle Arc :

Vous pouvez également auditer le trafic de votre passerelle en consultant les journaux du routeur de passerelle.

Pour afficher les journaux du routeur de passerelle sur Windows, exécutez la azcmagent logs commande dans PowerShell. Dans le fichier .zip résultant, les journaux se trouvent dans le dossier C :\ProgramData\Microsoft\ArcGatewayRouter .