Ce guide décrit différentes options de connexion au serveur d’API de votre cluster Azure Kubernetes Service (AKS). Avec un cluster AKS standard, le serveur d’API est exposé sur Internet. Si vous créez un cluster AKS privé, vous pouvez uniquement vous connecter au serveur d’API à partir d’un appareil disposant d’une connectivité réseau à votre cluster privé.

La planification de l’accès à votre serveur d’API est une activité quotidienne zéro. La façon dont vous choisissez d’accéder au serveur d’API dépend de votre scénario de déploiement.

Accès au serveur d’API AKS

Pour gérer un cluster AKS, vous interagissez avec son serveur d’API. Il est essentiel de verrouiller l’accès au serveur d’API et d’accorder l’accès uniquement aux utilisateurs qui en ont besoin. Vous pouvez fournir un accès granulaire en intégrant votre cluster AKS à Microsoft Entra ID. Les administrateurs peuvent ensuite utiliser le contrôle d’accès en fonction du rôle (RBAC) pour restreindre l’accès. Grâce à RBAC, les administrateurs peuvent placer des utilisateurs et des identités dans des groupes Microsoft Entra et attribuer des rôles et des autorisations appropriés aux groupes. L’authentification Microsoft Entra est fournie aux clusters AKS à l’aide d’OpenID Connect. Pour plus d’informations, consultez ces ressources :

Remarque

Vous pouvez verrouiller davantage votre cluster AKS en autorisant uniquement les plages d’adresses IP autorisées à communiquer avec le serveur d’API. Pour plus d’informations, consultez Sécuriser l’accès au serveur d’API à l’aide de plages d’adresses IP autorisées dans Azure Kubernetes Service (AKS).

Azure DDoS Protection, combiné aux bonnes pratiques de conception d’application, offre des fonctionnalités d’atténuation des attaques DDoS améliorées pour une meilleure défense contre les attaques DDoS. Vous devez activer Azure DDOS Protection sur tout réseau virtuel de périmètre.

Accéder au cluster AKS via Internet

Lorsque vous créez un cluster non privé qui se résout au nom de domaine complet du serveur d’API (FQDN), le serveur d’API est affecté par défaut à une adresse IP publique. Vous pouvez ensuite utiliser le Portail Azure pour vous connecter à votre cluster ou utiliser un interpréteur de commandes comme Azure CLI, PowerShell ou l’invite de commandes.

Notes

Pour plus d’informations sur l’utilisation du client kubectl en ligne de commande Kubernetes pour se connecter à un cluster via Internet, consultez Se connecter au cluster.

Azure Cloud Shell

Cloud Shell est un interpréteur de commandes intégré au Portail Azure. Vous pouvez gérer et vous connecter aux ressources Azure à partir de Cloud Shell de la même façon que vous le faites à partir de PowerShell ou d’Azure CLI. Pour plus d’informations, voir la présentation d’Azure Cloud Shell.

Accéder à un cluster privé AKS

Il existe de nombreuses façons de se connecter à un cluster privé AKS. La planification de l’accès à votre cluster privé AKS est une activité immédiatement disponible qui dépend des besoins et des limitations de votre scénario. Vous pouvez vous connecter à votre cluster privé à l’aide des composants et services suivants :

- Un serveur de rebond. Vous pouvez déployer un serveur de rebond dans un sous-réseau et l’utiliser comme station de travail d’opérations. Pour le serveur de rebond, vous pouvez utiliser des machines virtuelles autonomes et persistantes dans un groupe à haute disponibilité. Vous pouvez également utiliser Azure Virtual Machine Scale Sets.

- Azure Bastion.

- Un réseau privé virtuel (VPN).

- Azure ExpressRoute.

- Un appel de commande aks Azure CLI pour la gestion d’AKS.

- Une instance Cloud Shell déployée dans un sous-réseau connecté au serveur d’API du cluster.

- Azure Virtual Desktop. Si votre équipe se connecte à distance à partir de différents systèmes d’exploitation, vous pouvez utiliser ce service pour fournir l’accès aux machines virtuelles Windows que vous utilisez comme serveurs de rebond.

- Azure Container Instances et un client Secure Shell (SSH) compatible avec OpenSSH.

Notes

SSH, Remote Desktop Protocol (RDP) et Remote Desktop Services (RDS) sont des protocoles alternatifs que vous pouvez utiliser pour contrôler les serveurs de rebond à distance.

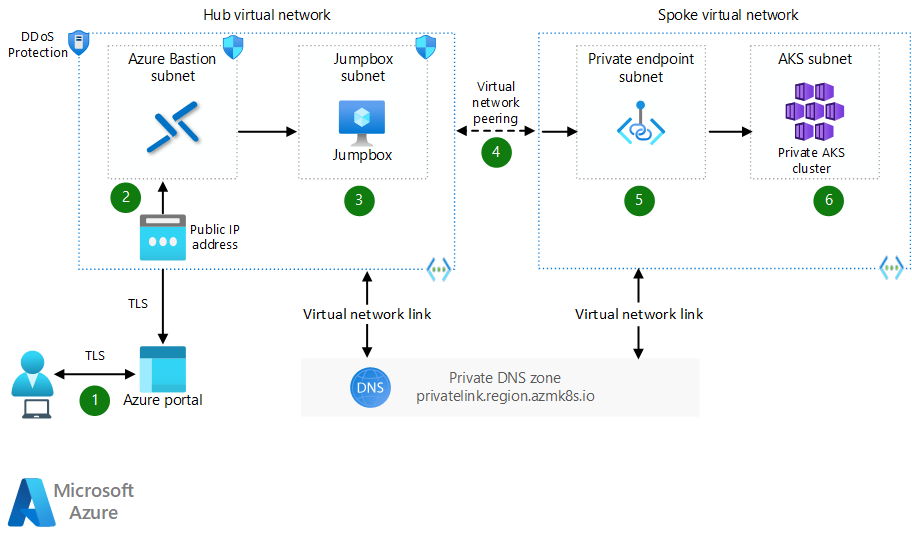

Utiliser Azure Bastion

Azure Bastion est une plateforme en tant que service (PaaS) que vous déployez dans votre réseau virtuel pour vous connecter à une machine virtuelle dans ce réseau, par exemple un serveur de rebond. Pour vous connecter, vous utilisez RDP ou SSH à partir d’un navigateur dans le Portail Azure. Le protocole TLS (Transport Layer Security) protège la connexion. En règle générale, il existe une adresse IP publique associée à la carte d’interface réseau de la machine virtuelle. Cette adresse permet de se connecter à la machine virtuelle. Lorsque vous utilisez Azure Bastion, vous n’avez plus besoin d’associer une adresse IP publique à votre serveur de rebond.

Lorsque vous vous connectez au serveur d’API de votre cluster AKS, il est préférable d’utiliser une connexion approuvée. Une option consiste à utiliser Azure Bastion pour se connecter à un serveur de rebond qui se trouve à l’intérieur de votre environnement Azure. Dans ce scénario, le serveur de rebond réside dans le réseau virtuel hub. Le cluster AKS privé réside dans un réseau virtuel spoke. Un appairage de réseaux virtuels connecte les réseaux hub-and-spoke.

Le serveur de rebond peut résoudre le nom de domaine complet du serveur d’API à l’aide d’Azure Private Endpoint, d’une zone DNS privée et d’un enregistrement DNS A à l’intérieur de la zone DNS privée. En utilisant le cluster privé AKS et le point de terminaison privé, vous veillez à ce que le nom de domaine complet du serveur d’API ne puisse être résolu qu’à partir de votre réseau virtuel. Avec un cluster privé, le navigateur doit s’exécuter sur une machine qui a accès au réseau virtuel du cluster privé AKS. Pour plus d’informations, consultez Sous-réseau pour héberger Azure Bastion.

Notes

La disponibilité et la redondance de votre serveur de rebond sont essentielles. Vous devez toujours être en mesure d’atteindre votre serveur de rebond. De même, vous devez toujours être en mesure d’atteindre votre cluster AKS privé. Pour obtenir la disponibilité et la redondance de vos serveurs de rebond, placez ceux-ci dans des groupes à haute disponibilité et utilisez Virtual Machine Scale Sets avec un petit nombre d’instances de machine virtuelle. Pour plus d’informations, consultez ces ressources :

Téléchargez un fichier Visio de cette architecture.

Dataflow

- Un utilisateur tente de se connecter à un serveur de rebond à l’aide d’Azure Bastion et d’un navigateur HTML5 avec chiffrement TLS.

- Dans le portail, l’utilisateur choisit s’il faut utiliser RDP ou SSH pour se connecter au serveur de rebond.

- L’utilisateur se connecte au serveur de rebond via Azure Bastion. La tentative de connexion au cluster privé AKS est effectuée à partir de ce serveur de rebond. Le réseau virtuel hub a un lien de réseau virtuel vers la zone DNS privée AKS pour résoudre le nom de domaine complet du cluster privé.

- Le réseau virtuel hub et le réseau virtuel spoke communiquent entre eux à l’aide d’un appairage de réseaux virtuels.

- Pour atteindre le cluster AKS privé, le trafic pénètre dans le réseau principal Azure. Un point de terminaison privé établit une connexion privée et isolée au cluster AKS privé.

- Le trafic atteint le serveur d’API du cluster AKS privé. L’utilisateur peut ensuite gérer les pods, les nœuds et les applications.

Notes

Le nom de domaine complet de votre cluster privé peut toujours être résolu en dehors de votre réseau virtuel si vous ne désactivez pas explicitement le nom de domaine complet public. Pour plus d’informations sur la désactivation du nom de domaine complet public de votre cluster privé AKS, consultez Désactiver le nom de domaine complet public sur un cluster existant.

Résoudre les problèmes de connexion

Si vous ne pouvez pas vous connecter à votre cluster privé :

Vérifiez l’appairage de réseaux virtuels. Ce mécanisme fournit une connectivité réseau à réseau entre deux réseaux virtuels. Pour que le trafic circule entre ces deux réseaux, vous devez établir l’appairage de réseaux virtuels entre eux. Lorsque vous établissez un appairage de réseaux virtuels, un itinéraire est placé dans la table de routage système du réseau virtuel. Cet itinéraire fournit un chemin d’accès pour atteindre l’espace d’adressage de destination. Pour plus d’informations sur la résolution des problèmes d’appairage de réseaux virtuels, consultez Créer, modifier ou supprimer un appairage de réseaux virtuels.

Notes

Vous n’avez pas besoin d’un appairage de réseaux virtuels si votre serveur de rebond se trouve dans le même réseau virtuel que le point de terminaison privé et votre cluster privé AKS.

Vérifiez le lien de réseau virtuel vers la zone DNS privée. Les liens de réseau virtuel permettent aux machines virtuelles qui se trouvent à l’intérieur des réseaux virtuels de se connecter à une zone DNS privée et de résoudre les enregistrements DNS à l’intérieur de la zone. Si vous ne pouvez pas vous connecter à votre cluster AKS privé ou résoudre le nom de domaine complet du cluster privé, vérifiez si votre réseau virtuel dispose d’une liaison de réseau virtuel à votre zone DNS privée. Le nom de la zone DNS privée doit avoir le format suivant :

privatelink.<region>.azmk8s.ioPour plus d’informations sur la résolution des problèmes liés aux liens de réseau virtuel, consultez les ressources suivantes :

Notes

Vous n’avez pas besoin d’une liaison de réseau virtuel si votre serveur de rebond se trouve dans le même réseau virtuel que le point de terminaison privé et votre cluster privé AKS. Lorsque vous créez un cluster AKS privé, une zone DNS privée est créée avec un lien de réseau virtuel vers le réseau virtuel qui héberge le cluster AKS privé.

Améliorer la sécurité

Pour sécuriser davantage les charges de travail AKS et vos serveurs de rebond, vous pouvez utiliser l’accès juste-à-temps (JIT) et une station de travail à accès privilégié (PAW).

La fonctionnalité d’accès JIT de Microsoft Defender pour le cloud réduit le nombre et l’étendue des menaces. Les attaquants ciblent souvent les ports RDP et SSH que vous utilisez pour vous connecter à votre serveur de rebond. La fonctionnalité d’accès JIT utilise des groupes de sécurité réseau ou le Pare-feu Azure pour bloquer tout le trafic entrant vers votre serveur de rebond. Si un utilisateur tente de se connecter au serveur de rebond avec les autorisations RBAC appropriées, cette fonctionnalité configure les groupes de sécurité réseau ou Pare-feu Azure pour autoriser l’accès entrant aux ports sélectionnés pendant une durée spécifiée. Une fois cette période expirée, les ports refusent tout le trafic entrant. Pour plus d’informations sur l’accès JIT, consultez Présentation de l’accès juste-à-temps (JIT) à la machine virtuelle.

Les PAW sont des appareils physiques renforcés qui fournissent la configuration de sécurité la plus élevée possible pour les opérateurs. Pour adopter une bonne stratégie d’accès privilégié, utilisez un PAW pour vous connecter à votre serveur de rebond et à votre cluster AKS. Il est difficile de compromettre les PAW, car ils bloquent de nombreux vecteurs d’attaque courants tels que les e-mails et la navigation web. Pour plus d’informations sur les PAW, consultez Sécurisation des appareils dans le contexte de l’accès privilégié.

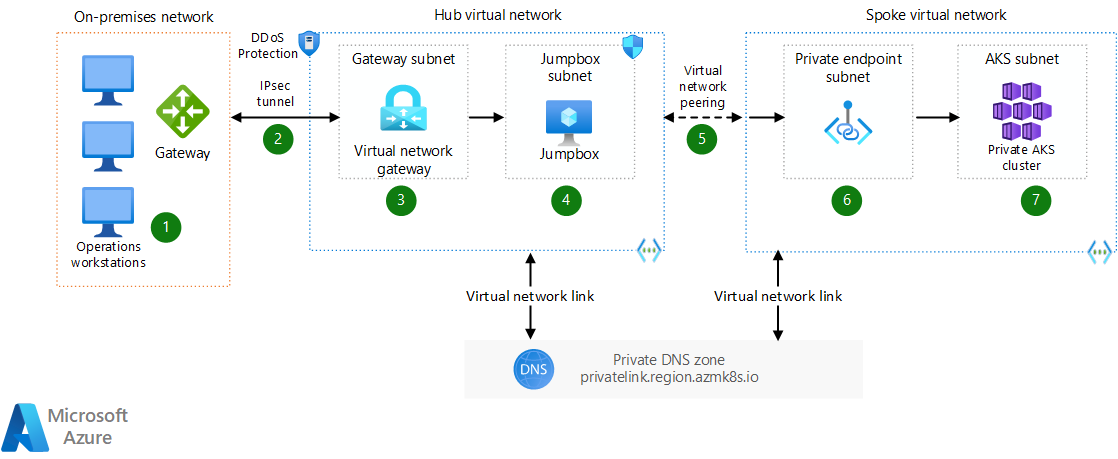

Utiliser un VPN

Une connexion VPN fournit une connectivité hybride entre votre environnement local et Azure. Vous avez besoin d’une connectivité à votre infrastructure de réseau virtuel interne pour accéder à un cluster privé AKS. Le serveur d’API du cluster privé ne peut pas être atteint en dehors de vos réseaux virtuels.

Un VPN vous permet d’atteindre votre cluster AKS privé. Lorsque vous utilisez une connexion VPN, vous pouvez accéder à votre infrastructure de réseau virtuel dans Azure via un tunnel chiffré. Après vous être connecté à la passerelle de réseau virtuel, vous pouvez accéder à votre jump box. À partir de là, vous pouvez vous connecter au serveur d’API de votre cluster privé.

Téléchargez un fichier Visio de cette architecture.

Dataflow

- Un utilisateur lance le trafic RDP ou SSH vers la zone de rebond à partir d’une station de travail locale.

- Le trafic du serveur de rebond quitte les routeurs de périphérie du client et l’appliance VPN. Le trafic utilise un tunnel IPsec chiffré pour traverser Internet.

- Le trafic du serveur de rebond atteint la passerelle de réseau virtuel dans Azure, qui est le point d’entrée et de sortie de l’infrastructure de réseau virtuel Azure.

- Une fois le trafic passé la passerelle de réseau virtuel, il atteint le serveur de rebond. La tentative de connexion au cluster privé AKS est effectuée à partir de la zone de rebond. Le réseau virtuel hub a un lien de réseau virtuel vers la zone DNS privée AKS pour résoudre le nom de domaine complet du cluster privé.

- Le réseau virtuel hub et le réseau virtuel spoke communiquent entre eux à l’aide d’un appairage de réseaux virtuels.

- Pour atteindre le cluster AKS privé, le trafic pénètre dans le réseau principal Azure. Un point de terminaison privé établit une connexion privée et isolée au cluster AKS privé.

- Le trafic atteint le serveur d’API du cluster AKS privé. L’utilisateur peut ensuite gérer les pods, les nœuds et les applications.

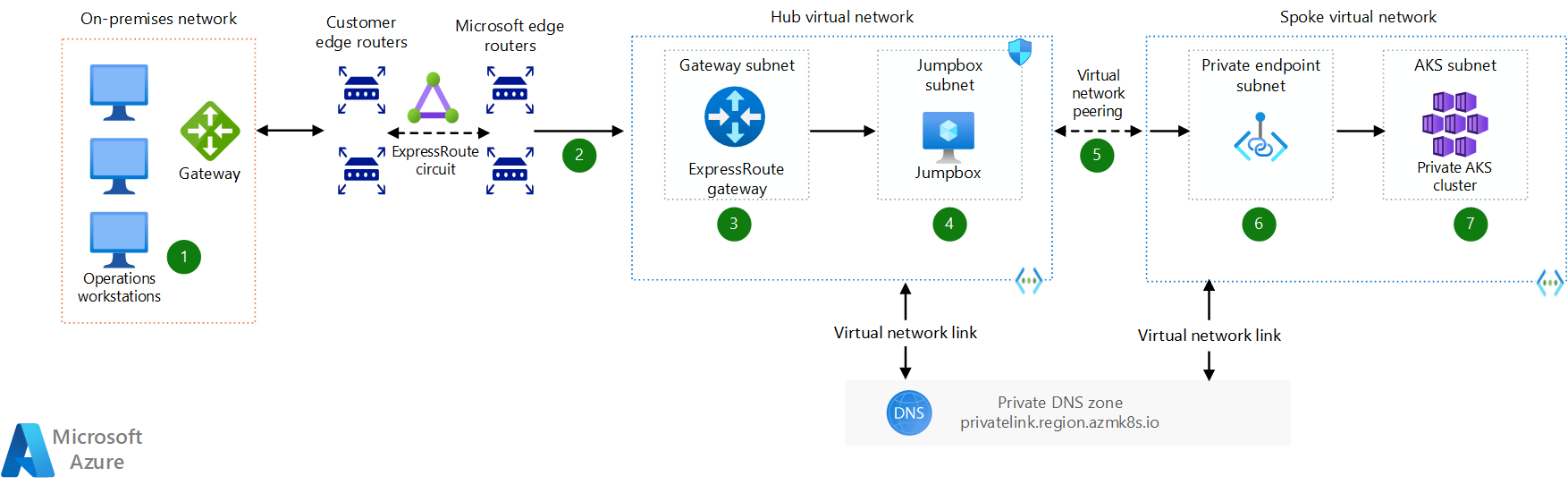

Utiliser ExpressRoute

ExpressRoute est une autre option que vous pouvez utiliser pour établir la connectivité à votre cluster privé AKS à partir d’un environnement local. ExpressRoute utilise le protocole BGP (Border Gateway Protocol) pour échanger des routages entre votre réseau local, vos instances dans Azure et les adresses publiques Microsoft. Cet échange donne aux ressources IaaS (Infrastructure as a Service) dans Azure et les stations de travail locales un chemin d’accès entre elles. ExpressRoute fournit une connexion dédiée et isolée tout en conservant une bande passante et une latence cohérentes pour les environnements d’entreprise.

Téléchargez un fichier Visio de cette architecture.

Dataflow

- Un utilisateur lance le trafic RDP ou SSH vers la zone de rebond à partir d’une station de travail locale.

- Le trafic du serveur de rebond quitte les routeurs de périphérie du client et se déplace sur une connexion fibre à l’emplacement de rencontre où réside le circuit ExpressRoute. Le trafic atteint les appareils Microsoft Enterprise Edge (MSEE) à cet endroit. Ensuite, il pénètre dans l’infrastructure Azure.

- Le trafic du serveur de rebond atteint la passerelle ExpressRoute, qui est le point d’entrée et de sortie de l’infrastructure de réseau virtuel Azure.

- Le trafic atteint le serveur de rebond. La tentative de connexion au cluster privé AKS est effectuée à partir de la zone de rebond. Le réseau virtuel hub a un lien de réseau virtuel vers la zone DNS privée AKS pour résoudre le nom de domaine complet du cluster privé.

- Le réseau virtuel hub et le réseau virtuel spoke communiquent entre eux à l’aide d’un appairage de réseaux virtuels.

- Pour atteindre le cluster AKS privé, le trafic pénètre dans le réseau principal Azure. Un point de terminaison privé établit une connexion privée et isolée au cluster AKS privé.

- Le trafic atteint le serveur d’API du cluster AKS privé. L’utilisateur peut ensuite gérer les pods, les nœuds et les applications.

Notes

ExpressRoute nécessite un fournisseur de connectivité tiers pour fournir une connexion de peering aux routeurs MSEE. Le trafic ExpressRoute n’est pas chiffré. Pour plus d’informations, consultez Qu’est-ce qu’Azure ExpressRoute ?.

Exécuter l’appel de commande aks

Avec un cluster privé AKS, vous vous connectez au cluster privé à partir d’une machine virtuelle qui a accès au serveur d’API du cluster. Vous pouvez utiliser la commande aks command invoke d’Azure CLI pour exécuter à distance des commandes telles que kubectl ou helm sur votre cluster privé AKS via l’API Azure. Lorsque vous utilisez aks command invoke, un pod temporaire est créé dans un espace de noms spécifique au sein du cluster. Le pod existe uniquement pendant la durée de vie de la commande. À partir du pod temporaire, vous pouvez exécuter des commandes sur votre cluster privé.

Vous pouvez utiliser aks command invoke commet une autre façon de vous connecter à votre cluster privé si vous n’avez pas de VPN, ExpressRoute, une solution de connectivité externe ou un réseau virtuel appairé directement au réseau virtuel du cluster. Avant d’utiliser aks command invoke, vérifiez les ressources disponibles pour votre cluster et votre pool de nœuds. Une insuffisance de ressources peut empêcher la création du pod temporaire.

Pour plus d’informations, consultez Utiliser l’appel de commande pour accéder à un cluster Azure Kubernetes Service privé (AKS).

Connecter Cloud Shell à un sous-réseau

Lorsque vous déployez Cloud Shell dans un réseau virtuel que vous contrôlez, vous pouvez interagir avec des ressources à l’intérieur de ce réseau virtuel. Une instance Cloud Shell est généralement déployée dans un conteneur qui se trouve dans un réseau virtuel géré par Microsoft. Ce conteneur ne peut pas interagir avec les ressources d’autres réseaux virtuels. Toutefois, si vous déployez un cluster privé AKS, vous pouvez connecter Cloud Shell à un sous-réseau que vous gérez et qui dispose d’une connectivité au serveur d’API du cluster. Vous pouvez ensuite vous connecter au cluster privé. Pour plus d’informations, consultez Déployer Cloud Shell dans un réseau virtuel Azure.

Utiliser SSH et Visual Studio Code pour les tests

SSH est un protocole qui permet de gérer et d’accéder en toute sécurité aux fichiers sur un hôte distant. Dans le cadre du processus d’authentification, SSH utilise des paires de clés publiques-privées.

À partir de votre ordinateur local, vous pouvez utiliser SSH et l’extension SSH Visual Studio Code Remote pour vous connecter à un serveur de rebond qui se trouve dans votre réseau virtuel. Le tunnel SSH est chiffré et la connexion se termine sur l’adresse IP publique attachée au serveur de rebond. Cette approche facilite la modification des fichiers manifeste Kubernetes.

Pour savoir comment vous connecter à votre serveur de rebond via SSH, consultez Développement à distance via SSH.

Si vous ne pouvez pas vous connecter à votre machine virtuelle via SSH pour gérer votre cluster privé :

- Vérifiez la règle de groupe de sécurité réseau entrante pour le sous-réseau de machine virtuelle. Lorsque vous vous connectez à votre machine virtuelle dans Azure via SSH, le groupe de sécurité réseau attaché au sous-réseau de machine virtuelle ou à la carte réseau possède une règle par défaut. Cette règle bloque tout le trafic Internet entrant qui provient d’Azure. Pour surmonter cet obstacle, créez une règle de groupe de sécurité réseau entrante. Configurez la nouvelle règle pour autoriser le trafic SSH provenant de l’adresse IP publique de votre ordinateur local.

- Vérifiez l’emplacement du certificat. Lorsque vous utilisez SSH, vérifiez la bonne position des certificats. La clé privée doit se trouver dans le répertoire

C:\Users\User\.ssh\id_rsade votre ordinateur local. La clé publique doit être placée dans le fichier~/.ssh/id_rsa.pubsur la machine virtuelle dans Azure.

Notes

Nous vous recommandons :

- N’utilisez pas d’adresse IP publique pour vous connecter aux ressources dans un environnement de production. Utilisez des adresses IP publiques uniquement dans les scénarios de développement et de test. Comme indiqué précédemment dans cette section, vous devez créer une règle de groupe de sécurité réseau entrante dans de tels environnements. Cette règle doit autoriser le trafic à partir de l’adresse IP publique de votre ordinateur local à entrer dans l’environnement. Pour plus d’informations sur les règles de groupe de sécurité réseau, consultez Créer, changer ou supprimer un groupe de sécurité réseau.

- N’utilisez pas SSH pour vous connecter directement à vos nœuds ou conteneurs AKS. En d’autres termes, n’utilisez pas le système cible de gestion comme outil de gestion, car cette approche n’est pas fiable. Il est préférable d’utiliser une solution dédiée externe à votre cluster. N’oubliez pas ce point lorsque vous évaluez si

aks command invokeest approprié pour votre déploiement, car l’utilisation de cette commande crée un pod temporaire au sein de votre cluster pour un accès proxysé.

Conclusion

- Vous pouvez accéder au serveur d’API de votre cluster AKS via Internet si le nom de domaine complet public n’est pas désactivé.

- Cloud Shell est un interpréteur de commandes intégré dans le Portail Azure que vous pouvez utiliser pour vous connecter à un cluster AKS.

- Pour un moyen plus sécurisé et verrouillé d’accéder à votre cluster privé, utilisez Azure Bastion et un point de terminaison privé.

- Les VPN et ExpressRoute facilitent la connectivité hybride à votre cluster AKS privé.

- Vous pouvez exécuter

aks command invokeà distance pour vous connecter à votre cluster privé AKS si vous n’avez pas de solution de connectivité externe. - Vous pouvez déployer Cloud Shell directement dans un réseau virtuel que vous gérez. Cloud Shell peut accéder à votre cluster privé à partir d’un réseau virtuel que vous gérez.

- Vous pouvez utiliser Visual Studio Code et SSH pour vous connecter à un serveur de rebond. Cette approche chiffre la connexion à votre serveur de rebond, vous donne accès à votre cluster privé à partir de la machine virtuelle et facilite la modification des fichiers manifestes dans les scénarios de développement. Toutefois, cette façon de se connecter expose une adresse IP publique dans votre environnement.

Contributeurs

Cet article est géré par Microsoft. Il a été écrit à l’origine par les contributeurs suivants.

Auteurs principaux :

- Ayobami Ayodeji | Responsable de programme 2

- Ariel Ramirez | Consultant

- Bahram Rushenas | Architecte Incubation

Autres contributeurs :

- Shubham Agnihotri | Consultant

Pour afficher les profils LinkedIn non publics, connectez-vous à LinkedIn.

Étapes suivantes

- Qu’est-ce qu’Azure Bastion ?

- Bien démarrer avec OpenSSH

- Qu’est-ce qu’un point de terminaison privé ?

- Qu’est-ce qu’Azure ExpressRoute ?

- Qu’est-ce qu’une passerelle VPN ?