Exigences de ressource réseau pour l’intégration d’une passerelle d’espace de travail à un réseau virtuel

S’APPLIQUE À : premium

L’isolation réseau est une fonctionnalité facultative d’une passerelle d’espace de travail Gestion des API. Cet article fournit des exigences de ressources réseau lorsque vous intégrez votre passerelle dans un réseau virtuel Azure. Certaines exigences diffèrent selon le mode d’accès entrant et sortant souhaité. Les modes suivants sont pris en charge :

- Accès entrant public, accès sortant privé (public/privé)

- Accès entrant privé, accès sortant privé (privé/privé)

Pour plus d’informations sur les options de mise en réseau dans Gestion des API, consultez Utiliser un réseau virtuel pour sécuriser le trafic entrant ou sortant pour Gestion des API Azure.

Remarque

- La configuration réseau d’une passerelle d’espace de travail est indépendante de la configuration réseau de l’instance Gestion des API.

- Actuellement, une passerelle d’espace de travail ne peut être configurée que dans un réseau virtuel lorsque la passerelle est créée. Vous ne pouvez pas modifier la configuration réseau ou les paramètres de la passerelle ultérieurement.

Emplacement réseau

- Le réseau virtuel doit être dans la même région et le même abonnement Azure que l’instance Gestion des API.

Sous-réseau dédié

- Le sous-réseau utilisé pour l’intégration du réseau virtuel ne peut être utilisé que par une seule passerelle d’espace de travail. Il ne peut pas être partagé avec une autre ressource Azure.

Taille du sous-réseau

- Minimum : /27 (32 adresses)

- Maximum : /24 (256 adresses) – recommandé

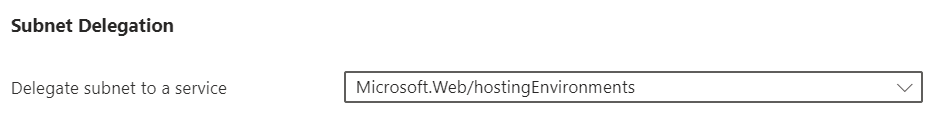

Délégation de sous-réseau

Le sous-réseau doit être délégué comme suit pour activer l’accès entrant et sortant souhaité.

Pour plus d’informations sur la configuration de la délégation de sous-réseau, consultez Ajouter ou supprimer une délégation de sous-réseau.

Pour le mode public/privé, le sous-réseau doit être délégué au service Microsoft.Web/serverFarms.

Remarque

Vous devrez peut-être enregistrer le fournisseur de ressources Microsoft.Web/serverFarms dans l’abonnement afin de pouvoir déléguer le sous-réseau au service.

Règles du groupe de sécurité réseau (NSG)

Un groupe de sécurité réseau (NSG) doit être attaché au sous-réseau pour autoriser explicitement la connectivité entrante. Configurez les règles suivantes dans le groupe de sécurité réseau. Affectez à ces règles une priorité supérieure à celle des règles par défaut.

| Port(s) source / de destination | Sens | Protocole de transfert | Source | Destination | Objectif |

|---|---|---|---|---|---|

| */80 | Trafic entrant | TCP | AzureLoadBalancer | Plage de sous-réseaux de passerelle d’espace de travail | Autoriser le trafic de test ping d’intégrité interne |

| */80,443 | Trafic entrant | TCP | Internet | Plage de sous-réseaux de passerelle d’espace de travail | Autoriser le trafic entrant |

Paramètres DNS pour la configuration privée/privée

Dans la configuration du réseau privé/privé, vous devez gérer votre propre DNS pour activer l’accès entrant à votre passerelle d’espace de travail.

Nous recommandons les actions suivantes :

- Configurez une zone privée Azure DNS.

- Liez la zone privée Azure DNS au réseau virtuel dans lequel vous avez déployé votre passerelle d’espace de travail.

Apprenez à configurer une zone privée dans Azure DNS.

Accès sur le nom d’hôte par défaut

Lorsque vous créez un espace de travail Gestion des API, la passerelle d’espace de travail reçoit un nom d’hôte par défaut. Le nom d’hôte est visible dans le Portail Azure sur la page Vue d’ensemble de la passerelle d’espace de travail, accompagné de son adresse IP virtuelle privée. Le nom d’hôte par défaut est au format <gateway-name>-<random hash>.gateway.<region>-<number>.azure-api.net. Exemple : team-workspace-123456abcdef.gateway.uksouth-01.azure-api.net.

Remarque

La passerelle d’espace de travail répond uniquement aux requêtes adressées au nom d’hôte configuré sur son point de terminaison, et non sur son adresse IP virtuelle privée.

Configurer l’enregistrement DNS

Créez un enregistrement A dans votre serveur DNS pour accéder à l’espace de travail à partir de votre réseau virtuel. Mappez l’enregistrement de point de terminaison à l’adresse IP virtuelle privée de votre passerelle d’espace de travail.

À des fins de test, vous pouvez mettre à jour le fichier hosts sur une machine virtuelle dans un sous-réseau connecté au réseau virtuel dans lequel Gestion des API Management est déployé. En supposant que l’adresse IP virtuelle privée de votre passerelle d’espace de travail est 10.1.0.5, vous pouvez mapper le fichier hôte, comme illustré dans l’exemple suivant. Le fichier de mappage des hôtes se trouve à l’adresse %SystemDrive%\drivers\etc\hosts (Windows) ou /etc/hosts (Linux, macOS).

| Adresse IP virtuelle interne | Nom d’hôte de passerelle |

|---|---|

| 10.1.0.5 | teamworkspace.gateway.westus.azure-api.net |