Utiliser un réseau virtuel pour sécuriser le trafic entrant ou sortant pour Gestion des API Azure

S’applique à : Développeur | Essentiel | Essentiel v2 | Standard | Standard v2 | Premium | Premium v2

Par défaut, votre instance Gestion des API est accessible à partir d’Internet sur un point de terminaison public et sert de passerelle aux back-ends publics. Gestion des API fournit plusieurs options d’utilisation d’un réseau virtuel Azure pour sécuriser l’accès à votre instance Gestion des API et aux API principales. Les options disponibles dépendent du niveau de service de votre instance Gestion des API. Choisissez des fonctionnalités de mise en réseau pour répondre aux besoins de votre organisation.

Le tableau suivant compare les options de réseau virtuel. Pour plus d’informations, consultez les sections ultérieures de cet article et les liens vers des instructions détaillées.

| Modèle réseau | Niveaux pris en charge | Composants pris en charge | Trafic pris en charge | Scénario d’usage |

|---|---|---|---|---|

| Injection de réseau virtuel (niveaux classiques) - externe | Développeur, Premium | Portail des développeurs, passerelle, plan de gestion et dépôt Git | Le trafic entrant et sortant peut être autorisé à internet, aux réseaux virtuels appairés, à ExpressRoute et aux connexions VPN S2S. | Accès externe aux back-ends privés et locaux |

| Injection de réseau virtuel (niveaux classiques) - interne | Développeur, Premium | Portail des développeurs, passerelle, plan de gestion et dépôt Git | Le trafic entrant et sortant peut être autorisé à appairer des réseaux virtuels, ExpressRoute et des connexions VPN S2S. | Accès interne aux back-ends privés et locaux |

| Injection de réseau virtuel (niveaux v2) | Premium v2 | Passerelle uniquement | Le trafic entrant et sortant peut être autorisé à un sous-réseau délégué d’un réseau virtuel, de réseaux virtuels appairés, d’ExpressRoute et de connexions VPN S2S. | Accès interne aux back-ends privés et locaux |

| Intégration au réseau virtuel (niveaux v2) | Standard v2, Premium v2 | Passerelle uniquement | Le trafic de demande sortant peut atteindre les API hébergées dans un sous-réseau délégué d’un seul réseau virtuel connecté. | Accès externe aux back-ends privés et locaux |

| Point de terminaison privé entrant | Développeur, Essentiel, Standard, Standard v2 (préversion), Premium | Passerelle uniquement (passerelle managée prise en charge, passerelle auto-hébergée non prise en charge) | Seul le trafic entrant peut être autorisé à partir d’Internet, de réseaux virtuels appairés, d’ExpressRoute et de connexions VPN S2S. | Sécuriser la connexion cliente à la passerelle Gestion des API |

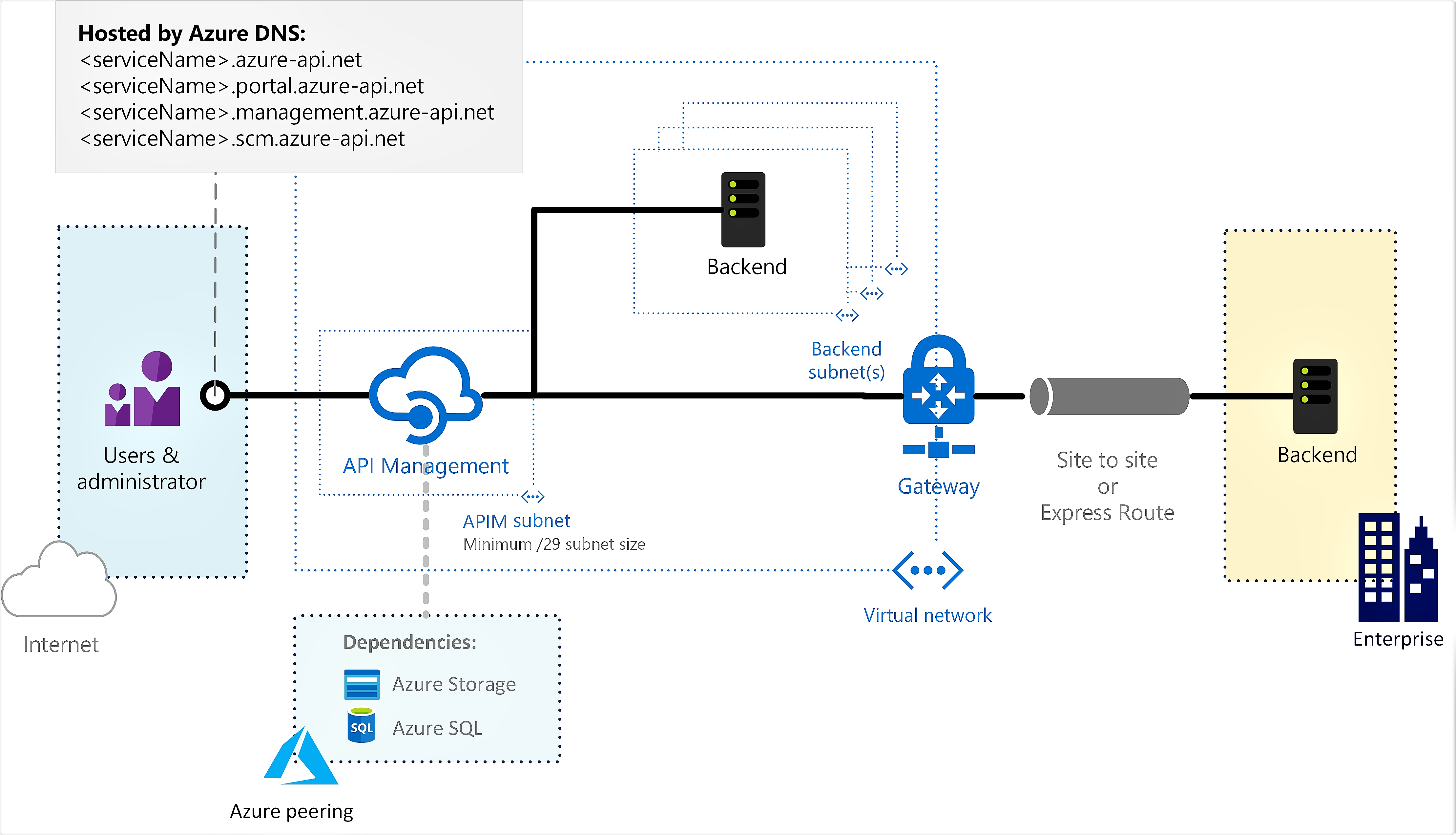

Injection de réseau virtuel (niveaux classiques)

Dans les niveaux Développeur classique et Premium gestion des API, déployez (« injecter ») votre instance Gestion des API dans un sous-réseau d’un réseau routable non Internet sur lequel vous contrôlez l’accès. Dans le réseau virtuel, votre instance Gestion des API peut accéder en toute sécurité à d’autres ressources Azure en réseau et se connecter à des réseaux locaux à l’aide de diverses technologies VPN.

Vous pouvez utiliser le Portail Azure, Azure CLI, les modèles Azure Resource Manager ou d’autres outils pour la configuration. Vous contrôlez le trafic entrant et sortant dans le sous-réseau dans lequel la gestion des API est déployée à l’aide des groupes de sécurité réseau.

Pour obtenir des instructions détaillées sur le déploiement et la configuration du réseau, consultez :

- Déployer votre instance Gestion des API dans un réseau virtuel - en mode externe.

- Déployer votre instance Gestion des API dans un réseau virtuel - en mode interne.

- Exigences en matière de ressources réseau pour l’injection de Gestion des API dans un réseau virtuel

Options d’accès

À l’aide d’un réseau virtuel, vous pouvez configurer le portail des développeurs, la passerelle API et d’autres points de terminaison Gestion des API pour qu’ils soient accessibles à partir d’Internet (mode externe) ou uniquement au sein du réseau virtuel (mode interne).

Externe : les points de terminaison de la Gestion des API sont accessibles à partir de l’Internet public via un équilibreur de charge externe. La passerelle peut accéder aux ressources au sein du réseau virtuel.

Utilisez la Gestion des API en mode externe pour accéder aux services principaux déployés dans le réseau virtuel.

Interne : les points de terminaison Gestion des API sont accessibles uniquement à partir du réseau virtuel via un équilibreur de charge interne. La passerelle peut accéder aux ressources au sein du réseau virtuel.

Utilisez la Gestion des API en mode interne pour :

- Rendre les API hébergées dans votre centre de données privé accessibles en toute sécurité à des tiers à l’aide de connexions Azure VPN ou Azure ExpressRoute.

- Activer les scénarios de cloud hybride en exposant vos API cloud et sur site par le biais d’une passerelle commune.

- Gérer vos API hébergées dans plusieurs localisations géographiques à l’aide d’un seul point de terminaison de passerelle.

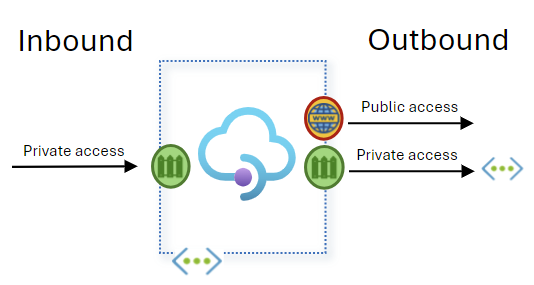

Injection de réseau virtuel (niveaux v2)

Dans le niveau Gestion des API Premium v2, injectez votre instance dans un sous-réseau délégué d’un réseau virtuel pour sécuriser le trafic entrant et sortant de la passerelle. Actuellement, vous pouvez configurer les paramètres d’injection de réseau virtuel au moment de la création de l’instance.

Dans cette configuration :

- Le point de terminaison de passerelle de la Gestion des API est accessible via le réseau virtuel à une adresse IP privée.

- La Gestion des API peut effectuer des requêtes sortantes vers des back-ends d’API qui sont isolés dans le réseau.

Cette configuration est recommandée pour les scénarios où vous souhaitez isoler à la fois l’instance Gestion des API et les API principales. L’injection de réseau virtuel dans le niveau Premium v2 gère automatiquement la connectivité réseau à la plupart des dépendances de service pour Gestion des API Azure.

Pour plus d’informations, consultez Injecter une instance Premium v2 dans un réseau virtuel.

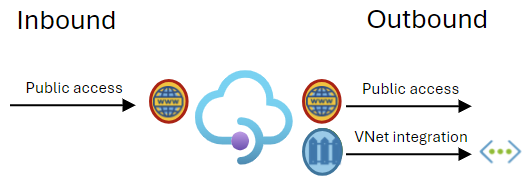

Intégration au réseau virtuel (niveaux v2)

Les niveaux Standard v2 et Premium v2 prennent en charge l’intégration de réseau virtuel sortant pour permettre à votre instance Gestion des API d’atteindre les back-ends d’API isolés dans un seul réseau virtuel connecté. La passerelle de Gestion des API, le plan de gestion et le portail des développeurs restent accessibles au public depuis Internet.

L’intégration du trafic sortant permet à l’instance Gestion des API d’atteindre les services back-ends publics et isolés du réseau.

Pour plus d’informations, consultez Intégrer une instance gestion des API Azure à un réseau virtuel privé pour les connexions sortantes.

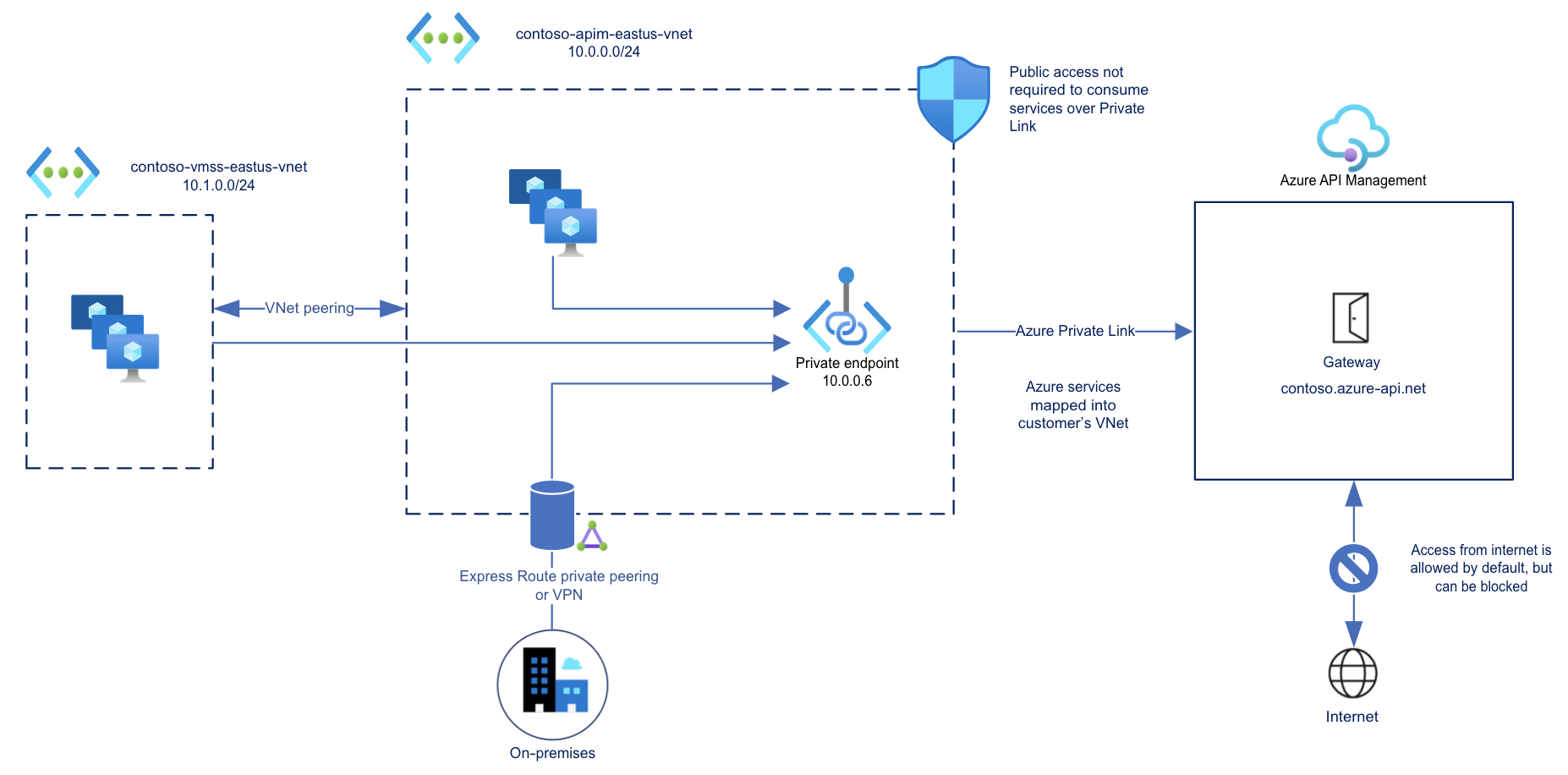

Point de terminaison privé entrant

Gestion des API prend en charge les points de terminaison privés pour sécuriser les connexions entrantes de clients à votre instance de Gestion des API. Chaque connexion sécurisée utilise une adresse IP privée de votre réseau virtuel et Azure Private Link.

Grâce à un point de terminaison privé et Private Link, vous pouvez :

Créer plusieurs connexions Private Link à une instance de Gestion des API.

Utiliser le point de terminaison privé pour envoyer le trafic entrant sur une connexion sécurisée.

Utiliser une stratégie pour distinguer le trafic qui provient du point de terminaison privé.

Limiter le trafic entrant uniquement aux points de terminaison privés, afin d’éviter l’exfiltration de données.

Pour fournir une isolation réseau de bout en bout de vos clients de gestion d’API et de vos services principaux, combinez des points de terminaison privés entrants vers des instances Standard v2 avec intégration de réseaux virtuels sortants.

Important

- Vous pouvez uniquement configurer une connexion de point de terminaison privé pour le trafic entrant vers l’instance Gestion des API.

Pour plus d’informations, consultez Se connecter en privé à Gestion des API à l’aide d’un point de terminaison privé entrant.

Configurations réseau avancées

Sécuriser les points de terminaison Gestion des API avec un pare-feu d’applications web

Vous pouvez avoir des scénarios dans lesquels vous avez besoin d’un accès externe et interne sécurisé à votre instance de Gestion des API, et de flexibilité pour joindre des back-ends privés et locaux. Pour ces scénarios, vous pouvez choisir de gérer l’accès externe aux points de terminaison d’une instance de Gestion des API avec un pare-feu d’applications web (WAF).

Par exemple, déployez une instance de Gestion des API dans un réseau virtuel interne, et routez l’accès public à celui-ci à l’aide d’une passerelle Azure Application Gateway accessible sur Internet :

Pour plus d’informations, consultez Déployer le service Gestion des API dans un réseau virtuel interne avec Application Gateway.

Contenu connexe

En savoir plus sur la configuration du réseau virtuel avec Gestion des API :

- Déployer votre instance Gestion des API Azure dans un réseau virtuel - en mode externe.

- Déployer votre instance Gestion des API Azure dans un réseau virtuel - en mode interne.

- Se connecter en privé à Gestion des API à l’aide d’un point de terminaison privé

- Injecter une instance Premium v2 dans un réseau virtuel

- intégrer une instance Gestion des API Azure à un réseau virtuel privé pour les connexions sortantes

- Défendre votre instance Gestion des API Azure contre les attaques DDoS

Pour en savoir plus sur les réseaux virtuels Azure, commencez par les informations de la Vue d’ensemble du réseau virtuel Azure.