Installer ATA - Étape 6

S’applique à : Advanced Threat Analytics version 1.9

Étape 6 : Configurer la collecte d’événements

Configurer la collection d’événements

Pour améliorer les fonctionnalités de détection, ATA a besoin des événements Windows suivants : 4776, 4732, 4733, 4728, 4729, 4756, 4757 et 7045. Ces événements Windows sont lus automatiquement par la passerelle légère ATA ou, si la passerelle légère ATA n’est pas déployée, ils peuvent être transférés à la passerelle ATA de deux façons, soit en configurant la passerelle ATA pour écouter les événements SIEM, soit en configurant le transfert d’événements Windows.

Remarque

Pour ATA versions 1.8 et ultérieures, la configuration de la collecte d’événements Windows n’est plus nécessaire pour les passerelles légères ATA. La passerelle légère ATA lit désormais les événements localement, sans avoir à configurer le transfert d’événements.

En plus de collecter et d’analyser le trafic réseau à destination et en provenance des contrôleurs de domaine, ATA peut utiliser des événements Windows pour améliorer davantage les détections. Il utilise l’événement 4776 pour NTLM, qui améliore diverses détections et événements 4732, 4733, 4728, 4729, 4756 et 4757 pour améliorer la détection des modifications de groupe sensible. Cela peut être reçu à partir de votre SIEM ou en définissant le transfert d’événements Windows à partir de votre contrôleur de domaine. Les événements collectés fournissent à ATA des informations supplémentaires qui ne sont pas disponibles via le trafic réseau du contrôleur de domaine.

SIEM/Syslog

Pour qu’ATA puisse consommer des données à partir d’un serveur Syslog, vous devez effectuer les étapes suivantes :

- Configurez vos serveurs de passerelle ATA pour écouter et accepter les événements transférés à partir du serveur SIEM/Syslog.

Remarque

ATA écoute uniquement sur IPv4 et non sur IPv6.

- Configurez votre serveur SIEM/Syslog pour transférer des événements spécifiques à la passerelle ATA.

Importante

- Ne transférez pas toutes les données Syslog à la passerelle ATA.

- ATA prend en charge le trafic UDP à partir du serveur SIEM/Syslog.

Reportez-vous à la documentation produit de votre serveur SIEM/Syslog pour plus d’informations sur la configuration du transfert d’événements spécifiques vers un autre serveur.

Remarque

Si vous n’utilisez pas de serveur SIEM/Syslog, vous pouvez configurer vos contrôleurs de domaine Windows pour transférer l’ID d’événement Windows 4776 à collecter et analyser par ATA. L’ID d’événement Windows 4776 fournit des données concernant les authentifications NTLM.

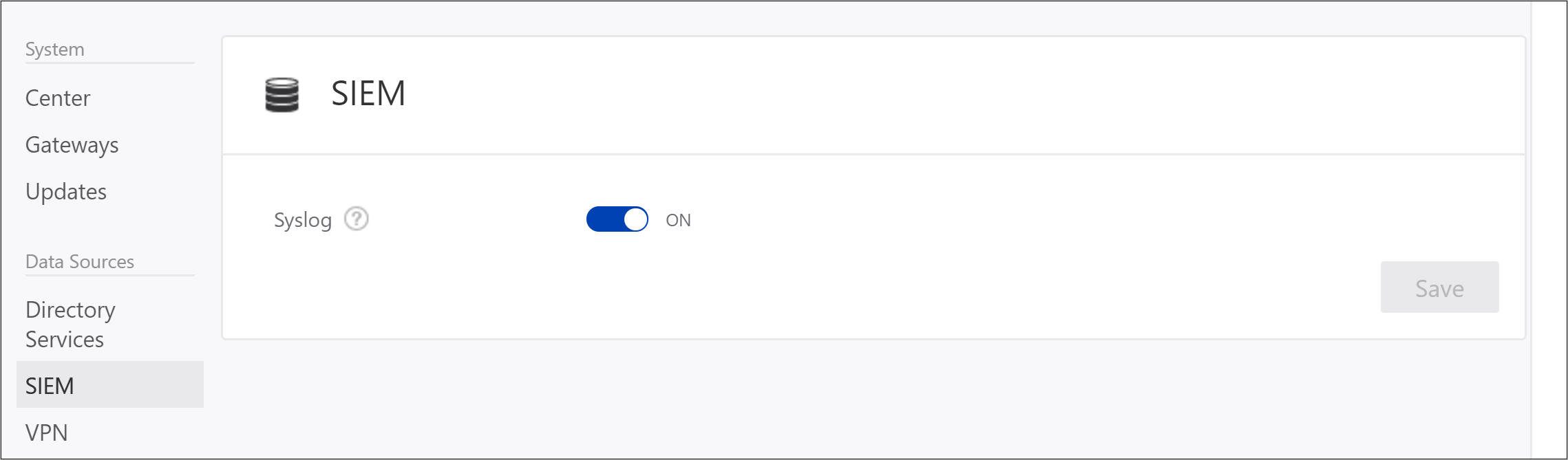

Configuration de la passerelle ATA pour écouter les événements SIEM

Dans Configuration ATA, sous Sources de données , cliquez sur SIEM , activez Syslog , puis cliquez sur Enregistrer.

Configurez votre serveur SIEM ou Syslog pour transférer l’ID d’événement Windows 4776 à l’adresse IP de l’une des passerelles ATA. Pour plus d’informations sur la configuration de votre SIEM, consultez votre aide en ligne SIEM ou les options de support technique pour connaître les exigences de mise en forme spécifiques pour chaque serveur SIEM.

ATA prend en charge les événements SIEM dans les formats suivants :

RSA Security Analytics

<En-tête>Syslog RsaSA\n2015-mai-19 09:07:09\n4776\nMicrosoft-Windows-Security-Auditing\nSecurity\XXXXX.subDomain.domain.org.il\nAAAA$\nMMMMM \n0x0

L’en-tête Syslog est facultatif.

Le séparateur de caractères « \n » est requis entre tous les champs.

Les champs, dans l’ordre, sont les suivants :

- Constante RsaSA (doit apparaître).

- Horodatage de l’événement réel (assurez-vous qu’il ne s’agit pas de l’horodatage de l’arrivée à l’EM ou du moment où il est envoyé à ATA). De préférence en millisecondes, cela est important.

- ID d’événement Windows

- Nom du fournisseur d’événements Windows

- Nom du journal des événements Windows

- Nom de l’ordinateur recevant l’événement (le contrôleur de domaine dans ce cas)

- Nom de l’utilisateur qui s’authentifie

- Nom du nom d’hôte source

- Code de résultat du NTLM

L’ordre est important et rien d’autre ne doit être inclus dans le message.

MicroFocus ArcSight

CEF :0|Microsoft |Microsoft Windows||Microsoft-Windows-Security-Auditing :4776|Le contrôleur de domaine a tenté de valider les informations d’identification d’un compte.|Faible| externalId=4776 cat=Security rt=1426218619000 shost=KKKKKK dhost=YYYYYY.subDomain.domain.com duser=XXXXXX cs2=Security cs3=Microsoft-Windows-Security-Auditing cs4=0x0 cs3Label=EventSource cs4Label=Reason or Error Code

Doit être conforme à la définition du protocole.

Aucun en-tête syslog.

La partie d’en-tête (la partie séparée par un canal) doit exister (comme indiqué dans le protocole).

Les clés suivantes dans la partie Extension doivent être présentes dans l’événement :

- externalId = l’ID d’événement Windows

- rt = horodatage de l’événement réel (assurez-vous qu’il ne s’agit pas de l’horodatage de l’arrivée au SIEM ou du moment où il est envoyé à ATA). De préférence en millisecondes, cela est important.

- cat = nom du journal des événements Windows

- shost = nom d’hôte source

- dhost = l’ordinateur recevant l’événement (le contrôleur de domaine dans ce cas)

- duser = l’utilisateur qui s’authentifie

L’ordre n’est pas important pour la partie Extension

Il doit y avoir une clé personnalisée et keyLable pour ces deux champs :

- « EventSource »

- « Reason or Error Code » = Le code de résultat du NTLM

Splunk

<En-tête> Syslog\r\nEventCode=4776\r\nLogfile=Security\r\nSourceName=Microsoft-Windows-Security-Auditing\r\nTimeGenerated=20150310132717.784882-000\r\ComputerName=YYYYY\r\nMessage=

L’ordinateur a tenté de valider les informations d’identification d’un compte.

Package d’authentification : MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Compte d’ouverture de session : Administrateur

Station de travail source : SIEM

Code d’erreur : 0x0

L’en-tête Syslog est facultatif.

Il existe un séparateur de caractères « \r\n » entre tous les champs obligatoires. Notez qu’il s’agit des caractères de contrôle CRLF (0D0A en hexadécimal) et non des caractères littéraux.

Les champs sont au format clé=valeur.

Les clés suivantes doivent exister et avoir une valeur :

- EventCode = l’ID d’événement Windows

- Logfile = nom du journal des événements Windows

- SourceName = Nom du fournisseur d’événements Windows

- TimeGenerated = horodatage de l’événement réel (assurez-vous qu’il ne s’agit pas de l’horodatage de l’arrivée au SIEM ou du moment où il est envoyé à ATA). Le format doit correspondre à yyyyMMddHHmmss.FFFFFF, de préférence en millisecondes de précision, c’est important.

- ComputerName = le nom d’hôte source

- Message = le texte de l’événement d’origine de l’événement Windows

La clé de message et la valeur DOIVENT être les dernières.

L’ordre n’est pas important pour les paires clé=valeur.

QRadar

QRadar active la collecte d’événements via un agent. Si les données sont collectées à l’aide d’un agent, le format d’heure est collecté sans données en millisecondes. Étant donné qu’ATA nécessite des données en millisecondes, il est nécessaire de définir QRadar pour utiliser la collecte d’événements Windows sans agent. Pour plus d’informations, consultez QRadar : Collection d’événements Windows sans agent à l’aide du protocole MSRPC.

<13>Feb 11 00:00:00 %IPADDRESS% AgentDevice=WindowsLog AgentLogFile=Security Source=Microsoft-Windows-Security-Auditing Computer=%FQDN% User= Domain= EventID=4776 EventIDCode=4776 EventType=8 EventCategory=14336 RecordNumber=1961417 TimeGenerated=1456144380009 TimeWritten=1456144380009 Message=The computer attempted to validate the credentials for an account. Authentication Package: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 Logon Account: Administrator Source Workstation: HOSTNAME Error Code: 0x0

Les champs nécessaires sont les suivants :

Type d’agent pour la collection

Nom du fournisseur du journal des événements Windows

Source du journal des événements Windows

Nom de domaine complet du contrôleur de domaine

ID d’événement Windows

TimeGenerated est l’horodatage de l’événement réel (vérifiez qu’il ne s’agit pas de l’horodatage de l’arrivée au SIEM ou du moment où il est envoyé à ATA). Le format doit correspondre à yyyyMMddHHmmss.FFFFFF, de préférence en millisecondes de précision, c’est important.

Le message est le texte d’événement d’origine de l’événement Windows

Veillez à disposer de \t entre les paires clé=valeur.

Remarque

L’utilisation de WinCollect pour la collection d’événements Windows n’est pas prise en charge.