Installer ATA - Étape 7

S’applique à : Advanced Threat Analytics version 1.9

Étape 7 : Intégrer un VPN

Microsoft Advanced Threat Analytics (ATA) version 1.8 et ultérieures peuvent collecter des informations comptables à partir de solutions VPN. Lorsque la page de profil de l’utilisateur est configurée, elle inclut les informations des connexions VPN, telles que les adresses IP et les emplacements d’origine des connexions. Cela complète le processus d’investigation en fournissant des informations supplémentaires sur l’activité des utilisateurs. L’appel pour résoudre une adresse IP externe à un emplacement est anonyme. Aucun identificateur personnel n’est envoyé dans cet appel.

ATA s’intègre à votre solution VPN en écoutant les événements de comptabilité RADIUS transférés aux passerelles ATA. Ce mécanisme est basé sur la comptabilité RADIUS standard (RFC 2866) et les fournisseurs VPN suivants sont pris en charge :

- Microsoft

- F5

- Cisco ASA

Importante

Depuis septembre 2019, le service de géolocalisation VPN Advanced Threat Analytics responsable de la détection des emplacements VPN prend désormais en charge exclusivement TLS 1.2. Assurez-vous que votre centre ATA est configuré pour prendre en charge TLS 1.2, car les versions 1.1 et 1.0 ne sont plus prises en charge.

Configuration requise

Pour activer l’intégration VPN, veillez à définir les paramètres suivants :

Ouvrez le port UDP 1813 sur vos passerelles ATA et passerelles légères ATA.

Le centre ATA doit être en mesure d’accéder à ti.ata.azure.com à l’aide du protocole HTTPS (port 443) afin de pouvoir interroger l’emplacement des adresses IP entrantes.

L’exemple ci-dessous utilise le serveur RRAS (Microsoft Routing and Remote Access Server) pour décrire le processus de configuration VPN.

Si vous utilisez une solution VPN tierce, consultez leur documentation pour obtenir des instructions sur l’activation de la comptabilité RADIUS.

Configurer RADIUS Accounting sur le système VPN

Effectuez les étapes suivantes sur votre serveur RRAS.

Ouvrez la console Routage et accès à distance.

Cliquez avec le bouton droit sur le nom du serveur, puis sélectionnez Propriétés.

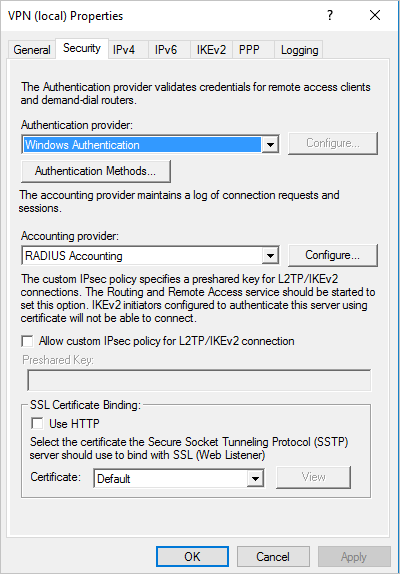

Sous l’onglet Sécurité , sous Fournisseur de comptabilité, sélectionnez Radius Accounting et cliquez sur Configurer.

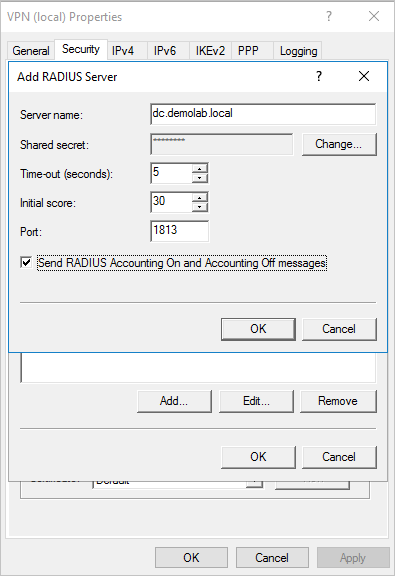

Dans la fenêtre Ajouter un serveur RADIUS , tapez le nom du serveur de la passerelle ATA ou de la passerelle légère ATA la plus proche. Sous Port, vérifiez que la valeur par défaut 1813 est configurée. Cliquez sur Modifier et tapez une nouvelle chaîne secrète partagée de caractères alphanumériques dont vous pouvez vous souvenir. Vous devez le remplir plus tard dans votre configuration ATA. Cochez les messages Envoyer un compte RADIUS activé et Comptabilité désactivée , puis cliquez sur OK dans toutes les boîtes de dialogue ouvertes.

Configurer un VPN dans ATA

ATA collecte les données VPN et identifie quand et où les informations d’identification sont utilisées via VPN, et intègre ces données à votre investigation. Cela fournit des informations supplémentaires pour vous aider à examiner les alertes signalées par ATA.

Pour configurer des données VPN dans ATA :

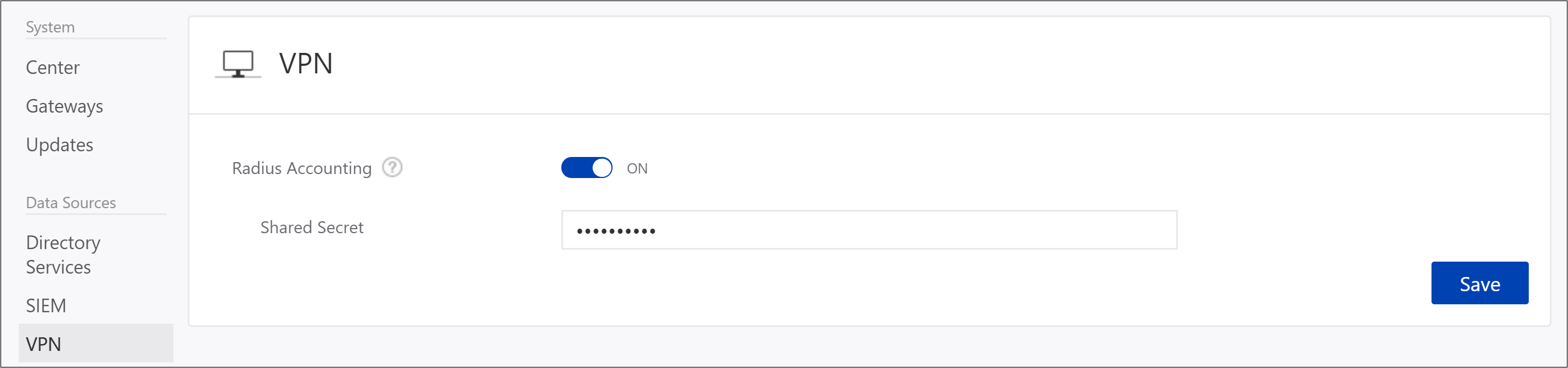

Dans la console ATA, ouvrez la page Configuration ATA et accédez à VPN.

Activez Radius Accounting et tapez le secret partagé que vous avez configuré précédemment sur votre serveur VPN RRAS. Puis cliquez sur Enregistrer.

Une fois cette option activée, toutes les passerelles ATA et passerelles légères écoutent sur le port 1813 pour les événements de comptabilité RADIUS.

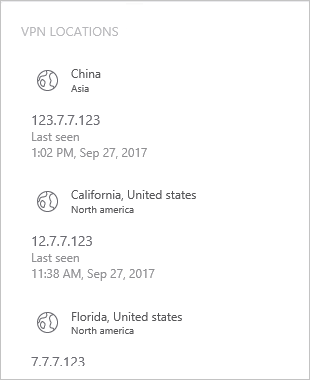

Votre configuration est terminée et vous pouvez maintenant voir l’activité VPN dans la page de profil des utilisateurs :

Une fois que la passerelle ATA a reçu les événements VPN et les a envoyés au centre ATA pour traitement, le centre ATA doit accéder à ti.ata.azure.com à l’aide du protocole HTTPS (port 443) pour pouvoir résoudre les adresses IP externes dans les événements VPN à leur emplacement géographique.