Étape 3 : Planifier les stratégies de conformité

Auparavant, vous avez configuré votre abonnement Intune et créé des stratégies de protection des applications. Ensuite, planifiez et configurez les stratégies et les paramètres de conformité des appareils pour protéger les données organisationnelles en exigeant que les appareils répondent aux exigences que vous définissez.

Si vous n’êtes pas encore familiarisé avec les stratégies de conformité, consultez Vue d’ensemble de la conformité.

Cet article s’applique à :

- Android Enterprise (profils professionnels entièrement managés et personnels)

- Android Open-Source Project (AOSP)

- iOS/iPadOS

- Linux

- macOS

- Windows

Vous déployez des stratégies de conformité sur des groupes d’appareils ou d’utilisateurs. Lorsqu’il est déployé sur les utilisateurs, tout appareil auquel l’utilisateur se connecte doit alors répondre aux exigences des stratégies. Voici quelques exemples courants d’exigences de conformité :

- Exiger une version minimale du système d’exploitation.

- Utilisation d’un mot de passe ou d’un code confidentiel qui répond à certaines exigences de complexité et de longueur.

- Un appareil se trouvant à un niveau de menace ou inférieur à celui déterminé par le logiciel de défense contre les menaces mobiles que vous utilisez. Les logiciels de protection contre les menaces mobiles incluent Microsoft Defender pour point de terminaison ou l’un des autres partenaires pris en charge par Intune.

Lorsque les appareils ne répondent pas aux exigences d’une stratégie de conformité, cette stratégie peut appliquer une ou plusieurs actions en cas de non-conformité. Voici quelques actions :

- Verrouillage à distance de l’appareil non conforme.

- Envoyez un e-mail ou des notifications à l’appareil ou à l’utilisateur concernant le problème de conformité, afin qu’un utilisateur de l’appareil puisse le remettre en conformité.

- Identifiez un appareil qui peut être prêt à être mis hors service s’il reste hors conformité pendant une période prolongée. Lorsque vous planifiez et déployez vos stratégies de conformité, il peut être utile d’aborder les stratégies de conformité par le biais de nos recommandations à différents niveaux. Nous vous recommandons de commencer par les paramètres de conformité minimaux, qui sont communs à la plupart ou à l’ensemble des plateformes, puis de développer en ajoutant des configurations et des intégrations plus avancées qui offrent davantage de fonctionnalités.

Étant donné que différentes plateformes d’appareils prennent en charge des fonctionnalités de conformité différentes ou utilisent des noms différents pour des paramètres similaires, la liste de chaque option dépasse ce plan de déploiement. Au lieu de cela, nous fournissons des catégories et des exemples de paramètres dans ces catégories pour chacun des niveaux suivants :

- Niveau 1 : conformité minimale de l’appareil. Cette catégorie inclut les configurations que nous recommandons à tous les locataires d’avoir en place.

- Niveau 2 : paramètres de conformité des appareils améliorés. Il s’agit notamment de configurations d’appareil courantes telles que le chiffrement ou les protections de fichiers au niveau du système.

- Niveau 3 : configurations avancées de conformité des appareils. Les recommandations de haut niveau incluent des configurations qui nécessitent une intégration plus approfondie avec d’autres produits, tels que l’accès conditionnel Microsoft Entra.

En règle générale, nos recommandations placent des paramètres qui sont considérés comme des configurations clés communes aux plateformes au niveau de conformité minimal, ce qui offre un retour fort pour votre investissement. Les paramètres répertoriés pour à des niveaux supérieurs peuvent impliquer plus de complexité, tels que les paramètres qui nécessitent l’intégration de produits tiers. Veillez à passer en revue toutes les recommandations de plage et à être prêt à ajuster votre propre plan de déploiement en fonction des besoins et des attentes de votre organization.

Les articles suivants peuvent vous aider à comprendre les paramètres que Intune stratégies prennent en charge en mode natif :

- Administrateur d’appareils Android

- Android Entreprise

- Android Open-Source Project (AOSP)

- iOS

- MacOS

- Windows 10/11

Niveau 1 - Conformité minimale de l’appareil

✔️ Configurer les paramètres de stratégie de conformité à l’échelle du locataire

✔️ Configurer des réponses pour les appareils non conformes (actions en cas de non-conformité)

✔️ Comprendre comment les stratégies de conformité et de configuration des appareils interagissent

✔️ Utiliser un ensemble de paramètres de conformité minimal sur les plateformes que vous prenez en charge

Les paramètres de conformité minimale des appareils incluent les sujets suivants que tous les locataires qui prévoient d’utiliser des stratégies de conformité doivent comprendre et être prêts à utiliser :

- Paramètres de stratégie de conformité : paramètres à l’échelle du locataire qui affectent le fonctionnement du service de conformité Intune avec vos appareils.

- Actions en cas de non-conformité : ces configurations sont communes à toutes les stratégies de conformité des appareils.

- Recommandations de stratégie de conformité des appareils minimales : cette catégorie inclut les paramètres de conformité des appareils spécifiques à la plateforme que nous pensons que chaque locataire doit implémenter pour aider à protéger les ressources de son organisation.

En outre, nous vous recommandons de connaître la façon dont les stratégies de conformité des appareils et les stratégies de configuration des appareils sont liées et interagissent.

Paramètres de stratégie de conformité

Toutes les organisations doivent examiner et définir les paramètres de stratégie de conformité à l’échelle du locataire. Ces paramètres sont fondamentaux pour prendre en charge les stratégies spécifiques à la plateforme. Ils peuvent également marquer les appareils qui n’ont pas évalué une stratégie de conformité comme non conformes, ce qui peut vous aider à protéger vos organization contre les appareils nouveaux ou inconnus susceptibles de ne pas répondre à vos attentes en matière de sécurité.

- Les paramètres de stratégie de conformité sont quelques configurations que vous effectuez au niveau du locataire qui s’appliquent ensuite à tous les appareils. Ils établissent le fonctionnement du service de conformité Intune pour votre locataire.

- Ces paramètres sont configurés directement dans le centre d’administration Microsoft Intune et sont distincts des stratégies de conformité des appareils que vous créez pour des plateformes spécifiques et que vous déployez sur des groupes discrets d’appareils ou d’utilisateurs.

Pour en savoir plus sur les paramètres de stratégie de conformité au niveau du locataire et sur la façon de les configurer, consultez Paramètres de stratégie de conformité.

Actions en cas de non-conformité

Chaque stratégie de conformité d’appareil inclut des actions en cas de non-conformité, qui sont une ou plusieurs actions chronologiques qui sont appliquées aux appareils qui ne répondent pas aux exigences de conformité de la stratégie. Par défaut, le marquage d’un appareil comme non conforme est une action immédiate incluse dans chaque stratégie.

Pour chaque action que vous ajoutez, vous définissez le délai d’attente après qu’un appareil soit marqué comme non conforme avant l’exécution de cette action.

Les actions disponibles que vous pouvez configurer sont les suivantes, mais toutes ne sont pas disponibles pour chaque plateforme d’appareil :

- Marquer l’appareil non conforme (action par défaut pour toutes les stratégies)

- Envoyer une notification Push à l’utilisateur final

- Envoyer un e-mail à l’utilisateur final

- Verrouiller à distance l’appareil non conforme

- Mettre hors service l’appareil non conforme

Les administrateurs de stratégie doivent comprendre les options disponibles pour chaque action et effectuer les configurations de prise en charge avant de déployer une stratégie qui les requiert. Par exemple, avant de pouvoir ajouter l’action Envoyer un e-mail , vous devez d’abord créer un ou plusieurs modèles d’e-mail avec les messages que vous souhaiterez peut-être envoyer. Un tel e-mail peut inclure des ressources pour aider l’utilisateur à mettre son appareil en conformité. Plus tard, lors de la définition d’une action d’e-mail pour une stratégie, vous pouvez sélectionner l’un de vos modèles à utiliser avec une action spécifique.

Étant donné que chaque action autre que celle par défaut peut être ajoutée à une stratégie plusieurs fois, chacune avec une configuration distincte, vous pouvez personnaliser la façon dont les actions s’appliquent.

Par exemple, vous pouvez configurer plusieurs actions associées pour qu’elle se produise dans une séquence. Tout d’abord, dès que vous n’êtes pas conforme, vous pouvez avoir Intune envoyer un e-mail à l’utilisateur de l’appareil, et peut-être à un administrateur. Quelques jours plus tard, une deuxième action peut envoyer un autre rappel par e-mail, avec des détails sur l’échéance de correction de l’appareil. Vous pouvez également configurer une action finale pour ajouter un appareil à une liste d’appareils que vous souhaiterez peut-être mettre hors service, avec l’action définie pour s’exécuter uniquement lorsqu’un appareil reste non conforme pendant une période excessive.

Bien que la stratégie de conformité puisse marquer un appareil comme non conforme, vous avez également besoin d’un plan pour corriger les appareils non conformes. Ce plan peut inclure des administrateurs utilisant des status d’appareil non conformes pour demander que des mises à jour ou des configurations soient apportées à un appareil. Pour fournir des conseils généraux aux utilisateurs d’appareils, vous pouvez configurer l’action Envoyer un e-mail à l’utilisateur final en cas de non-conformité afin d’inclure des conseils ou des contacts utiles pour résoudre un problème de conformité d’appareil.

Pour en savoir plus, consultez Actions en cas de non-conformité.

Comprendre comment les stratégies de conformité et de configuration des appareils interagissent

Avant de vous plonger dans les recommandations de stratégie de conformité par niveau, il est important de comprendre la relation parfois étroite entre les stratégies de conformité et les stratégies de configuration des appareils. En prenant conscience de ces interactions, vous pouvez mieux planifier et déployer des stratégies réussies pour les deux domaines de fonctionnalités.

- Les stratégies de configuration d’appareil configurent les appareils pour qu’ils utilisent des configurations spécifiques. Ces paramètres peuvent s’étendent à tous les aspects de l’appareil.

- Les stratégies de conformité des appareils se concentrent sur un sous-ensemble de configurations d’appareils liées à la sécurité.

Les appareils qui reçoivent des stratégies de conformité sont évalués par rapport aux configurations de stratégie de conformité avec les résultats retournés à Intune pour les actions possibles. Certaines configurations de conformité, telles que les exigences de mot de passe, entraînent une application sur l’appareil, même lorsque les configurations d’appareil sont plus indulgentes.

Lorsqu’un appareil reçoit des configurations en conflit pour un paramètre différent ou un type de stratégie similaire, des conflits peuvent se produire. Pour vous aider à préparer ce scénario, consultez Stratégies de conformité et de configuration des appareils en conflit

Envisagez de synchroniser toutes les configurations planifiées entre les équipes de configuration de l’appareil et de conformité des appareils pour aider à identifier les chevauchements de configuration. Assurez-vous que les deux types de stratégies conviennent de la même configuration pour les appareils ciblés, car cela peut vous aider à éviter les conflits de stratégie ou à laisser un appareil sans la configuration ou l’accès aux ressources que vous attendez.

Paramètres de conformité minimaux

Après avoir établi des paramètres de stratégie de conformité à l’échelle du locataire et établi des communications ou des règles pour les actions pour les appareils non conformes, vous êtes probablement prêt à créer et déployer des stratégies de conformité des appareils sur des groupes discrets d’appareils ou d’utilisateurs.

Passez en revue les stratégies spécifiques à la plateforme dans le centre d’administration Microsoft Intune pour identifier les paramètres de conformité disponibles pour chaque plateforme et plus de détails sur leur utilisation. Pour configurer des stratégies, consultez Créer une stratégie de conformité.

Nous vous recommandons d’utiliser les paramètres suivants dans vos stratégies de conformité d’appareil minimales :

| Catégories et exemples de conformité des appareils minimaux | Information |

|---|---|

|

Antivirus, antispyware et Windows anti-programme malveillant : évaluez les appareils pour les solutions qui s’inscrivent auprès de Sécurité Windows Center et les surveillent pour : - Antivirus - Antispyware - Microsoft Defender Antimalware Autres plateformes : Les stratégies de conformité pour les plateformes autres que Windows n’incluent pas l’évaluation de ces solutions. |

Les solutions actives pour les solutions antivirus, antispyware et anti-programme malveillant sont importantes.

La stratégie de conformité Windows peut évaluer l’état de ces solutions lorsqu’elles sont actives et inscrites auprès de Sécurité Windows Center sur un appareil. Les plateformes non-Windows doivent toujours exécuter des solutions pour les antivirus, les logiciels anti-espions et les logiciels anti-programme malveillant, même si les stratégies de conformité Intune ne disposent pas d’options pour évaluer leur présence active. |

| Versions du système d’exploitationTous les appareils : évaluez les paramètres et les valeurs des versions du système d’exploitation, notamment : - Système d’exploitation maximal - Système d’exploitation minimal - Versions de build mineures et principales - Niveaux de correctif du système d’exploitation |

Utilisez les paramètres disponibles qui définissent une version minimale autorisée du système d’exploitation ou des niveaux de build et de correctif importants pour garantir que les systèmes d’exploitation des appareils sont à jour et sécurisés.

Le nombre maximal de paramètres de système d’exploitation peut aider à identifier des résultats nouveaux mais non testés, ainsi que des builds de système d’exploitation bêta ou de développeur susceptibles d’introduire des risques inconnus. Linux prend en charge une option pour définir le type de distribution Linux, comme Ubuntu. Windows prend en charge un autre paramètre pour définir les plages de build prises en charge. |

| Configurations de mot de passeTous les appareils : - Appliquez les paramètres qui verrouillent l’écran après une période d’inactivité, nécessitant un mot de passe ou un code confidentiel pour le déverrouillage. - Exiger des mots de passe complexes qui utilisent des combinaisons de lettres, de chiffres et de symboles. - Exiger un mot de passe ou épingler pour déverrouiller les appareils. - Définir la configuration requise pour une longueur minimale de mot de passe. |

Utilisez la conformité pour évaluer la structure et la longueur des mots de passe des appareils, et pour identifier les appareils qui n’ont pas de mot de passe ou qui utilisent des mots de passe simples. Ces paramètres peuvent aider à protéger l’accès à l’appareil.

D’autres options telles que la réutilisation du mot de passe ou la durée avant qu’un mot de passe ne soit modifié sont explicitement incluses au niveau de conformité amélioré. |

Niveau 2 - Paramètres de conformité des appareils améliorés

✔️ Utiliser des stratégies de configuration d’appareil améliorées pour les types de plateforme pris en charge

Paramètres de conformité améliorés

La prise en charge des paramètres de conformité de niveau amélioré varie considérablement selon la plateforme par rapport aux paramètres figurant dans les recommandations minimales. Certaines plateformes peuvent ne pas prendre en charge les paramètres pris en charge par les plateformes associées. Par exemple, Android AOSP ne dispose pas d’options qui existent pour les plateformes Android Enterprise afin de configurer la conformité pour les protections de fichiers et de démarrage au niveau du système.

Passez en revue les stratégies spécifiques à la plateforme dans le centre d’administration Microsoft Intune pour identifier les paramètres de conformité disponibles pour chaque plateforme et plus de détails sur leur utilisation. Pour configurer des stratégies, consultez Créer une stratégie de conformité.

Nous vous recommandons d’utiliser les paramètres suivants dans vos stratégies de conformité d’appareil améliorées :

| Catégories et exemples de conformité des appareils améliorés | Information |

|---|---|

|

Applications Android Enterprise : - Bloquer les applications provenant de sources inconnues - Portail d'entreprise intégrité du runtime d’application - Gérer les emplacements sources des applications - Services Google Play - Options SafteyNet pour l’attestation et l’évaluation iOS/iPadOS - Applications restreintesmacOS : - Autoriser les applications provenant d’emplacements spécifiques - Bloquer les applications provenant de sources inconnues - Paramètres de pare-feu Windows : - Bloquer les applications provenant de sources inconnues - Paramètres du pare-feu |

Configurez la configuration requise pour différentes applications.

Pour Android, gérez l’utilisation et le fonctionnement d’applications telles que Google Play, SafteyNet et l’évaluation de l’intégrité du runtime de l’application Portail d'entreprise. Pour toutes les plateformes, quand elles sont prises en charge, gérez l’emplacement à partir duquel les applications peuvent être installées et quelles applications ne doivent pas être autorisées sur les appareils qui accèdent aux ressources de votre organisation. Pour macOS et Windows, les paramètres de conformité prennent en charge un pare-feu actif et configuré. |

|

Chiffrement Android Enterprise : - Exiger le chiffrement du stockage de donnéesAndroid AOSP : - Exiger le chiffrement du stockage des donnéesmacOS : - Exiger le chiffrement du stockage de donnéesLinux : - Exiger le chiffrement du stockage de donnéesWindows : - Exiger le chiffrement du stockage des données - BitLocker |

Ajoutez des paramètres de conformité qui nécessitent le chiffrement du stockage des données. Windows prend également en charge l’utilisation de BitLocker. |

| Configurations de mot de passeAndroid Entreprise : - Expiration du mot de passe et réutilisation d’iOS/iPadOS : - Expiration du mot de passe, et réutilisation de macOS : - Expiration du mot de passe, et réutilisation de Windows : - Expiration du mot de passe et réutilisation |

Ajoutez des paramètres de conformité de mot de passe pour vous assurer que les mots de passe font l’objet d’une rotation périodique et que les mots de passe ne sont pas réutilisés fréquemment. |

| Protection des fichiers et du démarrage au niveau du systèmeAndroid AOSP : - Appareils rootés Android Enterprise : - Bloquer le débogage USB sur l’appareil - Appareils rootés iOS/iPadOS - Appareils jailbreakésmacOS : - Exiger la protection de l’intégrité du système Windows : - Exiger l’intégrité du code - Exiger l’activation du démarrage sécurisé sur l’appareil - Module de plateforme sécurisée (TPM) |

Configurez les options spécifiques à la plateforme qui évaluent les risques au niveau du système ou au niveau du noyau des appareils. |

Niveau 3 - Configurations avancées de conformité des appareils

✔️ Ajouter des données de partenaires Mobile Threat Defense à vos stratégies de conformité d’appareil

✔️ Intégrer un partenaire de conformité tiers à Intune

✔️ Définir des paramètres de conformité personnalisés pour Windows et Linux

✔️ Utiliser des données de conformité avec l’accès conditionnel pour contrôler l’accès aux ressources de votre organization

✔️ Utiliser des stratégies de configuration d’appareil avancées pour les types de plateforme pris en charge

Avec des stratégies de conformité d’appareil robustes en place, vous pouvez ensuite implémenter des options de conformité plus avancées qui vont au-delà de la configuration des paramètres dans les stratégies de conformité des appareils, notamment :

Utilisation des données des partenaires Mobile Threat Defense dans le cadre de vos stratégies de conformité d’appareil et dans vos stratégies d’accès conditionnel.

L’intégration des status de conformité des appareils avec l’accès conditionnel pour vous aider à contrôler les appareils autorisés à accéder à la messagerie, à d’autres services cloud ou aux ressources locales.

Y compris les données de conformité des partenaires de conformité tiers. Avec une telle configuration, les données de conformité de ces appareils peuvent être utilisées avec vos stratégies d’accès conditionnel.

Développement des stratégies de conformité des appareils intégrées en définissant des paramètres de conformité personnalisés qui ne sont pas disponibles en mode natif via l’interface utilisateur de la stratégie de conformité Intune.

Intégrer des données d’un partenaire Mobile Threat Defense

Une solution de défense contre les menaces mobiles (MTD) est un logiciel pour les appareils mobiles qui permet de les sécuriser contre diverses cybermenaces. En protégeant les appareils mobiles, vous contribuez à protéger vos organization et vos ressources. Lorsqu’elles sont intégrées, les solutions MTD fournissent une source d’informations supplémentaire pour Intune pour vos stratégies de conformité d’appareil. Ces informations peuvent également être utilisées par les règles d’accès conditionnel que vous pouvez utiliser avec Intune.

Lorsqu’elle est intégrée, Intune prend en charge l’utilisation de solutions MTD avec des appareils inscrits et, lorsqu’elles sont prises en charge par la solution MTD, les appareils non inscrits à l’aide de Microsoft Intune applications protégées et de stratégies de protection des applications.

Veillez à utiliser un partenaire MTD pris en charge par Intune et qui prend en charge les fonctionnalités dont votre organization a besoin sur la gamme complète de plateformes que vous utilisez.

Par exemple, Microsoft Defender pour point de terminaison est une solution de défense contre les menaces mobiles que vous utilisez déjà et qui peut être utilisée avec les plateformes Android, iOS/iPadOS et Windows. D’autres solutions prennent généralement en charge Android et iOS/iPadOS. Consultez Partenaires de défense contre les menaces mobiles pour afficher la liste des partenaires MTD pris en charge.

Pour en savoir plus sur l’utilisation du logiciel Mobile Threat Defense avec Intune, commencez par l’intégration de Mobile Threat Defense à Intune.

Utiliser les données de partenaires de conformité tiers

Intune prend en charge l’utilisation de partenaires de conformité tiers où le partenaire sert d’autorité de gestion des appareils mobiles (GPM) pour un groupe d’appareils. Lorsque vous utilisez un partenaire de conformité pris en charge, vous utilisez ce partenaire pour configurer la conformité des appareils pour les appareils gérés par la solution. Vous configurez également cette solution partenaire pour transmettre les résultats de conformité à Intune, qui stocke ensuite ces données dans Microsoft Entra ID avec les données de conformité de Intune. Les données de conformité tierces sont ensuite disponibles pour être utilisées par Intune lors de l’évaluation des stratégies de conformité des appareils et par les stratégies d’accès conditionnel.

Dans certains environnements, Intune peut servir de seule autorité GPM que vous devez utiliser, car par défaut, Intune est un partenaire de conformité inscrit pour les plateformes Android, iOS/iPadOS et Windows. D’autres plateformes nécessitent que d’autres partenaires de conformité servent d’autorité MDM pour les appareils, comme l’utilisation de Jamf Pro pour les appareils macOS.

Si vous utilisez un partenaire de conformité d’appareil tiers dans votre environnement, vérifiez qu’il est pris en charge avec Intune. Pour ajouter la prise en charge, vous configurez une connexion pour le partenaire à partir du centre d’administration Microsoft Intune, puis suivez la documentation de ce partenaire pour terminer l’intégration.

Pour plus d’informations sur ce sujet, consultez Prise en charge des partenaires tiers de conformité des appareils dans Intune.

Utiliser des paramètres de conformité personnalisés

Vous pouvez développer les options de conformité des appareils intégrées de Intune en configurant des paramètres de conformité personnalisés pour les appareils Linux et Windows gérés.

Les paramètres personnalisés vous permettent de baser la conformité sur les paramètres disponibles sur un appareil sans avoir à attendre que Intune ajoute ces paramètres.

Pour utiliser la conformité personnalisée, vous devez configurer un . Fichier JSON qui définit les valeurs sur l’appareil à utiliser pour la conformité, et un script de découverte qui s’exécute sur l’appareil pour évaluer les paramètres à partir du json.

Pour en savoir plus sur les perquisites, les plateformes prises en charge et les configurations JSON et de script requises pour la conformité personnalisée, consultez [Utiliser des stratégies et des paramètres de conformité personnalisés pour les appareils Linux et Windows avec Microsoft Intune](. / protect/compliance-use-custom-settings.md).

Intégrer la conformité à l’accès conditionnel

L’accès conditionnel est une fonctionnalité Microsoft Entra qui fonctionne avec Intune pour protéger les appareils. Pour les appareils qui s’inscrivent auprès de Microsoft Entra, les stratégies d’accès conditionnel peuvent utiliser les détails de l’appareil et de la conformité de Intune pour appliquer les décisions d’accès pour les utilisateurs et les appareils.

Stratégie d’accès conditionnel de base de référence :

- Les stratégies de conformité des appareils peuvent exiger qu’un appareil soit marqué comme conforme avant que cet appareil puisse être utilisé pour accéder aux ressources de votre organisation. Les stratégies d’accès conditionnel spécifient les services d’applications que vous souhaitez protéger, les conditions sous lesquelles les applications ou les services sont accessibles et les utilisateurs auxquels la stratégie s’applique.

- Protection d'applications stratégies peuvent ajouter une couche de sécurité qui garantit que seules les applications clientes qui prennent en charge les stratégies de protection des applications Intune peuvent accéder à vos ressources en ligne, comme Exchange ou d’autres services Microsoft 365.

L’accès conditionnel fonctionne également avec les éléments suivants pour vous aider à sécuriser les appareils :

- Microsoft Defender pour point de terminaison et applications MTD tierces

- Applications des partenaires de conformité des appareils

- Microsoft Tunnel

Pour en savoir plus, consultez En savoir plus sur l’accès conditionnel et Intune.

Paramètres de conformité avancés

Passez en revue les stratégies spécifiques à la plateforme dans le centre d’administration Microsoft Intune pour identifier les paramètres de conformité disponibles pour chaque plateforme et plus de détails sur leur utilisation. Pour configurer des stratégies, consultez Créer une stratégie de conformité.

Pour configurer des stratégies, consultez Créer une stratégie de conformité.

Nous vous recommandons d’utiliser les paramètres suivants dans vos stratégies de conformité d’appareil améliorées :

| Catégories et exemples de conformité des appareils avancés | Information |

|---|---|

|

Défenses du runtimeAndroid Entreprise : - Exiger que l’appareil soit au niveau de menace de l’appareil ou sous celui-ci - Exiger que l’appareil soit au niveau de risque de l’ordinateur iOS/iPadOS : - Exiger que l’appareil soit au niveau de menace de l’appareil ou sous celui-ci - Exiger que l’appareil soit au niveaudu score de risque de l’ordinateur ou sous celui-ci : - Exiger que l’appareil soit au niveau ou sous le score de risque de l’ordinateur |

Lorsque vous intégrez Intune à un partenaire Mobile Threat Defense, vous pouvez utiliser l’évaluation du niveau de menace des appareils partenaires comme critères dans vos stratégies de conformité.

Une fois que vous avez intégré Microsoft Defender pour point de terminaison à Intune, vous pouvez utiliser le score de risque de Defender comme case activée de conformité. |

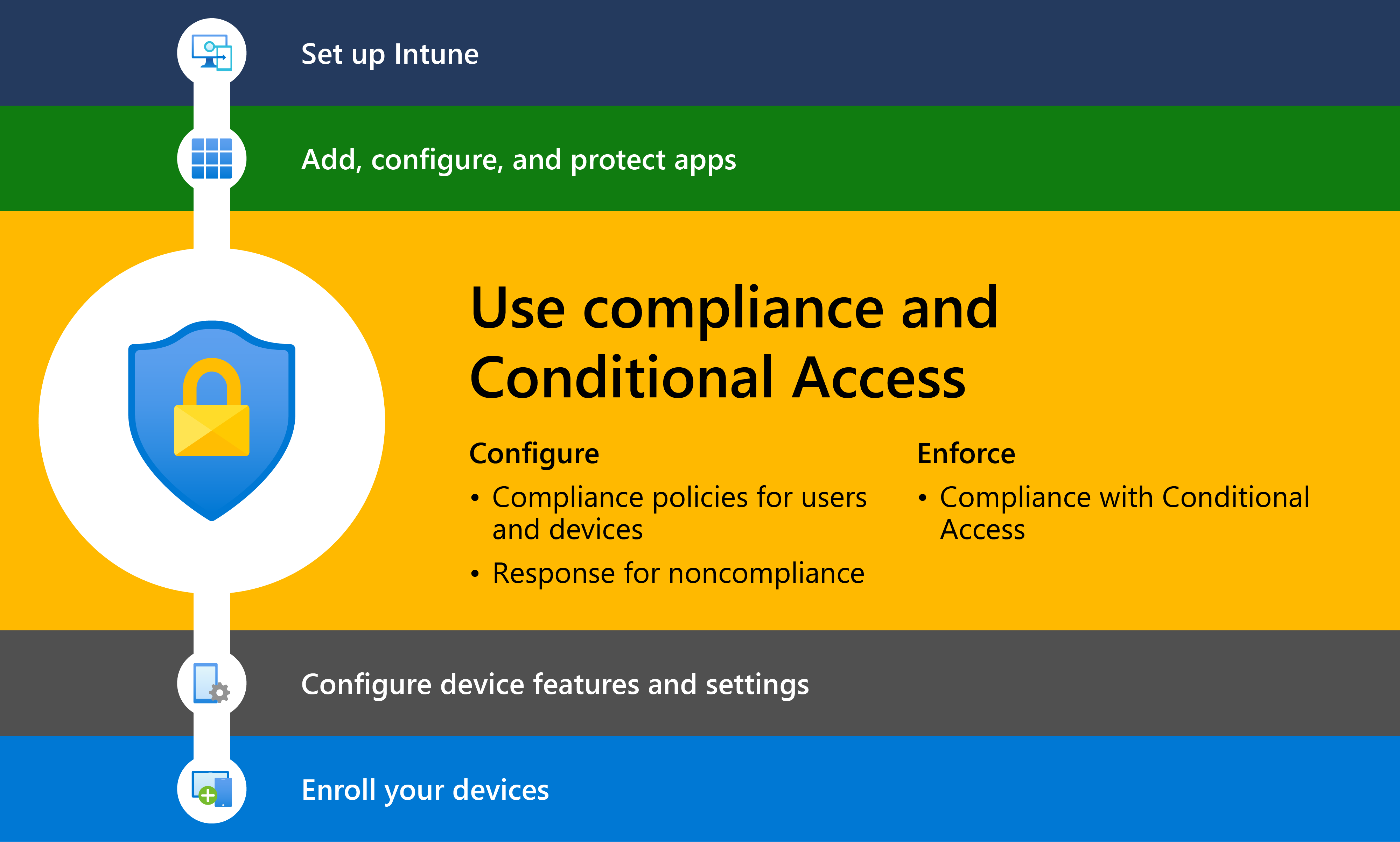

Suivre les stratégies de base minimales recommandées

- Configurer Microsoft Intune

- Ajouter, configurer et protéger des applications

- 🡺 Planifier les stratégies de conformité (Vous êtes ici)

- Configurer des fonctionnalités d’appareil

- Inscrire des appareils