Créer une stratégie d’accès conditionnel basée sur l’appareil

Microsoft Intune stratégies de conformité des appareils peuvent évaluer les status des appareils gérés pour s’assurer qu’ils répondent à vos besoins avant de leur accorder l’accès aux applications et services de votre organization. Les status résultats de vos stratégies de conformité d’appareil peuvent être utilisés par Microsoft Entra stratégies d’accès conditionnel pour appliquer des normes de sécurité et de conformité. Cette combinaison est appelée accès conditionnel basé sur l’appareil.

Conseil

En plus des stratégies d’accès conditionnel basées sur l’appareil, vous pouvez utiliser l’accès conditionnel basé sur l’application avec Intune.

À partir du centre d’administration Intune, vous pouvez accéder à l’interface utilisateur de la stratégie d’accès conditionnel, comme indiqué dans Microsoft Entra ID. Cet accès inclut toutes les options d’accès conditionnel que vous auriez si vous deviez configurer la stratégie à partir du Portail Azure. Les stratégies que vous créez peuvent spécifier les applications ou services que vous souhaitez protéger, les conditions dans lesquelles les applications ou les services sont accessibles et les utilisateurs auxquels la stratégie s’applique.

Pour créer une stratégie d’accès conditionnel basée sur un appareil, votre compte doit disposer de l’une des autorisations suivantes dans Microsoft Entra :

- Administrateur de sécurité

- Administrateur de l’accès conditionnel

Pour tirer parti de l’état de conformité de l’appareil, configurez les stratégies d’accès conditionnel pour Exiger que l’appareil soit marqué comme conforme. Cette option est définie lors de la configuration de Accorder l’accès à l’étape 6 de la procédure suivante.

Importante

Avant de configurer l’accès conditionnel, vous devez configurer les stratégies de conformité des appareils Intune pour évaluer si les appareils répondent à des exigences spécifiques. Consultez l’article Bien démarrer avec les stratégies de conformité des appareils dans Intune.

Créer la stratégie d'accès conditionnel

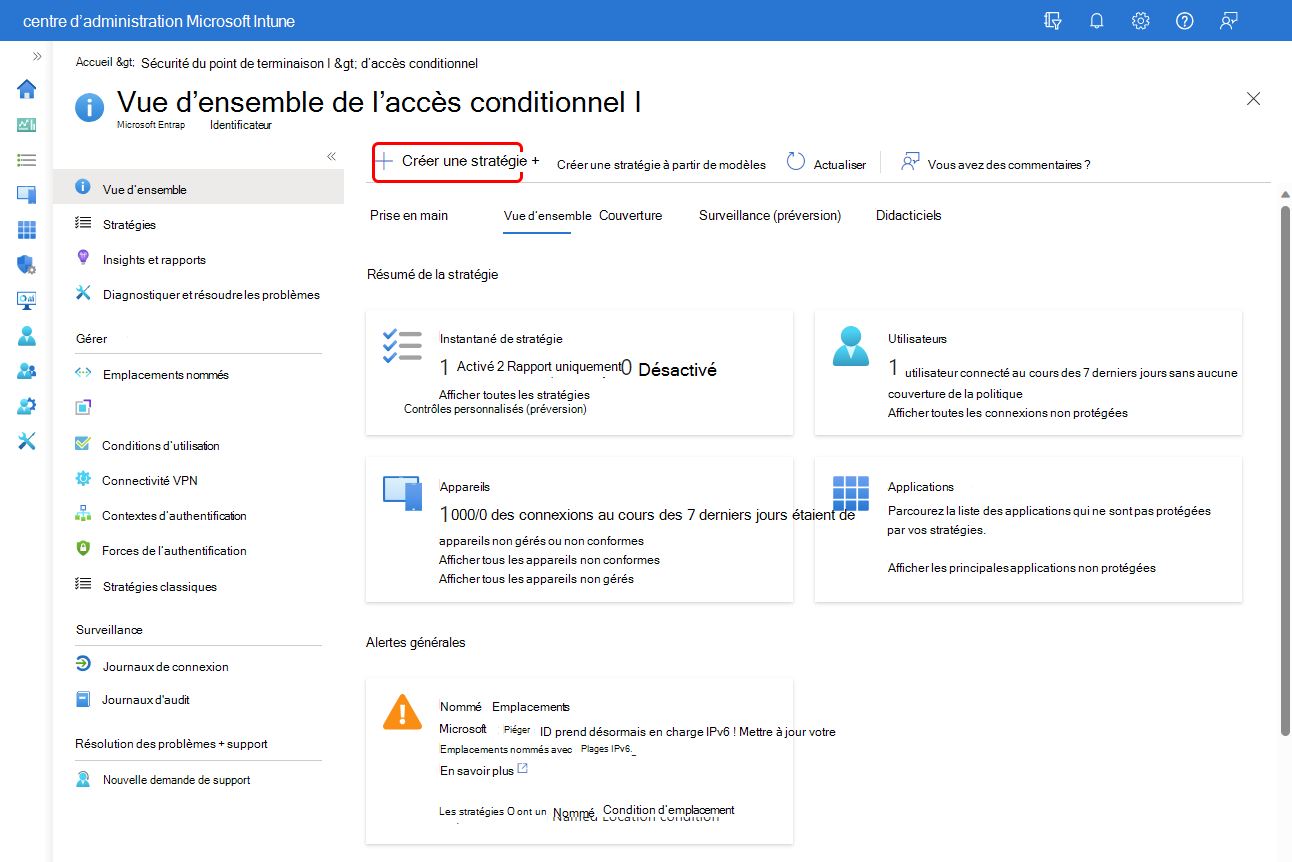

Connectez-vous au Centre d’administration Microsoft Intune.

SélectionnezAccès> conditionnel sécurité> du point de terminaisonCréer une stratégie.

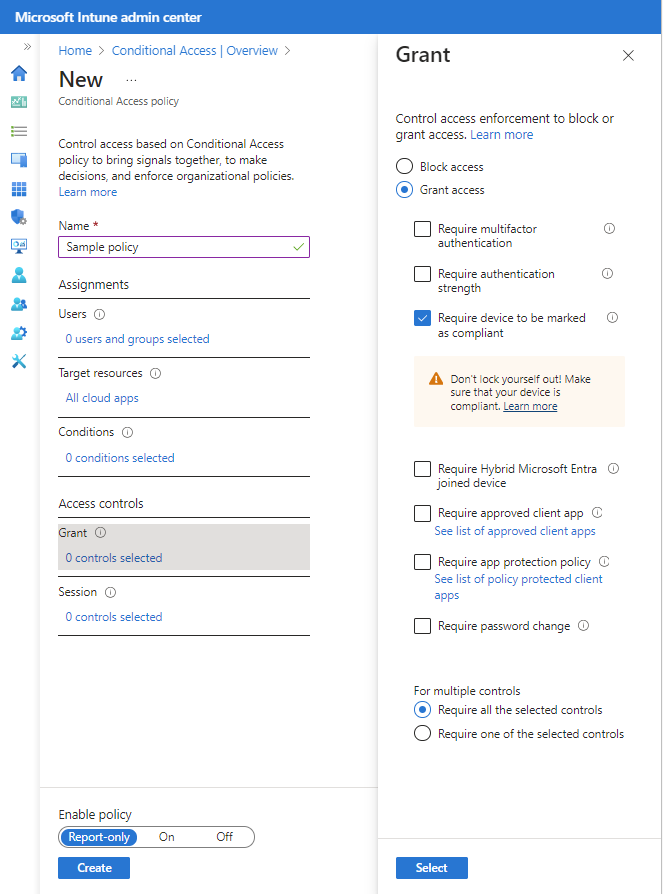

Le volet Nouveau s’ouvre, c’est-à-dire le volet de configuration de Microsoft Entra. La stratégie que vous créez est une stratégie Microsoft Entra pour l’accès conditionnel. Pour en savoir plus sur ce volet et les stratégies d’accès conditionnel, consultez Composants de stratégie d’accès conditionnel dans le contenu Microsoft Entra.

Sous Affectations, configurez Utilisateurs pour sélectionner les identités dans le répertoire auquel la stratégie s’applique. Pour plus d’informations, consultez Utilisateurs et groupes dans la documentation Microsoft Entra.

- Sous l’onglet Inclure , configurez l’utilisateur et les groupes que vous souhaitez inclure.

- Utilisez l’onglet Exclure s’il existe des utilisateurs, des rôles ou des groupes que vous souhaitez exclure de cette stratégie.

Conseil

Testez la stratégie sur un groupe plus petit d’utilisateurs pour vous assurer qu’elle fonctionne comme prévu avant de la déployer sur des groupes plus importants.

Ensuite, configurez les ressources cibles, qui se trouve également sous Affectations. Utilisez la liste déroulante pour Sélectionner ce à quoi cette stratégie s’applique pour sélectionner applications cloud.

Sous l’onglet Inclure , utilisez les options disponibles pour identifier les applications et services que vous souhaitez protéger avec cette stratégie d’accès conditionnel.

Si vous choisissez Sélectionner des applications, utilisez l’interface utilisateur disponible pour sélectionner les applications et les services à protéger avec cette stratégie.

Attention

Ne vous enfermez pas. Si vous choisissez Toutes les applications cloud, veillez à passer en revue l’avertissement, puis à exclure de cette stratégie votre compte d’utilisateur ou d’autres utilisateurs et groupes appropriés qui doivent conserver l’accès pour utiliser le Portail Azure ou Microsoft Intune centre d’administration après l’entrée en vigueur de cette stratégie.

Utilisez l’onglet Exclure s’il existe des applications ou des services que vous souhaitez exclure de cette stratégie.

Pour plus d’informations, consultez Applications ou actions cloud dans la documentation Microsoft Entra.

Ensuite, configurez Conditions. Sélectionnez les signaux que vous souhaitez utiliser comme conditions pour cette stratégie. Les options suivantes sont disponibles :

- Risque de l’utilisateur

- Risque de connexion

- Plateformes d’appareils

- Emplacements

- Applications clientes

- Filtrer pour les appareils

Pour plus d’informations sur ces options, consultez Conditions dans la documentation Microsoft Entra.

Conseil

Si vous souhaitez protéger à la fois les clients d’authentification moderne et les clients Exchange ActiveSync, créez deux stratégies d’accès conditionnel distinctes, une pour chaque type de client. Bien qu’Exchange ActiveSync prenne en charge l’authentification moderne, la seule condition prise en charge par Exchange ActiveSync est la plateforme. Les autres conditions, y compris l’authentification multifacteur, ne sont pas prises en charge. Pour protéger efficacement l’accès à Exchange Online à partir d’Exchange ActiveSync, créez une stratégie d’accès conditionnel qui spécifie l’application cloud Microsoft 365 Exchange Online et l’application client Exchange ActiveSync, en sélectionnant le paramètre Appliquer la stratégie uniquement aux plateformes prises en charge.

Sous Contrôles d’accès, configurez Accorder pour sélectionner une ou plusieurs exigences. Pour en savoir plus sur les options d’octroi, consultez Accorder dans la documentation Microsoft Entra.

Importante

Pour que cette stratégie utilise les status de conformité des appareils, pour Accorder l’accès, vous devez sélectionner Exiger que l’appareil soit marqué comme conforme.

Bloquer l’accès : les utilisateurs spécifiés dans cette stratégie se voient refuser l’accès aux applications ou services dans les conditions que vous avez spécifiées.

Accorder l’accès : les utilisateurs spécifiés dans cette stratégie se voient accorder l’accès, mais vous pouvez exiger l’une des actions suivantes :

- Exiger une authentification multifacteur

- Exiger un niveau d’authentification élevé

- Exiger que l’appareil soit marqué comme conforme : cette option est requise pour que la stratégie utilise les status de conformité de l’appareil.

- Exiger un dispositif hybride Microsoft Entra

- Exiger une application cliente approuvée

- Exiger une stratégie de protection des applications

- Exiger le changement du mot de passe

Sous Activer la stratégie, sélectionnez Activé. Par défaut, la stratégie est définie sur Rapport uniquement.

Sélectionnez Créer.