À propos des NVA dans un hub Virtual WAN

Les clients peuvent déployer des appliances virtuelles réseau (NVA) sélectionnées directement dans un hub Virtual WAN dans une solution gérée conjointement par Microsoft Azure et des fournisseurs d’appliances virtuelles réseau tiers. Toutes les appliances virtuelles réseau dans la Place de marché Azure ne peuvent pas être déployées dans un hub Virtual WAN. Pour obtenir la liste complète des partenaires disponibles, reportez-vous à la section Partenaires de cet article.

Principaux avantages

Lorsqu’une NVA est déployée dans un hub Virtual WAN, elle peut faire office de passerelle tierce avec diverses fonctionnalités. Elle peut servir de passerelle SD-WAN, de pare-feu ou d’une combinaison des deux.

Le déploiement de NVA dans un hub Virtual WAN offre les avantages suivants :

- Sélection prédéfinie et prétestée des choix d’infrastructure (Unités d’infrastructure d’appliance virtuelle réseau) : Microsoft et le partenaire travaillent ensemble pour valider les limites de débit et de bande passante avant la mise à disposition de la solution aux clients.

- Disponibilité et résilience intégrées : les déploiements de NVA Virtual WAN sont compatibles avec la zone de disponibilité et automatiquement configurés pour être hautement disponibles.

- Provisionnement et démarrage automatique fluides : une application managée est préqualifiée pour le provisionnement et le démarrage automatique pour la plateforme Virtual WAN. Cette application managée est disponible via le lien de la Place de marché Azure.

- Routage simplifié : tirez parti des systèmes de routage intelligent Virtual WAN. Les solutions de NVA sont jumelées avec le routeur du hub Virtual WAN et participent au processus de décision de routage Virtual WAN de la même façon que les passerelles Microsoft.

- Prise en charge intégrée : les partenaires disposent d’un contrat de support spécial avec Microsoft Azure Virtual WAN pour diagnostiquer et résoudre rapidement les problèmes rencontrés par les clients.

- Gestion facultative du cycle de vie fournie par la plateforme: les mises à niveau et les correctifs sont gérés directement par vous ou dans le cadre du service Azure Virtual WAN. Pour obtenir les meilleures pratiques relatives à la gestion du cycle de vie des logiciels pour les appliances virtuelles réseau dans Virtual WAN, contactez votre fournisseur NVA ou reportez-vous à la documentation du fournisseur.

- Intégration avec les fonctionnalités de plateforme : la connectivité de transit avec les réseaux virtuels et les passerelles Microsoft, ExpressRoute chiffré (la superposition SD-WAN s’exécutant sur un circuit ExpressRoute) et les tables de routage de hub virtuel interagissent en toute transparence.

Important

Pour vous assurer que vous bénéficiez de la meilleure prise en charge de cette solution intégrée, vérifiez que vous disposez de niveaux de support similaires avec Microsoft et votre fournisseur d’application virtuelle réseau.

Partenaires

Les tableaux suivants décrivent les appliances virtuelles réseau pouvant être déployées dans le hub Virtual WAN et les cas d’usage appropriés (connectivité et/ou pare-feu). La colonne identificateur du fournisseur d’appliance virtuelle réseau Virtual WAN correspond au fournisseur de l’appliance virtuelle réseau qui s’affiche dans le portail Azure lorsque vous déployez une nouvelle appliance virtuelle réseau ou que vous affichez les appliances virtuelles réseau existantes déployées dans le hub virtuel.

Les appliances virtuelles réseau à connectivité SD-WAN suivantes peuvent être déployées dans le hub Virtual WAN.

| Partenaires | Identificateur du fournisseur d’appliance virtuelle réseau Virtual WAN | Configuration/Procédure/Guide de déploiement | Modèle de support dédié |

|---|---|---|---|

| Barracuda Networks | barracudasdwanrelease | Guide du déploiement de Barracuda SecureEdge pour Virtual WAN | Oui |

| Cisco SD-WAN | ciscosdwan | L’intégration de la solution Cisco SD-WAN à Azure Virtual WAN améliore les déploiements de Cloud OnRamp for Multi-Cloud et permet de configurer le logiciel Cisco Catalyst 8000V Edge (Cisco Catalyst 8000V) comme une appliance virtuelle réseau dans des hubs Azure Virtual WAN. Consultez le guide de configuration de Cisco SD-WAN Cloud OnRamp, Cisco IOS XE version 17.x | Oui |

| VMware SD-WAN | vmwaresdwaninvwan | Guide de déploiement de VMware SD-WAN dans le hub Virtual WAN. L’application managée pour le déploiement est accessible via ce lien vers la Place de marché Azure. | Oui |

| Versa Networks | versanetworks | Si vous êtes déjà client de Versa Networks, connectez-vous à votre compte Versa et accédez au guide de déploiement en utilisant le lien Guide de déploiement de Versa. Si vous êtes un nouveau client Versa, inscrivez-vous en utilisant le lien d’inscription à la préversion de Versa. | Oui |

| Aruba EdgeConnect | arubaedgeconnectenterprise | Guide de déploiement d’Aruba EdgeConnect SD-WAN. Actuellement en préversion: Lien de la Place de marché Azure | Non |

L’appliance virtuelle réseau de sécurité suivante peut être déployée dans le hub Virtual WAN. Cette appliance virtuelle peut être utilisée pour inspecter tout le trafic Nord-Sud, Est-Ouest et lié à Internet.

| Partenaires | Fournisseur d’appliance virtuelle réseau Virtual WAN | Configuration/Procédure/Guide de déploiement | Modèle de support dédié |

|---|---|---|---|

| Sécurité réseau du Check Point CloudGuard pour Azure Virtual WAN | checkpoint | Guide de déploiement Sécurité réseau Check Point pour Virtual WAN | Non |

| Pare-feu de nouvelle génération (NGFW) Fortinet | fortinet-ngfw | Guide de déploiement de Fortinet NGFW. Fortinet NGFW prend en charge jusqu’à 80 unités d’échelle et n’est pas recommandé pour l’arrêt de tunnel SD-WAN. Pour l’arrêt de tunnel avec Fortigate SD-WAN, consultez la documentation sur Fortinet SD-WAN et NGFW. | Non |

| (Préversion) Cisco Secure Firewall Threat Defense pour Azure Virtual WAN | cisco-tdv-vwan-nva | Guide de déploiement de Cisco Secure Firewall Threat Defense pour Azure Virtual WAN | Non |

Les appliances virtuelles réseau (pare-feu de nouvelle génération) à connectivité et sécurité SD-WAN à double rôle suivantes peuvent être déployées dans le hub Virtual WAN. Ces appliances virtuelles peuvent être utilisées pour inspecter tout le trafic Nord-Sud, Est-Ouest et lié à Internet.

| Partenaires | Fournisseur d’appliance virtuelle réseau Virtual WAN | Configuration/Procédure/Guide de déploiement | Modèle de support dédié |

|---|---|---|---|

| Pare-feu de nouvelle génération (NGFW) Fortinet | fortinet-sdwan-and-ngfw | Guide de déploiement de Fortinet SD-WAN et NGFW NVA. Fortinet SD-WAN et NGFW NVA prennent en charge jusqu’à 20 unités de mise à l’échelle, tout comme l’arrêt de tunnel SD-WAN et les fonctionnalités de pare-feu de nouvelle génération. | Non |

Cas d’usage de base

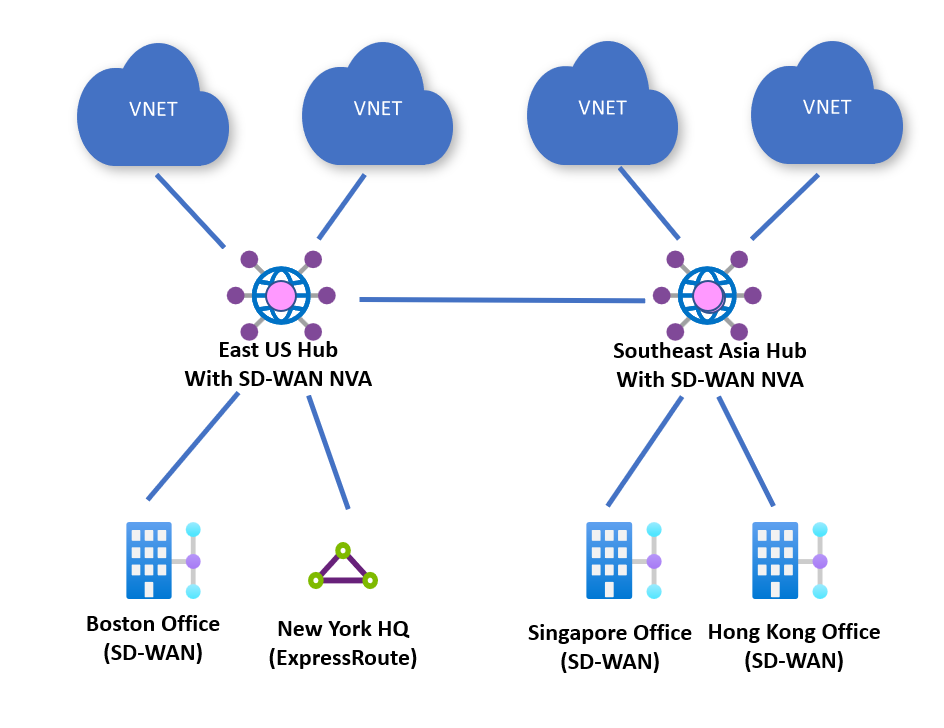

Connexion universelle

Les clients peuvent déployer une NVA dans chaque région Azure où elles ont une empreinte. Les sites de succursale sont connectés à Azure via des tunnels SD-WAN qui se terminent sur la NVA la plus proche déployée dans un hub Azure Virtual WAN.

Les sites de succursale peuvent alors accéder aux charges de travail dans Azure déployées dans des réseaux virtuels dans la même région ou dans d’autres régions par le biais du réseau principal de Microsoft. Les sites connectés SD-WAN peuvent également communiquer avec d’autres succursales qui sont connectées à Azure via ExpressRoute, un VPN de site à site ou la connectivité des utilisateurs distants.

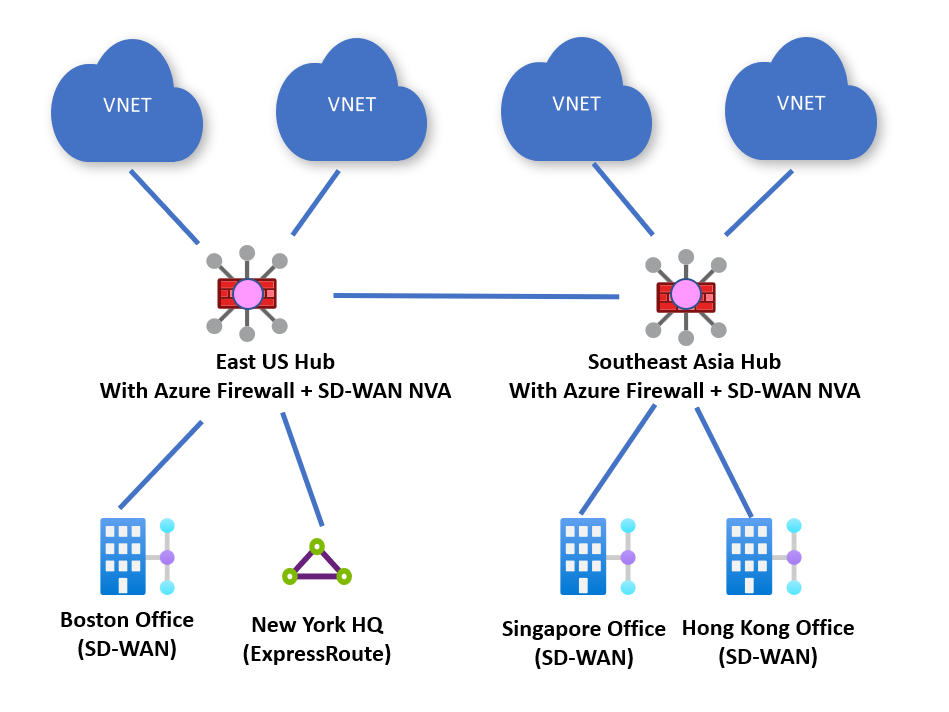

Sécurité fournie par le Pare-feu Azure, ainsi que la NVA de connectivité

Les clients peuvent déployer un Pare-feu Azure en même temps que leurs NVA basées sur la connectivité. Le routage Virtual WAN peut être configuré pour envoyer tout le trafic vers le Pare-feu Azure à des fins d’inspection. Vous pouvez également configurer Virtual WAN pour envoyer tout le trafic Internet vers le Pare-feu Azure à des fins d’inspection.

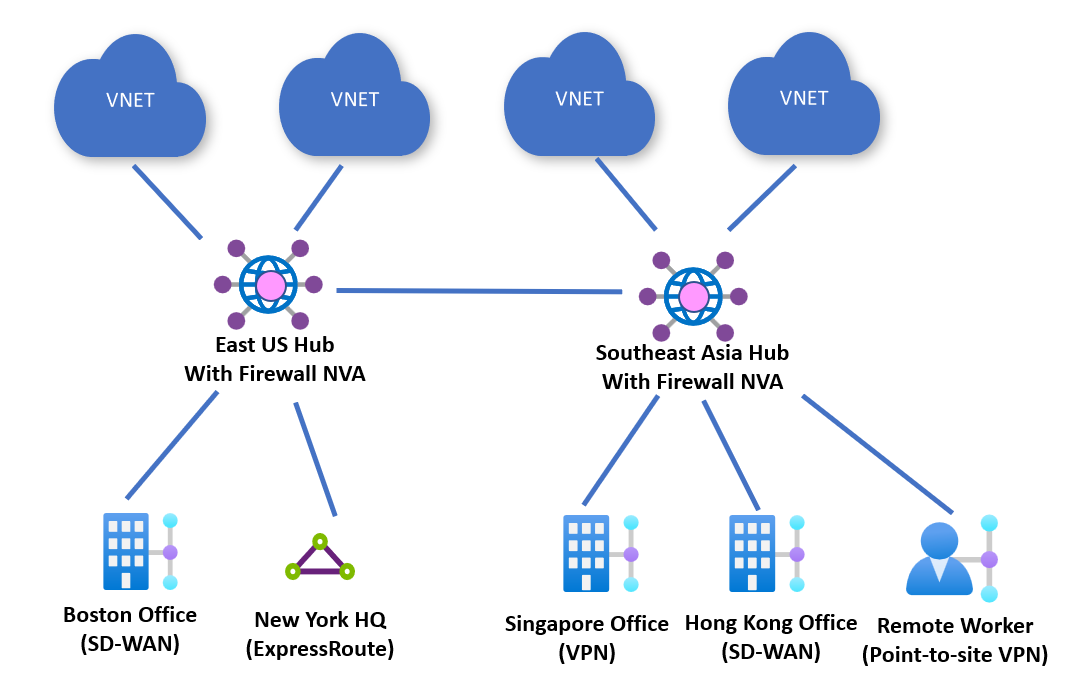

Sécurité fournie par les pare-feu de NVA

Les clients peuvent également déployer les NVA dans un hub WAN virtuel qui assure à la fois la connectivité SD-WAN et les fonctionnalités de pare-feu de nouvelle génération. Les clients peuvent connecter des appareils locaux à la NVA dans le hub et utiliser la même appliance pour inspecter tout le trafic Nord-Sud, Est-Ouest et Internet. Le routage pour activer ces scénarios peut être configuré via des stratégies de routage et d’intention de routage.

Les partenaires qui prennent en charge ces flux de trafic sont répertoriés en tant qu’appliances virtuelles réseau (pare-feu de nouvelle génération) à sécurité et connectivité SD-WAN à double rôle dans la section Partenaires.

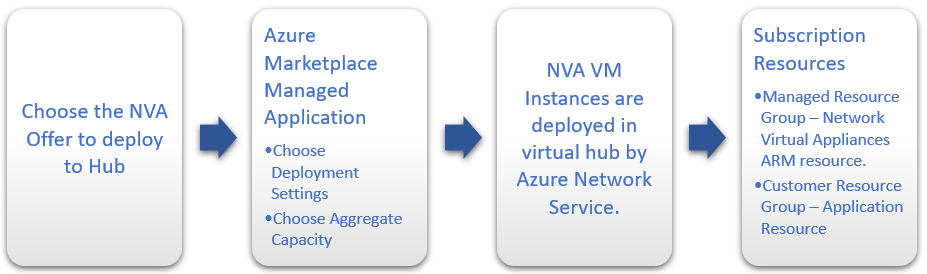

Comment cela fonctionne-t-il ?

Les NVA disponibles au déploiement directement dans un hub Azure Virtual WAN sont conçues spécifiquement pour être utilisés dans le hub Virtual WAN. L’offre NVA est publiée sur la Place de marché Azure en tant qu’application managée, et les clients peuvent déployer l’offre directement à partir de la Place de marché Azure.

L’offre NVA de chaque partenaire proposera une expérience et des fonctionnalités légèrement différentes en fonction de la configuration requise pour le déploiement.

Application managée

Toutes les offres NVA disponibles au déploiement dans un hub Virtual WAN disposeront d’une application managée disponible dans Place de marché Azure. Les applications managées permettent aux partenaires d’effectuer les opérations suivantes :

- Créer une expérience de déploiement personnalisée pour leur NVA.

- Fournir un modèle Resource Manager spécialisé qui leur permet de créer les NVA directement dans un hub Virtual WAN.

- Facturer des frais de licence logicielle directement ou via Place de marché Azure.

- Exposer des propriétés personnalisées et des compteurs de ressources.

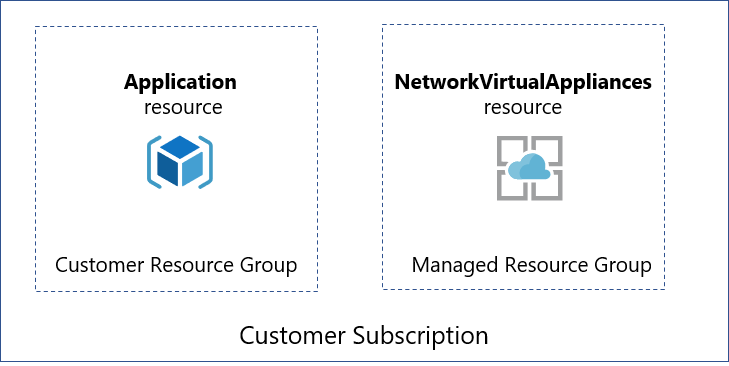

Les partenaires NVA sont susceptibles de créer des ressources différentes en fonction du déploiement de l’appliance, des licences de configuration et des besoins de gestion. Lorsqu’un client crée une NVA dans un hub Virtual WAN, comme pour toutes les applications managées, deux groupes de ressources sont créés dans leur abonnement.

- Groupe de ressources du client : Il contient un espace réservé pour l’application managée. Les partenaires peuvent l’utiliser pour exposer les propriétés du client qu’ils choisissent ici.

- Groupe de ressources managé : les clients ne peuvent pas configurer ni modifier directement les ressources de ce groupe de ressources, car celui-ci est contrôlé par l’éditeur de l’application managée. Ce groupe de ressources contient la ressource NetworkVirtualAppliances.

Autorisations de groupe de ressources managées

Par défaut, tous les groupes de ressources managés disposent d’une affectation deny-all (Refuser tout) de Microsoft Entra. Les attributions de refus empêchent les clients d’appeler des opérations d’écriture sur toutes les ressources du groupe de ressources managées, y compris les ressources de l’appliance virtuelle réseau.

Toutefois, les partenaires sont susceptibles de créer des exceptions pour des actions spécifiques que les clients sont autorisés à effectuer sur les ressources déployées dans des groupes de ressources managées.

Les autorisations sur les ressources des groupes de ressources managées existants ne sont pas mises à jour dynamiquement, car de nouvelles actions autorisées sont ajoutées par les partenaires et nécessitent une actualisation manuelle.

Pour actualiser les autorisations sur les groupes de ressources managées, les clients peuvent tirer parti de l’API REST Autorisations d’actualisation .

Notes

Pour appliquer correctement de nouvelles autorisations, l’API d’actualisation des autorisations doit être appelée avec un paramètre de requête supplémentaire targetVersion. La valeur de targetVersion est spécifique au fournisseur. Veuillez consulter la documentation de votre fournisseur pour connaître le numéro de version le plus récent.

POST https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Solutions/applications/{applicationName}/refreshPermissions?api-version=2019-07-01&targetVersion={targetVersion}

Unités d’infrastructure NVA

Lorsque vous créez une NVA dans un hub Virtual WAN, vous devez choisir le nombre d’unités d’infrastructure NVA avec lequel vous souhaitez la déployer. Une unité d’infrastructure NVA est une unité de capacité de bande passante agrégée pour une application virtuelle réseau de hub Virtual WAN. Une unité d’infrastructure NVA est similaire à une unité d’échelle de VPN en ce qui concerne la capacité et le dimensionnement.

- Les unités d’infrastructure NVA sont une directive sur le débit réseau agrégé que l’infrastructure de machine virtuelle, sur laquelle les appliances virtuelles réseau sont déployées, peut prendre en charge. 1 L’unité d’infrastructure d’appliance virtuelle réseau correspond à 500 Mbits/s de débit agrégé. Ce nombre de 500 Mbits/s ne prend pas en compte les différences entre les logiciels qui s’exécutent sur des appliances virtuelles réseau. Selon les fonctionnalités activées dans l’appliance virtuelle réseau ou l’implémentation logicielle propre au partenaire, les fonctions réseau telles que le chiffrement/déchiffrement, l’encapsulation/la décapsulation ou l’inspection approfondie des paquets peuvent être plus intensives. Cela signifie que vous risquez de voir un débit inférieur à celui de l’unité d’infrastructure de l’appliance virtuelle réseau. Pour obtenir un mappage des unités d’infrastructure NVA Virtual WAN aux débits attendus, contactez le fournisseur.

- Azure prend en charge les déploiements allant de 2 à 80 unités d’infrastructure NVA pour un déploiement de hub virtuel NVA donné, mais les partenaires choisiront certainement les unités d’échelle qu’ils prennent en charge. Par conséquent, vous risquez de ne pas pouvoir déployer toutes les configurations d’unités d’échelle possibles.

Les appliances virtuelles réseau dans Virtual WAN sont déployées pour vous assurer que vous êtes toujours en mesure d’atteindre au minimum les numéros de débit spécifiques au fournisseur pour une unité d’échelle choisie particulière. Pour ce faire, les appliances virtuelles réseau de Virtual WAN sont surapprovisionnés avec une capacité supplémentaire sous la forme de plusieurs instances de manière « n+1 ». Cela signifie qu’à tout moment, vous pouvez voir un débit agrégé sur les instances supérieur aux numéros de débit spécifiques au fournisseur. Cela garantit que si une instance n’est pas saine, la ou les instances « n » restantes peuvent traiter le trafic client et fournir le débit spécifique au fournisseur pour cette unité d’échelle.

Si la quantité totale de trafic qui passe par une appliance virtuelle réseau à un moment donné dépasse les numéros de débit spécifiques au fournisseur pour l’unité d’échelle choisie, les événements susceptibles de rendre une instance d’appliance virtuelle réseau indisponible, notamment les activités de maintenance de la plateforme Azure de routine ou les mises à niveau logicielles, peuvent entraîner une interruption du service ou de la connectivité. Pour réduire les interruptions de service, vous devez choisir l’unité d’échelle en fonction de votre profil de trafic de pointe et des numéros de débit spécifiques au fournisseur pour une unité d’échelle particulière, au lieu de vous appuyer sur les meilleurs chiffres de débit observés pendant les tests.

Processus de configuration de l’appliance virtuelle réseau

Les partenaires ont collaboré pour fournir une expérience qui configure automatiquement la NVA dans le cadre du processus de déploiement. Une fois que la NVA est approvisionnée dans le hub virtuel, toute configuration supplémentaire susceptible d’être requise pour la NVA doit être effectuée par le biais du portail des partenaires NVA ou de l’application de gestion. L’accès direct à la NVA n’est pas disponible.

Ressources de site et de connexion avec des NVA

Contrairement aux configurations de la passerelle VPN de site à site Virtual WAN, vous n’avez pas besoin de créer de ressources de site, de ressources de connexion site à site ni de ressources de connexion point à site pour connecter vos sites de branche à votre NVA dans un hub Virtual WAN.

Vous devez toujours créer des connexions de hub à réseau virtuel pour connecter votre hub Virtual WAN à vos réseaux virtuels Azure, ainsi que pour connecter des connexions VPN ExpressRoute, VPN de site à site ou d’utilisateurs distants.

Régions prises en charge

La NVA dans le hub virtuel est disponible dans les régions suivantes :

| Région géopolitique | Régions Azure |

|---|---|

| Amérique du Nord | Canada Centre, Canada Est, USA Centre, USA Est, USA Est 2, USA Centre Sud, USA Nord, USA Centre Ouest, USA Ouest, USA Ouest 2 |

| Amérique du Sud | Brésil Sud, Brésil Sud-Est |

| Europe | France Centre, France Sud, Allemagne Nord, Allemagne Centre-Ouest, Europe Nord, Norvège Est, Norvège Ouest, Suisse Nord, Suisse Ouest, Royaume-Uni Sud, Royaume-Uni Ouest, Europe Ouest, Suède Centre, Italie Nord |

| Moyen-Orient | Émirats arabes unis Nord, Qatar Central, Israël Central |

| Asia | Asie Est, Japon Est, Japon Ouest, Corée Centre, Corée Sud, Asie Sud-Est |

| Australie | Australie Sud-Est, Australie Est, Australie Centre, Australie Centre 2 |

| Afrique | Afrique du Sud Nord |

| Inde | Inde Sud, Inde Ouest, Inde Centre |

FAQ sur les NVA

Je suis partenaire d’appliance virtuelle réseau (NVA) et souhaite mettre notre NVA dans le hub. Puis-je participer à ce programme partenaire ?

Malheureusement, nous n’avons pas la capacité d’accepter les offres de nouveaux partenaires pour le moment. Revenez nous voir à une date ultérieure !

Puis-je déployer n’importe quelle NVA à partir de Place de marché Azure dans le hub Virtual WAN ?

Seuls les partenaires répertoriés dans la section Partenaires peuvent être déployés dans le hub Virtual WAN.

Quel est le coût de la NVA ?

Vous devez acheter une licence pour la NVA auprès du fournisseur NVA. ByOL (Apportez votre propre licence) est le seul modèle de licence pris en charge aujourd’hui. Par ailleurs, Microsoft facture des frais pour les unités d’infrastructure NVA que vous consommez, et pour toutes les autres ressources que vous utilisez. Pour plus d’informations, consultez Concepts de tarification.

Puis-je déployer une NVA sur un hub De base ?

Non, vous devez utiliser un hub Standard si vous voulez déployer une appliance NVA.

Puis-je déployer une NVA dans un hub sécurisé ?

Oui. Il est possible de déployer des NVA de partenaires dans un hub à l’aide de Pare-feu Azure.

Puis-je connecter un appareil de ma filiale à mon appliance NVA dans le hub ?

Non, Barracuda CloudGen WAN est uniquement compatible avec les périphériques Barracuda. Pour en savoir plus sur les exigences de CloudGen WAN, consultez la page CloudGen WAN de Barracuda. Pour Cisco, il existe plusieurs appareils SD-WAN compatibles. Consultez la documentation Cisco Cloud OnRamp for Multi-Cloud pour voir les appareils compatibles. Contacter votre fournisseur pour toute question.

Quels sont les scénarios de routage pris en charge avec une NVA dans le hub ?

Tous les scénarios de routage pris en charge par Virtual WAN sont pris en charge par les NVA dans le hub.

Quelles sont les régions prises en charge ?

Pour les régions prises en charge, consultez Régions prises en charge par les NVA.

Comment faire supprimer mon Appliance virtuelle réseau dans le hub ?

Si la ressource de l’Appliance virtuelle réseau a été déployée via une application managée, supprimez l’application managée. La suppression de l’application managée supprime automatiquement le groupe de ressources managé et la ressource d’appliance virtuelle réseau associée.

Vous ne pouvez pas supprimer une appliance NVA qui est la ressource de tronçon suivant dans une stratégie de routage. Pour supprimer l’Appliance virtuelle réseau, commencez par supprimer la stratégie de routage.

Si la ressource d’appliance virtuelle réseau a été déployée via un logiciel d’orchestration partenaire, consultez la documentation du partenaire pour supprimer l’appliance virtuelle réseau.

Vous pouvez également exécuter la commande PowerShell suivante pour supprimer votre appliance virtuelle réseau.

Recherchez le groupe de ressources Azure de l’appliance NVA à supprimer. Le groupe de ressources Azure est généralement différent du groupe de ressources où est déployé le hub Virtual WAN. Vérifiez que la propriété Virtual Hub de la ressource NVA correspond à l’appliance NVA à supprimer. L’exemple suivant suppose que tous les appliances NVA de votre abonnement ont des noms distincts. S’il existe plusieurs NVA avec le même nom, veillez à collecter les informations associées à l’appliance NVA à supprimer.

$nva = Get-AzNetworkVirtualAppliance -Name <NVA name> $nva.VirtualHubSupprimez l’appliance NVA.

Remove-AzNetworkVirtualAppliance -Name $nva.Name -ResourceGroupName $nva.ResourceGroupName

La même série d’étapes peut être exécutée à partir d’Azure CLI.

- Recherchez le groupe de ressources Azure de l’appliance NVA à supprimer. Le groupe de ressources Azure est généralement différent du groupe de ressources où est déployé le hub Virtual WAN. Vérifiez que la propriété Virtual Hub de la ressource NVA correspond à l’appliance NVA à supprimer.

az network virtual-appliance list - Supprimer l’appliance NVA

az network virtual-appliance delete --subscription <subscription name> --resource-group <resource group name> --name <NVA name>

Étapes suivantes

Pour plus d’informations sur Virtual WAN, consultez l’article Vue d’ensemble de Virtual WAN.