Investigation des incidents Microsoft Sentinel dans le portail Azure

Microsoft Sentinel vous offre une plateforme complète de gestion des cas pour examiner et gérer les incidents de sécurité. Les incidents dans Microsoft Sentinel désignent les fichiers qui contiennent une chronologie complète et constamment mise à jour d’une menace de sécurité, qu’il s’agisse d’éléments de preuve individuels (alertes), de suspects et de parties intéressées (entités), d’insights collectés et sélectionnés par des experts en sécurité et de modèles IA/Machine Learning, ou de commentaires et journaux de toutes les actions effectuées au cours de l’investigation.

L’expérience d’investigation des incidents dans Microsoft Sentinel commence par la page Incidents, conçue pour vous donner tout ce dont vous avez besoin pour votre investigation dans un seul et même endroit. L’objectif clé de cette expérience est d’accroître l’efficacité et l’efficience de votre SOC pour réduire son délai moyen de résolution (MTTR, mean time to resolve).

Cet article décrit les fonctionnalités d’examen des incidents et de gestion des dossiers de Microsoft Sentinel dans le Portail Azure. Il vous guide à travers les phases d’un examen d’incident standard tout en vous présentant l’ensemble des affichages et outils disponibles pour vous aider.

Prérequis

L’attribution de rôle Répondeur Microsoft Sentinel est requise pour examiner les incidents.

En savoir plus sur les rôles dans Microsoft Sentinel.

Si vous avez un utilisateur invité qui doit attribuer des incidents, l’utilisateur doit se voir attribuer le rôle Lecteur de répertoire dans votre locataire Microsoft Entra. Les utilisateurs standard (non invités) se voient attribuer ce rôle par défaut.

Augmenter la maturité de votre SOC

Les incidents Microsoft Sentinel vous donnent les outils pour élever le niveau de maturité de vos opérations de sécurité (SecOps) en standardisant vos processus et en auditant votre gestion des incidents.

Standardiser vos processus

Les tâches d’incident sont des listes de tâches de workflow que les analystes doivent suivre pour garantir un traitement standard uniforme et pour éviter de passer à côté d’étapes cruciales :

Les responsables et ingénieurs SOC peuvent développer ces listes de tâches et les faire appliquer automatiquement à différents groupes d’incidents, le cas échéant, ou à tous.

Les analystes SOC peuvent ensuite accéder aux tâches affectées dans chaque incident et les marquer d’une croix à mesure qu’ils les traitent.

Les analystes peuvent également ajouter manuellement des tâches à leurs incidents ouverts, soit en tant que rappels automatiques, soit pour le bénéfice d’autres analystes qui peuvent collaborer sur l’incident (par exemple, en raison d’un changement ou d’une escalade).

Pour plus d’informations, consultez Utiliser des tâches pour gérer les incidents dans Microsoft Sentinel dans le portail Azure.

Auditer votre gestion des incidents

Le journal d’activité des incidents suit les actions effectuées sur un incident, qu’ils soient initiés par des humains ou des processus automatisés, et les affiche avec tous les commentaires sur l’incident.

Vous pouvez également ajouter vos propres commentaires ici. Pour plus d’informations, consultez Approfondir l’investigation des incidents Microsoft Sentinel dans le portail Azure.

Enquêter de manière efficace et efficiente

Tout d’abord, en tant qu’analyste, la question la plus fondamentale à laquelle vous voulez répondre est la suivante : pourquoi cet incident est-il porté à mon attention ? La saisie de la page des détails d’un incident répond à cette question : au centre de l’écran, vous verrez le widget Chronologie des incidents .

Utilisez les incidents Microsoft Sentinel pour investiguer les incidents de sécurité avec efficacité et efficience en vous servant de la chronologie des incidents, en apprenant d’incidents similaires, en examinant les insights principaux, en consultant les entités et en explorant les journaux.

Chronologies des incidents

La chronologie des incidents est le journal de toutes les alertes qui représentent tous les événements journalisés utiles à l’investigation, dans l’ordre dans lequel ils se sont produits. La chronologie affiche également des signets, des instantanés de preuves collectées lors de la chasse et ajoutés à l’incident.

Recherchez dans la liste des alertes et des signets, ou filtrez la liste par gravité, tactique ou type de contenu (alerte ou signet) pour vous permettre de trouver l’élément que vous souhaitez suivre. L’affichage initial de la chronologie vous indique immédiatement plusieurs éléments importants sur chaque élément, qu’il s’agisse d’une alerte ou d’un signet :

- Date et heure de la création de l’alerte ou du signet.

- Type d’élément, d’alerte ou de signet, indiqué par une icône et une info-bulle lorsque vous pointez sur l’icône.

- Nom de l’alerte ou du signet, en gras sur la première ligne de l’élément.

- Gravité de l’alerte, indiquée par une bande de couleurs le long du bord gauche et sous forme de mots au début du « sous-titre » en trois parties de l’alerte.

- Fournisseur d’alerte, dans la deuxième partie du sous-titre. Pour les signets, le créateur du signet.

- Tactiques MITRE ATT&CK associées à l’alerte, indiquées par des icônes et des info-bulles, dans la troisième partie du sous-titre.

Pour plus d’informations, consultez Recréer la chronologie du scénario de l’attaque.

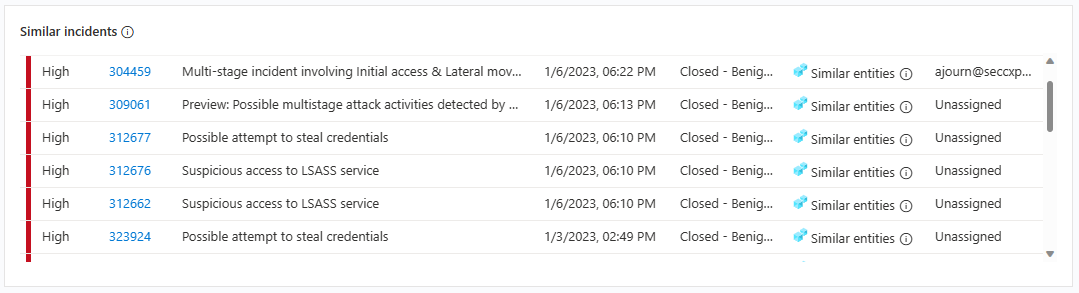

Listes des incidents similaires

Si quelque chose que vous avez vu jusqu’à présent dans votre incident semble familier, il peut y avoir une bonne raison. Microsoft Sentinel garde une longueur d’avance sur vous en vous montrant les incidents les plus similaires à ceux ouverts.

Le widget Incidents similaires affiche les informations les plus pertinentes sur les incidents considérés comme similaires, y compris leur date et heure de dernière mise à jour, le dernier propriétaire, le dernier état (y compris, s’ils sont fermés, la raison de leur fermeture) et la raison de la similitude.

Cela peut être bénéfique pour votre investigation de plusieurs façons :

- Identifier des incidents simultanés qui pourraient faire partie d’une stratégie d’attaque plus large.

- Utilisez des incidents similaires comme points de référence pour votre enquête en cours. Découvrez comment ils ont été traités.

- Identifiez les propriétaires d’incidents similaires passés pour tirer parti de leurs connaissances.

Par exemple, vous voulez voir si d’autres incidents de ce genre se sont déjà produits ou se produisent actuellement.

- Vous voudrez peut-être identifier des incidents simultanés qui pourraient faire partie de la même stratégie d’attaque de plus grande envergure.

- Vous voudrez identifier des incidents similaires dans le passé, pour les utiliser comme points de référence pour votre investigation actuelle.

- Vous voudrez identifier les propriétaires des incidents similaires passés, pour trouver les personnes dans votre SOC qui peuvent fournir plus de contexte ou à qui vous pouvez faire remonter l’investigation.

Le widget vous montre les 20 incidents les plus similaires. Microsoft Sentinel détermine quels incidents sont similaires en fonction d’éléments communs, notamment les entités, la règle d’analytique source et les détails de l’alerte. À partir de ce widget, vous pouvez accéder directement aux pages complètes de détails de l’une de ces incidents, tout en conservant la connexion à l’incident actuel.

La similarité est déterminée en fonction des critères suivants :

| Critères | Description |

|---|---|

| Entités similaires | Un incident est considéré comme similaire à un autre incident si les deux incluent les mêmes entités. Plus les deux incidents ont d’entités en commun, plus ils sont considérés comme similaires. |

| Règle similaire | Un incident est considéré comme similaire à un autre incident si les deux ont été créés par la même règle analytique. |

| Détails d’alerte similaires | Un incident est considéré comme similaire à un autre incident s’ils partagent le même titre, le même nom de produit et/ou [détails personnalisés(surface-custom-details-in-alerts.md). |

La similarité de l’incident est calculée en fonction des données des 14 jours précédant la dernière activité de l’incident, qui correspond à l’heure de fin de l’alerte la plus récente dans l’incident. La similarité des incidents est également recalculée chaque fois que vous entrez dans la page des détails de l’incident. Les résultats peuvent donc varier d’une session à l’autre si de nouveaux incidents ont été créés ou mis à jour.

Pour plus d’informations, consultez Rechercher des incidents similaires dans votre environnement.

Insights principaux sur les incidents

Ensuite, en ayant les grandes lignes de ce qui s’est passé (ou qui se passe toujours), et en ayant une meilleure compréhension du contexte, vous serez curieux de savoir quelles informations intéressantes Microsoft Sentinel a déjà trouvées pour vous.

Microsoft Sentinel pose automatiquement les grandes questions sur les entités de votre incident et affiche les premières réponses dans le widget Insights principaux, visible sur le côté droit de la page des détails de l’incident. Ce widget montre une collection d’informations basées à la fois sur l’analyse machine-learning et la curation d’équipes de haut niveau d’experts en sécurité.

Il s’agit d’un sous-ensemble spécialement sélectionné des insights qui apparaissent sur les pages d’entité, mais dans ce contexte, les insights de toutes les entités de l’incident sont présentés ensemble, ce qui vous donne une image plus complète de ce qui se passe. L’ensemble complet d’insights s’affiche sous l’onglet Entités, pour chaque entité séparément (voir ci-dessous).

Le widget Top insights répond à des questions sur l’entité relative à son comportement par rapport à ses homologues et à son propre historique, à sa présence dans les watchlists ou dans le renseignement sur les menaces, ou tout autre type d’occurrence inhabituelle qui lui est associée.

La plupart de ces insights contiennent des liens vers des informations supplémentaires. Ces liens ouvrent le panneau Journaux en contexte, où vous verrez la requête source pour cet insight, ainsi que ses résultats.

Liste des entités associées

Maintenant que vous avez un peu de contexte et que certaines questions de base ont répondu, vous voudrez obtenir un peu plus de profondeur sur les principaux joueurs de cette histoire.

Les noms d’utilisateur, les noms d’hôte, les adresses IP, les noms de fichiers et d’autres types d’entités peuvent tous être des « personnes intéressantes » dans votre enquête. Microsoft Sentinel les trouve tous pour vous et les affiche au premier plan dans le widget Entités, à côté de la chronologie.

Sélectionnez une entité à partir de ce widget pour accéder à la liste de cette entité sous l’onglet Entités de la même page d’incident contenant une liste de toutes les entités de l’incident.

Sélectionnez une entité dans la liste pour ouvrir un panneau latéral avec des informations basées sur la page de l’entité, notamment les détails suivants :

Les informations contiennent des informations de base sur l’entité. Pour une entité de compte d’utilisateur, il peut s’agir d’éléments tels que le nom d’utilisateur, le nom de domaine, l’identificateur de sécurité (SID), les informations organisationnelles, les informations de sécurité, etc.

Chronologie contient une liste des alertes qui présentent cette entité et les activités que l’entité a effectuées, telles que collectées à partir des journaux dans lesquels l’entité apparaît.

Insights contient des réponses aux questions sur l’entité relative à son comportement par rapport à ses homologues et à son propre historique, à sa présence dans les watchlists ou dans le renseignement sur les menaces, ou tout autre type d’événement inhabituel le concernant.

Ces réponses sont les résultats de requêtes définies par les chercheurs en sécurité Microsoft qui fournissent des informations de sécurité précieuses et contextuelles sur les entités, basées sur des données provenant d’une collection de sources.

Selon le type d’entité, vous pouvez effectuer un certain nombre d’actions supplémentaires à partir de ce panneau latéral, notamment :

Dirigez-vous vers la page d’entité complète de l’entité pour obtenir encore plus de détails sur un intervalle de temps plus long ou lancer l’outil d’investigation graphique axé sur cette entité.

Exécutez un playbook pour effectuer des actions de réponse ou de correction spécifiques sur l’entité (en préversion).

Classez l’entité comme indicateur de compromission (IdC) et ajoutez-la à votre liste de veille des menaces.

Chacune de ces actions est actuellement prise en charge pour certains types d’entités et pas pour d’autres. Le tableau suivant indique les actions prises en charge pour chaque type d’entité :

| Actions disponibles ▶ Types d’entités ▼ |

Afficher tous les détails (dans la page d’entité) |

Ajouter à TI * | Exécuter le playbook * (Préversion) |

|---|---|---|---|

| Compte d’utilisateur | ✔ | ✔ | |

| Hôte | ✔ | ✔ | |

| Adresse IP | ✔ | ✔ | ✔ |

| URL | ✔ | ✔ | |

| Nom de domaine | ✔ | ✔ | |

| Fichier (hachage) | ✔ | ✔ | |

| Ressource Azure | ✔ | ||

| Appareil IoT | ✔ |

* Pour les entités pour lesquelles les actions Ajouter à TI ou Exécuter le guide opérationnelsont disponibles, vous pouvez effectuer ces actions directement depuis le widget Entités de l’onglet Vue d’ensemble, sans quitter la page des incidents.

Journaux des incidents

Explorez les journaux des incidents en rentrant dans les détails pour savoir exactement ce qui s’est passé.

À partir d’à peu près n’importe où dans l’incident, vous pouvez explorer en détail chaque alerte, entité, insight et autres éléments contenus dans l’incident, en affichant la requête d’origine et ses résultats.

Ces résultats s’affichent dans l’écran Journaux (analytique des journaux d'activité) qui s’affiche ici en tant qu’extension de panneau de la page des détails de l’incident, de sorte que vous ne quittez pas le contexte de l’enquête.

Enregistrements organisés avec les incidents

Dans un souci de transparence, de responsabilité et de suivi, vous souhaitez obtenir un enregistrement de toutes les actions qui ont été effectuées sur l’incident, que ce soit par des processus automatisés ou par des personnes. Le journal d’activité des incidents affiche toutes ces activités. Vous pouvez également voir tous les commentaires qui ont été faits et ajouter les vôtres.

Le journal d’activité est constamment actualisé automatiquement, même lorsqu’il est ouvert, ce qui vous permet de voir les modifications apportées en temps réel.

Contenu connexe

Dans ce document, vous avez appris comment l’expérience d’investigation des incidents Microsoft Sentinel dans le portail Azure vous aide à mener une investigation dans un seul contexte. Pour plus d’informations sur la gestion et l’examen des incidents, consultez les articles suivants :

- Examiner les entités avec des pages d’entités dans Microsoft Sentinel.

- Utiliser des tâches pour gérer les incidents dans Microsoft Sentinel

- Automatiser la gestion des incidents dans Microsoft Sentinel avec des règles d’automatisation.

- Identifier les menaces avancées avec l’analyse du comportement des utilisateurs et des entités (User and Entity Behavior Analytics, UEBA) dans Microsoft Sentinel

- Chasse des menaces de sécurité.

Étape suivante

Parcourir, trier et gérer les incidents Microsoft Sentinel dans le portail Azure