Parcourir, trier et gérer les incidents Microsoft Sentinel dans le Portail Azure

Cet article explique comment parcourir vos incidents et leur appliquer un tri de base dans le Portail Azure.

Prérequis

L’attribution de rôle Répondeur Microsoft Sentinel est requise pour examiner les incidents.

En savoir plus sur les rôles dans Microsoft Sentinel.

Si vous avez un utilisateur invité qui doit attribuer des incidents, l’utilisateur doit se voir attribuer le rôle Lecteur de répertoire dans votre locataire Microsoft Entra. Les utilisateurs standard (non invités) se voient attribuer ce rôle par défaut.

Naviguer et trier les incidents

Dans le menu de navigation Microsoft Sentinel, sous Gestion des menaces, sélectionnez Incidents.

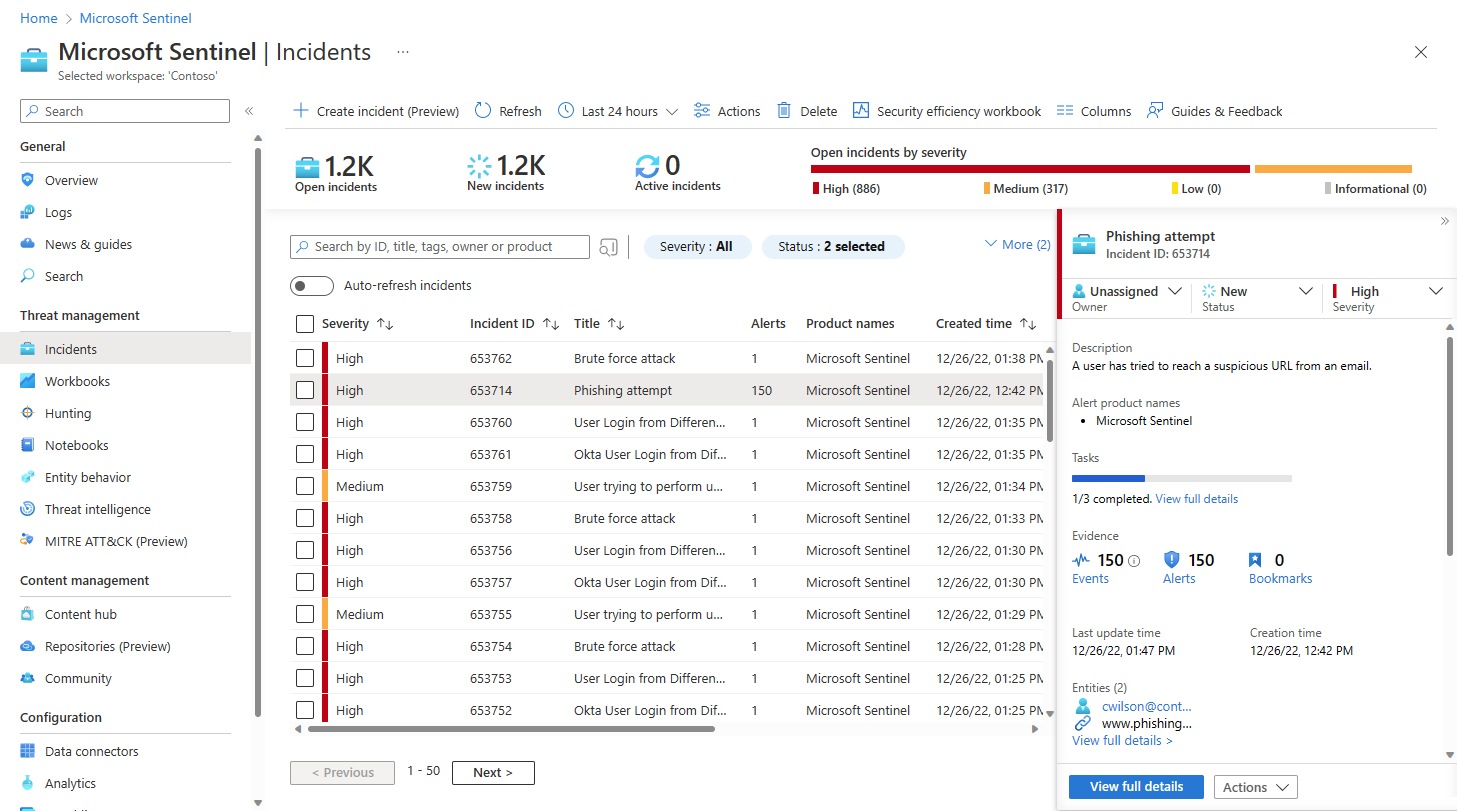

La page Incidents vous fournit des informations de base sur tous vos incidents ouverts. Par exemple :

Le haut de l’écran affiche une barre d’outils et les actions que vous pouvez effectuer en dehors d’un incident spécifique, soit sur la grille dans son ensemble, soit sur plusieurs incidents sélectionnés. Vous pouvez également voir le nombre d’incidents ouverts, qu’ils soient nouveaux ou actifs, ainsi que le nombre d’incidents ouverts par gravité.

Dans le volet central, vous disposez de la grille des incidents. Il s’agit d’une liste des incidents filtrés par les contrôles de filtrage en haut de la liste et d’une barre de recherche pour rechercher des incidents spécifiques.

Sur le côté se trouve un volet d’informations qui affiche des informations importantes sur l’incident mis en surbrillance dans la liste centrale, ainsi que des boutons permettant d’effectuer certaines actions spécifiques concernant cet incident.

Votre équipe des opérations de sécurité peut avoir des règles d’automatisation en place pour effectuer un triage de base sur les nouveaux incidents et les affecter au personnel approprié.

Dans ce cas, filtrez la liste des incidents par propriétaire pour limiter la liste aux incidents qui vous sont attribués ou à votre équipe. Cet ensemble filtré représente votre charge de travail personnelle.

Sinon, vous pouvez effectuer vous-même le triage de base. Commencez par filtrer la liste des incidents en fonction des critères de filtrage disponibles, qu’il s’agisse de l’état, de la gravité ou du nom du produit. Pour plus d’informations, consultez Rechercher des incidents.

Triez un incident spécifique et effectuez une action initiale sur celui-ci immédiatement, directement à partir du volet d’informations de la page Incidents, sans avoir à entrer la page complète des détails de l’incident. Par exemple :

Examiner les incidents Microsoft Defender XDR dans Microsoft Defender XDR : suivez le lien Examiner dans Microsoft Defender XDR pour accéder à l’incident parallèle dans le portail Defender. Toutes les modifications que vous apportez à l’incident dans Microsoft Defender XDR sont synchronisées avec le même incident dans Microsoft Sentinel.

Ouvrez la liste des tâches affectées : les incidents auxquels des tâches ont été affectées affichent le nombre de tâches terminées et le nombre total de tâches, ainsi qu’un lien Afficher les détails complets. Suivez le lien pour ouvrir la page Tâches d’incident afin d’afficher la liste des tâches associées à cet incident.

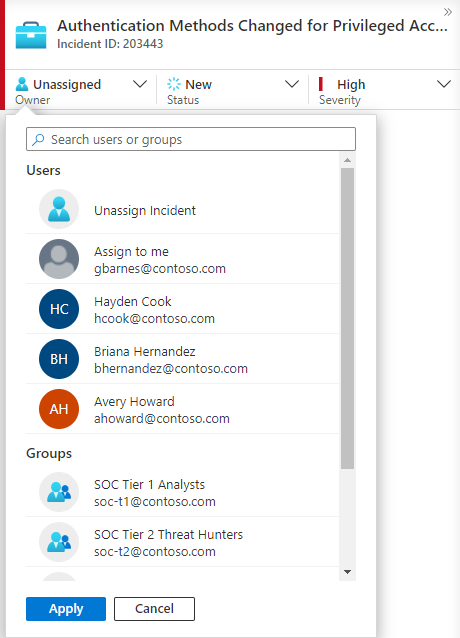

Attribuez la propriété de l’incident à un utilisateur ou à un groupe en sélectionnant dans la liste déroulante Propriétaire .

Les utilisateurs et groupes récemment sélectionnés s’affichent en haut de la liste déroulante illustrée.

Mettez à jour l’état de l’incident (par exemple, de Nouveau à Actif ou Fermé) en sélectionnant dans la liste déroulante État . Lors de la fermeture d’un incident, vous devez spécifier une raison. Pour plus d’informations, consultez Fermer un incident.

Modifiez la gravité de l’incident en sélectionnant dans la liste déroulante Gravité .

Ajoutez des étiquettes pour classer vos incidents. Vous devrez peut-être faire défiler l’écran jusqu’au bas du volet d’informations pour voir où ajouter des balises.

Ajoutez des commentaires pour enregistrer vos actions, idées, questions et bien plus encore. Vous devrez peut-être faire défiler l’écran jusqu’au bas du volet d’informations pour voir où ajouter des commentaires.

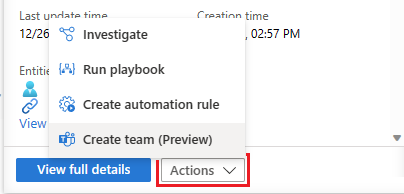

Si les informations du volet d’informations sont suffisantes pour demander d’autres actions de correction ou d’atténuation, sélectionnez le bouton Actions en bas de l’écran pour effectuer l’une des opérations suivantes :

Action Description Examiner Utilisez l’outil d’investigation graphique pour découvrir les relations entre les alertes, les entités et les activités, à la fois au sein de cet incident et entre d’autres incidents. Exécuter un playbook Exécutez un playbook sur cet incident pour effectuer des actions d’enrichissement, de collaboration ou de réponse particulières, telles que celles que vos ingénieurs SOC peuvent avoir mises à disposition. Créer une règle d’automatisation Créez une règle d’automatisation qui s’exécute uniquement sur des incidents comme celui-ci (générés par la même règle d’analytique) à l’avenir, afin de réduire votre charge de travail future ou de tenir compte d’une modification temporaire des exigences (par exemple, pour un test d’intrusion). Créer une équipe (préversion) Créez une équipe dans Microsoft Teams pour collaborer avec d’autres personnes ou équipes des différents départements sur la gestion de l’incident. Par exemple :

Si vous avez besoin d’informations supplémentaires sur l’incident, sélectionnez Afficher les détails complets dans le volet d’informations pour ouvrir et voir les détails de l’incident dans leur intégralité, y compris les alertes et les entités dans l’incident, une liste d’incidents similaires et les principales informations sélectionnées.

Rechercher des incidents

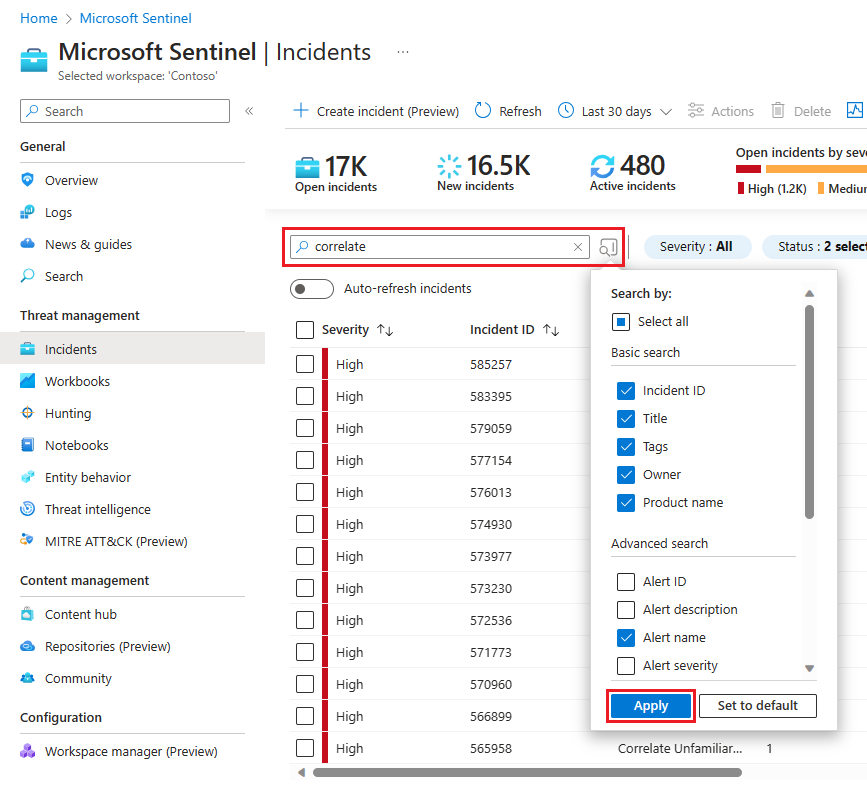

Pour trouver rapidement un incident spécifique, entrez une chaîne de recherche dans la zone de recherche au-dessus de la grille des incidents et appuyez sur Entrée pour modifier la liste des incidents affichée en conséquence. Si votre incident ne figure pas dans les résultats, vous souhaiterez peut-être affiner votre recherche avec les options de recherche avancée.

Pour modifier les paramètres de recherche, sélectionnez le bouton Rechercher, puis sélectionnez les paramètres où vous souhaitez exécuter votre recherche.

Par exemple :

Par défaut, les recherches d’incidents se font uniquement avec les valeurs ID d’incident, Titre, Étiquettes, Propriétaires et Nom du produit. Dans le volet de recherche, faites défiler la liste pour sélectionner un ou plusieurs autres paramètres à rechercher, puis sélectionnez Appliquer pour mettre à jour les paramètres de recherche. Sélectionner Revenir au paramètre par défaut réinitialise les paramètres sélectionnés vers l’option par défaut.

Notes

Les recherches dans le champ Propriétaire prennent en charge les noms et les adresses e-mail.

L’utilisation des options de recherche avancées modifie le comportement de recherche comme suit :

| Comportement de la recherche | Description |

|---|---|

| Couleur du bouton de recherche | La couleur du bouton de recherche change en fonction des types de paramètres utilisés dans la recherche.

|

| Actualisation automatique | L’utilisation de paramètres de recherche avancée vous empêche de sélectionner l’actualisation automatique de vos résultats. |

| Paramètres d’entité | Tous les paramètres d’entité sont pris en charge pour les recherches avancées. Lors de la recherche dans n’importe quel paramètre d’entité, la recherche s’exécute dans tous les paramètres d’entité. |

| Rechercher des chaînes | La recherche d’une chaîne de mots comprend tous les mots de la requête de recherche. Les chaînes de recherche respectent la casse. |

| Prise en charge de l’espace de travail croisé | Les recherches avancées ne sont pas prises en charge pour les vues entre espaces de travail. |

| Nombre de résultats de recherche affichés | Lorsque vous utilisez des paramètres de recherche avancée, seuls 50 résultats sont affichés à la fois. |

Conseil

Si vous ne parvenez pas à trouver l’incident que vous recherchez, supprimez les paramètres de recherche pour étendre votre recherche. Si votre recherche aboutit à un trop grand nombre d’éléments, ajoutez des filtres pour affiner vos résultats.

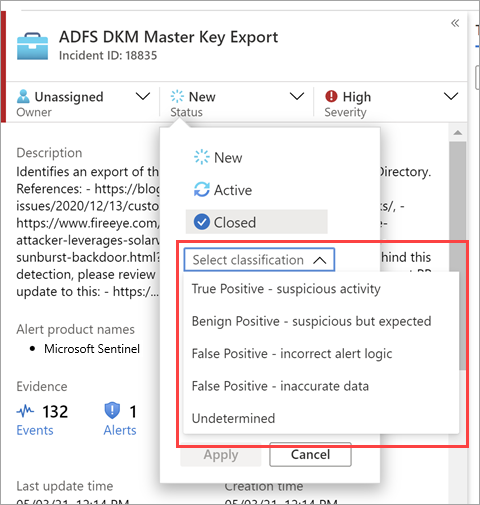

Fermer un incident

Une fois que vous avez résolu un incident particulier (par exemple, lorsque votre investigation a atteint sa conclusion), définissez son état sur Fermé. Dans ce cas, vous êtes invité à classer l’incident en spécifiant la raison pour laquelle vous le fermez. Cette étape est obligatoire.

Sélectionnez Sélectionner la classification, puis choisissez l’une des options suivantes dans la liste déroulante :

- Vrai positif : activité suspecte

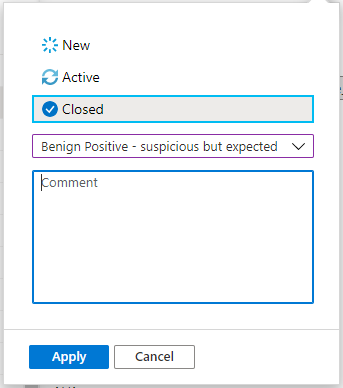

- Positif bénin : suspect, mais attendu

- Faux positif : logique d’alerte incorrecte

- Faux positif : données incorrectes

- Indéterminé

Pour plus d’informations sur les faux positifs et les positifs bénins, consultez Gérer les faux positifs dans Microsoft Sentinel.

Après avoir choisi la classification appropriée, ajoutez un texte descriptif dans le champ Commentaire. Cela vous sera utile si vous devez revenir à cet incident. Lorsque vous avez terminé, sélectionnez Appliquer pour fermer l’incident.

Étape suivante

Pour plus d’informations, consultez Approfondir l’investigation des incidents Microsoft Sentinel dans le portail Azure.