Automatiser et exécuter des playbooks Microsoft Sentinel

Les guides opérationnels sont des collections de procédures qui peuvent être exécutées à partir de Microsoft Sentinel en réponse à un incident complet, à une alerte individuelle ou à une entité spécifique. Un guide opérationnel peut vous aider à automatiser et à orchestrer votre réponse, et peut être configuré pour s’exécuter automatiquement lorsque des alertes spécifiques sont générées ou que des incidents sont créés ou mis à jour en les joignant à une règle d’automatisation. Il peut également s’exécuter manuellement à la demande sur des incidents, des alertes ou des entités spécifiques.

Cet article explique comment attacher des playbooks à des règles d’analyse ou des règles d’automatisation, ou exécuter manuellement des playbooks sur des incidents, des alertes ou des entités spécifiques.

Remarque

Les playbooks dans Microsoft Sentinel reposent sur des workflows conçus dans Azure Logic Apps. Cela signifie que vous bénéficiez de la puissance, des possibilités de personnalisation et des modèles intégrés de Logic Apps. Des frais supplémentaires peuvent s’appliquer. Consultez la page sur la tarification d’Azure Logic Apps pour en savoir plus.

Important

Microsoft Sentinel est en disponibilité générale dans la plateforme d’opérations de sécurité unifiée de Microsoft dans le portail Microsoft Defender. Pour la préversion, Microsoft Sentinel est disponible dans le portail Defender sans licence Microsoft Defender XDR ou E5. Pour en savoir plus, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Prérequis

Avant de commencer, assurez-vous que vous disposez d’un playbook disponible pour l’automatisation ou l’exécution avec un déclencheur, des conditions et des actions définis. Pour plus d’informations, consultez Créer et gérer des playbooks Microsoft Sentinel.

Rôles Azure requis pour exécuter des playbooks

Pour exécuter des playbooks, vous avez besoin des rôles Azure suivants :

| Rôle | Description |

|---|---|

| Propriétaire | Vous permet d’accorder l’accès aux playbooks dans le groupe de ressources. |

| Contributeur Microsoft Sentinel | Attacher un playbook à une règle d’analyse ou une règle d’automatisation |

| Répondeur Microsoft Sentinel | Accédez à un incident pour exécuter manuellement un playbook. Pour exécuter réellement le playbook, vous avez également besoin des rôles suivants : - Opérateur de playbook Microsoft Sentinel, pour exécuter un playbook manuellement - Contributeur d’automatisation Microsoft Sentinel, pour permettre aux règles d’automatisation d’exécuter des playbooks. |

Pour plus d’informations, consultez les prérequis des playbooks.

Autorisations supplémentaires requises pour exécuter des playbooks sur des incidents

Microsoft Sentinel utilise un compte de service pour exécuter des playbooks lors d’incidents, ajouter des mesures de sécurité et activer l’API de règles d’automatisation afin de prendre en charge les cas d’usage CI/CD (intégration continue et livraison continue). Ce compte de service est utilisé pour les playbooks déclenchés par un incident ou lorsque vous exécutez manuellement un playbook sur un incident spécifique.

En plus de vos propres rôles et autorisations, ce compte de service Microsoft Sentinel doit avoir son propre ensemble d’autorisations sur le groupe de ressources où réside le playbook, sous la forme du rôle Contributeur Automatisation Microsoft Sentinel. Une fois titulaire de ce rôle, Microsoft Sentinel peut exécuter n’importe quel playbook dans le groupe de ressources approprié, manuellement ou à partir d’une règle d’automatisation.

Pour accorder à Microsoft Sentinel les autorisations requises, vous devez disposer d’un rôle Propriétaire ou Administrateur de l’accès utilisateur. Pour exécuter les playbooks, vous avez également besoin du rôle Contributeur d’application logique sur le groupe de ressources contenant les playbooks que vous souhaitez exécuter.

Configurer les autorisations de playbook pour les incidents dans un déploiement multilocataire

Dans un déploiement multilocataire, si le playbook que vous souhaitez exécuter se trouve dans un autre locataire, vous devez accorder au compte de service Microsoft Sentinel l’autorisation d’exécuter le playbook dans le locataire du playbook.

Dans le menu de navigation Microsoft Sentinel du locataire des playbooks, sélectionnez Paramètres.

Sur la page Paramètres, sélectionnez l’onglet Paramètres, puis le développeur Autorisations du Playbook.

Sélectionnez le bouton Configurer les autorisations pour ouvrir le panneau Gérer les autorisations.

Cochez les cases correspondant aux groupes de ressources contenant les playbooks que vous souhaitez exécuter, puis sélectionnez Appliquer. Par exemple :

Vous devez vous-même disposer des autorisations Propriétaire sur n’importe quel groupe de ressources auquel vous souhaitez accorder des autorisations à Microsoft Sentinel, et Opérateur de playbooks Microsoft Sentinel sur n’importe quel groupe de ressources contenant des playbooks que vous souhaitez exécuter.

Si, dans un scénario MSSP, vous souhaitez exécuter un playbook dans un locataire client à partir d’une règle d’automatisation créée alors que vous étiez connecté au locataire du fournisseur de services, vous devez accorder à Microsoft Sentinel l’autorisation d’exécuter le playbook dans les deux locataires.

Dans le locataire client, suivez les instructions standard pour un déploiement multilocataire.

Dans le locataire du fournisseur de services, ajoutez l’application Azure Security Insights à votre modèle d’intégration Azure Lighthouse comme suit :

- Sur le Portail Azure, accédez à Microsoft Entra ID et sélectionnez Applications d’entreprise.

- Sélectionnez Type d’application et filtrez par Applications Microsoft.

- Dans la zone de recherche, entrez Azure Security Insights.

- Copiez le champ ID de l’objet. Vous devrez ajouter cette autorisation supplémentaire à votre délégation Azure Lighthouse existante.

Le rôle Contributeur d’automatisation Microsoft Sentinel a le GUID fixe f4c81013-99ee-4d62-a7ee-b3f1f648599a. Un exemple d’autorisation Azure Lighthouse devrait ressembler à ceci dans votre modèle de paramètres :

{

"principalId": "<Enter the Azure Security Insights app Object ID>",

"roleDefinitionId": "f4c81013-99ee-4d62-a7ee-b3f1f648599a",

"principalIdDisplayName": "Microsoft Sentinel Automation Contributors"

}

Automatiser les réponses aux incidents et aux alertes

Pour répondre automatiquement à des incidents complets ou à des alertes individuelles à l’aide d’un playbook, créez une règle d’automatisation qui s’exécute lors de la création ou de la mise à jour de l’incident, ou lorsque l’alerte est générée. Cette règle d’automatisation inclut une étape qui appelle le playbook que vous souhaitez utiliser.

Pour créer une règle d’automatisation :

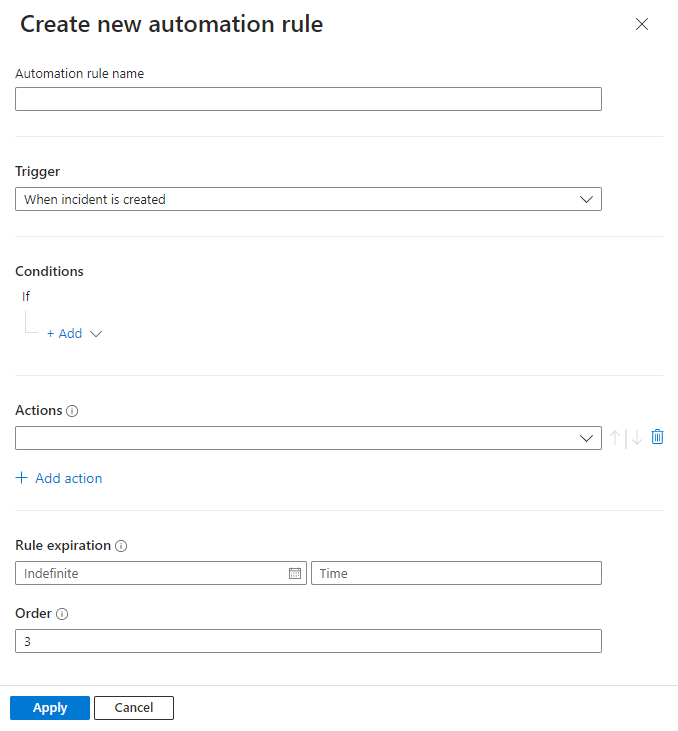

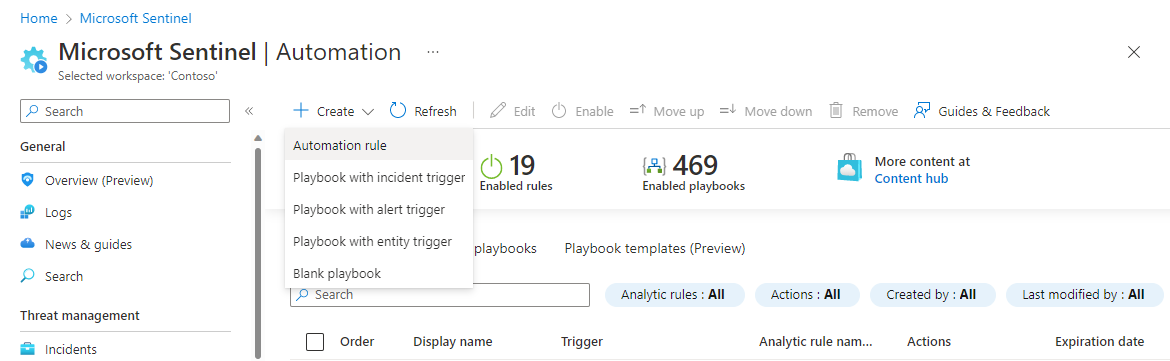

À partir de la page Automatisation dans le menu de navigation Microsoft Sentinel, sélectionnez Créer dans le menu supérieur, puis Règle d’automatisation. Par exemple :

Le panneau Créer une règle d’automatisation s’ouvre. Entrez un nom pour votre règle. Vos options diffèrent selon que votre espace de travail est intégré au portail Microsoft Defender. Par exemple :

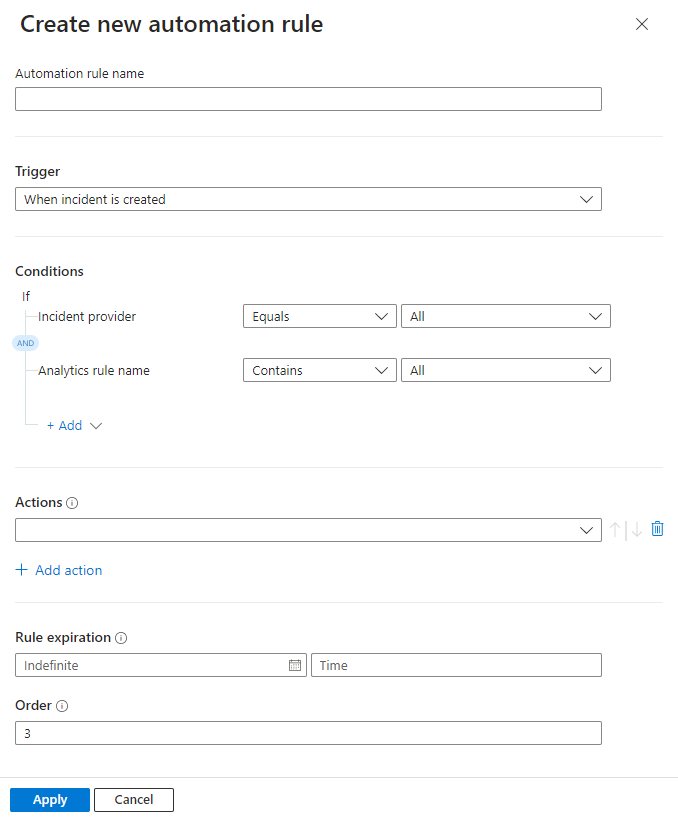

Déclencheur : sélectionnez le déclencheur approprié en fonction de la circonstance pour laquelle vous créez la règle d’automatisation. Lors de la création de l’incident, Lors de la mise à jour de l’incident ou Lors de la création d’une alerte.

Conditions :

Si votre espace de travail n’est pas encore intégré au portail Defender, les incidents peuvent avoir deux sources possibles :

- Les incidents peuvent être créés dans Microsoft Sentinel

- Les incidents peuvent être importés depuis, et synchronisés avec, Microsoft Defender XDR.

Si vous avez sélectionné l’un des déclencheurs de l’incident et que vous souhaitez que la règle d’automatisation prenne effet uniquement sur des incidents générés dans Microsoft Sentinel ou, dans d’autres cas, Microsoft Defender XDR, spécifiez la source dans la condition Si le fournisseur d’incidents est égal à.

Cette condition s’affiche uniquement si un déclencheur d’incident est sélectionné et que votre espace de travail n’est pas intégré au portail Defender.

Pour tous les types de déclencheur, si vous souhaitez que la règle d’automatisation prenne effet uniquement sur certaines règles d’analyse, spécifiez celles-ci en modifiant la condition de Si un nom de règle d’analyse contient.

Ajoutez toutes les autres conditions que vous souhaitez pour déterminer si cette règle d’automatisation s’exécute. Sélectionnez + Ajouter et choisissez des conditions ou groupes de conditions dans la liste déroulante. La liste des conditions est remplie par les champs des détails d’alerte et de l’identificateur d’entité.

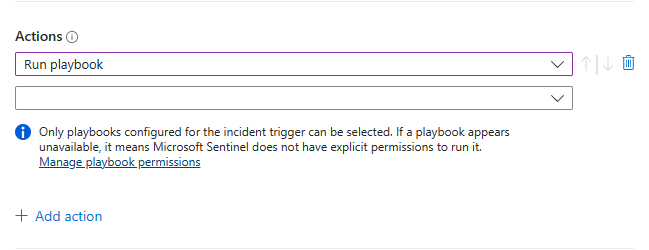

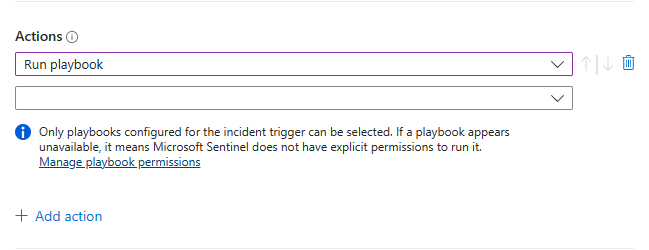

Actions :

Étant donné que vous utilisez cette règle d’automatisation pour exécuter un playbook, sélectionnez l’action Exécuter le playbook à partir de la liste déroulante. Vous serez ensuite invité à faire une sélection dans une deuxième liste déroulante qui affiche les playbooks disponibles. Une règle d’automatisation peut exécuter uniquement les playbooks qui commencent par le même déclencheur (incident ou alerte) que le déclencheur défini dans la règle, de sorte que seuls ces playbooks apparaissent dans la liste.

Si un playbook apparaît « grisé » dans la liste déroulante, cela signifie que Microsoft Sentinel n’a pas d’autorisation sur le groupe de ressources de ce playbook. Sélectionnez le lien Gérer les autorisations du playbook pour affecter des autorisations.

Dans le panneau Gérer les autorisations qui s’ouvre, cochez les cases des groupes de ressources contenant les playbooks à exécuter, puis sélectionnez Appliquer. Par exemple :

Vous devez vous-même disposer des autorisations Propriétaire sur n’importe quel groupe de ressources auquel vous souhaitez accorder des autorisations à Microsoft Sentinel, et Opérateur de playbooks Microsoft Sentinel sur n’importe quel groupe de ressources contenant des playbooks que vous souhaitez exécuter.

Pour plus d’informations, consultez Autorisations supplémentaires requises pour exécuter des playbooks sur des incidents.

Ajoutez toutes les autres actions souhaitées pour cette règle. Vous pouvez modifier l’ordre d’exécution des actions en sélectionnant les flèches vers le haut ou vers le bas à droite de n’importe quelle action.

Définissez une date d’expiration pour votre règle d’automatisation si vous souhaitez qu’elle en ait une.

Entrez un nombre sous Ordre pour déterminer à quelle position dans la séquence de règles d’automatisation cette règle s’exécutera.

Sélectionnez Appliquer pour terminer votre automatisation.

Pour plus d’informations, consultez Créer et gérer des playbooks Microsoft Sentinel.

Répondre aux alertes : méthode héritée

Une autre façon d’exécuter automatiquement des guides opérationnels en réponse aux alertes consiste à les appeler à partir d’une règle d’analyse. Lorsque la règle génère une alerte, le guide opérationnel s’exécute.

Cette méthode sera déconseillée à compter de mars 2026.

À compter de juin 2023, vous ne pouvez plus ajouter des guides opérationnels aux règles d’analyse de cette façon. Toutefois, vous pouvez toujours voir les guides opérationnels existants appelés à partir des règles d'analyse, et ces guides opérationnels s'exécuteront toujours jusqu'en mars 2026. Nous vous encourageons vivement à créer des règles d’automatisation pour appeler ces playbooks avant cela.

Exécuter un playbook manuellement, à la demande

Vous pouvez également exécuter manuellement un guide opérationnel à la demande, que ce soit en réponse à des alertes, des incidents ou des entités. Cela peut être utile dans les situations où vous souhaitez plus d’intervention humaine et de contrôle sur les processus d’orchestration et de réponse.

Exécuter manuellement un playbook sur une alerte

Cette procédure n’est pas prise en charge dans le portail Defender.

Dans le portail Azure, sélectionnez l’un des onglets suivants en fonction des besoins de votre environnement :

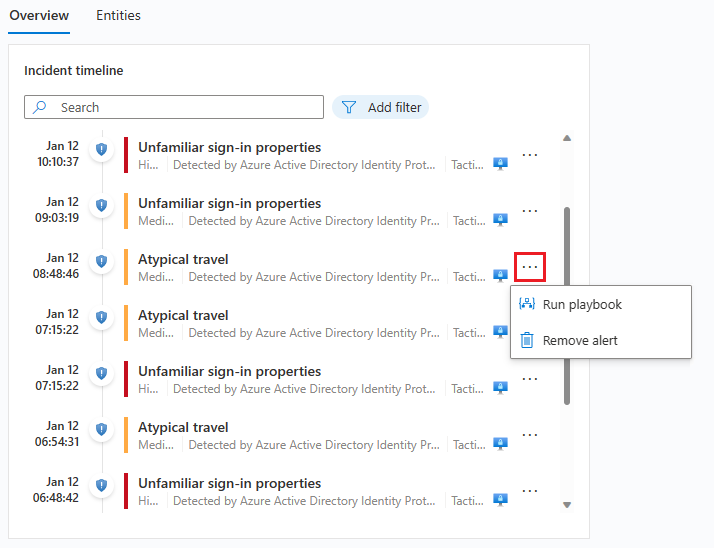

Sur la page Incidents, sélectionnez un incident, puis sélectionnez Afficher les détails complets pour ouvrir la page des détails de l’incident.

Sur la page Détails de l’incident, dans le widget Chronologie de l’incident, sélectionnez l’alerte pour laquelle vous souhaitez exécuter le playbook. Sélectionnez les points de suspension à la fin de la ligne de l’alerte, puis sélectionnez Exécuter le playbook dans le menu contextuel.

Le volet Playbooks d’alerte s’ouvre. Vous pouvez voir la liste de tous les playbooks configurés avec le déclencheur Logic Apps Alerte Microsoft Sentinel auquel vous avez accès.

Sélectionnez Exécuter sur la ligne d’un playbook spécifique pour l’exécuter immédiatement.

Pour voir l’historique des exécutions de playbooks sur une alerte, sélectionnez l’onglet Exécutions dans le volet Playbooks d’alerte. L’affichage des exécutions qui viennent de se terminer dans cette liste peut prendre quelques secondes. Sélectionnez une exécution spécifique pour ouvrir le journal complet des exécutions dans Logic Apps.

Exécuter manuellement un playbook sur un incident

Cette procédure diffère, selon que vous travaillez sur le Portail Azure ou dans le portail Defender. Sélectionnez l’onglet approprié pour votre environnement :

Dans la page Incidents, sélectionnez un incident.

Dans le volet des détails de l’incident qui s’affiche sur le côté, sélectionnez Actions > Exécuter le guide opérationnel.

Vous pouvez sélectionner les trois points à la fin de la ligne de l’incident sur la grille ou cliquer avec le bouton droit sur l’incident pour afficher la même liste que celle générée avec le bouton Action.

Le panneau Exécuter le playbook sur l’incident s’ouvre sur le côté. Vous pouvez voir la liste de tous les playbooks configurés avec le déclencheur Logic Apps Incident Microsoft Sentinel auquel vous avez accès.

Si vous ne voyez pas le playbook que vous souhaitez exécuter dans la liste, cela signifie que Microsoft Sentinel ne dispose pas des autorisations nécessaires pour exécuter les playbooks dans ce groupe de ressources.

Pour accorder ces autorisations, sélectionnez Paramètres>Paramètres>Autorisations du guide opérationnel>Configurer les autorisations. Dans le panneau Gérer les autorisations qui s’ouvre, cochez les cases des groupes de ressources contenant les playbooks à exécuter, puis sélectionnez Appliquer.

Pour plus d’informations, consultez Autorisations supplémentaires requises pour exécuter des playbooks sur des incidents.

Sélectionnez Exécuter sur la ligne d’un playbook spécifique pour l’exécuter immédiatement.

Vous devez avoir le rôle Opérateur de guide opérationnel Microsoft Sentinel sur n’importe quel groupe de ressources contenant des guides opérationnels que vous souhaitez exécuter. Si vous ne parvenez pas à exécuter le guide opérationnel en raison d’autorisations manquantes, nous vous recommandons de contacter un administrateur pour qu’il vous accorde les autorisations appropriées. Pour plus d’informations, consultez Prérequis du playbook Microsoft Sentinel.

Affichez l’historique des exécutions des guides opérationnels sur un incident en sélectionnant l’onglet Exécutions dans le panneau Exécuter le guide opérationnel sur l’incident. L’affichage des exécutions qui viennent de se terminer dans cette liste peut prendre quelques secondes. Sélectionnez une exécution spécifique pour ouvrir le journal complet des exécutions dans Logic Apps.

Exécuter manuellement un playbook sur une entité

Cette procédure n’est pas prise en charge dans le portail Defender.

Sélectionnez une entité de l’une des manières suivantes selon votre contexte d’origine :

- Page des détails de l’incident (nouveau)

- Page des détails de l’incident (hérité)

- Graphe d’investigation

- Chasse proactive

Sur la page Détails d’un incident (nouvelle version) :

Dans le widget Entités sous l’onglet Vue d’ensemble, recherchez votre entité et effectuez l’une des opérations suivantes :

Ne sélectionnez pas l’entité. Sélectionnez à la place les trois points à droite de l’entité, puis sélectionnez Exécuter le guide opérationnel. Recherchez le playbook que vous souhaitez exécuter, puis sélectionnez Exécuter dans la ligne de ce playbook.

Sélectionnez l’entité pour ouvrir l’onglet Entités sur la page des détails de l’incident. Localisez votre entité dans la liste et sélectionnez les trois points à droite. Recherchez le playbook que vous souhaitez exécuter, puis sélectionnez Exécuter dans la ligne de ce playbook.

Sélectionnez une entité et explorez la page des détails de l’entité. Sélectionnez ensuite le bouton Exécuter le guide opérationnel dans le volet de gauche. Recherchez le playbook que vous souhaitez exécuter, puis sélectionnez Exécuter dans la ligne de ce playbook.

Quel que soit le contexte d’origine, la dernière étape de cette procédure vient du panneau Exécuter le playbook sur le <type d’entité>. Ce panneau affiche une liste de tous les playbooks auxquels vous avez accès et qui ont été configurés avec le déclencheur Logic Apps Entité Microsoft Sentinel pour le type d’entité sélectionné.

Sur le panneau Exécuter le playbook sur le <type d’entité>, sélectionnez l’onglet Exécutions pour afficher l’historique des exécutions du playbook pour une entité donnée. L’affichage des exécutions qui viennent de se terminer dans cette liste peut prendre quelques secondes. Sélectionnez une exécution spécifique pour ouvrir le journal complet des exécutions dans Logic Apps.

Contenu connexe

Pour plus d’informations, consultez l’article suivant :