Configurer l’authentification pour les solutions Approvisionnement SAP

Le connecteur SAP ERP est conçu de manière à ce que plusieurs utilisateurs puissent accéder à une application et l’utiliser en même temps ; par conséquent, les connexions ne sont pas partagées. Les informations d’identification de l’utilisateur sont fournies dans la connexion, tandis que les autres détails nécessaires pour se connecter au système SAP (comme les détails du serveur et la configuration de la sécurité) sont fournis dans le cadre de l’action.

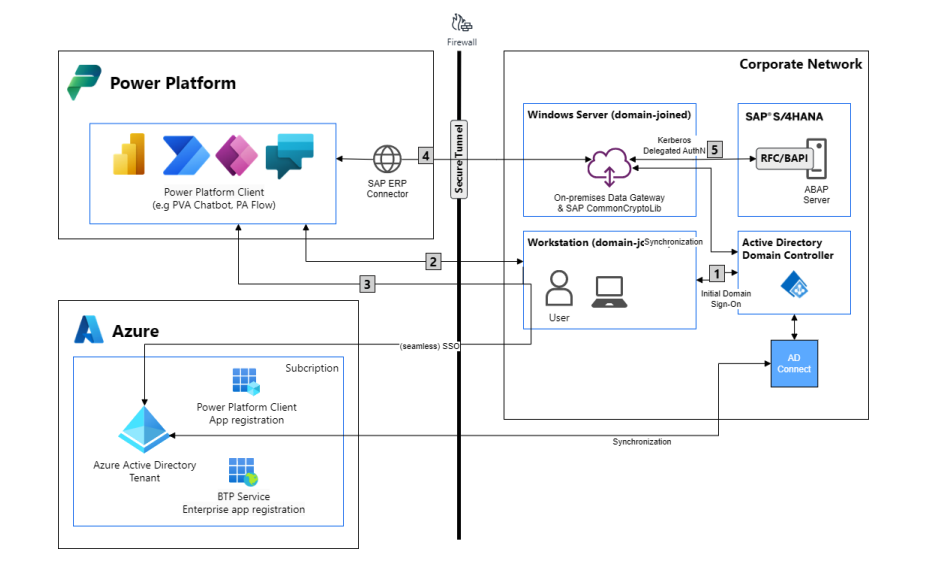

L’activation de l’authentification unique (SSO) facilite l’actualisation des données de SAP tout en respectant les autorisations au niveau de l’utilisateur configurées dans SAP. Il existe plusieurs façons de configurer SSO pour une gestion simplifiée des identités et des accès.

Le connecteur SAP ERP prend en charge les types d’authentification suivants :

| Authentication type | Comment un utilisateur se connecte | Étapes de configuration |

|---|---|---|

| Authentification SAP | Utilisez le nom d’utilisateur et le mot de passe SAP pour accéder au serveur SAP. | Étape 4 |

| Authentification Windows | Utilisez le nom d’utilisateur et le mot de passe Windows pour accéder au serveur SAP. | Étapes 1, 2, 3, 4 |

| Authentification Microsoft Entra ID | Utilisez Microsoft Entra ID pour accéder au serveur SAP. | Étapes 1, 2, 3, 4 |

Note

Des privilèges administratifs spécifiques sont nécessaires pour configurer SSO dans Microsoft Entra ID et SAP. Assurez-vous d’obtenir les privilèges d’administrateur nécessaires pour chaque système avant de configurer SSO.

Pour plus d’informations :

Étape 1 : Configurer la délégation Kerberos contrainte

La délégation Kerberos contrainte (KCD) fournit aux utilisateurs ou services un accès sécurisé aux ressources autorisées par les administrateurs sans plusieurs demandes d’informations d’identification. Configurez la délégation contrainte Kerberos pour l’authentification Windows et Microsoft Entra ID.

Exécutez le service Windows de la passerelle en tant que compte de domaine avec les noms de principal du service (SPN) (SetSPN).

Tâches de configuration :

Configurez un SPN pour le compte de service de la passerelle. En tant qu’administrateur de domaine, utilisez l’outil Setspn fourni avec Windows pour activer la délégation.

Ajustez les paramètres de communication de la passerelle. Activez les connexions Microsoft Entra ID sortantes et vérifiez vos configurations du pare-feu et du port pour garantir la communication.

Configurez la délégation Kerberos contrainte standard. En tant qu’administrateur de domaine, configurez un compte de domaine pour un service afin qu’il restreigne l’exécution du compte sur un seul domaine.

Ajoutez le compte de service de la passerelle au groupe d’accès et d’autorisation Windows.

Définissez les paramètres de configuration du mappage d’utilisateur sur la machine de la passerelle.

Modifiez le compte de service de la passerelle en un compte de domaine. Dans une installation standard, la passerelle s’exécute en tant que compte de service local sur la machine par défaut, NT Service\PBIEgwService. Elle doit s’exécuter en tant que compte de domaine pour faciliter les tickets Kerberos pour SSO.

Pour plus d’informations :

- Vue d’ensemble de la délégation Kerberos contrainte

- Configurer l’authentification unique (SSO) basée sur Kerberos pour les sources de données locales

Étape 2 : Configurer SAP ERP pour activer l’utilisation de CommonCryptoLib (sapcrypto.dll)

Pour utiliser SSO pour accéder à votre serveur SAP, vérifiez les points suivants :

- Vous configurez votre serveur SAP pour l’authentification unique Kerberos en utilisant CommonCryptoLib comme bibliothèque SNC (Secure Network Communication).

- Votre nom SNC commence par CN.

Important

Assurez-vous que Secure Login Client (SLC) de SAP n’est pas en cours d’exécution sur l’ordinateur sur lequel la passerelle est installée. SLC met en cache les tickets Kerberos d’une façon pouvant interférer avec la capacité de la passerelle à utiliser Kerberos pour l’authentification SSO. Pour plus d’informations, consultez Note 2780475 de SAP (s-user requis).

Téléchargez CommonCryptoLib (

sapcrypto.dll) 64 bits version 8.5.25 ou ultérieure à partir de SAP Launchpad, puis copiez-le dans un dossier sur la machine de la passerelle.Dans le même répertoire que celui où vous avez copié

sapcrypto.dll, créez un fichier nommésapcrypto.ini, avec le contenu suivant :ccl/snc/enable_kerberos_in_client_role = 1Le fichier

.inicontient les informations de configuration requises par CommonCryptoLib pour activer SSO dans le scénario de passerelle. Assurez-vous que le chemin d’accès (c’est-à-dire,c:\sapcryptolib\) contient à la foissapcrypto.inietsapcrypto.dll. Les fichiers.dllet.inidoivent exister dans le même emplacement.Accordez des autorisations à la fois pour les fichiers

.iniet.dllau groupe Utilisateurs authentifiés. L’utilisateur du service de la passerelle et l’utilisateur Active Directory dont l’utilisateur du service emprunte l’identité ont besoin d’autorisations de lecture et d’exécution pour les deux fichiers.Créez une variable d’environnement système

CCL_PROFILEet définissez sa valeur sur le chemin d’accèssapcrypto.ini.Redémarrez le service de la passerelle.

Plus d’informations : Utiliser l’authentification unique Kerberos pour SSO dans SAP BW avec CommonCryptoLib

Étape 3 : Activer SAP SNC pour l’authentification Azure AD et Windows

Le connecteur SAP ERP prend en charge Microsoft Entra ID et l’authentification Windows Server AD en activant Secure Network Communication (SNC) de SAP. SNC est une couche logicielle dans l’architecture du système SAP qui fournit une interface aux produits de sécurité externes afin d’établir une authentification unique sécurisée dans les environnements SAP. Les conseils suivants sur les propriétés aident à la configuration.

| Property | Description |

|---|---|

| Utiliser SNC | Définissez sur Oui si vous souhaitez activer SNC. |

| Bibliothèque SNC | Nom ou chemin d’accès de la bibliothèque SNC relatif à l’emplacement d’installation de NCo ou au chemin d’accès absolu. Les exemples sont sapcrypto.dll ou c:\sapcryptolib\sapcryptolib.dll. |

| SSO SNC | Spécifie si le connecteur utilise l’identité du service ou les informations d’identification de l’utilisateur final. Définissez sur Activé pour utiliser l’identité de l’utilisateur final. |

| Nom du partenaire SNC | Nom du serveur SNC principal. Exemple, p:CN=SAPserver. |

| Qualité de protection SNC | Qualité de service utilsée pour la communication SNC de cette destination ou de ce serveur en particulier. La valeur par défaut est définie par le système principal. La valeur maximale est définie par le produit de sécurité utilisé pour SNC. |

Le nom SAP SNC de l’utilisateur doit correspondre au nom de domaine complet Active Directory de l’utilisateur. Par exemple, p:CN=JANEDOE@REDMOND.CORP.CONTOSO.COM doit correspondre à JANEDOE@REDMOND.CORP.CONTOSO.COM.

Note

Authentification Microsoft Entra ID uniquement : le compte Principal de service SAP Active Directory doit avoir AES 128 ou AES 256 défini sur l’attribut msDS-SupportedEncryptionType.

Étape 4 : Configurer le serveur SAP et les comptes d’utilisateur pour autoriser des actions

Consultez la Note SAP 460089 - Profils d’autorisation minimum pour les programmes RFC externes pour en savoir plus sur les types de compte d’utilisateur pris en charge et l’autorisation minimale requise pour chaque type d’action, comme RFC (Remote Function Call), BAPI (Business Application Programming Interface) et IDOC (Intermediate Document).

Les comptes d’utilisateur SAP doivent accéder au groupe de fonctions RFC_Metadata et aux modules de fonction respectifs pour les opérations suivantes :

| Opérations | Accès aux modules de fonction |

|---|---|

| Actions RFC | RFC_GROUP_SEARCH et DD_LANGU_TO_ISOLA |

| Action Lire la table | Soit RFC BBP_RFC_READ_TABLE, soit RFC_READ_TABLE |

| Accorder un accès minimal strict au serveur SAP pour votre connexion SAP | RFC_METADATA_GET et RFC_METADATA_GET_TIMESTAMP |

Étape suivante

Installer le modèle Approvisionnement SAP

Contenu associé

- Authentification unique SAP

- Guide d’implémentation de la connexion sécurisée pour l’authentification unique SAP

- Portail d’aide à la gestion des identités et des accès (IAM) SAP