Ajuster les paramètres de communication pour la passerelle de données locale

Cet article décrit plusieurs paramètres de communication associés à la passerelle de données locale. Ces paramètres doivent être ajustés pour prendre en charge les connexions de source de données et l’accès de destination de sortie.

Activer les connexions Azure sortantes

La passerelle s’appuie sur Azure Relay pour la connectivité cloud. La passerelle établit de même les connexions sortantes vers sa région Azure associée.

Si vous vous êtes inscrit à un locataire Power BI ou Office 365, votre région Azure est par défaut la région de ce service. Sinon, votre région Azure pourrait être celle qui est la plus proche de vous.

Si un pare-feu bloque les connexions sortantes, vous devez le configurer de façon à autoriser les connexions sortantes de la passerelle vers la région Azure associée. Les règles de pare-feu sur le serveur de passerelle et/ou les serveurs proxy du client doivent être mises à jour pour autoriser le trafic sortant du serveur de passerelle vers les points de terminaison ci-dessous. Si votre pare-feu ne prend pas en charge les caractères génériques, utilisez les adresses IP de Plages d’adresses IP Azure et des Étiquette de service. Notez qu’elles devront être synchronisées chaque mois.

Ports requis pour le fonctionnement de la passerelle

La passerelle communique sur les ports sortants suivants : TCP 443, 5671, 5672 et de 9350 à 9354. La passerelle ne nécessite pas de ports entrants.

Pour obtenir des conseils sur la configuration de votre pare-feu et/ou proxy local à l’aide de noms de domaine complets (FQDN) au lieu d’utiliser des adresses IP susceptibles de changer, suivez les étapes décrites dans Prise en charge du DNS Azure WCF Relay.

Sinon, autorisez les adresses IP de votre région de données dans votre pare-feu. Utilisez les fichiers JSON répertoriés ci-dessous, qui sont mis à jour chaque semaine.

Vous pouvez également obtenir la liste des ports requis en effectuant le test des ports réseau régulièrement dans l’application de la passerelle.

La passerelle communique avec Azure Relay en utilisant des FQDN. Si vous forcez la passerelle à communiquer via HTTPS, elle n’utilisera strictement que les FQDN et ne communiquera pas en utilisant des adresses IP.

Remarque

La liste IP du centre de données Azure affiche les adresses IP dans la notation CIDR (Classless Inter-Domain Routing). Un exemple de cette notation est 10.0.0.0/24, ce qui ne signifie pas de 10.0.0.0 à 10.0.0.24. En savoir plus sur la notation CIDR.

La liste suivante décrit les FQDN utilisés par la passerelle. Ces points de terminaison sont requis pour que la passerelle puisse fonctionner.

| Noms de domaine de cloud public | Ports sortants | Description |

|---|---|---|

| *.download.microsoft.com | 443 | Utilisé pour télécharger le programme d’installation. L’application de la passerelle utilise également ce domaine pour vérifier la version et la région de la passerelle. |

| *.powerbi.com | 443 | Utilisé pour identifier le cluster Power BI approprié. |

| *.analysis.windows.net | 443 | Utilisé pour identifier le cluster Power BI approprié. |

| *.login.windows.net, login.live.com, aadcdn.msauth.net, login.microsoftonline.com, *.microsoftonline-p.com | 443 | Permet d’authentifier l’application de passerelle pour Microsoft Entra ID et OAuth2. Notez que des URL supplémentaires peuvent être nécessaires dans le cadre du processus de connexion Microsoft Entra ID, qui peut être spécifique à un tenant (locataire). |

| *.servicebus.windows.net | 5671-5672 | Utilisé pour AMQP (Advanced Message Queuing Protocol). |

| *.servicebus.windows.net | 443 et 9350-9354 | Écoute Azure Relay sur TCP. Le port 443 est requis pour obtenir des jetons Azure Access Control. |

| *.msftncsi.com | 80 | Utilisé pour tester la connectivité Internet si le service Power BI ne peut pas atteindre la passerelle. |

| *.dc.services.visualstudio.com | 443 | Utilisé par AppInsights pour collecter les données de télémétrie. |

Pour les Clouds de la communauté du secteur public GCC, GCC high et DoD, les FQDN suivants sont utilisés par la passerelle.

| Ports | GCC | GCC High | DoD |

|---|---|---|---|

| 443 | *.download.microsoft.com | *.download.microsoft.com | *.download.microsoft.com |

| 443 | *.powerbigov.us, *.powerbi.com | *.high.powerbigov.us | *.mil.powerbigov.us |

| 443 | *.analysis.usgovcloudapi.net | *.high.analysis.usgovcloudapi.net | *.mil.analysis.usgovcloudapi.net |

| 443 | *.login.windows.net, *.login.live.com, *.aadcdn.msauth.net | Accéder à la documentation | Accéder à la documentation |

| 5671-5672 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 et 9350-9354 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net |

| 443 | *.login.microsoftonline.com | *.login.microsoftonline.us | *.login.microsoftonline.us |

| 443 | *.msftncsi.com | *.msftncsi.com | *.msftncsi.com |

| 443 | *.microsoftonline-p.com | *.microsoftonline-p.com | *.microsoftonline-p.com |

| 443 | *.dc.applicationinsights.us | *.dc.applicationinsights.us | *.dc.applicationinsights.us |

Pour le cloud chinois (Mooncake), les FQDN suivants sont utilisés par la passerelle.

| Ports | Cloud chinois (Mooncake) |

|---|---|

| 443 | *.download.microsoft.com |

| 443 | *.powerbi.cn |

| 443 | *.asazure.chinacloudapi.cn |

| 443 | *.login.chinacloudapi.cn |

| 5671-5672 | *.servicebus.chinacloudapi.cn |

| 443 et 9350-9354 | *.servicebus.chinacloudapi.cn |

| 443 | *.chinacloudapi.cn |

| 443 | login.partner.microsoftonline.cn |

| 443 | Pas d’équivalent Mooncake, pas nécessaire pour exécuter la passerelle, uniquement utilisé pour vérifier le réseau en cas de panne |

| 443 | Aucun équivalent Mooncake. Utilisé durant la connexion Microsoft Entra ID. Pour plus d’informations sur les points de terminaison Microsoft Entra ID, consultez Vérifier les points de terminaison dans Azure |

| 443 | applicationinsights.azure.cn |

| 433 | clientconfig.passport.net |

| 433 | aadcdn.msftauth.cn |

| 433 | aadcdn.msauth.cn |

Remarque

Une fois la passerelle installée et inscrite, les seuls ports et adresses IP obligatoires sont ceux demandés par Azure Relay, comme décrit pour servicebus.windows.net dans le tableau précédent. Vous pouvez obtenir la liste des ports requis en effectuant le test des ports réseau régulièrement dans l’application de la passerelle. Vous pouvez également forcer la passerelle à communiquer en utilisant HTTPS.

Ports requis pour l’exécution des charges de travail Fabric

Lorsqu’une charge de travail Fabric (par exemple, des modèles sémantiques ou des flux de données Fabric) inclut une requête qui se connecte à des sources de données locales (via une passerelle de données locale) et des sources de données cloud, l’ensemble de la requête est exécuté sur la passerelle de données locale. Par conséquent, pour exécuter un élément de charge de travail Fabric, les points de terminaison suivants doivent être ouverts afin que la passerelle de données locale dispose d’un accès en ligne de vue aux sources de données requises pour la charge de travail :

| Noms de domaine de cloud public | Ports sortants | Description |

|---|---|---|

| *.core.windows.net | 443 | Utilisé par le flux de données Dataflow Gen1 pour écrire des données dans Azure Data Lake. |

| *.dfs.fabric.microsoft.com | 1433 | Point de terminaison utilisé par Dataflow Gen1 et Gen2 pour se connecter à OneLake. En savoir plus |

| *.datawarehouse.pbidedicated.windows.net | 1433 | Ancien point de terminaison utilisé par Dataflow Gen2 pour se connecter au lakehouse de mise en lot de Fabric. En savoir plus |

| *.datawarehouse.fabric.microsoft.com | 1433 | Ancien point de terminaison utilisé par Dataflow Gen2 pour se connecter au lakehouse de mise en lot de Fabric. En savoir plus |

| *.frontend.clouddatahub.net | 443 | Requis pour l’exécution du pipeline Fabric |

Remarque

Le remplacement de *.datawarehouse.pbidedicated.windows.net par *.datawarehouse.fabric.microsoft.com est en cours. Durant ce processus de transition, vérifiez que les deux points de terminaison sont ouverts pour garantir l’actualisation du flux de données Dataflow Gen2.

En outre, lorsque d’autres connexions de données cloud (sources de données et destinations de sortie) sont utilisées avec une connexion de source de données locale dans une requête de charge de travail, vous devez également ouvrir les points de terminaison nécessaires pour vous assurer que la passerelle de données locale dispose d’un accès en ligne de vue à ces sources de données cloud.

Test des ports réseau

Pour vérifier si la passerelle a accès à tous les ports requis :

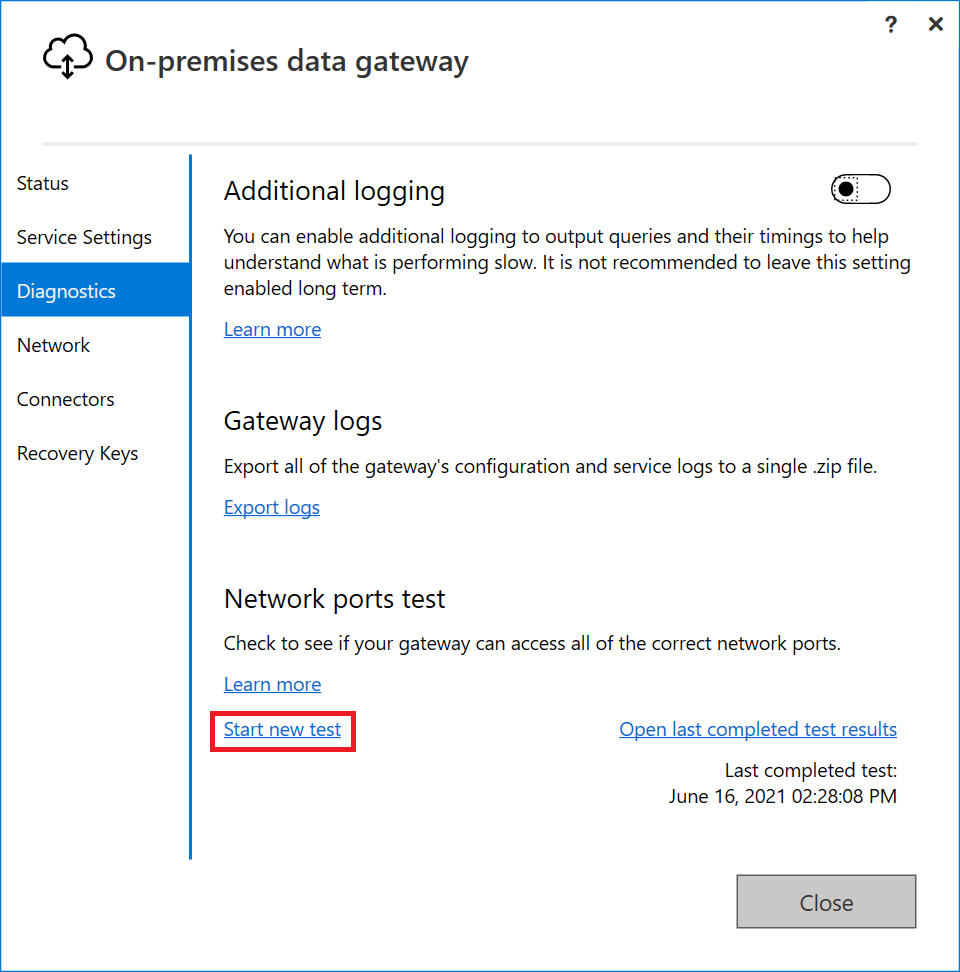

Sur la machine qui exécute la passerelle, entrez « passerelle » dans la recherche Windows, puis sélectionnez l’application Passerelle de données locale.

Sélectionnez Diagnostics. Sous Test des ports réseau, sélectionnez Démarrer un nouveau test.

Quand votre passerelle exécute le test des ports réseau, elle récupère la liste des ports et des serveurs sur Azure Relay, puis elle tente de se connecter à chacun d’eux. Lorsque le lien Démarrer un nouveau test réapparaît, cela signifie que l’exécution du test des ports réseau est terminée.

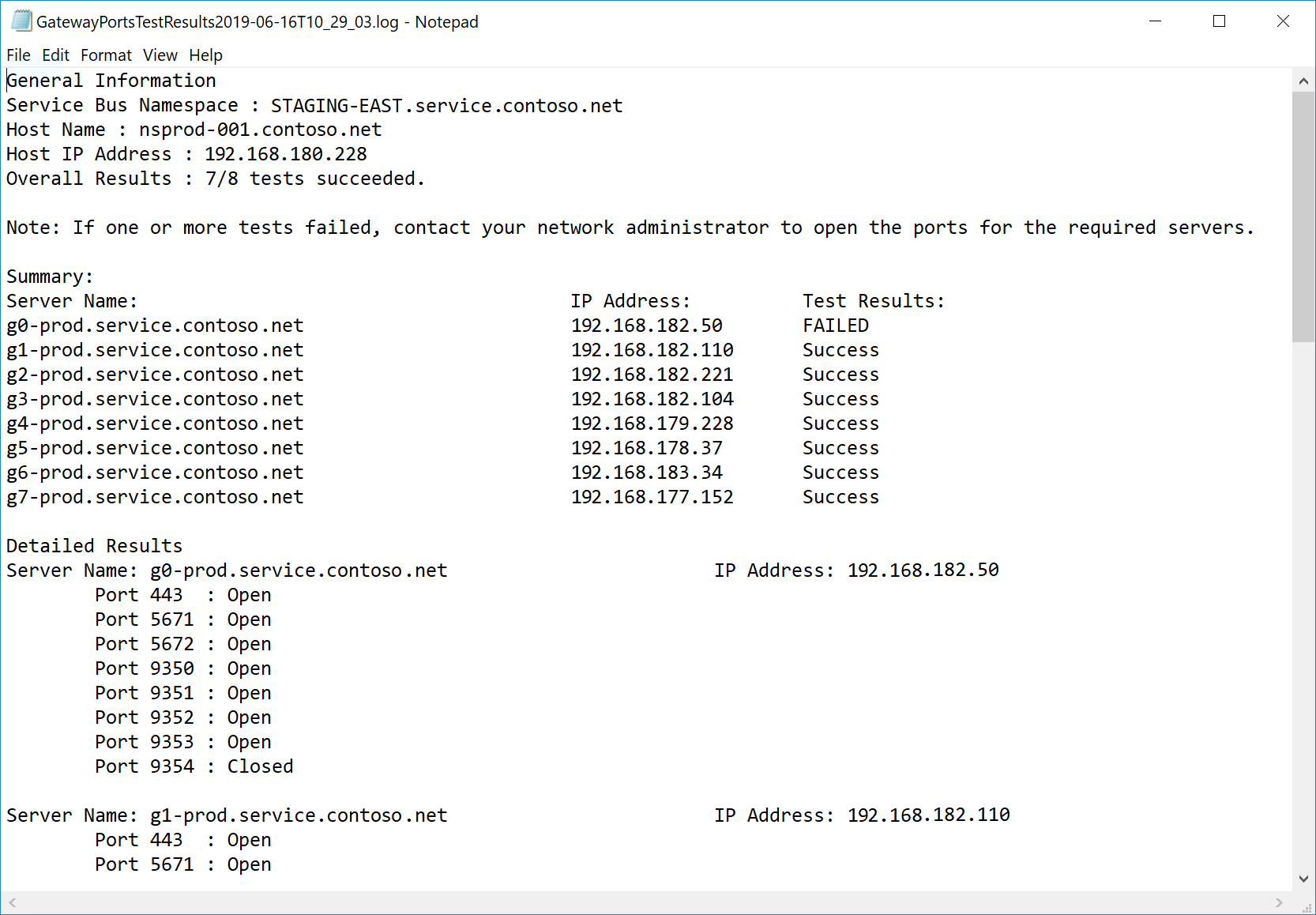

Le résultat résumé du test est « Terminé (réussite) » ou « Terminé (échec, voir les derniers résultats des tests) ». Si le test a réussi, cela signifie que votre passerelle s’est connectée à tous les ports nécessaires. Si le test a échoué, cela signifie que votre environnement peut bloquer ces ports et ces serveurs nécessaires.

Remarque

Les pare-feux autorisent souvent par intermittence le trafic sur les sites bloqués. Même si un test réussit, vous devrez peut-être autoriser ce serveur sur votre pare-feu.

Pour voir les résultats du dernier test terminé, sélectionnez le lien Ouvrir les derniers résultats des tests terminés. Les résultats du test s’ouvrent dans votre éditeur de texte par défaut.

Les résultats du test répertorient tous les serveurs, ports et adresses IP qui sont nécessaires à votre passerelle. Si les résultats du test indiquent « Fermé » pour des ports (comme illustré dans la capture d’écran suivante), vérifiez que votre environnement réseau ne bloque pas ces connexions. Il peut être nécessaire de contacter votre administrateur réseau pour ouvrir les ports requis.

Forcer des communications HTTPS avec Azure Relay

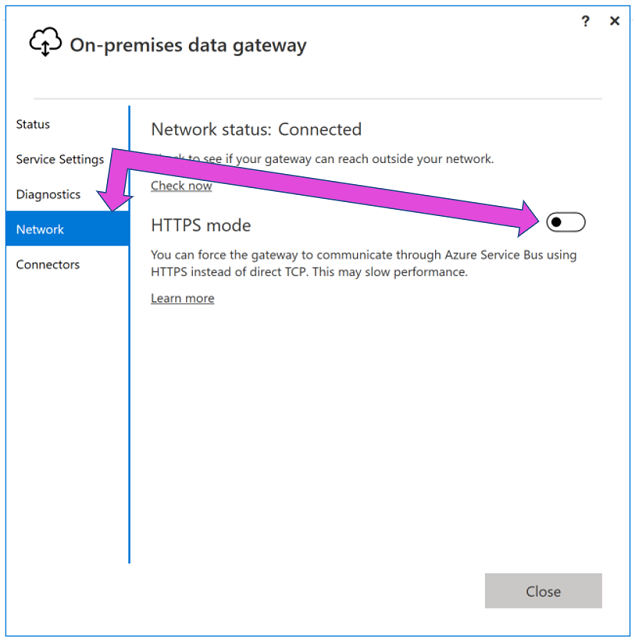

Vous pouvez forcer la passerelle à communiquer avec Azure Relay en utilisant HTTPS au lieu de TCP direct.

Remarque

À compter de la version de juin 2019 de la passerelle et d’après les recommandations de Relay, les nouvelles installations sont définies sur HTTPS par défaut au lieu de TCP. Ce comportement par défaut ne s’applique pas aux installations mises à jour.

Vous pouvez utiliser l’application de la passerelle pour forcer la passerelle à adopter ce comportement. Dans l’application de la passerelle, sélectionnez Réseau, puis activez Mode HTTPS.

Après avoir effectué cette modification, sélectionnez Appliquer. Le service de passerelle Windows redémarre automatiquement pour que la modification prenne effet. Le bouton Appliquer apparaît uniquement lorsque vous effectuez une modification.

Pour redémarrer le service Windows de la passerelle à partir de l’application de passerelle, consultez Redémarrer une passerelle.

Remarque

Si la passerelle ne peut pas communiquer à l’aide de TCP, elle utilise automatiquement HTTPS. La sélection dans l’application de la passerelle reflète toujours la valeur de protocole actuelle.

TLS 1.3 pour le trafic d’une passerelle

Par défaut, la passerelle utilise le protocole TLS (Transport Layer Security) 1.3 pour communiquer avec le service Power BI. Pour que tout le trafic de passerelle utilise correctement le protocole TLS 1.3, il se peut que vous deviez ajouter ou modifier les clés de Registre suivantes sur l’ordinateur exécutant le service de passerelle.

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

Remarque

L’ajout ou la modification de ces clés de Registre s’appliquent à toutes les applications .NET. Pour plus d’informations sur les changements de Registre qui affectent TLS pour d’autres applications, consultez Paramètres de Registre TLS (Transport Layer Security).

Balises de service

Une étiquette de service représente un groupe de préfixes d’adresses IP d’un service Azure donné. Microsoft gère les préfixes d’adresses englobés par l’étiquette de service et met à jour automatiquement l’étiquette de service quand les adresses changent, ce qui réduit la complexité des mises à jour fréquentes relatives aux règles de sécurité réseau. La passerelle de données a des dépendances avec les étiquettes de services suivantes :

- PowerBI

- ServiceBus

- AzureActiveDirectory

- AzureCloud

La passerelle de données locale utilise Azure Relay pour certaines communications. Cependant, il n’existe pas d’étiquette de service pour le service Azure Relay. Les étiquettes de service ServiceBus sont néanmoins encore nécessaires, car elles se rapportent toujours à la fonctionnalité des files d’attente et des rubriques de service, même si elles ne concernent pas Azure Relay.

L’étiquette de service AzureCloud représente toutes les adresses IP mondiales du centre de données Azure. Étant donné que le service Azure Relay est basé sur Azure Compute, les adresses IP publiques Azure Relay constituent un sous-ensemble des adresses IP AzureCloud. Plus d’informations : Présentation des étiquettes de services Azure