Attribuer des étiquettes de confidentialité à des groupes Microsoft 365 dans l’ID Microsoft Entra

Microsoft Entra ID prend en charge l’application d’étiquettes de confidentialité aux groupes Microsoft 365 lorsque ces étiquettes sont publiées dans le portail Microsoft Purview ou le portail de conformité Microsoft Purview et les étiquettes sont configurées pour les groupes et les sites.

Les étiquettes de confidentialité peuvent être appliquées aux groupes entre les applications et services tels qu’Outlook, Microsoft Teams et SharePoint. Pour obtenir plus d’informations, consultez Prise en charge pour les étiquettes de confidentialité dans la documentation Purview.

Important

Pour configurer cette fonctionnalité, il doit y avoir au moins une licence Microsoft Entra ID P1 active dans votre organisation Microsoft Entra.

Activer la fonctionnalité de prise en charge des étiquettes de sensibilité dans PowerShell.

Pour appliquer des étiquettes publiées à des groupes, vous devez d’abord activer la fonctionnalité. Ces étapes activent la fonctionnalité dans Microsoft Entra ID. Le Kit de développement logiciel (SDK) Microsoft Graph PowerShell est fourni dans deux modules, Microsoft.Graph et Microsoft.Graph.Beta.

Toutes les régions gérées par Microsoft doivent choisir Microsoft. Toutes les autres régions devraient choisir leur opérateur s'il est répertorié.

Ouvrez une invite PowerShell sur votre ordinateur et installez les modules Graph requis pour exécuter les applets de commande.

Install-Module Microsoft.Graph -Scope CurrentUser Install-Module Microsoft.Graph.Beta -Scope CurrentUserConnectez-vous à votre locataire.

Connect-MgGraph -Scopes "Directory.ReadWrite.All"Récupérez les paramètres de groupe actuels pour l’organisation Microsoft Entra et affichez les paramètres de groupe actuels.

$grpUnifiedSetting = Get-MgBetaDirectorySetting | Where-Object { $_.Values.Name -eq "EnableMIPLabels" } $grpUnifiedSetting.ValuesSi aucun paramètre de groupe n’a été créé pour cette organisation Microsoft Entra, vous obtenez un écran vide. Dans ce cas, vous devez d’abord créer les paramètres. Suivez les étapes décrites dans les applets de commande Microsoft Entra pour configurer les paramètres de groupe afin de créer des paramètres de groupe pour cette organisation Microsoft Entra.

Note

Si l’étiquette de confidentialité a été activée précédemment, vous voyez

EnableMIPLabels = True. Dans ce cas, vous n’avez rien à faire. Assurez-vous également que la conditionEnableGroupCreation = Falseest satisfaite si vous ne souhaitez pas que les utilisateurs non-admin puissent créer des groupes. Pour plus d'informations, consultez les paramètres du modèle .Appliquez les nouveaux paramètres.

$params = @{ Values = @( @{ Name = "EnableMIPLabels" Value = "True" } ) } Update-MgBetaDirectorySetting -DirectorySettingId $grpUnifiedSetting.Id -BodyParameter $paramsVérifiez que la nouvelle valeur est présente.

$Setting = Get-MgBetaDirectorySetting -DirectorySettingId $grpUnifiedSetting.Id $Setting.Values

Si vous recevez une erreur Request_BadRequest, c’est parce que les paramètres existent déjà dans le locataire. Lorsque vous essayez de créer une paire property:value, le résultat est une erreur. Dans ce cas, procédez comme suit :

- Émettez une applet de commande

Get-MgBetaDirectorySetting | FLet vérifiez l’ID. Si plusieurs valeurs d’ID sont présentes, utilisez celle où vous voyez la propriétéEnableMIPLabelssur les paramètres Values. - Émettez l’applet de commande

Update-MgBetaDirectorySettingà l’aide de l’ID que vous avez récupéré.

Vous devez également synchroniser vos étiquettes de confidentialité avec l’ID Microsoft Entra. Pour obtenir des instructions, consultez Activer les étiquettes de confidentialité pour les conteneurs et synchroniser les étiquettes.

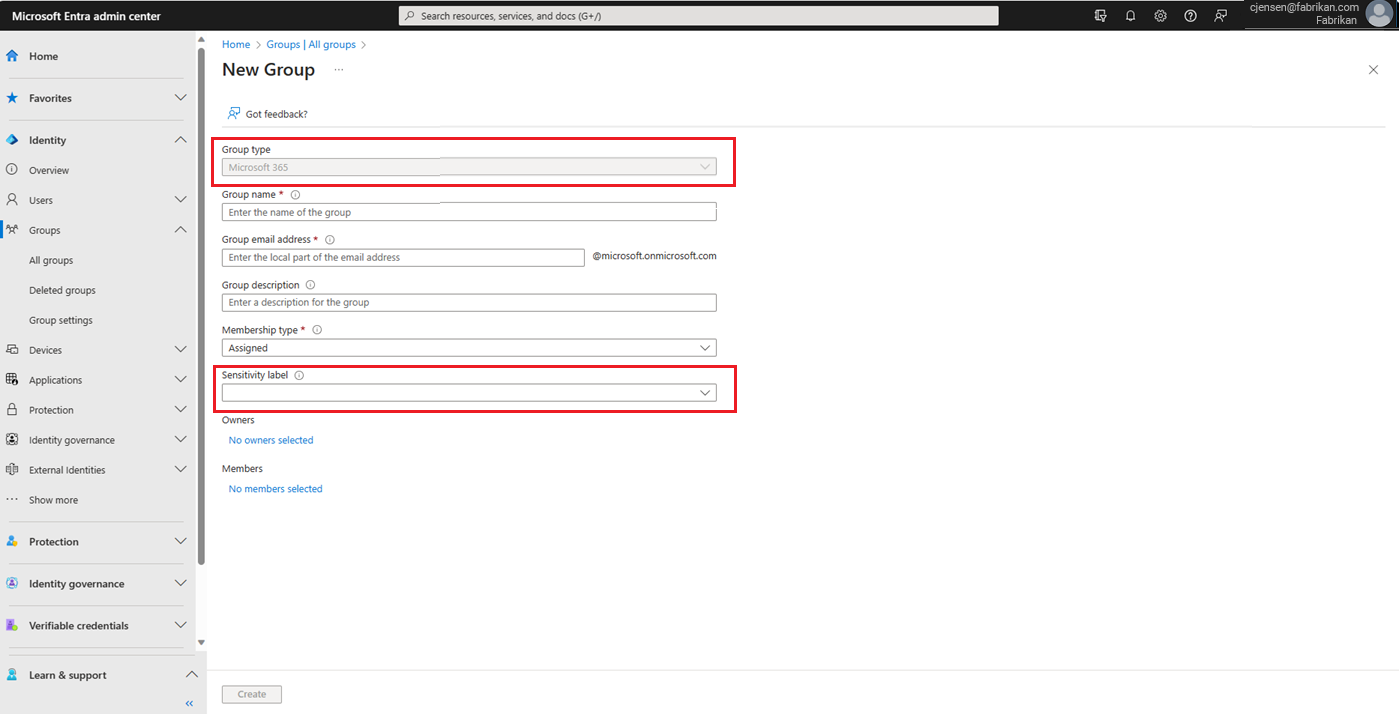

Attribuer une étiquette à un nouveau groupe dans le Centre d’administration Microsoft Entra

Connectez-vous au centre d'administration Microsoft Entra en tant qu'au moins un administrateur de groupes .

Sélectionnez Microsoft Entra ID.

Sélectionnez Groupes>Tous les groupes>nouveau groupe.

Dans la page Nouveau groupe, sélectionnez Microsoft 365. Renseignez ensuite les informations requises pour le nouveau groupe et sélectionnez une étiquette de confidentialité dans la liste.

Sélectionnez Créer pour enregistrer vos modifications.

Votre groupe est créé et les paramètres de site et de groupe associés à l’étiquette sélectionnée sont ensuite appliqués automatiquement.

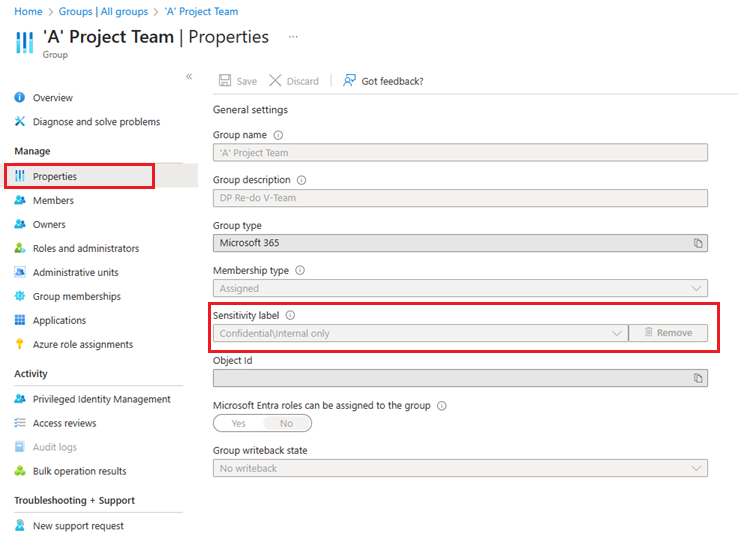

Attribuer une étiquette à un groupe existant dans le Centre d’administration Microsoft Entra

Connectez-vous au centre d’administration Microsoft Entra en tant qu'administrateur de groupes au moins.

Sélectionnez Microsoft Entra ID.

Sélectionnez Groupes.

Dans la page Tous les groupes, sélectionnez le groupe que vous souhaitez étiqueter.

Sur la page du groupe sélectionné, sélectionnez Propriétés et sélectionnez une étiquette de sensibilité dans la liste.

Sélectionnez Enregistrer pour enregistrer vos modifications.

Supprimer une étiquette d’un groupe existant dans le Centre d’administration Microsoft Entra

- Connectez-vous au Centre d’administration Microsoft Entra au moins en tant qu’Administrateur de groupes.

- Sélectionnez Microsoft Entra ID.

- Sélectionnez Groupes>Tous les groupes.

- Dans la page Tous les groupes, sélectionnez le groupe dont vous souhaitez supprimer l’étiquette.

- Dans la page Groupe, sélectionnez Propriétés.

- Sélectionnez Supprimer.

- Sélectionnez Enregistrer pour appliquer vos modifications.

Utiliser des classifications Microsoft Entra classiques

Une fois cette fonctionnalité activée, les classifications « classiques » pour les groupes apparaissent uniquement sur les groupes et les sites existants. Vous devez les utiliser uniquement pour les nouveaux groupes si vous créez des groupes dans des applications qui ne prennent pas en charge les étiquettes de confidentialité. Votre administrateur peut les convertir en étiquettes de confidentialité ultérieurement, si nécessaire. Les classifications classiques sont les anciennes classifications que vous avez configurées en définissant des valeurs pour le paramètre ClassificationList dans Azure AD PowerShell. Lorsque cette fonctionnalité est activée, ces classifications ne sont pas appliquées aux groupes.

Note

Les modules Azure AD et MSOnline PowerShell sont déconseillés depuis le 30 mars 2024. Pour en savoir plus, lisez les mises à jour de la dépréciation. Après cette date, la prise en charge de ces modules est limitée à l’assistance de migration vers le Kit de développement logiciel (SDK) Microsoft Graph PowerShell et les correctifs de sécurité. Les modules déconseillés continueront de fonctionner jusqu’au 30 mars 2025.

Nous vous recommandons de migrer vers Microsoft Graph PowerShell pour interagir avec l’ID Microsoft Entra (anciennement Azure AD). Pour connaître les questions courantes sur la migration, reportez-vous au forum aux questions sur la migration . Remarque : versions 1.0.x de MSOnline peut rencontrer une interruption après le 30 juin 2024.

Résolution des problèmes

Cette section propose des conseils de dépannage pour les problèmes courants.

Les étiquettes de sensibilité ne peuvent pas être attribuées à un groupe

L’option étiquette de confidentialité s’affiche pour les groupes uniquement lorsque toutes les conditions suivantes sont remplies :

- L’organisation dispose d’une licence Microsoft Entra ID P1 active.

- La fonctionnalité est activée et

EnableMIPLabelsest définie sur True dans le module Microsoft Graph PowerShell. - Les étiquettes de confidentialité sont publiées dans le portail Microsoft Purview ou dans le portail de conformité Microsoft Purview pour cette organisation Microsoft Entra.

- Les étiquettes sont synchronisées avec Microsoft Entra ID avec la cmdlet

Execute-AzureAdLabelSyncdans le module PowerShell Security & Compliance. Il peut s'écouler jusqu'à 24 heures après la synchronisation avant que l'étiquette soit disponible pour l'ID Microsoft Entra. - L’étendue de l’étiquette de confidentialité doit être configurée pour les groupes et les sites.

- Le groupe est un groupe Microsoft 365.

- Utilisateur connecté actuel :

- Dispose de privilèges suffisants pour attribuer des étiquettes de confidentialité. L’utilisateur doit être le propriétaire du groupe ou au moins un administrateur de groupes.

- Doit se trouver dans l’étendue de la stratégie de publication des étiquettes de confidentialité.

Vérifiez que toutes les conditions précédentes sont remplies pour affecter des étiquettes à un groupe.

L’étiquette que vous souhaitez affecter n’est pas dans la liste

Si l’étiquette que vous recherchez n’est pas dans la liste :

- L’étiquette peut ne pas être publiée dans le portail Microsoft Purview ou dans le portail de conformité Microsoft Purview. En outre, l’étiquette peut ne plus être publiée. Pour plus d’informations, contactez votre administrateur.

- L’étiquette peut être publiée, mais elle n’est pas disponible pour l’utilisateur connecté. Consultez votre administrateur pour plus d’informations sur la façon d’accéder à l’étiquette.

Modifier l’étiquette sur un groupe

Les étiquettes peuvent être échangées à tout moment en suivant les mêmes étapes que l’affectation d’une étiquette à un groupe existant :

- Connectez-vous au centre d’administration Microsoft Entra en tant qu'administrateur de groupes au minimum.

- Sélectionnez Microsoft Entra ID.

- Sélectionnez Groupes>Tous les groupes, puis sélectionnez le groupe que vous souhaitez étiqueter.

- Dans la page du groupe sélectionné, sélectionnez Propriétés et sélectionnez une nouvelle étiquette de sensibilité dans la liste.

- Sélectionnez Enregistrer.

Les modifications des paramètres de groupe apportées aux étiquettes publiées ne sont pas mises à jour sur les groupes.

Lorsque vous apportez des modifications aux paramètres de groupe d’une étiquette publiée dans le portail Microsoft Purview ou le portail de conformité Microsoft Purview, ces modifications de stratégie ne sont pas automatiquement appliquées aux groupes étiquetés. Une fois l’étiquette de confidentialité publiée et appliquée aux groupes, Microsoft vous recommande de ne pas modifier les paramètres de groupe de l’étiquette dans le portail.

Si vous devez apporter une modification, utilisez un script PowerShell pour appliquer manuellement des mises à jour aux groupes concernés. Cette méthode garantit que tous les groupes existants appliquent le nouveau paramètre.

Étapes suivantes

- Utiliser des étiquettes de confidentialité pour protéger le contenu dans les groupes Microsoft Teams, Microsoft 365 et les sites SharePoint

- Mettre à jour les groupes après la modification manuelle de la stratégie d’étiquette avec le script Azure AD PowerShell

- Modifier les paramètres de votre groupe

- Gérer des groupes à l’aide de commandes PowerShell