Introduction à l’analyse du programme malveillant

L'analyse des logiciels malveillants dans Microsoft Defender for Storage améliore la sécurité de vos comptes Azure Storage en détectant et en atténuant les menaces de logiciels malveillants. Il utilise l'antivirus Microsoft Defender pour analyser votre contenu de stockage, garantissant ainsi la sécurité et la conformité.

Defender for Storage propose deux types d'analyse des logiciels malveillants :

Analyse des programmes malveillants en cours de chargement : analyse automatiquement les objets blob lorsqu’ils sont chargés ou modifiés, fournissant une détection en temps quasi réel. Ce type de numérisation est idéal pour les applications qui impliquent des téléchargements fréquents de la part des utilisateurs, comme les applications web ou les plateformes collaboratives. L'analyse du contenu au moment de son téléchargement permet d'éviter que des fichiers malveillants ne pénètrent dans votre environnement de stockage et ne se propagent en aval.

Analyse des programmes malveillants à la demande : vous permet d’analyser les objets blob existants chaque fois que nécessaire, ce qui le rend idéal pour la réponse aux incidents, la conformité et la sécurité proactive. Ce type d'analyse est idéal pour établir une base de sécurité en analysant toutes les données existantes, pour réagir aux alertes de sécurité ou pour se préparer à des audits.

Ces options vous aident à protéger vos comptes de stockage, à répondre aux besoins de conformité et à maintenir l'intégrité des données.

Pourquoi la recherche de logiciels malveillants est-elle importante

Le contenu téléchargé vers le stockage en nuage peut introduire des logiciels malveillants, ce qui présente des risques pour votre organisation. La recherche de logiciels malveillants dans le contenu permet d'empêcher les fichiers malveillants de pénétrer ou de se propager dans votre environnement.

Analyse des programmes malveillants dans Defender pour le stockage est utile pour :

Détecter le contenu malveillant : identifie et atténue les menaces de programmes malveillants.

Améliorer la posture de sécurité : ajoute une couche de sécurité pour empêcher la propagation de programmes malveillants.

Prendre en charge de la conformité : permet de répondre aux exigences réglementaires.

Simplifier la gestion de la sécurité : offre une solution cloud native et à faible maintenance configurable à grande échelle.

Fonctionnalités clés

Une solution SaaS intégrée : permet une activation simple à grande échelle sans maintenance.

Fonctionnalités anti-programmes malveillants complètes : analyse avec Microsoft Defender Antivirus (MDAV), interceptant les programmes malveillants polymorphes et métamorphes.

Détection complète : analyse tous les types de fichiers, y compris les archives telles que les fichiers ZIP et RAR, jusqu’à 2 Go par objet blob (jusqu’à 50 Go en préversion).

Options d’analyse flexibles : offre une analyse en charge et à la demande en fonction de vos besoins.

Intégration aux alertes de sécurité : génère des alertes détaillées dans Microsoft Defender pour le cloud.

Prise en charge de l’automatisation : active les réponses automatisées à l’aide de services Azure tels que Logic Apps et Function Apps.

Conformité et audit : journalise les résultats de l’analyse de la conformité et de l’audit.

Prise en charge des points de terminaison privés : l’analyse des programmes malveillants prend en charge les points de terminaison privés, garantissant ainsi la confidentialité des données en éliminant l’exposition à Internet public.

Quel type d'analyse de logiciels malveillants répond à vos besoins ?

Si vous souhaitez une protection immédiate pour les téléchargements fréquents, la recherche de logiciels malveillants dans les téléchargements est le bon choix. Il est particulièrement adapté à la numérisation des contenus téléchargés par les utilisateurs dans les applications web, à la protection des ressources multimédias partagées et à la mise en conformité dans les secteurs réglementés. L'analyse en amont est également efficace si vous devez intégrer des données tierces, protéger des plateformes collaboratives ou sécuriser des pipelines de données et des ensembles de données d'apprentissage automatique. Pour plus d’informations, consultez Analyse des programmes malveillants en chargement.

Si vous souhaitez établir des bases de sécurité, la recherche de logiciels malveillants à la demande est un excellent choix. Il offre également la possibilité d'effectuer des analyses en fonction de besoins spécifiques. L'analyse à la demande s'inscrit parfaitement dans les pratiques de réponse aux incidents, de conformité et de sécurité proactive. Vous pouvez l'utiliser pour automatiser des analyses en réponse à des déclencheurs de sécurité, vous préparer à des audits avec des analyses programmées ou vérifier de manière proactive si des données stockées contiennent des logiciels malveillants. En outre, la numérisation à la demande permet d'assurer la sécurité du client et de vérifier les données avant l'archivage ou l'échange. Pour plus d’informations, consultez Analyse à la demande des programmes malveillants.

Fournir les résultats de l’analyse

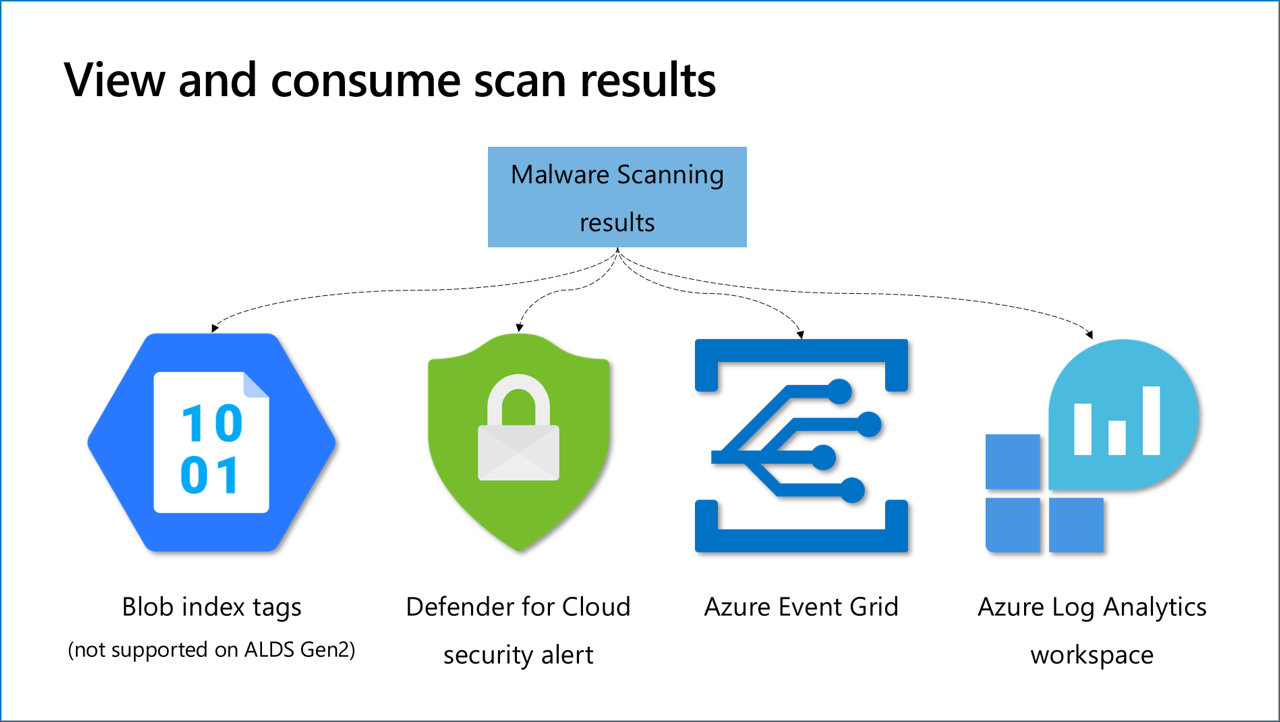

Les résultats de l’analyse des programmes malveillants sont disponibles via quatre méthodes. Après l’installation, vous verrez les résultats de l’analyse en tant que balises d’index d’objet blob pour chaque fichier analysé dans le compte de stockage, et en tant qu’alertes de sécurité Microsoft Defender pour le cloud lorsqu’un fichier est identifié comme malveillant.

Vous choisirez probablement de configurer des méthodes de résultats d’analyse supplémentaires, comme Event Grid et Log Analytics, qui nécessitent une configuration supplémentaire. Dans la section suivante, vous allez découvrir les différentes méthodes de résultats d’analyse.

Résultats de l’analyse

Étiquettes d’index d’objet blob

Les balises d’index d’objet blob sont des champs de métadonnées sur un objet blob. Elles catégorisent les données de votre compte de stockage à l’aide d’attributs de balise clé-valeur. Ces balises sont automatiquement indexées et exposées en tant qu’index multidimensionnel pouvant faire l’objet d’une recherche pour trouver facilement des données. Les résultats de l’analyse sont concis, affichant le résultat de l’analyse des programmes malveillants et l’heure UTC de l’analyse des programmes malveillants dans les métadonnées de l’objet blob. D'autres types de résultats (alertes, événements, journaux) fournissent davantage d'informations.

Les applications peuvent utiliser des balises d’index d’objet blob pour automatiser les workflows, mais elles ne sont pas résistantes aux falsifications. En savoir plus sur la configuration de la réponse.

Remarque

L’accès aux balises d’index nécessite des autorisations. Pour plus d’informations, consultez Obtenir, définir et mettre à jour les balises d’index de blob.

Alertes de sécurité de Microsoft Defender pour le cloud

Lorsqu’un fichier malveillant est détecté, Microsoft Defender pour le cloud génère une alerte de sécurité Microsoft Defender pour le cloud. Pour afficher l’alerte, accédez aux alertes de sécurité Microsoft Defender pour le cloud. L’alerte de sécurité contient les détails et le contexte du fichier, le type de programme malveillant, ainsi que les étapes d’investigation et de correction recommandées. Pour utiliser ces alertes à des fins de correction, vous pouvez :

- Afficher les alertes de sécurité dans le Portail Azure en accédant à Microsoft Defender pour le cloud>Alertes de sécurité.

- Configurer des automatisations basées sur ces alertes.

- Exporter des alertes de sécurité vers un SIEM. Vous pouvez exporter en continu les alertes de sécurité Microsoft Sentinel (SIEM Microsoft) à l’aide du connecteur Microsoft Sentinel ou d’un autre SIEM de votre choix.

En savoir plus sur la réponse aux alertes de sécurité.

Événement Event Grid

Event Grid est utile pour l’automatisation pilotée par les événements. Il s’agit de la méthode la plus rapide pour obtenir des résultats avec une latence minimale dans une forme d’événements que vous pouvez utiliser pour automatiser la réponse.

Les événements des rubriques personnalisées de Event Grid peuvent être utilisés par plusieurs types de terminaux. Les plus utiles pour les scénarios d’analyse des programmes malveillants sont les suivantes :

- Function App (précédemment appelée Fonction Azure) : utilisez une fonction serverless pour exécuter du code pour une réponse automatisée comme le déplacement, la suppression ou la mise en quarantaine.

- Webhook : pour connecter une application.

- File d’attente Event Hubs et Service Bus : pour informer les consommateurs en aval. Découvrez comment configurer l’analyse des malwares afin que chaque résultat de l’analyse soit envoyé automatiquement à une rubrique Event Grid à des fins d’automatisation.

Analytique des journaux

Vous voudrez peut-être enregistrer vos résultats d’analyse pour obtenir des preuves de conformité ou examiner les résultats de l’analyse. En configurant une destination d’espace de travail Log Analytics, vous pouvez stocker chaque résultat d’analyse dans un référentiel de journaux centralisé facile à interroger. Vous pouvez afficher les résultats en accédant à l’espace de travail de destination Log Analytics et en recherchant la table StorageMalwareScanningResults.

En savoir plus sur la configuration de la journalisation pour l’analyse des programmes malveillants.

Conseil

Nous vous invitons à explorer la fonctionnalité d’analyse des programmes malveillants dans Defender pour le stockage par le biais de notre labo pratique. Suivez les instructions de formation Ninja pour obtenir un guide détaillé et pas à pas sur la configuration et le test de bout en bout de l’analyse des programmes malveillants, notamment la configuration des réponses aux résultats d’analyse. Cela fait partie du projet « labos » qui aide les clients à se familiariser avec Microsoft Defender pour le cloud et à fournir une expérience pratique avec ses fonctionnalités.

Automatisation de la réponse

L'analyse des logiciels malveillants permet des réponses automatisées, telles que la suppression ou la mise en quarantaine des fichiers suspects. Cela peut être géré à l'aide des balises d'indexation des blobs ou en configurant des événements de Azure Event Grid à des fins d'automatisation. Vous pouvez automatiser les réponses de la manière suivante :

- Bloquer l’accès aux fichiers non analysés ou malveillants à l’aide de ABAC (Microsoft Azure Access Control Service basé sur les attributs).

- Supprimez ou déplacez automatiquement des fichiers malveillants vers la mise en quarantaine à l’aide de Logic Apps (en fonction des alertes de sécurité) ou Event Grid avec Function Apps (en fonction des résultats de l’analyse).

- Transférez les fichiers propres à un autre emplacement à l’aide de Event Grid avec Function Apps.

En savoir plus sur les résultats de la configuration de la réponse d’analyse des programmes malveillants.

Configuration de l’analyse des programmes malveillants

Lorsque l’analyse des programmes malveillants est activée, les actions suivantes se produisent automatiquement dans votre environnement :

- Pour chaque compte de stockage sur lequel vous activez l’analyse des programmes malveillants, une ressource Rubrique système Event Grid est créée dans le même groupe de ressources du compte de stockage, que le service Analyse des programmes malveillants permet d’écouter sur les déclencheurs de chargement d’objet blob. Supprimer cette ressource interrompt la fonctionnalité d’analyse des programmes malveillants.

- Pour analyser vos données, le service Analyse des programmes malveillants nécessite de pouvoir y accéder. Pendant l’activation du service, une nouvelle ressource Data Scanner appelée

StorageDataScannerest créée dans votre abonnement Azure et attribuée à une identité managée affectée par le système. Cette ressource se voit attribuer le rôle de Propriétaire des données blob de stockage, lui permettant d’accéder à vos données à des fins d’analyse des programmes malveillants et de découverte de données sensibles. - La ressource

StorageDataScannerest également ajoutée aux règles d’accès aux ressources acl du réseau du compte de stockage. Cela permet à Defender d’analyser vos données lorsque l’accès réseau public au compte de stockage est restreint. - Si vous activez l’analyse des programmes malveillants au niveau de l’abonnement, une nouvelle ressource appelée

StorageAccounts/securityOperators/DefenderForStorageSecurityOperatorest créée dans votre abonnement Azure. Cette ressource se voit attribuer une identité gérée par le système. Il est utilisé pour activer et réparer les configurations de Defender for Storage et Malware Scanning sur les comptes de stockage existants. En outre, il vérifie si de nouveaux comptes de stockage ont été créés dans l'abonnement pour permettre l'analyse des logiciels malveillants. Cette ressource a des attributions de rôles spécifiques avec les autorisations nécessaires pour activer l’analyse des programmes malveillants.

Remarque

L'analyse des programmes malveillants dépend de certaines ressources, identités et paramètres réseau pour fonctionner correctement. Si vous modifiez ou supprimez l’un de ces éléments, l’analyse des programmes malveillants cessera de fonctionner. Pour rétablir son fonctionnement normal, vous pouvez le désactiver et le réactiver.

Contenu pris en charge et limitations

Contenu pris en charge

Types de fichiers : tous les types de fichiers, y compris les archives telles que les fichiers ZIP.

Taille de fichier : objets blob pouvant atteindre 2 Go de taille (jusqu’à 50 Go en préversion).

Limites

Comptes de stockage non pris en charge : les anciens comptes de stockage v1 ne sont pas pris en charge.

Service non pris en charge : l’analyse de programme malveillant ne prend pas en charge Azure Files.

Objets blob non pris en charge : les objets blobs Append et Page ne sont pas pris en charge.

Chiffrement non pris en charge : les objets blob chiffrés côté client ne peuvent pas être analysés, car le service ne peut pas les déchiffrer. Les blobs chiffrés au repos avec des clés gérées par le client (CMK) sont pris en charge.

Protocoles non pris en charge : les objets blob chargés via le protocole NFS (Network File System) 3.0 ne sont pas analysés.

Balises d’index blob : les balises d’index ne sont pas prises en charge pour les comptes de stockage dont l’espace de noms hiérarchique est activé (Azure Data Lake Storage Gen2).

Régions non prises en charge : certaines régions ne sont pas encore prises en charge pour l’analyse des programmes malveillants. Le service s’étend régulièrement à de nouvelles régions. Pour obtenir la liste la plus récente des régions prises en charge, consultez Defender pour la disponibilité du cloud.

Event Grid: les rubriques Event Grid qui n’ont pas d’accès réseau public activé (c’est-à-dire les connexions de point de terminaison privé) ne sont pas prises en charge par l’analyse des programmes malveillants dans Defender pour le Stockage.

Autres coûts

Services Azure : l’analyse des programmes malveillants utilise d’autres services Azure, ce qui peut entraîner des coûts supplémentaires :

- Opérations de lecture du Stockage Microsoft Azure

- Indexation d’objets blob Stockage Azure

- Événements Azure Event Grid

Scans de Blob et impact sur l'IOPS

Chaque fois que le service d'analyse des logiciels malveillants analyse un fichier, il déclenche une autre opération de lecture et met à jour la balise d'index. Cela s'applique à la fois à l'analyse au chargement, qui se produit après le chargement ou la modification du blob, et à l'analyse à la demande. Malgré ces opérations, l'accès aux données numérisées n'est pas affecté. L'impact sur les opérations d'entrée et de sortie par seconde (IOPS) du stockage est minime, ce qui garantit que ces opérations n'introduisent généralement pas de charge significative.

Scénarios dans lesquels la recherche de logiciels malveillants est inefficace

Bien que l'analyse des logiciels malveillants offre des capacités de détection complètes, il existe des scénarios spécifiques dans lesquels elle devient inefficace en raison de ses limites inhérentes. Il est important d'évaluer soigneusement ces scénarios avant de décider d'activer la recherche de programmes malveillants sur un compte de stockage :

- Données segmentées : l’analyse des programmes malveillants ne détecte pas efficacement les programmes malveillants dans les objets blob qui contiennent des données segmentées, par exemple, des fichiers divisés en parties plus petites. Ce problème est fréquent dans les services de sauvegarde qui téléchargent les données de sauvegarde par morceaux sur les comptes de stockage. Le processus d'analyse peut manquer un contenu malveillant ou signaler à tort un contenu propre, ce qui entraîne des faux négatifs et des faux positifs. Pour limiter ce risque, envisagez de mettre en œuvre des mesures de sécurité supplémentaires, telles que l'analyse des données avant qu'elles ne soient découpées en morceaux ou après qu'elles ont été entièrement réassemblées.

- Données chiffrées : l’analyse des programmes malveillants ne prend pas en charge les données chiffrées côté client. Ces données ne peuvent pas être décryptées par le service, ce qui signifie que les logiciels malveillants contenus dans ces blocs cryptés ne sont pas détectés. Si le chiffrement est nécessaire, veillez à ce que le balayage ait lieu avant le processus de chiffrement, ou utilisez des méthodes de chiffrement prises en charge telles que les clés gérées par le client (CMK) pour le chiffrement au repos. Lorsque vous décidez d'activer l'analyse des logiciels malveillants, vérifiez si d'autres fichiers pris en charge sont téléchargés sur le compte de stockage. Il faut également évaluer si des attaquants pourraient exploiter ce flux de téléchargement pour introduire des logiciels malveillants.

Différences dans la détection des logiciels malveillants entre le Stockage Microsoft Azure et les environnements d'extrémité

Defender pour le stockage utilise le même moteur anti-programme malveillant et les mêmes signatures à jour que Defender pour point de terminaison pour rechercher des programmes malveillants. Toutefois, lorsque les fichiers sont chargés dans le stockage Azure, il leur manque certaines métadonnées dont dépend le moteur anti-programme malveillant. Ce manque de métadonnées peut entraîner un taux plus élevé d’échecs de détections, appelées « faux négatifs », dans le stockage Azure par rapport aux détections identifiées par Defender pour point de terminaison.

Voici quelques exemples de métadonnées manquantes :

MOTW (Mark of the Web): MOTW est une fonctionnalité de sécurité Windows qui effectue le suivi des fichiers téléchargés à partir d’Internet. Toutefois, lorsque les fichiers sont chargés dans le stockage Azure, ces métadonnées ne sont pas conservées.

Contexte de chemin de fichier : sur les systèmes d’exploitation standard, le chemin d’accès au fichier peut fournir plus de contexte pour la détection de menaces. Par exemple, un fichier qui tente de modifier les emplacements système (par exemple,

C:\Windows\System32) est signalé comme suspect et subit une analyse plus approfondie. Dans le stockage Azure, le contexte des chemins de fichiers spécifiques au sein de l’objet blob ne peut pas être utilisé de la même manière.Données comportementales : Defender pour le stockage analyse le contenu des fichiers sans les exécuter. Il inspecte les fichiers et pourrait émuler leur exécution à la recherche de programmes malveillants. Cette approche pourrait toutefois ne pas détecter certains types de programmes malveillants qui ne révèlent leur nature malveillante qu’à l’exécution.

Accès et confidentialité des données

Conditions relatives à l’accès aux données

Le service de recherche de malwares nécessite l'accès à vos données pour rechercher des programmes malveillants. Pendant l’activation du service, une nouvelle ressource Data Scanner appelée StorageDataScanner est créée dans votre abonnement Azure. Cette ressource se voit attribuer une identité gérée attribuée par le système et reçoit l'attribution du rôle de propriétaire de données de blocs de stockage pour accéder à vos données et les analyser.

Si la configuration réseau de votre compte de stockage est définie sur Activer l’accès au réseau public à partir de réseaux virtuels sélectionnés et munis d’une adresse IP, la ressource StorageDataScanner est ajoutée à la section Instances de ressources sous la configuration réseau du compte de stockage pour autoriser l’accès à l’analyse.

Protection des données et traitement régional

Traitement régional : l’analyse se produit dans la même région Azure que votre compte de stockage pour respecter les exigences de résidence des données.

Gestion des données : les fichiers analysés ne sont pas stockés. Dans certains cas, les métadonnées des fichiers (par exemple, le hachage SHA-256) peuvent être partagées avec Microsoft Defender for Endpoint pour une analyse plus approfondie.

Gérer les faux positifs et les faux négatifs potentiels

Faux positifs

Les faux positifs se produisent lorsque le système identifie à tort un fichier bénin comme étant malveillant. Pour répondre à ces questions :

Soumettre pour l’analyse

Utilisez l’Exemple de portail de soumission pour signaler des faux positifs.

Sélectionnez « Microsoft Defender pour le stockage » comme source lors de la soumission.

Supprimer les alertes

- Créez des règles de suppression dans Microsoft Defender pour le cloud pour empêcher des alertes faux positifs récurrentes spécifiques.

S'attaquer aux logiciels malveillants non détectés (faux négatifs)

Les faux négatifs se produisent lorsque le système ne détecte pas un fichier malveillant. Si vous pensez que cela s’est produit, vous pouvez signaler les programmes malveillants non détectés en envoyant le fichier à des fins d’analyse via l’Exemple de portail de soumission. Veillez à inclure autant de contexte que possible pour expliquer pourquoi vous pensez que le fichier est malveillant.

Remarque

Le fait de signaler régulièrement les faux positifs et les faux négatifs permet d'améliorer la précision du système de détection des logiciels malveillants au fil du temps.