Power BI:n käyttöönoton suunnittelu: vuokraajatason suojauksen suunnittelu

Muistiinpano

Tämä artikkeli on osa Power BI:n käyttöönoton suunnittelun artikkelisarjaa. Tässä sarjassa keskitytään ensisijaisesti Microsoft Fabricin Power BI -kokemukseen. Johdanto sarjaan on artikkelissa Power BI:n käyttöönoton suunnittelu.

Tämä vuokraajatason suojauksen suunnittelua artikkeli on tarkoitettu ensisijaisesti seuraaville:

- Fabric -järjestelmänvalvojille: Järjestelmänvalvojille, jotka vastaavat Power BI:n valvonnasta organisaatiossa.

- Center of Excellence, IT- ja BI-tiimi: Tiimit, jotka vastaavat myös Power BI:n valvonnasta. Heidän täytyy ehkä tehdä yhteistyötä Power BI:n järjestelmänvalvojien, tietoturvatiimien ja muiden asiaankuuluvien tiimien kanssa.

Tämä artikkeli voi olla merkityksellinen myös omatoimisille Power BI -luojille, jotka luovat, julkaisevat ja hallitsevat työtilojen sisältöä.

Artikkelisarja on tarkoitettu laajennemaan Power BI:n suojausta koskevan julkaisun sisältöön. Power BI:n suojauksen raportissa keskitytään keskeisiin teknisiin aiheisiin, kuten todentamiseen, tietojen tallennukseen ja verkon eristämiseen. Toteutuksen suunnittelusarja sisältää huomioitavia seikkoja ja päätöksiä, joiden avulla voit suunnitella suojausta ja tietosuojaa.

Koska Power BI -sisältöä voidaan käyttää ja suojata eri tavoilla, sisällöntuottajat tekevät monia taktisia päätöksiä. Vuokraajan tasollakin on kuitenkin tehtävä joitakin strategisia suunnittelupäätöksiä. Nämä strategiset suunnittelupäätökset ovat tämän artikkelin painopiste.

Suosittelemme, että teet vuokraajatason suojauspäätökset mahdollisimman aikaisin, koska ne vaikuttavat kaikkeen muuhun. Lisäksi on helpompaa tehdä muita suojauspäätöksiä, kun olet selkeällä tavalla määrittänyt yleiset suojaustavoitteesi ja -tavoitteesi.

Power BI:n hallinta

Fabric-järjestelmänvalvoja on tärkeä rooli, joka hallitsee Power BI:tä merkittävästi. Suosittelemme, että harkitset tarkkaan, kenelle tämä rooli on määritetty, koska Fabric-järjestelmänvalvoja voi suorittaa monia korkean tason toimintoja, kuten:

- vuokraaja-asetusten hallinta: Fabric-järjestelmänvalvojat voivat hallita vuokraaja-asetuksia hallintaportaalissa. He voivat ottaa käyttöön tai poistaa käytöstä asetuksia ja sallia tai estää tiettyjä käyttäjiä tai ryhmiä asetuksissa. On tärkeää ymmärtää, että vuokraaja-asetuksissa on merkittävä vaikutus käyttökokemukseen.

- Työtilan roolien hallinta: Järjestelmänvalvojat voivat lisätä itsensä työtilan järjestelmänvalvojan rooliin hallintaportaalissa. He voivat mahdollisesti päivittää työtilan suojauksen käyttääkseen mitä tahansa tietoja tai myöntää muille käyttäjille oikeuden käyttää Fabric-tietoja.

- Henkilökohtaisen työtilan käyttöoikeus: Järjestelmänvalvojat voivat käyttää sisältöä ja hallita minkä tahansa käyttäjän henkilökohtaista työtilaa.

- Vuokraajan metatietojen käyttö: Järjestelmänvalvojat voivat käyttää vuokraajan laajuisia metatietoja, kuten Power BI:n toimintolokeja ja toimintotapahtumia, jotka Power BI -järjestelmänvalvojan ohjelmointirajapinnat.

Vihje

Parhaana käytäntönä kannattaa määrittää 2–4 käyttäjälle Fabric-järjestelmänvalvojan rooli. Näin voit vähentää riskejä ja varmistaa samalla riittävän kattavuuden ja ristiinkoulutuksen.

Power BI:n järjestelmänvalvojalle määritetään vähintään yksi näistä valmiista rooleista:

- Fabric-järjestelmänvalvoja

- Power Platform -järjestelmänvalvoja

- Yleinen järjestelmänvalvoja – tämä on suuren oikeuden rooli, ja jäsenyyttä tulee rajoittaa.

Kun määrität järjestelmänvalvojarooleja, suosittelemme, että noudatat parhaita käytäntöjä.

Muistiinpano

Vaikka Power Platform -järjestelmänvalvoja voi hallita Power BI -palvelua, se ei pidä paikkaansa. Fabric-järjestelmänvalvojan rooliin määritetty henkilö ei voi hallita muita sovelluksia Power Platformissa.

Tarkistusluettelo – Kun suunnittelet, kuka on Fabric-järjestelmänvalvoja, tärkeimmät päätökset ja toiminnot ovat seuraavat:

- Määritä, kenelle on tällä hetkellä määritetty järjestelmänvalvojan rooli: Tarkista, kuka on määritetty johonkin rooliin, joka voi hallita Power BI:tä.

- Määritä, kenen pitäisi hallita Power BI -palvelun: Jos järjestelmänvalvojia on liikaa, luo suunnitelma kokonaismäärän pienentämiseksi. Jos Power BI:n järjestelmänvalvojiksi on määritetty käyttäjiä, jotka eivät sovellu hyvin tällaisiin korkean oikeuden rorooliin, luo suunnitelma ongelman ratkaisemiseksi.

- Selventää rooleja ja vastuita: Varmista kunkin Power BI -järjestelmänvalvojan vastuualueiden selkeys. Varmista, että on tapahtunut asianmukainen ristiinkoulutus.

Suojaus- ja tietosuojastrategiat

Sinun on tehtävä joitakin vuokraajatason päätöksiä, jotka liittyvät suojaukseen ja tietosuojaan. Tehdyt taktiikat ja tekemäsi päätökset, joihin luotat:

- Oma tietokulttuurisi. Tavoitteena on kannustaa tietokulttuuria, joka ymmärtää, että tietojen suojaus ja suojaus on kaikkien vastuulla.

- Sisällön omistajuuden ja hallinnan strategiat. Keskitetyn ja hajautetun sisällön hallinnan taso vaikuttaa merkittävästi siihen, miten suojausta käsitellään.

- Sisällön toimituslaajuuteen tähtäävät strategiat. Sisältöä tarkastelevien henkilöiden määrä vaikuttaa siihen, miten sisällön suojausta tulee käsitellä.

- Vaatimuksiesi on noudatettava maailmanlaajuisia, kansallisia/alueellisia ja toimialamääräyksiä.

Seuraavassa on muutamia esimerkkejä korkean tason suojausstrategioista. Voit halutessasi tehdä päätöksiä, jotka vaikuttavat koko organisaatioon.

- Rivitason suojausta koskevat vaatimukset: Voit rajoittaa tietojen käyttöä tietyille käyttäjille rivitason suojauksen (RLS) avulla. Tämä tarkoittaa sitä, että eri käyttäjät näkevät eri tiedot käyttäessään samaa raporttia. Semanttinen Power BI -malli tai tietolähde (kertakirjautumista käytettäessä) voi pakottaa rivitason suojauksen. Lisätietoja on raportin kuluttajien suojauksen suunnittelua koskevan artikkelin osiossa Tietosuojan pakottaminen käyttäjätietojen perusteella.

- Tietojen löydettävyys: Selvitä, missä määrin tietojen löydettävyyttä tulisi kannustaa Power BI:ssä. Löydettävyys vaikuttaa siihen, ketkä löytävät semanttisia malleja tai tietomarteja OneLake -luettelosta, ja voivatko sisällön tekijät pyytää käyttöoikeutta kyseisiin kohteisiin Pyydä käyttöoikeutta työnkulun avulla. Jos haluat lisätietoja, tutustu mukautettavaan hallittuun omatoimisen BI:n käyttöskenaarioon.

- Tiedot, joiden saa tallentaa Power BI: Selvitä, onko sellaisia tietoja, joita ei pitäisi tallentaa Power BI:hin. Saatat esimerkiksi määrittää, että tiettyjä luottamuksellisia tietotyyppejä, kuten pankkitilinumeroita tai sosiaaliturvatunnuksia, ei voi tallentaa semanttiseen malliin. Lisätietoja on artikkelissa Tietojen suojaus ja tietojen menetyksen estäminen .

- Saapuvan yksityisen verkon: Määritä, onko verkon eristämiseen vaatimuksia yksityisten päätepisteiden avulla Power BI:n käyttämiseksi. Kun käytät Azuren yksityistä linkkiä, tietoliikenne lähetetään käyttämällä Microsoftin yksityistä runkoverkkoa Internetin sijaan.

- Lähtevien yksityisten verkkojen: Määritä, tarvitaanko tietolähteisiin yhdistämisessä lisää suojausta. Näennäisverkon (VNet) tietoyhdyskäytävä mahdollistaa suojatun lähtevän yhteyden Power BI:stä VNetissä sijaitseviin tietolähteisiin. Voit käyttää Azure VNet -tietoyhdyskäytävää, kun sisältö tallennetaan Premium-työtilaan.

Tärkeä

Kun harkitset verkon eristämistä, työskentele IT-infrastruktuuri- ja verkkotiimien kanssa, ennen kuin muutat mitään Fabric-vuokraajan asetuksia. Yksityinen Azure-linkki mahdollistaa parannetun saapuvan suojauksen yksityisten päätepisteiden kautta, kun taas Azure VNet -yhdyskäytävä mahdollistaa parannetun lähtevän suojauksen muodostettaessa yhteyttä tietolähteisiin. Azure VNet -yhdyskäytävä on Microsoftin hallitsema eikä asiakkaan hallitsema, joten se poistaa paikallisten yhdyskäytävien asentamisen ja seurannan kuormituksen.

Jotkin organisaatiotason päätökset johtavat vakaaseen hallintokäytäntöön, erityisesti silloin, kun ne liittyvät vaatimustenmukaisuuteen. Muut organisaatiotason päätökset saattavat antaa ohjeita sisällöntekijöille, jotka vastaavat oman sisällön hallinnasta ja suojaamisesta. Seuraavat käytännöt ja ohjeet tulee sisällyttää keskitettyun portaaliin, koulutusmateriaaliin ja viestintäsuunnitelmaan.

Vihje

Katso tämän sarjan muista artikkeleista lisäehdotuksia, jotka liittyvät raportin kuluttajien ja sisällöntekijöiden suojauksen suunnitteluun.

Tarkistusluettelo – Kun suunnittelet korkean tason suojausstrategioita, tärkeimmät päätökset ja toiminnot ovat seuraavat:

- Tunnista tietoturvaanliittyvät sääntelyvaatimukset: Tutki ja dokumentoi kukin vaatimus, mukaan lukien se, miten takaat vaatimustenmukaisuuden.

- Tunnista korkean tason suojausstrategiat: Selvitä, mitkä suojausvaatimukset ovat riittävän tärkeitä, jotta ne tulee sisällyttää hallintokäytäntöön.

- Tee yhteistyötä muiden järjestelmänvalvojien kanssa: Ota yhteyttä asiaan liittyviin järjestelmänvalvojiin, jotta voit keskustella siitä, miten suojausvaatimukset täyttyvät ja mitä teknisiä edellytyksiä on olemassa. Suunnitelma teknisen soveltuvuusselvityksen tekemistä varten.

- Päivitä Fabric-vuokraaja-: Määritä kukin asianmukainen Fabric-vuokraaja-asetus. Ajoittaa seuranta-arviointeja säännöllisesti.

- Luo ja julkaise käyttäjäohjeita: Luo dokumentaatio korkean tason suojausstrategioille. Sisällytä tietoja prosessista ja siitä, miten käyttäjä voi pyytää poikkeusta vakioprosessista. Tuo nämä tiedot saataville keskitettyihin portaaleihin ja koulutusmateriaaleihin.

- Päivitä koulutusmateriaalit: Määritä korkean tason suojausstrategioita varten, mitkä vaatimukset tai ohjeet tulee sisällyttää käyttäjien koulutusmateriaaleihin.

Microsoft Entra -tunnuksen integrointi

Power BI:n suojaus perustuu Microsoft Entra -vuokraajan perustalle. Seuraavat Microsoft Entra -käsitteet liittyvät Power BI -vuokraajan suojaukseen.

- käyttäjäkäyttöoikeus: Power BI -palvelun käyttö edellyttää käyttäjätiliä (Power BI käyttöoikeus: Maksuton, Power BI Pro tai käyttäjäkohtainen Premium - PPU). Voit lisätä sekä sisäisiä käyttäjiä että vieraskäyttäjiä Microsoft Entra -tunnukseen tai heidät voidaan synkronoida paikallisen Active Directoryn (AD) kanssa. Lisätietoja vieraskäyttäjistä on artikkelissa Ulkoisten käyttäjien strategia.

- käyttöoikeusryhmät: Microsoft Entra -käyttöoikeusryhmiä vaaditaan, kun tiettyjä toimintoja lisätään vuokraajan asetusten. Saatat tarvita ryhmiä myös Power BI -työtilan sisällön suojaamiseen tai sisällön jakamiseen. Lisätietoja on artikkelissa Ryhmien käyttöstrategia.

-

Ehdolliset käyttöoikeuskäytännöt: Voit määrittää ehdollisen käyttöoikeuden Power BI -palveluun ja Power BI -mobiilisovellukseen. Microsoft Entran ehdollinen käyttöoikeus voi rajoittaa todentamista eri tilanteissa. Voit esimerkiksi pakottaa käytäntöjä, jotka:

- Edellytä monimenetelmäinen todentaminen joillekin tai kaikille käyttäjille.

- Salli vain laitteet, jotka noudattavat organisaation käytäntöjä.

- Salli yhteys tietystä verkosta tai IP-alueista.

- Estä yhteys toimialueeseen kuulumattomasta tietokoneesta.

- Estä yhteys riskialttiita kirjautumisia varten.

- Salli yhteyden muodostaminen vain tietyntyyppisille laitteille.

- Salli tai estä Power BI:n käyttöoikeus ehdollisesti tietyiltä käyttäjiltä.

- palvelujen päänimien: Sinun täytyy ehkä luoda Microsoft Entra sovelluksen rekisteröinti palvelun päänimen valmistelemista varten. Palvelun päänimen todentaminen on suositeltu käytäntö, kun Power BI -järjestelmänvalvoja haluaa suorittaa valvomattomia, ajoitettuja komentosarjoja, jotka poimivat tietoja Power BI - järjestelmänvalvojan ohjelmointirajapintojen avulla. Palvelun päänimet ovat hyödyllisiä myös silloin, kun upotat Power BI -sisältöä mukautettuun sovellukseen.

- Reaaliaikaiset käytännöt: Voit määrittää reaaliaikaisen istunnon hallinnan tai käyttöoikeuksien valvontakäytännöt, mikä koskee sekä Microsoft Entra ID:tä että Microsoft Defender for Cloud Apps -. Voit esimerkiksi estää raportin lataamisen Power BI -palvelussa, kun sillä on tietty luottamuksellisuustunniste. Lisätietoja on artikkelissa Tietojen suojaaminen ja tietojen menetyksen estäminen .

Voi olla vaikeaa löytää oikea tasapaino rajoittamattoman käytön ja liian rajoittavan käytön välillä (mikä turhauttaa käyttäjiä). Paras strategia on toimia Microsoft Entra -järjestelmänvalvojasi kanssa, jotta ymmärrät, mitä tällä hetkellä on määritetty. Yritä vastata yrityksen tarpeisiin ja huomioi tarvittavat rajoitukset.

Vihje

Monilla organisaatioilla on paikallinen Active Directory (AD) -ympäristö, jonka ne synkronoivat Microsoft Entra -tunnuksen kanssa pilvipalvelussa. Tätä asennusta kutsutaan hybridi-käyttäjätietoratkaisuksi, joka ei kuulu tässä artikkelissa. Tärkeää ymmärtää on, että käyttäjien, ryhmien ja palvelujen päänimien on oltava Microsoft Entra ID:ssä pilvipohjaisia palveluita varten, kuten Power BI.lle. Hybridi-käyttäjätietoratkaisu toimii Power BI:ssä. Suosittelemme keskustelemaan Microsoft Entra -järjestelmänvalvojiesi kanssa organisaatiosi parhaasta ratkaisusta.

Tarkistusluettelo – Kun tunnistetaan Microsoft Entra -integroinnin tarpeita, tärkeimpiä päätöksiä ja toimintoja ovat muun muassa seuraavat:

- Käsittele Microsoft Entra -järjestelmänvalvojia: Tee yhteistyötä Microsoft Entra -järjestelmänvalvojien kanssa ja selvitä, mitä Microsoft Entra -käytäntöjä on käytössä. Määritä, onko olemassa tai suunniteltu käytäntöjä, jotka vaikuttavat Power BI -palvelun ja/tai Power BI -mobiilisovellusten käyttökokemukseen.

- Päätä, milloin käyttöoikeuksia käytetään verrattuna palvelun päänimeen: Automaattisissa toiminnoissa voit päättää, milloin palvelun päänimeä käytetään käyttäjän käytön sijaan.

- Luo tai päivitä käyttäjien ohjeita: Selvitä, onko joitakin suojausaiheita, jotka sinun on dokumentoitava Power BI -käyttäjäyhteisöä varten. Tällä tavalla he tietävät, mitä odottaa ryhmien ja ehdollisten käyttöoikeuskäytäntöjen käytöstä.

Ulkoisten käyttäjien strategia

Power BI tukee Microsoft Entra Business-to-Businessia (B2B).. Ulkoisia käyttäjiä, esimerkiksi asiakas- tai kumppaniyrityksestä, voidaan kutsua Microsoft Entra ID:n vieraskäyttäjiksi yhteistyötä varten. Ulkoiset käyttäjät voivat käyttää Power BI:tä ja monia muita Azure- ja Microsoft 365 -palveluita.

Tärkeä

Tekninen Microsoft Entra B2B -raportti on paras resurssi ulkoisten käyttäjien käsittelyn strategioiden opiskeluun. Tässä artikkelissa kuvataan vain tärkeimmät suunnitteluun liittyvät seikat.

Ulkoisella käyttäjällä on monia etuja, kun hän on toisesta organisaatiosta, jolla on myös Microsoft Entra -tunnus määritettynä.

- aloitusvuokraaja hallitsee tunnistetietoja: Käyttäjän kotivuokraaja hallitsee käyttäjätietoja ja tunnistetietojen hallintaa. Sinun ei tarvitse synkronoida käyttäjätietoja.

- Aloitusvuokraaja hallitsee käyttäjän tilaa: Kun käyttäjä poistuu kyseisestä organisaatiosta ja tili poistetaan tai poistetaan käytöstä välittömästi, käyttäjällä ei ole enää Power BI -sisältösi käyttöoikeutta. Se on merkittävä etu, koska et välttämättä tiedä, milloin joku on lähtenyt organisaatiostaan.

- Käyttäjien käyttöoikeuksien joustavuus: Käyttöoikeusvaihtoehdot ovat kustannustehokkaita . Ulkoisella käyttäjällä voi jo olla Power BI Pro- tai PPU-käyttöoikeus, jolloin sinun ei tarvitse määrittää sellaista hänelle. Heille on myös mahdollista myöntää käyttöoikeus Premium-kapasiteetin sisältöön tai Fabric F64 tai suurempi kapasiteettityötila määrittämällä heille (ilmainen) Fabric-käyttöoikeus.

Tärkeä

Joskus tämä artikkeli viittaa Power BI Premiumiin tai sen kapasiteettitilauksiin (P-varastointiyksiköt). Ota huomioon, että Microsoft vahvistaa parhaillaan ostovaihtoehtoja ja poistaa käytöstä Kapasiteettikohtaisen Power BI Premiumin. Uusien ja nykyisten asiakkaiden kannattaa harkita Fabric-kapasiteettitilausten (F-varastointiyksiköiden) ostamista.

Lisätietoja on artikkelissa Power BI Premium -käyttöoikeuksien tärkeä päivitys ja Power BI Premiumin usein kysytyt kysymykset.

Avainasetukset

Ulkoisten käyttäjien käyttöoikeuksien käyttöön ottamista ja hallintaa voidaan ottaa käyttöön ja hallita kahdella osa-alueilla:

- Microsoft Entra -asetukset , joita Microsoft Entra -järjestelmänvalvoja hallitsee. Nämä Microsoft Entra -asetukset ovat edellytys.

- Fabric -vuokraaja-, joita Power BI -järjestelmänvalvoja hallitsee hallintaportaalissa. Nämä asetukset ohjaavat käyttäjäkokemusta Power BI -palvelussa.

Vieraskutsuprosessi

Vieraskäyttäjiä voi kutsua vuokraajaan kahdella tavalla.

- Suunniteltuja kutsuja: Voit määrittää ulkoisille käyttäjille etukäteen Microsoft Entra -tunnuksella. Tällä tavoin vierastili on valmis aina, kun Power BI -käyttäjän on käytettävä sitä käyttöoikeuksien määrittämiseen (esimerkiksi sovelluksen käyttöoikeuksiin). Vaikka se edellyttääkin etukäteen suunnittelua, se on johdonmukaisin prosessi, koska kaikkia Power BI -suojausominaisuuksia tuetaan. Järjestelmänvalvoja voi lisätä PowerShellin avulla tehokkaasti suuren määrän ulkoisia käyttäjiä.

- Ad hoc -kutsut: Vierastili voidaan luoda automaattisesti Microsoft Entra -tunnuksessa, kun Power BI -käyttäjä jakaa tai jakaa sisältöä ulkoiselle käyttäjälle (jota ei ole aiemmin määritetty). Tästä menetelmästä on hyötyä, kun et tiedä jo etukäteen, keitä ulkoiset käyttäjät ovat. Tämä ominaisuus on kuitenkin ensin otettava käyttöön Microsoft Entra -tunnuksella. Ad-hoc-kutsumenetelmä toimii kohdekohtaisissa ad hoc -käyttöoikeuksissa ja sovelluksen käyttöoikeuksissa.

Vihje

Kaikki Power BI -palvelun suojausvaihtoehdot eivät tue ad-hoc-kutsun käynnistämistä. Tästä syystä käyttöoikeuksien määrittämisessä on epäyhtenäinen käyttökokemus (esimerkiksi työtilan suojaus verrattuna kohdekohtaisiin käyttöoikeuksiin ja sovelluksen käyttöoikeuksiin). Suosittelemme, että käytät suunniteltua kutsutapaa aina, kun se on mahdollista, koska se tuottaa johdonmukaisen käyttökokemuksen.

Asiakkaan vuokraajan tunnus

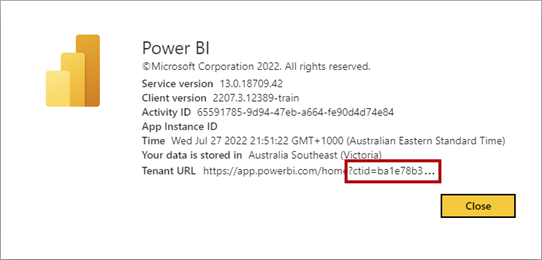

Jokaisella Microsoft Entra -vuokraajalla on yleisesti yksilöivä tunnus (GUID), jota kutsutaan vuokraajatunnukseksi. Power BI:ssä sitä kutsutaan asiakkaan vuokraajatunnukseksi (CTID). CTID-tunnuksen avulla Power BI -palvelu voi paikantaa sisällön toisen organisaatiovuokraajan näkökulmasta. Sinun on lisättävä CTID URL-osoitteisiin, kun jaat sisältöä ulkoisen käyttäjän kanssa.

Tässä on esimerkki CTID:n lisäämisestä URL-osoitteeseen: https://app.powerbi.com/Redirect?action=OpenApp&appId=abc123&ctid=def456

Kun haluat antaa organisaatiollesi CTID:n ulkoiselle käyttäjälle, löydät sen Power BI -palvelusta avaamalla Tietoja Power BI: stä - valintaikkunan. Se on käytettävissä Ohje ja tuki (?) -valikosta, joka sijaitsee Power BI -palvelun oikeassa yläkulmassa. CTID liitetään vuokraajan URL-osoitteen loppuun.

Organisaation mukauttaminen

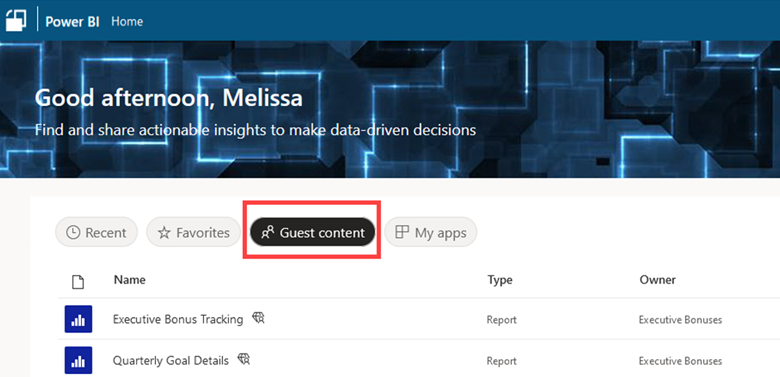

Kun ulkoisia vieraskäyttöoikeuksia tapahtuu organisaatiossa usein, on hyvä käyttää mukautettua brändäystä. Mukautetun tuotemukautuksen avulla käyttäjät tunnistavat, mitä organisaation vuokraajaa he käyttävät. Brändäyselementtejä voivat olla esimerkiksi logo, kansikuva ja teeman väri.

Seuraavassa näyttökuvassa näkyy, miltä Power BI -palvelu näyttää, kun sitä käytetään vierastilillä. Se sisältää Vierassisältö-vaihtoehdon, joka on käytettävissä, kun CTID liitetään URL-osoitteeseen.

Ulkoinen tietojen jakaminen

Joidenkin organisaatioiden täytyy tehdä muutakin kuin jakaa raportteja ulkoisten käyttäjien kanssa. He aikovat jakaa semanttisia malleja ulkoisten käyttäjien, kuten kumppanien, asiakkaiden tai toimittajien, kanssa.

Sen mukaan semanttisen mallin jakamisen (kutsutaan myös vuokraajien väliseksi semanttiseksi mallien jakamiseksi) tavoitteena on antaa ulkoisille käyttäjille mahdollisuus luoda omia mukautettuja raporttejaan ja yhdistelmämallejaan luomiesi, hallitsemiesi ja antamiesi tietojen avulla. Alkuperäinen jaettu semanttinen malli (jonka sinä luot) säilyy Power BI -vuokraajassasi. Riippuvaiset raportit ja mallit tallennetaan ulkoisen käyttäjän Power BI -vuokraajaan.

On olemassa useita suojausnäkökohtia, jotka liittyvät semanttisen mallin jakamisen työhön.

- Vuokraaja-asetus: Salli vieraskäyttäjien käsitellä jaettuja semanttisia malleja omissa vuokraajissaan: Tämä asetus määrittää, voiko ulkoista tietojenjakotoimintoa käyttää. Se on otettava käyttöön, jotta jompikumpi kahdesta muusta asetuksista (kuten seuraavassa) tulee voimaan. Power BI -järjestelmänvalvoja ottaa sen käyttöön tai poistaa sen käytöstä koko organisaatiossa.

- Vuokraaja-asetus: Salli tiettyjen käyttäjien ottaa käyttöön ulkoisten tietojen jakaminen: Tämä asetus määrittää, mitkä käyttäjäryhmät voivat jakaa tietoja ulkoisesti. Tässä sallittujen käyttäjäryhmien sallitaan käyttää kolmatta asetusta (kuvaillaan seuraavaksi). Power BI -järjestelmänvalvoja hallitsee tätä asetusta.

- semanttisen mallin asetus: Ulkoisen jakamisen: Tämä asetus määrittää, voivatko ulkoiset käyttäjät käyttää kyseistä semanttista mallia. Sisällön luojat ja omistajat hallitsevat tätä asetusta kunkin tietyn semanttisen mallin osalta.

- semanttisen mallin käyttöoikeudet: Lue ja Koontiversio-: Vakiomuotoiset semanttisen mallin käyttöoikeudet sisällöntekijöille ovat yhä voimassa.

Tärkeä

Yleensä termiä kuluttaja käytetään viittaamaan vain tarkastelua käyttäviin käyttäjiin, jotka kuluttavat muiden organisaation käyttäjien tuottamaa sisältöä. Sen sijaan semanttisen mallin jakamisessa on semanttisen mallin tuottaja ja semanttisen mallin kuluttaja . Tässä tilanteessa semanttisen mallin kuluttaja on yleensä sisällöntekijä toisessa organisaatiossa.

Jos semanttiseen malliin on määritetty rivitason suojaus, se saa kunnian ulkoisilta käyttäjiltä. Lisätietoja on raportin kuluttajien suojauksen suunnittelua koskevan artikkelin osiossa Tietosuojan pakottaminen käyttäjätietojen perusteella.

Ulkoiset käyttäjien tilaukset

Ulkoisten käyttäjien hallinta vieraskäyttäjinä Microsoft Entra -tunnuksella on yleisintä, kuten edellä on kuvattu. Tämän yleisen lähestymistavan lisäksi Power BI tarjoaa muita ominaisuuksia raporttien tilausten jakamiseen organisaation ulkopuolisille käyttäjille.

Power BI Salli sähköpostitilausten lähettäminen ulkoisille käyttäjille -vuokraaja-asetus määrittää, onko käyttäjillä oikeus lähettää sähköpostitilauksia ulkoisille käyttäjille, jotka eivät vielä ole Microsoft Entra -vieraskäyttäjiä. Suosittelemme, että määrität vuokraaja-asetuksen niin, että se vastaa sitä, miten tiukasti tai joustavasti organisaatiosi haluaa hallita ulkoisia käyttäjätilejä.

Vihje

Järjestelmänvalvojat voivat tarkistaa, mitkä ulkoiset käyttäjät lähetetään tilauksia, käyttämällä Hae raporttitilaukset järjestelmänvalvojan ohjelmointirajapintana. Kuvassa näytetään ulkoisen käyttäjän sähköpostiosoite. Päätyyppi on ratkaisematon , koska ulkoista käyttäjää ei ole määritetty Microsoft Entra -tunnuksella.

Tarkistusluettelo – Kun suunnittelet ulkoisten vieraskäyttäjien hallintaa, tärkeimpiä päätöksiä ja toimintoja ovat muun muassa seuraavat:

- Ulkoisten käyttäjien vaatimukset Power BI: Selvitä, mitä käyttötapauksia ulkoisessa yhteistyössä on. Selvitä Power BI:n ja Microsoft Entra B2B:n käyttötavat. Selvitä, onko yhteistyö ulkoisten käyttäjien kanssa yleistä vai harvinaista.

- Määritä Nykyiset Microsoft Entra -asetukset: Tee yhteistyötä Microsoft Entra -järjestelmänvalvojasi kanssa selvittääksesi, miten ulkoinen yhteistyö on tällä hetkellä määritetty. Selvitä, miten B2B:n käyttö Power BI:n kanssa vaikuttaa.

- Päätä, miten voit kutsua ulkoisia käyttäjiä: Tee yhteistyötä Microsoft Entra -järjestelmänvalvojiesi kanssa päättääksesi, miten vierastilit luodaan Microsoft Entra -tunnuksella. Päätä, sallitaanko ad hoc -kutsut. Päätä, missä määrin suunniteltua kutsutapaa käytetään. Varmista, että koko prosessi ymmärretään ja dokumentoidaan.

- Luo ja julkaise ulkoisia käyttäjiä koskevia ohjeita: Luo sisällöntekijöille dokumentaatio, joka opastaa heitä sisällön jakamisessa ulkoisten käyttäjien kanssa (erityisesti silloin, kun suunniteltu kutsuprosessi vaaditaan). Sisällytä tietoja rajoituksista, joita ulkoiset käyttäjät kohtaavat, jos he aikovat ulkoisten käyttäjien muokkaavan ja hallitsevan sisältöä. Julkaise nämä tiedot keskitettyihin portaali- ja koulutusmateriaaleihin.

- Määritä, miten voit käsitellä ulkoisten tietojen jakamista: Päätä, sallitaanko ulkoisten tietojen jakaminen ja onko se rajoitettu tiettyihin hyväksyttyjen sisällöntekijöihin. Määritä Salli vieraskäyttäjien käsitellä jaettuja semanttisia malleja omissa vuokraajissaan -vuokraaja-asetus ja Salli tiettyjen käyttäjien ottaa käyttöön ulkoisten tietojen jakamisen vuokraaja -asetus, joka vastaa päätöstäsi. Anna tietoja ulkoisesta tietojen jakamisesta semanttisten mallien luojille. Julkaise nämä tiedot keskitettyihin portaali- ja koulutusmateriaaleihin.

- Määritä, miten ulkoisten käyttäjien Power BI -käyttöoikeuksia käsitellään: Jos vieraskäyttäjällä ei ole aiemmin luotua Power BI -käyttöoikeutta, päätä prosessista, jossa hänelle määritetään käyttöoikeus. Varmista, että prosessi on dokumentoitu.

- Sisällytä CTID soveltuvaan käyttäjädokumentaatioon: Tallenna URL-osoite, joka liittää vuokraajatunnuksen (CTID) käyttäjädokumentaatioon. Sisällytä luojille ja kuluttajille esimerkkejä siitä, miten CTID:n vieressä olevia URL-osoitteita käytetään.

- Mukautetun tuotemukautuksen määrittäminen Power BI: Määritä hallintaportaalissa mukautetut tuotemukautukset, joiden avulla ulkoiset käyttäjät voivat tunnistaa, mitä organisaation vuokraajaa he käyttävät.

- Vuokraaja-asetusten tarkistaminen tai päivittäminen: Tarkista, miten vuokraaja-asetukset on tällä hetkellä määritetty Power BI -palvelussa. Päivitä ne tarpeen mukaan ulkoisten käyttäjien käyttöoikeuksien hallintaa varten tehtyjen päätösten perusteella.

Tiedostojen sijaintien strategia

On olemassa erilaisia tiedostotyyppejä, jotka tulee tallentaa asianmukaisesti. Siksi on tärkeää auttaa käyttäjiä ymmärtämään odotukset siitä, missä tiedostot ja tiedot sijaitsevat.

Power BI Desktop -tiedostoihin ja Excel-työkirjoihin voi liittyä riskejä, koska ne voivat sisältää tuotuja tietoja. Nämä tiedot voivat sisältää asiakastietoja, henkilön yksilöitävissä olevia tietoja (PII), omistusoikeudellisia tietoja tai tietoja, joita koskevat sääntely- tai yhteensopivuusvaatimukset.

Vihje

On helppo jättää huomiotta tiedostot, jotka on tallennettu Power BI -palvelun ulkopuolelle. Suosittelemme, että harkitset niitä suojausta suunniteltaessa.

Seuraavassa on joitakin tiedostotyyppejä, jotka saattavat liittyä Power BI -toteutukseen.

-

Lähdetiedostot

- Power BI Desktop -tiedostot: Power BI -palveluun julkaistun sisällön alkuperäiset tiedostot (.pbix). Kun tiedosto sisältää tietomallin, se saattaa sisältää tuotuja tietoja.

- Excel-työkirjat: Excel-työkirjat (.xlsx) saattavat sisältää yhteyksiä semanttisiin malleihin Power BI -palvelussa. Ne saattavat sisältää myös vietyjä tietoja. Ne saattavat olla jopa alkuperäisiä työkirjoja sisällölle, joka on julkaistu Power BI -palveluun (työtilan työkirjakohteena).

- sivutettujen raporttitiedostojen: Power BI -palveluun julkaistun sisällön alkuperäiset raporttitiedostot (.rdl).

- Source-datatiedostoista: Tietuetiedostot (esimerkiksi .csv tai .txt) tai Excel-työkirjat, jotka sisältävät Power BI -malliin tuotuja lähdetietoja.

-

Viedyt ja muut tiedostot

- Power BI Desktop -tiedostot: Power BI -palvelusta ladatut .pbix-tiedostot.

- PowerPoint- ja PDF-tiedostot: PowerPoint-esitykset (.pptx) ja PDF-tiedostot, jotka on ladattu Power BI -palvelusta.

- Excel- ja CSV-tiedostot: Raporteista viedyt tiedot Power BI -palvelussa.

- sivutetut raporttitiedostot: Power BI -palvelussa sivutetuista raporteista viedyt tiedostot. Exceliä, PDF:ää ja PowerPointia tuetaan. Sivutetuille raporteille on myös muita vientitiedostomuotoja , kuten Word, XML tai verkkoarkisto. Kun viet tiedostoja raportteihin -ohjelmointirajapintaa käytetään, myös kuvamuotoja tuetaan.

- Sähköpostitiedostot: Kuvien ja liitteiden lähettäminen sähköpostitse tilauksista.

Sinun on tehtävä joitakin päätöksiä siitä, missä käyttäjät voivat tallentaa tai eivät voi tallentaa tiedostoja. Yleensä tämä prosessi edellyttää sellaisen hallintokäytännön luomista, johon käyttäjät voivat viitata. Lähdetiedostojen ja vietyjen tiedostojen sijainnit on suojattava valtuutettujen käyttäjien asianmukaisen käytön varmistamiseksi.

Seuraavassa on joitakin suosituksia tiedostojen käsittelemiseen.

- Tiedostojen tallentaminen jaettuun kirjastoon: Teams-sivuston, SharePoint-kirjaston tai OneDrive for Workin tai oppilaitoksen jaetun kirjaston käyttäminen. Vältä henkilökohtaisten kirjastojen ja teiden käyttämistä. Varmista, että tallennussijainti on varmuuskopioida. Varmista myös, että tallennussijainnissa on käytössä versiointi, jotta voit palata edelliseen versioon.

- Käytä Power BI -palvelua mahdollisimman paljon: Käytä Power BI -palvelua aina kun mahdollista sisällön jakamiseen ja jakamiseen. Näin käyttöoikeuksia valvotaan täysin. Tiedostojen tallentaminen ja jakaminen tiedostojärjestelmään on varattava käyttäjille, jotka tekevät yhteistyötä sisällön parissa.

- Älä käytä sähköpostin: Estä sähköpostin käyttö tiedostojen jakamisessa. Kun joku lähettää Excel-työkirjan tai Power BI Desktop -tiedoston sähköpostitse kymmenelle käyttäjälle, tuloksena on 10 kopiota tiedostosta. Aina on olemassa riski virheellisen (sisäisen tai ulkoisen) sähköpostiosoitteen lisäämisestä. On myös suurempi riski, että tiedosto välitetään jollekulle muulle. (Tämän riskin minimoimiseksi voit yhdessä Exchange Online -järjestelmänvalvojasi kanssa toteuttaa sääntöjä liitteiden estämiseksi koon tai tiedostotunnistetyypin perusteella. Muita Power BI:n tietojen menetyksen estämisen strategioita on kuvattu tietojen suojaamisen ja tietojen menetyksen estämisen artikkeleissa.)

- Mallitiedostojen käyttäminen: Power BI Desktop -tiedoston jakaminen jollekulle muulle on perusteltua. Harkitse tässä tapauksessa Power BI Desktop -mallitiedoston (.pbit) luomista ja jakamista. Mallitiedosto sisältää vain metatietoja, joten se on kooltaan pienempi kuin lähdetiedosto. Tämä menetelmä edellyttää, että vastaanottaja syöttää tietolähteen tunnistetiedot mallitietojen päivittämistä varten.

Hallintaportaalissa on vuokraaja-asetuksia , jotka ohjaavat sitä, mitä vientimuotoja käyttäjät saavat käyttää power BI -palvelusta vietäessä. On tärkeää tarkistaa ja määrittää nämä asetukset. Se täydentävää toimintaa on suunnitella tiedostosijainteja, joita tulee käyttää viedyissä tiedostoissa.

Vihje

Tietyt vientimuodot tukevat tietojen suojausta alusta loppuun salauksen avulla. Sääntelyvaatimusten vuoksi joillakin organisaatioilla on kelvollinen tarve rajoittaa sitä, mitä vientimuotoja käyttäjät voivat käyttää. Power BI:n Information Protection - artikkelissa kuvataan tekijöitä, jotka tulee ottaa huomioon päätettäessä siitä, mitkä vientimuodot otetaan käyttöön tai poistetaan käytöstä vuokraaja-asetuksissa. Useimmissa tapauksissa suosittelemme, että rajoitat ominaisuuksien vientiä vain, jos sinun on täytettävä tietyt lakisääteiset vaatimukset. Power BI:n toimintolokin avulla voit tunnistaa, ketkä käyttäjät suorittavat useita vientitoimia. Tämän jälkeen voit opettaa näille käyttäjille tehokkaampia ja turvallisempia vaihtoehtoja.

Tarkistusluettelo – Kun suunnittelet tiedostojen sijainteja, tärkeimmät päätökset ja toiminnot ovat seuraavat:

- Tunnista, missä tiedostojen tulee sijaita: Päätä, mihin tiedostot tallennetaan. Määritä, onko olemassa tiettyjä sijainteja, joita ei tule käyttää.

- Luo ja julkaise tiedostojen sijaintia koskevat ohjeet: Luo käyttäjädokumentaatio, joka selventää tiedostojen hallinta- ja suojaamisvastuut. Siinä tulisi myös kuvata kaikki sijainnit, joihin tiedostot tulisi tallentaa (tai mitä ei tulisi tallentaa). Julkaise nämä tiedot keskitettyihin portaali- ja koulutusmateriaaleihin.

- Määritäviennin vuokraaja-asetukset: Tarkista ja määritä jokainen vuokraajan asetus, joka liittyy tukemaan haluamiesi vientimuotojen vientiasetuksiin.

Ryhmien käyttöstrategia

Suosittelemme, että käytät Microsoft Entra -käyttöoikeusryhmiä Power BI -sisällön suojaamiseen seuraavista syistä.

- rajoitettu ylläpito: Käyttöoikeusryhmän jäsenyyttä voi muokata ilman, että Sinun tarvitsee muokata Power BI -sisällön käyttöoikeuksia. Ryhmään voidaan lisätä uusia käyttäjiä ja tarpeettomia käyttäjiä voidaan poistaa ryhmästä.

- Parannettu tarkkuus: Koska ryhmän jäsenyyksiin tehdään muutoksia kerran, tämä tuottaa tarkempia käyttöoikeusmäärityksiä. Jos virhe havaitaan, se voidaan korjata helpommin.

- delegointi: Voit delegoida ryhmän jäsenyyden hallintavastuun ryhmän omistajan .

Korkean tason ryhmäpäätökset

On tehtävä joitakin strategisia päätöksiä siitä, miten ryhmiä käytetään.

Ryhmien luonti- ja hallintaoikeus

Ryhmien luomisessa ja hallinnassa on kaksi tärkeää päätöstä.

- Kuka saa luoda ryhmän? Yleensä vain IT-ryhmä voi luoda käyttöoikeusryhmiä. Voit kuitenkin lisätä käyttäjiä ryhmien sisäiseen järjestelmänvalvojan Microsoft Entra -rooliin. Näin tietyt luotetut käyttäjät, kuten Power BI -mestarit tai COE:si satelliittijäsenet, voivat luoda ryhmiä liiketoimintayksikölleen.

- Kuka saa hallita ryhmän jäseniä? On yleistä, että IT-hallitsee ryhmän jäsenyyttä. Voit kuitenkin määrittää yhden tai useamman ryhmän omistajan , joilla on oikeus lisätä ja poistaa ryhmän jäseniä. Omatoimisen ryhmän hallinnasta on hyötyä, kun COE:n hajautettu tiimi tai satelliittijäsenet saavat hallita Power BI -ryhmien jäsenyyttä.

Vihje

Omatoimisen ryhmän hallinnan salliminen ja hajautettujen ryhmien omistajien määrittäminen ovat erinomainen tapa tasapainottaa tehokkuutta ja nopeutta hallinnon kanssa.

Power BI -ryhmien suunnittelu

On tärkeää luoda korkean tason strategia siitä, miten ryhmiä käytetään Power BI -sisällön ja monien muiden käyttöjen suojaamiseen.

Ryhmien erilaiset käyttötapaukset

Harkitse seuraavia ryhmien käyttötapauksia.

| Käyttötapaus | Kuvaus | Esimerkkiryhmän nimi |

|---|---|---|

| Viestintä Power BI Center of Excellencen (COE) kanssa | Sisältää kaikki COE:hen liittyvät käyttäjät, mukaan lukien kaikki COE:n ydin- ja satelliittijäsenet. Tarpeen mukaan voit myös luoda erillisen ryhmän vain ydinjäsenille. Se on todennäköisesti Microsoft 365 -ryhmä, joka korreloi Teams-sivuston kanssa. | • Power BI Center of Excellence |

| Viestintä Power BI:n johtotiimin kanssa | Sisältää yritysyksiköiden johtajat ja edustajat, jotka yhdessä johtavat Power BI -aloitetta organisaatiossa. | • Power BI:n ohjauskomitea |

| Viestintä Power BI -käyttäjäyhteisön kanssa | Sisältää kaikki käyttäjät, joille on määritetty minkä tahansa tyyppinen Power BI -käyttöoikeus. Se on hyödyllinen ilmoituksille kaikille organisaatiosi Power BI -käyttäjille. Se on todennäköisesti Microsoft 365 -ryhmä, joka korreloi Teams-sivuston kanssa. | • Power BI -yhteisö |

| Power BI -käyttäjäyhteisön tukeminen | Sisältää tukipalvelun käyttäjät, jotka käsittelevät Power BI -tukiongelmia suoraan käyttäjäyhteisön kanssa. Tämä sähköpostiosoite (ja tarvittaessa Teams-sivusto) on käytettävissä ja näkyy käyttäjien väestölle. | • Power BI :n käyttäjätuki |

| Eskaloidun tuen tarjoaminen | Sisältää tietyt käyttäjät, jotka ovat yleensä Power BI COE:stä ja jotka tarjoavat eskaloitua tukea. Tämä sähköpostiosoite (ja tarvittaessa Teams-sivusto) on yleensä yksityinen, ja se on tarkoitettu vain käyttäjän tukitiimin käytettäväksi. | • Power BI:n eskaloitu käyttäjätuki |

| Power BI -palvelun hallinta | Sisältää tietyt käyttäjät, jotka saavat hallita Power BI -palvelua. Vaihtoehtoisesti tämän ryhmän jäsenet voidaan korreloida rooliin Microsoft 365:ssä hallinnan yksinkertaistamiseksi. | • Power BI -järjestelmänvalvojat |

| Sallittujen ominaisuuksien ilmoittaminen ja ominaisuuksien asteittainen käyttöönotto | Sisältää tietyn vuokraaja-asetuksen sallitut käyttäjät hallintaportaalissa (jos ominaisuus on rajoitettu) tai jos ominaisuus on tarkoitus ottaa käyttöön asteittain käyttäjäryhmille. Monien vuokraaja-asetusten luominen edellyttää uuden Power BI -ryhmän luomista. | • Power BI -työtilan luojat • Power BI:n ulkoisten tietojen jakaminen |

| Tietoyhdyskäytäviä hallitaan | Sisältää yhden tai useamman käyttäjäryhmän, joilla on oikeus hallita yhdyskäytäväklusteria. Tällaisia ryhmiä voi olla useita, kun yhdyskäytäviä on useita tai kun hajautetut tiimit hallitsevat yhdyskäytäviä. | • Power BI -yhdyskäytävän järjestelmänvalvojat • Power BI -yhdyskäytävän tietolähteiden tekijät • Power BI -yhdyskäytävän tietolähteiden omistajat • Power BI -yhdyskäytävän tietolähteen käyttäjät |

| Premium-kapasiteettien hallinta | Sisältää käyttäjät, jotka voivat hallita Premium-kapasiteettia. Tämäntyyppisiä ryhmiä voi olla useita, kun kapasiteetteja on useita tai kun hajautetut tiimit hallitsevat kapasiteetteja. | • Power BI -kapasiteetin osallistujat |

| Työtilojen, sovellusten ja kohteiden suojaaminen | Monet ryhmät, jotka perustuvat aihealueisiin ja sallitut käyttöoikeudet Power BI -työtilaroolien, sovelluksen käyttöoikeuksien ja kohdekohtaisten käyttöoikeuksien suojauksen hallintaan. | • Power BI -työtilan järjestelmänvalvojat • Power BI -työtilan jäsenet • Power BI -työtilan osallistujat • Power BI -työtilan katselijat • Power BI -sovellusten katselijat |

| Sisällön ottaminen käyttöön | Sisältää käyttäjät, jotka voivat ottaa sisältöä käyttöön Power BI - käyttöönottoputken avulla. Tätä ryhmää käytetään yhdessä työtilan käyttöoikeuksien kanssa. | • Power BI -käyttöönottoputken järjestelmänvalvojat |

| Hallintatoimintojen automatisointi | Sisältää palvelun päänimet, jotka saavat käyttää Power BI -ohjelmointirajapintoja upottamiseen tai hallintatarkoituksiin. | • Power BI -palvelun päänimet |

Fabric-vuokraaja-asetusten ryhmät

Käytössäsi olevien sisäisten prosessien mukaan sinulla on myös muita tarvittavia ryhmiä. Näistä ryhmistä on hyötyä vuokraajan asetusten hallinnassa. Seuraavassa on joitakin esimerkkejä.

- Power BI -työtilan luojat: Tästä on hyötyä, kun haluat rajoittaa sitä, ketkä voivat luoda työtiloja. Sen avulla määritetään Luo työtiloja -vuokraaja-asetus .

- Power BI -sertifioinnin aiheasiantuntijoiden: Voit määrittää, ketkä saavat käyttää sisällön sertifioitua tukemista. Sitä käytetään vuokraajan sertifiointiasetuksen määrittämiseen.

- Power BI:n hyväksymät sisällöntuottajat: Tästä on hyötyä, kun tarvitset hyväksynnän tai koulutuksen tai käytännön kuittauksen Power BI Desktop -asennusta tai Power BI Pro- tai PPU-käyttöoikeuden hankkimista varten. Sitä käyttävät vuokraaja-asetukset, jotka edistävät sisällön luontiominaisuuksia, kuten Salli DirectQuery-yhteydet Power BI:n semanttisiin malleihin, Lähetä sovelluksia käyttäjille, Salli XMLA-päätepisteet ja muut.

- Power BI:n ulkoisen työkalun käyttäjät: Tästä on hyötyä, kun sallit ulkoisten työkalujen käytön valikoivalle käyttäjäryhmälle. Sitä käytetään ryhmäkäytännössä tai kun ohjelmistoasennuksia tai -pyyntöjä on valvottava huolellisesti.

- Power BI:n mukautetut kehittäjät: Hyödyllinen, kun haluat hallita sitä, ketkä saavat upottaa sisältöä muihin sovelluksiin Power BI:n ulkopuolella. Sen avulla määritetään Upota sisältöä sovelluksiin - vuokraaja-asetus.

- Power BI:n julkisesta julkaisusta: Hyödyllinen, kun sinun täytyy rajoittaa sitä, ketkä voivat julkaista tietoja julkisesti. Sen avulla määritetään Julkaise verkkoon - vuokraaja-asetus.

- Power BI:n jakaminen koko organisaation: Tästä on hyötyä, kun haluat rajoittaa sitä, ketkä voivat jakaa linkin kaikkien kanssa organisaatiossa. Sen avulla määritetään Salli jaettavat linkit käyttöoikeuden myöntämiseksi kaikille organisaatiosi vuokraaja-asetuksissa.

- Power BI:n ulkoisen tietojen jakamisen: Hyödyllistä, kun haluat sallia tiettyjen käyttäjien jakaa semanttisia malleja ulkoisten käyttäjien kanssa. Sen avulla määritetään Salli tiettyjen käyttäjien ottaa käyttöön ulkoisten tietojen jakamisen vuokraaja -asetus.

- Power BI:n vieraskäyttäjän käyttöoikeuden: Tästä on hyötyä, kun sinun on ryhmitettävä hyväksytyt ulkoiset käyttäjät, joille organisaatiosi on myöntänyt käyttöoikeuden. Sen avulla määritetään Salli Microsoft Entra - vieraskäyttäjien käyttää Power BI -vuokraaja-asetusta .

- Power BI -vieraskäyttäjän käyttöoikeuden BYOL-: Tästä on hyötyä, kun sinun on ryhmiteltävä hyväksytyt ulkoiset käyttäjät, jotka tuovat oman käyttöoikeutensa (BYOL) kotiorganisaatiostaan. Sen avulla määritetään Salli Microsoft Entra - vieraskäyttäjien käyttää Power BI -vuokraaja-asetusta .

Vihje

Jos haluat lisätietoja ryhmien käytöstä työtilan käyttöoikeuksia suunniteltaessa , lue työtilatason suunnitteluartikkeli . Lisätietoja työtilojen, sovellusten ja kohteiden suojaamisen suunnittelusta on artikkelissa Raportin kuluttajien suojauksen suunnittelu .

Ryhmän tyyppi

Voit luoda erityyppisiä ryhmiä.

- käyttöoikeusryhmän: Käyttöoikeusryhmä on paras vaihtoehto, kun ensisijainen tavoitteesi on myöntää käyttöoikeus resurssiin.

- sähköpostia käyttävän käyttöoikeusryhmän: Kun sinun täytyy myöntää käyttöoikeus resurssiin ja jakaa viestejä koko ryhmälle sähköpostitse, sähköpostilla toimiva käyttöoikeusryhmä on hyvä vaihtoehto.

- Microsoft 365 -ryhmän: Tällä ryhmällä on Teams-sivusto ja sähköpostiosoite. Se on paras vaihtoehto, kun ensisijainen tavoite on viestintä tai yhteistyö Teams-sivustossa. Microsoft 365 -ryhmässä on vain jäseniä ja omistajia. Katselijan roolia ei ole. Tästä syystä sen ensisijainen tarkoitus on yhteistyö. Tämän tyyppinen ryhmä tunnettiin aiemmin nimellä Office 365 -ryhmä, moderni ryhmä tai yhdistetty ryhmä.

- Distribution Group: Jakeluryhmän avulla voit lähettää lähetysilmoituksen käyttäjäluettelolle. Nykyisin sitä pidetään vanhana konseptina, joka tarjoaa yhteensopivuuden aikaisempien versioiden kanssa. Uusissa käyttötapauksissa suosittelemme, että luot sen sijaan sähköpostia käyttävän käyttöoikeusryhmän.

Kun pyydät uutta ryhmää tai aiot käyttää aiemmin luotua ryhmää, on tärkeää olla tietoinen sen tyypistä. Ryhmän tyyppi voi määrittää, miten sitä käytetään ja hallitaan.

- Power BI -käyttöoikeuksia: Kaikkia ryhmätyyppejä ei tueta kaikissa käyttöoikeustoiminnoissa. Käyttöoikeusryhmät (mukaan lukien sähköpostia käyttävät käyttöoikeusryhmät) tarjoavat suurimman kattavuuden Power BI:n suojausasetusten määrittämisessä. Microsoft-ohjeissa suositellaan yleensä Microsoft 365 -ryhmiä. Power BI:n tapauksessa ne eivät kuitenkaan ole yhtä toimivia kuin käyttöoikeusryhmät. Lisätietoja Power BI -käyttöoikeuksista on tämän sarjan myöhemmissä artikkeleissa suojauksen suunnittelusta.

- Fabric -vuokraaja-asetukset: Voit käyttää vain käyttöoikeusryhmiä (mukaan lukien sähköpostia käyttävät käyttöoikeusryhmät), kun sallit tai sallivat käyttäjäryhmien käsitellä vuokraaja-asetuksia.

- Microsoft Entran lisäominaisuudet: Tietyntyyppisiä kehittyneitä ominaisuuksia ei tueta kaikille ryhmätyypeille. Esimerkiksi Microsoft 365 -ryhmät eivät tue ryhmien upotusta ryhmän sisällä. Vaikka jotkin ryhmätyypit tukevat dynaamista ryhmän jäsenyyttä Microsoft Entra -tunnuksen käyttäjämääritteiden perusteella, Power BI:n ei tueta ryhmiä, jotka käyttävät dynaamista jäsenyyttä.

- Hallittu eri tavalla: Pyyntösi ryhmän luomisesta tai hallinnasta voidaan reitittää eri järjestelmänvalvojalle ryhmän tyypin perusteella (sähköpostia käyttäviä käyttöoikeusryhmiä ja jakeluryhmiä hallitaan Exchangessa). Siksi sisäinen prosessisi vaihtelee ryhmän tyypin mukaan.

Ryhmän nimeämiskäytäntö

On todennäköistä, että sinulle tulee useita Microsoft Entra -tunnuksen ryhmiä, jotka tukevat Power BI -toteutustasi. Siksi on tärkeää noudattaa sovittua kaavaa siitä, miten ryhmät nimetään. Hyvä nimeämiskäytäntö auttaa määrittämään ryhmän tarkoituksen ja helpottamaan sen hallintaa.

Harkitse seuraavan vakionimeämiskäytäntöä: <Etuliitteen><tarkoitus> – <aihe/vaikutusalue/osasto><[ympäristö]>

Seuraavassa luettelossa kuvataan nimeämiskäytännön jokainen osa.

- Etuliite -: Tätä käytetään kaikkien Power BI -ryhmien ryhmittelemiseen yhteen. Kun ryhmää käytetään useampaan kuin yhteen analyysityökaluun, etuliitteesi voi olla Power BI:n sijaan vain BI. Tässä tapauksessa tarkoitusta kuvaavä teksti on yleisempi niin, että se liittyy useampaan kuin yhteen analyysityökaluun.

- Tarkoitus-: Tarkoitus vaihtelee. Tämä voi olla työtilan rooli, sovelluksen käyttöoikeudet, kohdetason käyttöoikeudet, rivitason suojaus tai muu tarkoitus. Joskus useat tarkoitukset voivat olla tyytyväisiä yhteen ryhmään.

- Aihe/Vaikutusalue/Osasto: Käytetään selventämään, keneen ryhmä koskee. Se kuvaa usein ryhmän jäsenyyttä. Se voi myös viitata siihen, kuka hallitsee ryhmää. Joskus yksittäistä ryhmää voidaan käyttää useisiin tarkoituksiin. Esimerkiksi kokoelmaa taloustyötiloja voidaan hallita yhdessä ryhmässä.

- Environment: Valinnainen. Tästä on hyötyä, kun haluat tehdä eron kehityksen, testin ja tuotannon välillä.

Seuraavassa on joitakin esimerkkiryhmien nimiä, jotka käyttävät vakionimikäytäntöä.

- Power BI -työtilan järjestelmänvalvojat – Talous [Dev]

- Power BI -työtilan jäsenet – Talous [Dev]

- Power BI -työtilan osallistujat – Talous [Dev]

- Power BI -työtilan katselijat – Talous [Dev]

- Power BI -sovellusten katselijat – Talous

- Power BI -yhdyskäytävän järjestelmänvalvojat – Enterprise BI

- Power BI -yhdyskäytävän järjestelmänvalvojat – Talous

Päätökset per ryhmä

Kun suunnittelet, mitä ryhmiä tarvitset, sinun on tehtävä useita päätöksiä.

Kun sisällöntekijä tai omistaja pyytää uutta ryhmää, ihannetapauksessa hän käyttää lomaketta seuraavien tietojen antamiseen.

- Nimi ja tarkoitus: Ehdotettu ryhmän nimi ja sen aiottu tarkoitus. Harkitse Power BI:n (tai vain BI:n, kun sinulla on useita BI-työkaluja) lisäämistä ryhmän nimeen, niin että ryhmän laajuus ilmaistaan selkeästi.

- Sähköpostiosoite-: Sähköpostiosoite, kun yhteydenpito vaaditaan myös ryhmän jäsenille. Kaikkien ryhmien ei tarvitse olla sähköpostin käytössä.

- Ryhmän tyyppi: Vaihtoehtoja ovat käyttöoikeusryhmä, sähköpostia käyttävä käyttöoikeusryhmä, Microsoft 365 -ryhmä ja jakeluryhmä.

- ryhmän omistaja: Kuka saa omistaa ja hallita ryhmän jäseniä.

- Ryhmän jäsenyys -: Ryhmän jäseniksi tarkoitetut käyttäjät. Harkitse, voidaanko ulkoisia käyttäjiä ja sisäisiä käyttäjiä lisätä, vai onko ulkoisten käyttäjien asettaminen eri ryhmään perusteltua.

- Just-in-time-ryhmän jäsenmäärityksen käyttö: Voit käyttää Privileged Identity Management (PIM) - salliaksesi aikaruudussa olevan ja juuri ajankohtaisen käyttöoikeuden ryhmään. Tästä palvelusta voi olla hyötyä, kun käyttäjät tarvitsevat tilapäisen käyttöoikeuden. PIM on hyödyllinen myös Power BI -järjestelmänvalvojille, jotka tarvitsevat ajoittaisia käyttöoikeuksia.

Vihje

Aiemmin luodut ryhmät, jotka perustuvat organisaatiokaavioon, eivät aina toimi hyvin Power BI:ssä. Käytä olemassa olevia ryhmiä, kun ne vastaavat tarpeitasi. Valmistaudu kuitenkin luomaan Power BI -kohtaisia ryhmiä, kun tarve tulee esiin.

Tarkistusluettelo – Kun luot strategiaa ryhmien käyttämiseksi, tärkeimmät päätökset ja toiminnot ovat seuraavat:

- Päätä ryhmien käyttöstrategiasta: Määritä käyttötapaukset ja ryhmiä käyttäviä tarkoituksia. Määritä tarkasti, milloin suojausta tulee käyttää käyttäjätilejä käyttämällä, verrattuna siihen, milloin ryhmää vaaditaan tai milloin se on suositeltava.

- Luo nimeämiskäytäntö Power BI -ryhmille: Varmista, että yhdenmukaiset nimeämiskäytännöt ovat käytössä ryhmille, jotka tukevat Power BI:n viestintää, ominaisuuksia, hallintaa tai suojausta.

- Päätä, kuka saa luoda ryhmiä: Selvitä, tarvitaanko IT-asian läpikäynti kaikkia ryhmien luontia. Vai voidaanko tietyille henkilöille (kuten COE:n satelliittijäsenille) myöntää oikeus luoda ryhmiä liiketoimintayksikölleen.

- Luo prosessi, jonka avulla voit pyytää uutta ryhmää: Luo lomake käyttäjille, jotta he voivat pyytää uuden ryhmän luomista. Varmista, että on olemassa prosessi, jolla voidaan vastata nopeasti uusiin pyyntöihin. Muista, että jos pyynnöt viivästyvät, käyttäjät saattavat haluta aloittaa käyttöoikeuksien määrittämisen yksityishenkilöiden tileille.

- Päätä, milloin hajautetun ryhmän hallinta sallitaan: Jos ryhmä koskee tiettyä ryhmää, päätä, milloin ryhmän omistaja (IT:n ulkopuolella) voi hallita ryhmän jäseniä.

- Päätä, käytetäänkö just-in-time-ryhmän jäsenyyttä: Määritä, onko Privileged Identity Management hyödyllinen. Jos näin on, määritä, mille ryhmille sitä voidaan käyttää (kuten Power BI -järjestelmänvalvojaryhmä).

- Tarkista, mitkä ryhmät ovat tällä hetkellä olemassa: Selvitä, mitä olemassa olevia ryhmiä voidaan käyttää ja mitkä ryhmät on luotava.

- Tarkista kunkin vuokraaja-asetuksen: Määritä kullekin vuokraaja-asetukselle, sallitaanko asetus tietylle käyttäjäjoukolle vai ei. Määritä, täytyykö uusi ryhmä luoda vuokraaja-asetuksen määrittämiseksi.

- Luo ja julkaise käyttäjille ohjeita ryhmistä: Sisällytä sisällöntekijöille ohjeita, jotka sisältävät ryhmien käyttövaatimuksia tai asetuksia. Varmista, että he tietävät, mitä pyydetään, kun he pyytävät uutta ryhmää. Julkaise nämä tiedot keskitettyihin portaali- ja koulutusmateriaaleihin.

Liittyvä sisältö

Tämän sarjan seuraavassa artikkelissa on tietoja tavoista, joilla sisältöä voidaan toimittaa turvallisesti vain luku -raportin kuluttajille.