AD FS:n, AD CS:n ja Microsoft Entra Connectin tunnistimien määrittäminen

Asenna Defender for Identity -tunnistimet Active Directory -liittoutumispalvelut (AD FS), Active Directory Certificate Servicesiin (AD CS) ja Microsoft Entra Connect-palvelimiin, jotta ne voidaan suojata paikallisilta ja hybridihyökkäyksiltä. Tässä artikkelissa kuvataan asennusvaiheet.

Ota huomioon seuraavat seikat:

- AD FS -ympäristöissä Defender for Identity -tunnistimia tuetaan vain liittoutumispalvelimilla. Niitä ei tarvita Web Sovellusvälityspalvelin (WAP) -palvelimilla.

- AD CS -ympäristöissä sinun ei tarvitse asentaa tunnistimia mihinkään offline-tilassa oleviin AD CS -palvelimiin.

- Jos haluat Microsoft Entra Yhdistä palvelimet, sinun on asennettava tunnistimet sekä aktiivisille että valmistelupalvelimille.

Ennakkovaatimukset

Defender for Identity -tunnistimien asentamisen edellytykset AD FS-, AD CS- tai Microsoft Entra Connect-palvelimiin ovat samat kuin tunnistimien asentamisessa toimialueen ohjauskoneisiin. Lisätietoja on kohdassa Microsoft Defender for Identity edellytykset.

AD FS-, AD CS- tai Microsoft Entra Connect-palvelimeen asennettu tunnistin ei voi muodostaa yhteyttä toimialueeseen paikallisen palvelutilin avulla. Sinun on sen sijaan määritettävä hakemistopalvelutili.

Lisäksi AD CS:n Defender for Identity -tunnistin tukee vain AD CS -palvelimia, joilla on varmenteiden myöntäjän roolipalvelu.

Tapahtumakokoelman määrittäminen

Jos käsittelet AD FS-, AD CS- tai Microsoft Entra Connect-palvelimia, varmista, että olet määrittänyt valvonnan tarpeen mukaan. Lisätietoja on seuraavissa artikkeleissa:

AD FS:

AD CS:

Microsoft Entra Yhdistä:

AD FS -tietokannan lukuoikeuksien määrittäminen

Jotta AD FS -palvelimilla toimivat tunnistimet voivat käyttää AD FS -tietokantaa, sinun on myönnettävä lukuoikeudet (db_datareader) asianmukaiselle hakemistopalvelutilille.

Jos sinulla on useampi kuin yksi AD FS -palvelin, varmista, että myönnät tämän oikeuden kaikille niille. Tietokannan käyttöoikeuksia ei replikoida palvelinten välillä.

Määritä SQL-palvelin sallimaan hakemistopalvelutili, jolla on seuraavat oikeudet AdfsConfiguration-tietokantaan :

- yhdistää

- Kirjaudu sisään

- lukea

- valikoida

Huomautus

Jos AD FS -tietokanta suoritetaan erillisessä SQL-palvelimessa paikallisen AD FS -palvelimen sijaan ja käytät hakemistopalvelutilinä ryhmän hallittua palvelutiliä (gMSA), varmista, että myönnät SQL-palvelimelle tarvittavat oikeudet gMSA:n salasanan noutamiseen.

AD FS -tietokannan käyttöoikeuksien myöntäminen

Myönnä käyttöoikeus AD FS -tietokantaan SQL Server Management Studio, Transact-SQL:n (T-SQL) tai PowerShellin avulla.

Esimerkiksi seuraavista komennoista voi olla hyötyä, jos käytät Windowsin sisäinen tietokanta (WID) tai ulkoista SQL-palvelinta.

Seuraavissa mallikoodeissa:

-

[DOMAIN1\mdiSvc01]on työtilan hakemistopalveluiden käyttäjä. Jos käytät gMSA:ta, lisää$käyttäjänimen loppuun. Esimerkki:[DOMAIN1\mdiSvc01$]. -

AdfsConfigurationV4on esimerkki AD FS -tietokannan nimestä, ja se voi vaihdella. -

server=\.\pipe\MICROSOFT##WID\tsql\queryon tietokannan yhteysmerkkijono, jos käytät WID:tä.

Vihje

Jos et tiedä yhteysmerkkijono, noudata Windows Server ohjeita.

Anturin käyttöoikeuden myöntäminen AD FS -tietokantaan T-SQL:n avulla:

USE [master]

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master]

USE [AdfsConfigurationV4]

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01]

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01]

GRANT CONNECT TO [DOMAIN1\mdiSvc01]

GRANT SELECT TO [DOMAIN1\mdiSvc01]

GO

Anturin käyttöoikeuden myöntäminen AD FS -tietokantaan PowerShellin avulla:

$ConnectionString = 'server=\\.\pipe\MICROSOFT##WID\tsql\query;database=AdfsConfigurationV4;trusted_connection=true;'

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [AdfsConfigurationV4];

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01];

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01];

GRANT CONNECT TO [DOMAIN1\mdiSvc01];

GRANT SELECT TO [DOMAIN1\mdiSvc01];

"@

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Microsoft Entra Connect (ADSync) -tietokannan käyttöoikeuksien määrittäminen

Huomautus

Tämä osa on käytettävissä vain, jos Entra Connect -tietokantaa isännöidä ulkoisessa SQL-palvelinesiintymässä.

Microsoft Entra Connect-palvelimilla suoritettavilla tunnistimilla on oltava käyttöoikeus ADSync-tietokantaan, ja niillä on oltava suoritusoikeudet asianmukaisiin tallennettuihin toimintosarjoille. Jos sinulla on useampi kuin yksi Microsoft Entra Connect-palvelin, varmista, että suoritat tämän kaikissa niissä.

Anturin käyttöoikeuksien myöntäminen Microsoft Entra Yhdistä ADSync-tietokanta PowerShellin avulla:

$entraConnectServerDomain = $env:USERDOMAIN

$entraConnectServerComputerAccount = $env:COMPUTERNAME

$entraConnectDBName = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'DBName').DBName

$entraConnectSqlServer = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'Server').Server

$entraConnectSqlInstance = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'SQLInstance').SQLInstance

$ConnectionString = 'server={0}\{1};database={2};trusted_connection=true;' -f $entraConnectSqlServer, $entraConnectSqlInstance, $entraConnectDBName

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [{0}\{1}$] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [{2}];

CREATE USER [{0}\{1}$] FOR LOGIN [{0}\{1}$];

GRANT CONNECT TO [{0}\{1}$];

GRANT SELECT TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_globalsettings TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_connectors TO [{0}\{1}$];

"@ -f $entraConnectServerDomain, $entraConnectServerComputerAccount, $entraConnectDBName

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Asennuksen jälkeiset vaiheet (valinnainen)

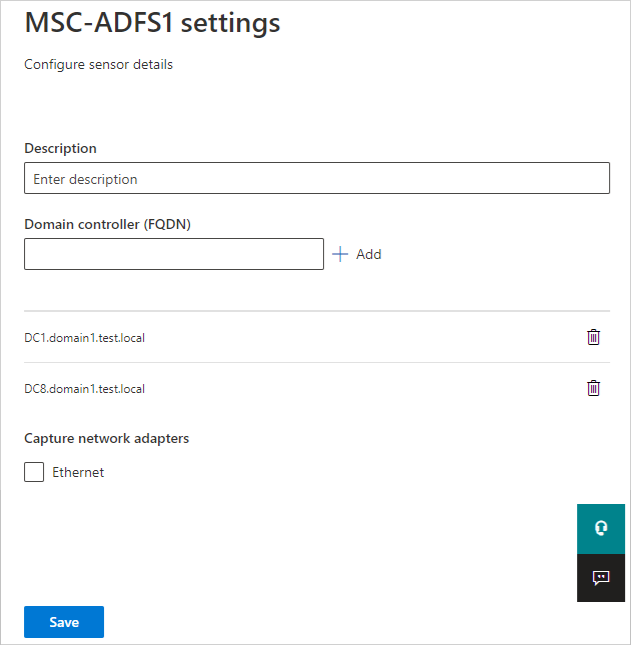

Kun tunnistin asennetaan AD FS-, AD CS- tai Microsoft Entra Connect -palvelimeen, lähin toimialueen ohjauskone valitaan automaattisesti. Voit tarkistaa tai muokata valittua toimialueen ohjauskonetta seuraavien vaiheiden avulla:

Siirry Microsoft Defender XDRkohtaan Asetukset>Käyttäjätiedot>Tunnistimet, niin näet kaikki Defender for Identity -tunnistimet.

Etsi ja valitse tunnistin, jonka asensit palvelimeen.

Kirjoita avautuvassa ruudussa Toimialueen ohjauskone (FQDN) -ruutuun selvitystoiminnon toimialueen ohjauskoneiden täydellinen toimialuenimi (FQDN). Lisää FQDN valitsemalla + Lisää ja valitse sitten Tallenna.

Tunnistimen alustaminen voi kestää pari minuuttia. Kun se on valmis, AD FS:n, AD CS:n tai Microsoft Entra Yhdistä-tunnistimen tila muuttuu pysäytetystäkäynnissä olevaksi.

Onnistuneen käyttöönoton vahvistaminen

Varmista, että olet ottanut Defender for Identity -tunnistimen käyttöön AD FS- tai AD CS -palvelimessa:

Tarkista, että Azure Advanced Threat Protection -tunnistinpalvelu on käynnissä. Kun olet tallentanut Defender for Identity -anturiasetukset, palvelun käynnistyminen voi kestää muutaman sekunnin.

Jos palvelu ei käynnisty, tarkista

Microsoft.Tri.sensor-Errors.logtiedosto, joka sijaitsee oletusarvoisesti osoitteessa%programfiles%\Azure Advanced Threat Protection sensor\Version X\Logs.AD FS: n tai AD CS: n avulla voit todentaa käyttäjän mihin tahansa sovellukseen ja varmistaa sitten, että Defender for Identity havaitsi todennuksen.

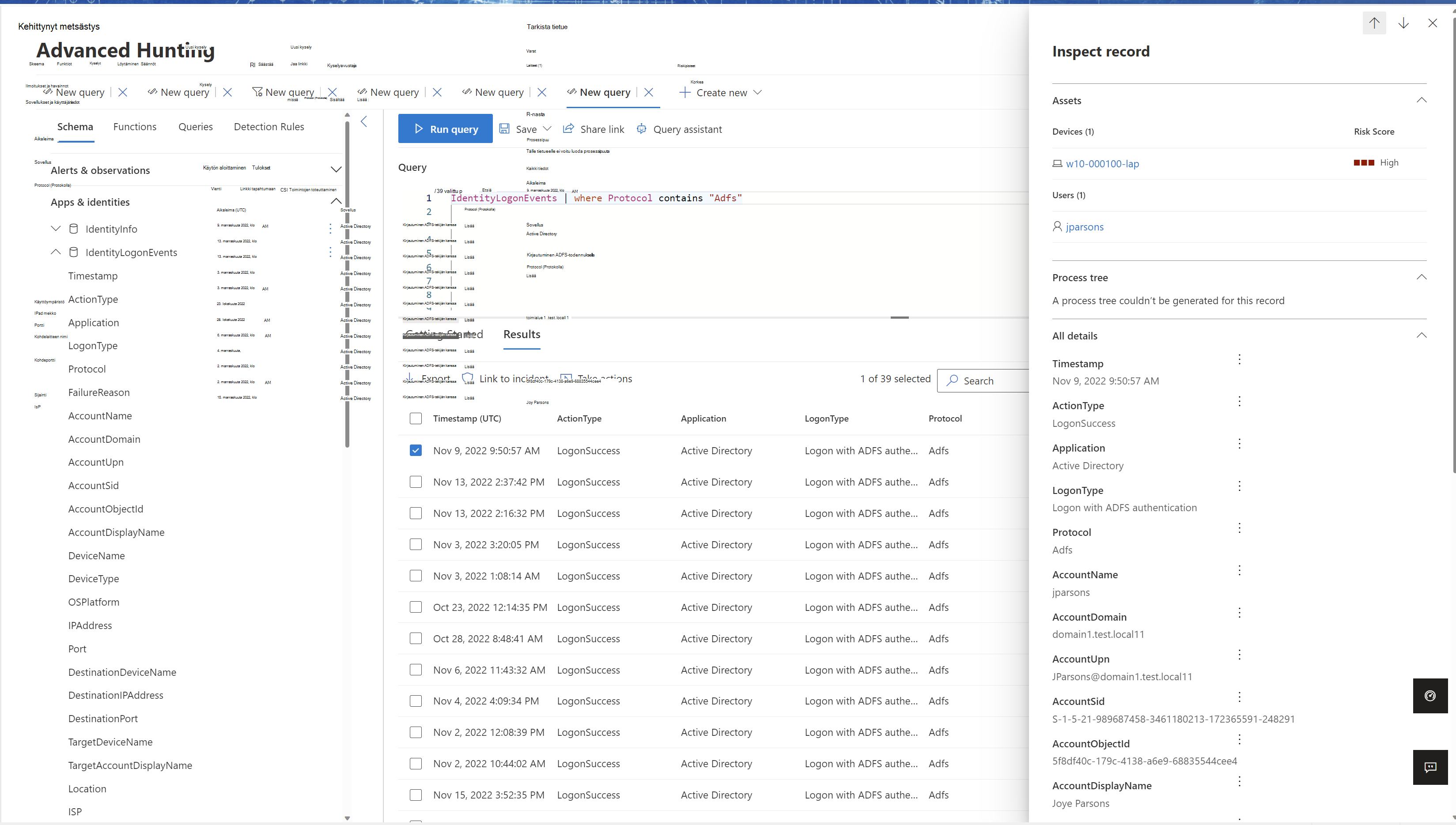

Valitse esimerkiksi Kehittyneen metsästyksen metsästys>. Kirjoita ja suorita kyselyruudussa jokin seuraavista kyselyistä:

AD FS:lle:

IdentityLogonEvents | where Protocol contains 'Adfs'Tulosruudun tulee sisältää luettelo tapahtumista , joiden LogonType-arvo on Kirjautuminen ADFS-todennuksella.

For AD CS:

IdentityDirectoryEvents | where Protocol == "Adcs"Tulokset-ruudussa näkyy luettelo epäonnistuneen ja onnistuneen varmenteen myöntämisen tapahtumista. Valitse tietty rivi, jotta näet lisätietoja Tarkista tietue -ruudussa.

Aiheeseen liittyvä sisältö

Lisätietoja on seuraavissa artikkeleissa: