Ota käyttöön ehdollisten käyttöoikeuksien sovellusten hallinta mille tahansa verkkosovellukselle käyttämällä Active Directory -liittoutumispalvelut (AD FS) tunnistetietopalveluna (IdP)

Voit määrittää istunnon ohjausobjektit Microsoft Defender for Cloud Apps toimimaan minkä tahansa verkkosovelluksen ja muun kuin Microsoft IdP:n kanssa. Tässä artikkelissa kuvataan, miten sovellusistuntoja reititetään AD FS:stä Defender for Cloud Apps reaaliaikaisille istunnon ohjausobjekteille.

Tässä artikkelissa käytämme Salesforce-sovellusta esimerkkinä verkkosovelluksesta, joka on määritetty käyttämään Defender for Cloud Apps istunnon ohjausobjekteja.

Ennakkovaatimukset

Organisaatiollasi on oltava seuraavat käyttöoikeudet, jotta ehdollisten käyttöoikeuksien sovellusten hallintaa voi käyttää:

- Ennalta määritetty AD FS -ympäristö

- Microsoft Defender for Cloud Apps

Sovelluksen aiemmin luotu AD FS -kertakirjautumismääritys SAML 2.0 -todennusprotokollaa käyttämällä

Huomautus

Tässä olevat vaiheet koskevat kaikkia AD FS -versioita, jotka suoritetaan tuetussa Windows Server -versiossa.

Istuntojen ohjausobjektien määrittäminen sovellukselle IdP:n AD FS:n avulla

Seuraavien vaiheiden avulla voit reitittää verkkosovellusistuntosi AD FS:stä Defender for Cloud Apps.

Huomautus

Voit määrittää sovelluksen SAML-kertakirjautumistiedot AD FS:n avulla jollakin seuraavista tavoista:

- Vaihtoehto 1: Sovelluksen SAML-metatietotiedoston lataaminen palvelimeen.

- Vaihtoehto 2: Sovelluksen SAML-tietojen manuaalinen antaminen.

Seuraavissa vaiheissa käytämme vaihtoehtoa 2.

Vaihe 1: Hanki sovelluksesi SAML-kertakirjautumisasetukset

Vaihe 2: Defender for Cloud Apps määrittäminen sovelluksesi SAML-tiedoilla

Vaihe 3: Luo uusi AD FS -luottavan osapuolen luottamus ja sovelluksen kertakirjautumismääritys.

Vaihe 4: Defender for Cloud Apps määrittäminen AD FS -sovelluksen tiedoilla

Vaihe 5: Viimeistele AD FS:n luottavan osapuolen luottamus

Vaihe 6: Hanki sovelluksen muutokset Defender for Cloud Apps

Vaihe 7: Viimeistele sovelluksen muutokset

Vaihe 8: Viimeistele määritys Defender for Cloud Apps

Vaihe 1: Hanki sovelluksesi SAML-kertakirjautumisasetukset

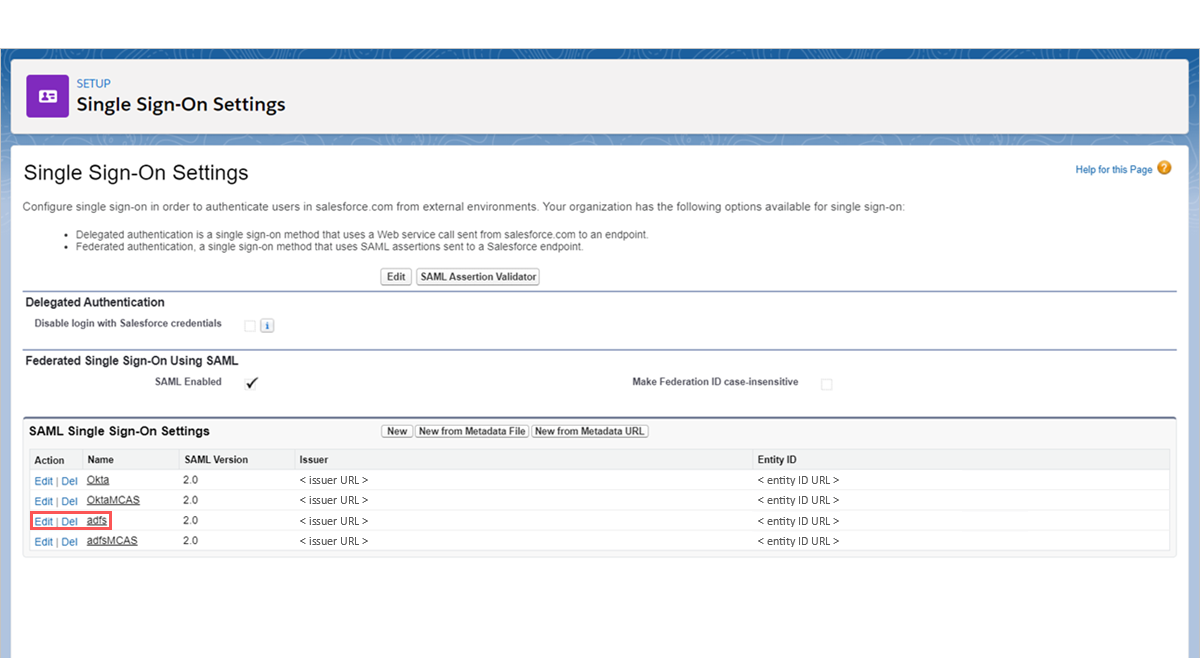

Siirry Salesforcessa kohtaan Asetukset Asetukset>>Käyttäjätiedot>Yksittäiset Sign-On Asetukset.

Napsauta Single Sign-On Settings -kohdassa aiemmin luodun AD FS -määrityksen nimeä.

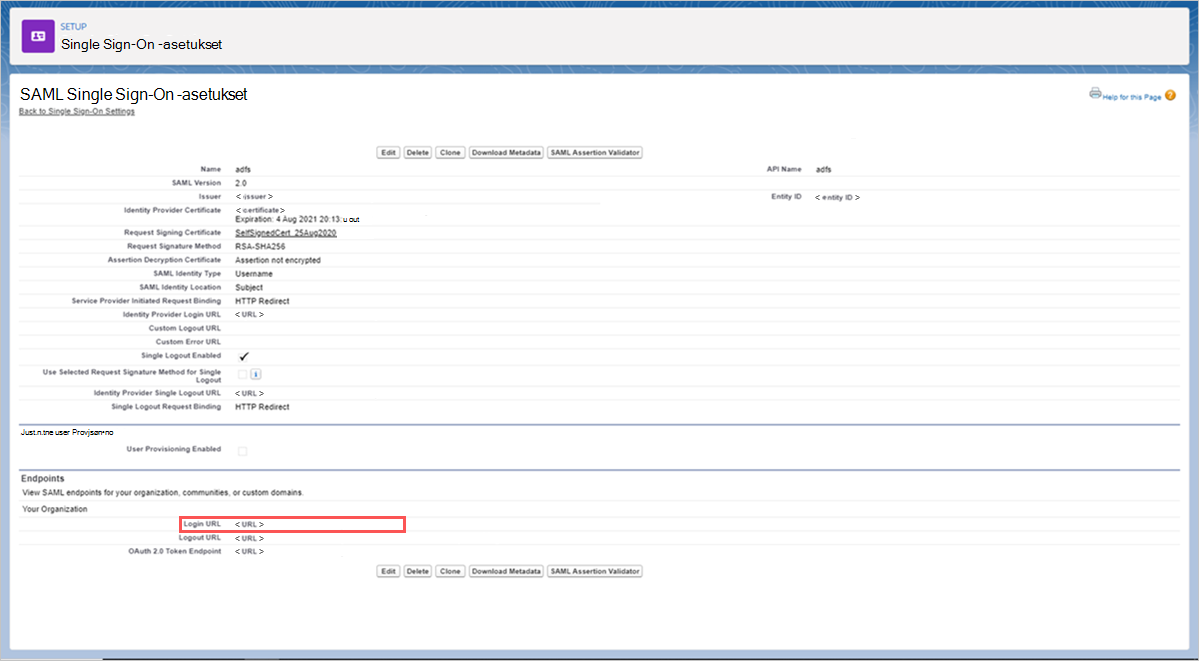

Merkitse Saml Single Sign-On Setting -sivulla muistiin Salesforcen kirjautumis-URL-osoite. Tarvitset tätä myöhemmin, kun määrität Defender for Cloud Apps.

Huomautus

Jos sovelluksesi tarjoaa SAML-varmenteen, lataa varmennetiedosto.

Vaihe 2: Defender for Cloud Apps määrittäminen sovelluksesi SAML-tiedoilla

Valitse Microsoft Defender portaalissa Asetukset. Valitse sitten Pilvisovellukset.

Valitse Yhdistetyt sovellukset -kohdassa Ehdollisen käytön sovellusten hallintasovellukset.

Valitse +Lisää, valitse ponnahdusikkunassa sovellus, jonka haluat ottaa käyttöön, ja valitse sitten Käynnistä ohjattu toiminto.

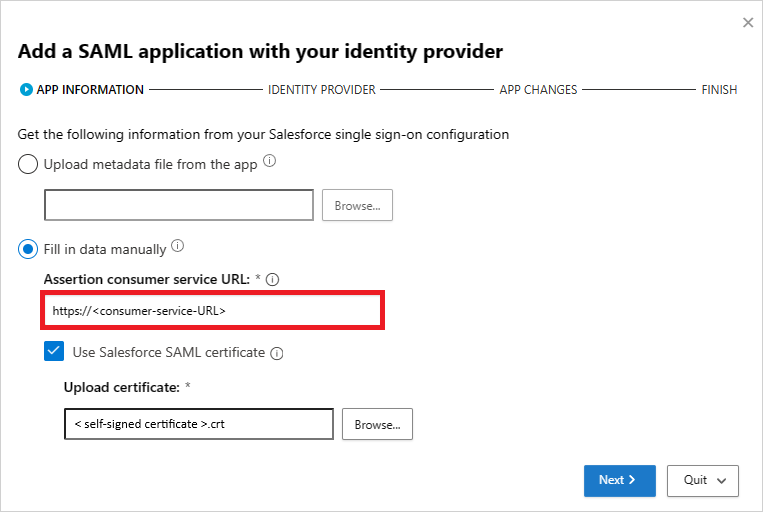

Valitse SOVELLUKSEN TIEDOT - sivulla Täytä tiedot manuaalisesti, anna Vahvistus-kuluttajapalvelun URL-osoitteessaSalesforce-kirjautumis-URL-osoite , jonka mainitsit aiemmin, ja valitse sitten Seuraava.

Huomautus

Jos sovelluksesi tarjoaa SAML-varmenteen, valitse Käytä <app_name> SAML -varmennetta ja lataa varmennetiedosto.

Vaihe 3: Luo uusi AD FS -luottavan osapuolen luottamus ja sovelluksen yhden Sign-On määritys

Huomautus

Jos haluat rajoittaa käyttäjien käyttökatkoja ja säilyttää olemassa olevat tunnetut hyvät määritykset, suosittelemme luomaan uuden luottavan osapuolen luottamuksen ja yksittäisen Sign-On kokoonpanon. Jos tämä ei ole mahdollista, ohita asiaankuuluvat vaiheet. Jos esimerkiksi määrittämäsi sovellus ei tue useiden yhden Sign-On määritysten luomista, ohita luo uusi kertakirjautumisvaihe.

Tarkastele AD FS -hallintakonsolinLuottavan osapuolen luottamukset -kohdassa sovelluksen olemassa olevan luottavan osapuolen luottamusta ja kirjaa asetukset muistiin.

Valitse Toiminnot-kohdassaLisää luottavan osapuolen luottamus. Sen tunnusarvon lisäksi, jonka on oltava yksilöivä nimi, määritä uusi luottamus aiemmin määrittämissäsi asetuksissa. Tarvitset tätä luottamusta myöhemmin, kun määrität Defender for Cloud Apps.

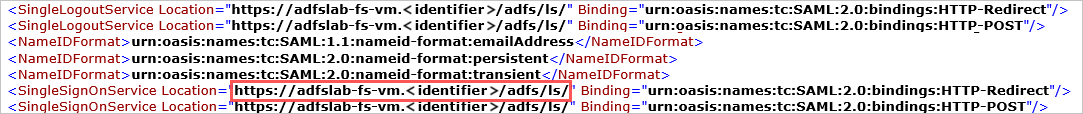

Avaa liittoutumisen metatietotiedosto ja kirjaa muistiin AD FS SingleSignOnService Location. Tarvitset sitä myöhemmin.

Huomautus

Voit käyttää liittoutumisen metatietotiedostoa seuraavan päätepisteen avulla:

https://<Your_Domain>/federationmetadata/2007-06/federationmetadata.xml

Lataa tunnistetietopalvelun allekirjoitusvarmenne. Tarvitset sitä myöhemmin.

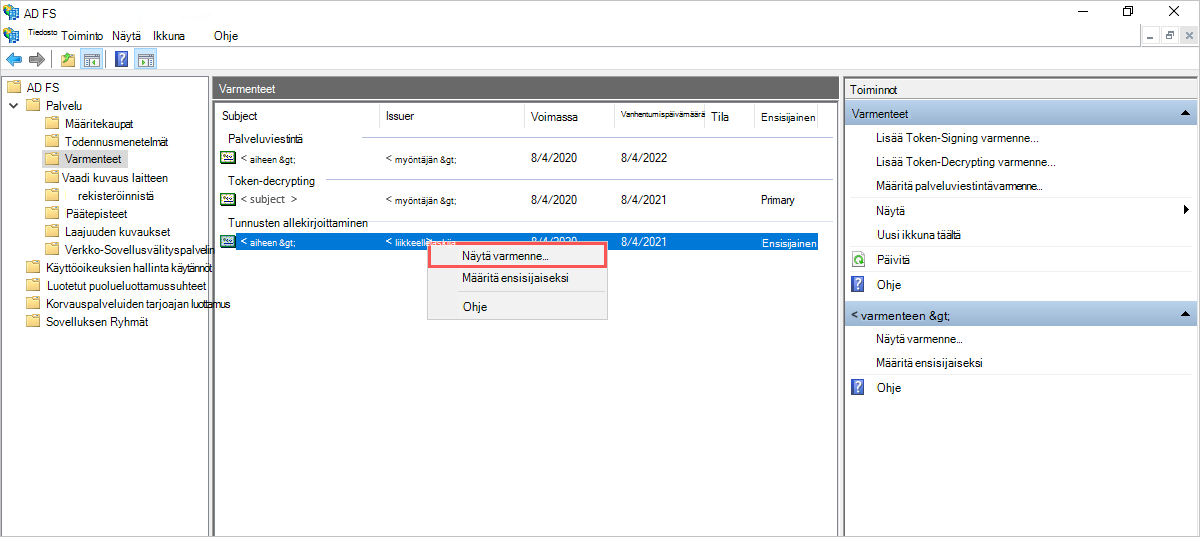

NapsautaPalveluvarmenteet-kohdassa> hiiren kakkospainikkeella AD FS -allekirjoitusvarmennetta ja valitse sitten Näytä varmenne.

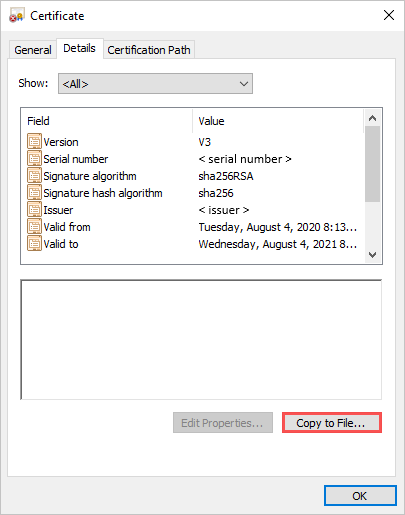

Valitse varmenteen tiedot -välilehdessä Kopioi tiedostoon ja vie varmenne Base-64-koodattuna X.509-muodossa noudattamalla ohjatun varmenteen vientitoiminnon ohjeita . CER) -tiedosto.

Salesforcessa, olemassa olevalla AD FS:n kertakirjautumisasetussivulla, kirjaa kaikki asetukset muistiin.

Luo uusi SAML-kertakirjautumismääritys. Sen entiteetin tunnuksen arvon lisäksi, jonka on vastattava luottavan osapuolen luottamustunnusta, määritä kertakirjautuminen aiemmin määrittämissäsi asetuksissa. Tarvitset tätä myöhemmin, kun määrität Defender for Cloud Apps.

Vaihe 4: Defender for Cloud Apps määrittäminen AD FS -sovelluksen tiedoilla

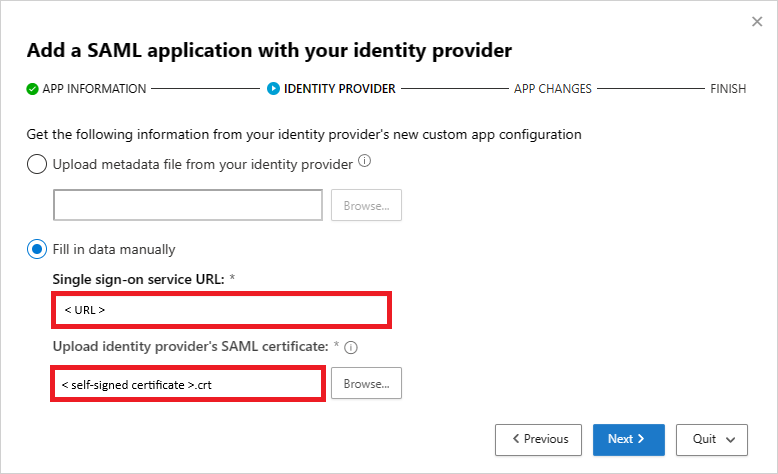

Jatka valitsemalla Defender for Cloud Apps TUNNISTETIETOJEN TOIMITTAJA -sivulla Seuraava.

Valitse seuraavalla sivulla Täytä tiedot manuaalisesti, toimi seuraavasti ja valitse sitten Seuraava.

- Anna kertakirjauspalvelun URL-osoitesalesforce-kirjautumisen URL-osoite , jonka mainitsit aiemmin.

- Valitse Lataa tunnistetietopalvelun SAML-varmenne ja lataa aiemmin lataamasi varmennetiedosto.

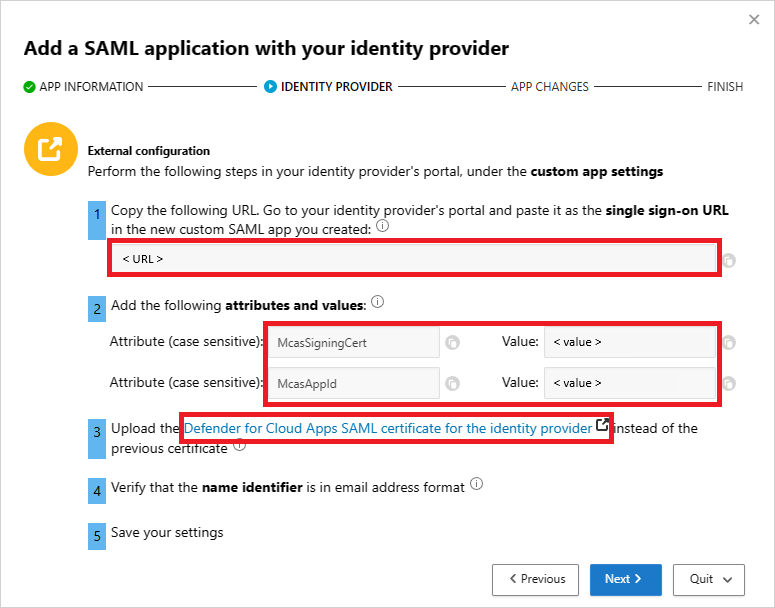

Kirjoita seuraavalla sivulla muistiin seuraavat tiedot ja valitse sitten Seuraava. Tarvitset tiedot myöhemmin.

- kertakirjautumisen URL Defender for Cloud Apps osoite

- Defender for Cloud Apps määritteet ja arvot

Huomautus

Jos näet vaihtoehdon, jolla voit ladata Defender for Cloud Apps SAML-varmenteen tunnistetietopalvelulle, lataa varmennetiedosto napsauttamalla linkkiä. Tarvitset sitä myöhemmin.

Vaihe 5: Viimeistele AD FS:n luottavan osapuolen luottamus

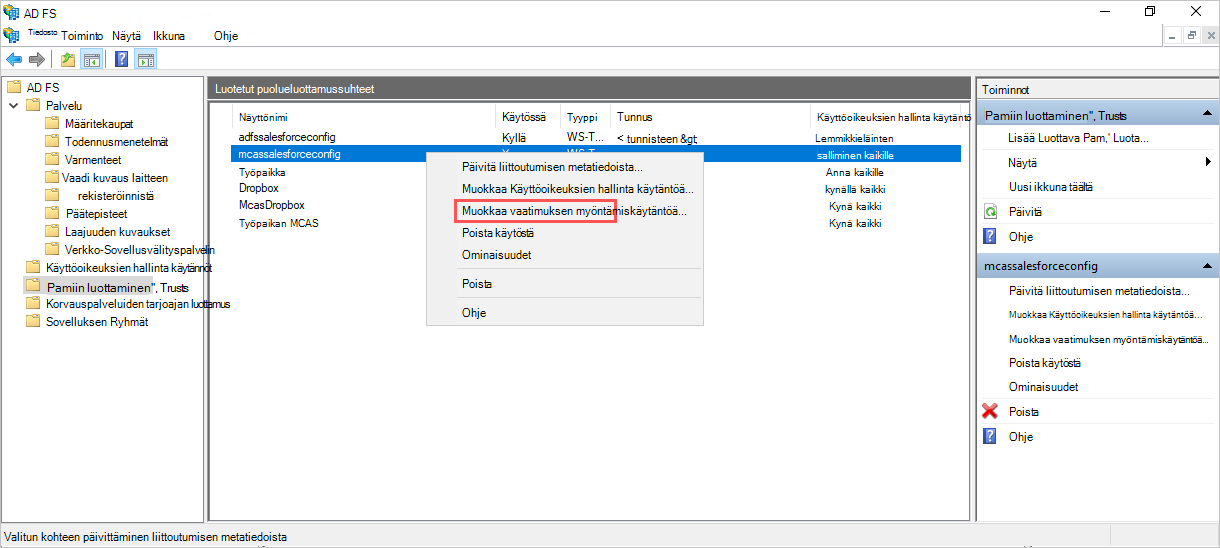

Napsauta AD FS -hallintakonsolissa aiemmin luomaasi luottavan osapuolen luottamusta hiiren kakkospainikkeella ja valitse sitten Muokkaa väitteen myöntämiskäytäntöä.

Muokkaa väitteen myöntämiskäytäntöä -valintaikkunan Myöntämisten muunnossäännöt -kohdassa käytä seuraavassa taulukossa annettuja tietoja mukautettujen sääntöjen luomiseksi.

Väitesäännön nimi Mukautettu sääntö McasSigningCert => issue(type="McasSigningCert", value="<value>");missä on mcasSigningCert-arvo ohjatusta Defender for Cloud Apps ohjatusta toiminnosta, jonka<value>mainitsit aiemminMcasAppId => issue(type="McasAppId", value="<value>");on McasAppId-arvo ohjatun Defender for Cloud Apps ohjatusta toiminnosta, jonka mainitsit aiemmin- Valitse Lisää sääntö, valitse Väitesääntömalli-kohdastaLähetä väitteet mukautetun säännön avulla ja valitse sitten Seuraava.

- Kirjoita Määritä sääntö -sivulla vastaava väitesäännön nimi ja annettu mukautettu sääntö .

Huomautus

Nämä säännöt ovat lisä kaikkiin määritettävän sovelluksen vaatimiin väitesääntöihin tai määritteisiin.

Palaa Luottavan osapuolen luottamus -sivulle napsauttamalla hiiren kakkospainikkeella luottavan osapuolen luottamusta, jonka loit aiemmin, ja valitse sitten Ominaisuudet.

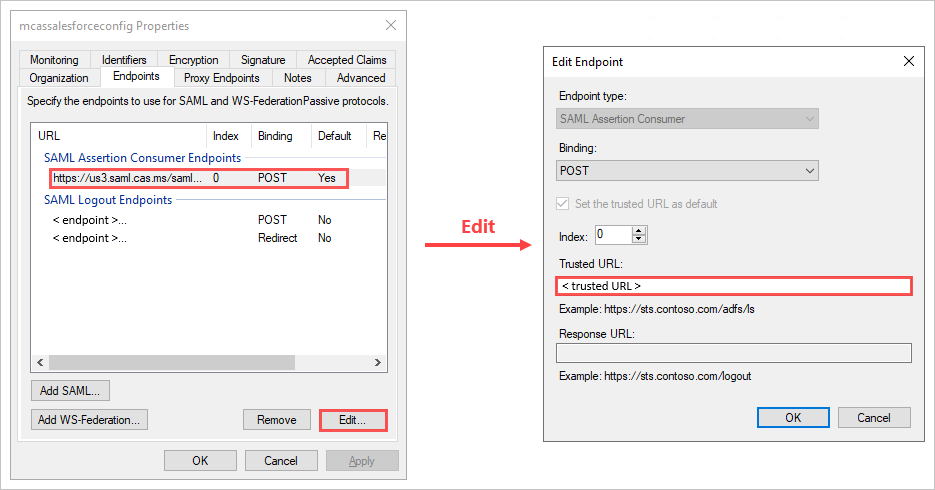

Valitse Päätepisteet-välilehdessäSAML Assertion Kuluttajan päätepiste, valitse Muokkaa ja korvaa luotettu URL-osoite Defender for Cloud Apps kertakirjauksen URL-osoitteella, jonka mainitsit aiemmin, ja valitse sitten OK.

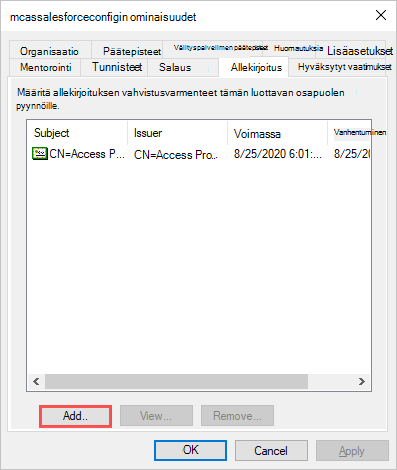

Jos latasit Defender for Cloud Apps SAML-varmenteen tunnistetietopalvelulle, valitse Allekirjoitus-välilehdessäLisää ja lataa varmennetiedosto ja valitse sitten OK.

Tallenna asetukset.

Vaihe 6: Hanki sovelluksen muutokset Defender for Cloud Apps

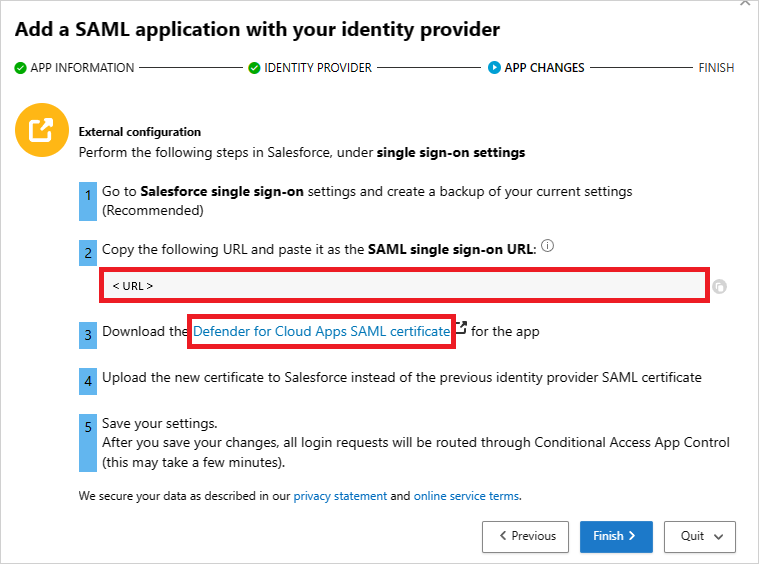

Toimi Defender for Cloud Apps SOVELLUKSEN MUUTOKSET -sivulla seuraavasti, mutta älä valitse Valmis. Tarvitset tiedot myöhemmin.

- Saml Defender for Cloud Apps kertakirjautumisen URL-osoitteen kopioiminen

- Defender for Cloud Apps SAML -varmenteen lataaminen

Vaihe 7: Viimeistele sovelluksen muutokset

Siirry Salesforcessa kohtaan Asetukset Asetukset>>Käyttäjätiedot>yksittäiset Sign-On asetukset ja toimi seuraavasti:

Suositus: Luo varmuuskopio nykyisistä asetuksistasi.

Korvaa tunnistetietopalvelun url-kirjautumisosoite-kentän arvo Defender for Cloud Apps SAML:n kertakirjauksen URL-osoitteella, jonka mainitsit aiemmin.

Lataa aiemmin lataamasi Defender for Cloud Apps SAML -varmenne.

Valitse Tallenna.

Huomautus

Defender for Cloud Apps SAML -varmenne on voimassa yhden vuoden. Kun se on vanhentunut, on luotava uusi varmenne.

Vaihe 8: Viimeistele määritys Defender for Cloud Apps

- Valitse Defender for Cloud Apps SOVELLUKSEN MUUTOKSET -sivulla Valmis. Ohjatun toiminnon suorittamisen jälkeen kaikki tähän sovellukseen liittyvät kirjautumispyynnöt reititetään ehdollisen käyttöoikeussovelluksen hallinnan kautta.

Aiheeseen liittyvä sisältö

Jos kohtaat ongelmia, olemme täällä auttamassa. Jos haluat apua tai tukea tuoteongelmaasi varten, avaa tukipyyntö.