Edistynyt lokinkerääjän hallinta

Tässä artikkelissa kuvataan Defender for Cloud Apps pilvihaun lokien keräilijöiden lisäasetusten määrittäminen.

Defender for Cloud Apps pilvipalvelun etsintä keskittyy edelleen palomuurin perusmuotoihin. Palomuuritasolla edelleen lähetettävien lokien muutokset eivät välttämättä enää toimi, tai ne saattavat aiheuttaa jäsennysongelmia. Jos löydät tämän tyyppisiä virheitä, suosittelemme jatkamaan palomuurin perusmuodon käyttämistä tai käyttämään asetuksia mukautetun lokinkeräimen kanssa. Lisätietoja on artikkelissa Mukautetun lokin jäsentimen käyttäminen.

Tässä artikkelissa kuvataan, miten voit muokata Defender for Cloud Apps cloud discovery Dockerin määrityksiä.

Muokkaa lokinkeräimen FTP-määritystä

Näiden vaiheiden avulla voit muokata Defender for Cloud Apps pilvipalvelun etsinnän Dockerin määrityksiä.

Tarkista lokinkeräimen versio

Vahvista järjestelmään asennettuna olevan lokikeräimen versio muodostamalla yhteys lokinkeräimen isäntään ja suorittamalla:

cat /var/adallom/versions | grep columbus-

FTP-salasanan muuttaminen

Tässä ohjeartikkelissa kuvataan, miten lokitietojen keräilytiedostojen käyttämiseen käytetty salasana muutetaan:

Muodosta yhteys lokinkeräimen isäntään ja suorita:

docker exec -it <collector name> pure-pw passwd <ftp user>Anna uusi salasanasi ja vahvista kirjoittamalla se uudelleen.

Ota muutos käyttöön suorittamalla seuraava komento:

docker exec -it <collector name> pure-pw mkdb

Sinun pitäisi pystyä tarkastelemaan seuraavaa sisältöä:

run_logsssl_updateconfig.json

Varmennetiedostojen lisääminen

Tässä ohjeartikkelissa kuvataan, miten voit lisätä pakolliset varmennetiedostot, joita käytetään suojattuihin yhteyksiin pilvipalvelussa etsittävä Docker-esiintymään.

Avaa FTP-asiakasohjelma ja muodosta yhteys lokinkerääjän isäntään.

Siirry

ssl_updatehakemistoon ja lataa uudet varmennetiedostot, mukaan lukien seuraavat tiedostot:Vastaanottimen tyyppi Pakolliset tiedostot FTP - pure-ftpd.pem: Sisältää avain- ja varmennetiedot Syslog - ca.pem: Varmenteen myöntäjän varmenne, jota käytettiin asiakkaan varmenteen allekirjoittamiseen.

- server-key.pem ja server-cert.pem: Lokinkerääjän varmenne ja avain

Syslog-viestit lähetetään TLS:n kautta lokinkerääjälle, mikä edellyttää keskinäistä TLS-todennusta, mukaan lukien sekä asiakas- että palvelinvarmenteiden todentaminen.

Tiedostot ovat pakollisia. Jos jokin vastaanottajatyypin tiedostoista puuttuu, päivitys epäonnistuu.

Suorita pääteikkunassa:

docker exec -t <collector name> update_certsTulosteen pitäisi näyttää samalta kuin seuraava koodi:

root@DockerPlayground:~# docker exec -t columbus update_certs rsyslog: stopped rsyslog: started ftpd: stopped ftpd: started root@DockerPlayground:~#Suorita pääteikkunassa:

docker exec <collector name> chmod -R 700 /etc/ssl/private/

Lokinkeräimen ottaminen käyttöön välityspalvelimen takana

Jos suoritat välityspalvelimen takana, lokinkerääjällä voi olla ongelmia tietojen lähettämisessä Defender for Cloud Apps. Näin voi käydä esimerkiksi siksi, että lokinkeräystoiminto ei luota välityspalvelimen päävarmenteiden myöntäjään eikä voi muodostaa yhteyttä Microsoft Defender for Cloud Apps sen määrityksen noutamiseksi tai vastaanotettujen lokien lataamiseksi.

Seuraavissa ohjeissa kuvataan, miten voit ottaa lokikeräimen käyttöön välityspalvelimen takana.

Vihje

Haluat ehkä myös vaihtaa lokinkeräimen käyttämät varmenteet Syslokia tai FTP:tä varten tai ratkaista yhteysongelmia palomuurista ja välitystiedoista lokinkerääjään. Lisätietoja on artikkelissa Log Collector FTP -määritysten muokkaaminen.

Lokinkeräimen määrittäminen välityspalvelimen taakse

Varmista, että olet suorittanut tarvittavat vaiheet Dockerin suorittamiseksi Windows- tai Linux-tietokoneessa ja ladannut Defender for Cloud Apps Docker -kuvan isäntäkoneeseen.

Lisätietoja on kohdassa Automaattisen lokin lataamisen määrittäminen jatkuville raporteille.

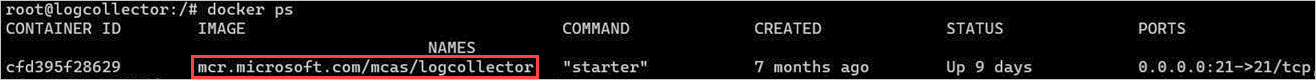

Vahvista Docker-lokikeräyssäilön luominen

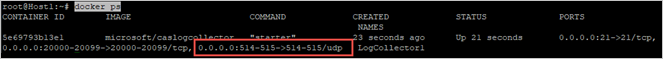

Varmista, että säilö luotiin ja että se on käynnissä. Suorita -liittymässä:

docker ps

Sinun pitäisi nähdä jotain seuraavankaltaista:

Kopioi välityspalvelimen päämyöntäjän varmenne säilöön

Kopioi varmenteiden myöntäjän varmenne näennäiskoneesta Defender for Cloud Apps säilöön. Seuraavassa esimerkissä säilön nimi on Ubuntu-LogCollector ja varmenteiden myöntäjän varmenteen myöntäjän nimi on Proxy-CA.crt.

Seuraava komento kopioi varmenteen käynnissä olevan säilön kansioon. Suorita komento Ubuntu-isännässä:

docker cp Proxy-CA.crt Ubuntu-LogCollector:/var/adallom/ftp/discovery

Määritä määritys toimimaan varmenteiden myöntäjän varmenteen kanssa

Siirry säilöön. Avaa bash lokinkeräyssäilössä suorittamalla seuraava komento:

docker exec -it Ubuntu-LogCollector /bin/bashSiirry säilön sisällä olevasta bash-ikkunasta Java-kansioon

jre. Voit välttää versioon liittyvän polkuvirheen käyttämällä seuraavaa komentoa:cd "$(find /opt/jdk/*/jre -name "bin" -printf '%h' -quit)" cd binTuo aiemmin kopioimasi päävarmenne etsintäkansiosta Java KeyStoreen ja määritä salasana.

Oletussalasana on

changeit. Lisätietoja on ohjeaiheessa Java KeyStore -salasanan muuttaminen../keytool --import --noprompt --trustcacerts --alias SelfSignedCert --file /var/adallom/ftp/discovery/Proxy-CA.crt --keystore ../lib/security/cacerts --storepass <password>Varmista, että varmenne on tuotu oikein varmenteiden myöntäjän avainsäilöön. Etsi tuonnin aikana antamasi alias (SelfSignedCert) suorittamalla seuraava komento:

./keytool --list --keystore ../lib/security/cacerts | grep selfTuotu välityspalvelimen varmenteiden myöntäjän varmenne näytetään.

Rajoita IP-osoitteita, jotka lähettävät syslog-viestejä Linux-lokikeräystoimintoon

Jotta voit suojata docker-näköistiedoston ja varmistaa, että vain yksi IP-osoite voi lähettää syslog-viestit lokinkerääjälle, luo IP-taulukkosääntö isäntäkoneeseen sallimaan syöttöliikenne ja pudottamaan tiettyjen porttien, kuten TCP/601 tai UDP/514, kautta tulevan liikenteen käyttöönoton mukaan.

Seuraava komento näyttää esimerkin siitä, miten voit luoda IP-taulukkosäännön, joka voidaan lisätä isäntäkoneeseen. Tämän taulukkosäännön avulla IP-osoite 1.2.3.4 voidaan yhdistää lokinkeräyssäilöön TCP-portin 601 kautta ja poistaa kaikki muut yhteydet, jotka ovat peräisin muista IP-osoitteista saman portin kautta.

iptables -I DOCKER-USER \! --src 1.2.3.4 -m tcp -p tcp --dport 601 -j DROP

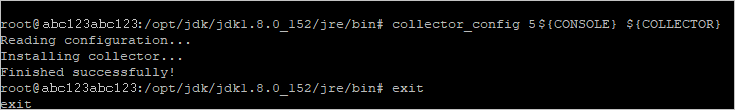

Määritä lokinkeräin suoritettavaksi uuden määrityksen kanssa

Säilö on nyt valmis.

collector_config Suorita komento käyttämällä ohjelmointirajapintatunnusta, jota käytit lokinkeräimen luonnin aikana. Esimerkki:

Kun suoritat komennon, määritä oma ohjelmointirajapinnan tunnus, kuten collector_config abcd1234abcd1234abcd1234abcd1234 ${CONSOLE} ${COLLECTOR}

Esimerkki:

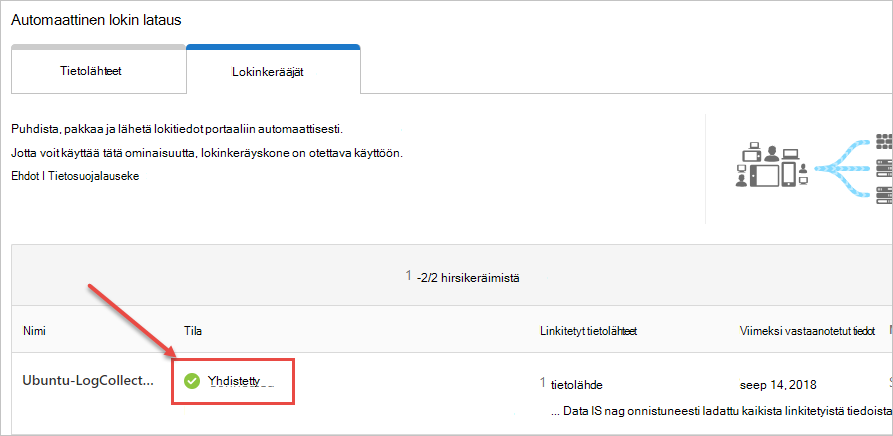

Lokikeräin voi nyt viestiä Defender for Cloud Apps kanssa. Kun tiedot on lähetetty Defender for Cloud Apps, lokinkeräimen tila muuttuu Kunnossa-tilastaYhdistetyt-tilaan. Esimerkki:

Huomautus

Jos sinun on päivitettävä lokinkeräimen määritys esimerkiksi tietolähteen lisäämiseksi tai poistamiseksi, sinun on yleensä poistettava säilö ja suoritettava edelliset vaiheet uudelleen.

Voit välttää tämän suorittamalla collector_config-työkalun uudelleen Defender for Cloud Apps luodulla uudella ohjelmointirajapintatunnuksella.

Java KeyStore -salasanan muuttaminen

Pysäytä Java KeyStore -palvelin.

Avaa bash-liittymä säilössä ja siirry appdata/conf-kansioon .

Jos haluat vaihtaa palvelimen KeyStore-salasanan, suorita:

keytool -storepasswd -new newStorePassword -keystore server.keystore -storepass changeitPalvelimen oletussalasana on

changeit.Jos haluat vaihtaa varmenteen salasanan, suorita:

keytool -keypasswd -alias server -keypass changeit -new newKeyPassword -keystore server.keystore -storepass newStorePasswordPalvelimen oletustunnus on palvelin.

Avaa tekstieditorissa tiedosto server-install\conf\server\secured-installed.properties . Lisää seuraavat koodirivit ja tallenna sitten muutokset:

- Määritä palvelimen uusi Java KeyStore -salasana:

server.keystore.password=newStorePassword - Määritä palvelimen uusi varmennesalasana:

server.key.password=newKeyPassword

- Määritä palvelimen uusi Java KeyStore -salasana:

Käynnistä palvelin.

Siirrä lokinkeräin eri tietojen osioon Linuxissa

Monilla yrityksillä on vaatimus siirtää tiedot erilliseen osioon. Tässä ohjeartikkelissa kuvataan, miten voit siirtää Defender for Cloud Apps Docker-lokinkerääjän kuvat Linux-isännän tieto-osioon.

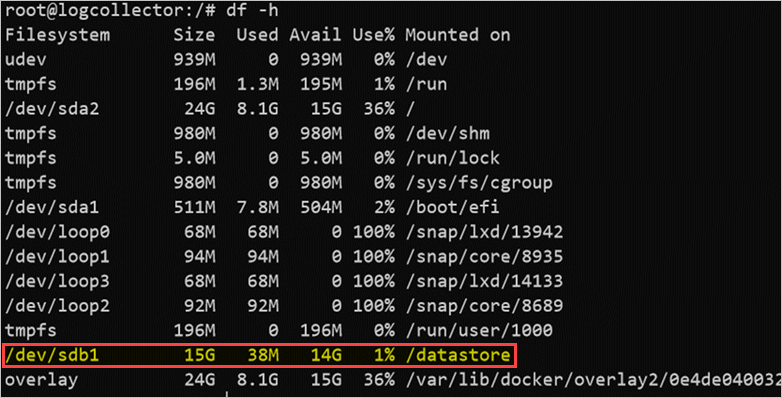

Tässä ohjeessa kuvataan tietojen siirtäminen tietosäilöksi kutsuttuun osioon ja oletetaan, että olet jo määrittänyt osion. Esimerkki:

Uuden osion lisääminen ja määrittäminen Linux-isännässä ei kuulu tämän oppaan piiriin.

Voit siirtää lokinkeräimen eri osioon seuraavasti:

Pysäytä Docker-palvelu. Juosta:

service docker stopSiirrä lokinkeräystiedot uuteen osioon. Juosta:

mv /var/lib/docker /datastore/dockerPoista vanha Docker-tallennushakemisto (/var/lib/docker) ja luo symbolinen linkki uuteen hakemistoon (/datastore/docker). Juosta:

rm -rf /var/lib/docker && ln -s /datastore/docker /var/lib/Käynnistä Docker-palvelu. Juosta:

service docker startVoit halutessasi tarkistaa lokinkerääjän tilan. Juosta:

docker ps

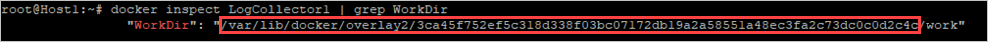

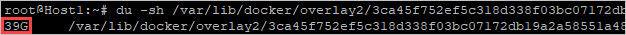

Tarkista keräimen levyn käyttö Linuxissa

Tässä ohjeessa kuvataan, miten voit tarkastella lokinkeräimen levyn käyttöä ja sijaintia.

Määritä polku hakemistoon, johon lokinkeräystiedot on tallennettu. Juosta:

docker inspect <collector_name> | grep WorkDirEsimerkki:

Hae keräimen koko levyllä käyttäen tunnistettua polkua ilman "/work"-jälkiliitettä. Juosta:

du -sh /var/lib/docker/overlay2/<log_collector_id>/Huomautus

Jos haluat tietää vain levyn koon, voit käyttää sen sijaan seuraavaa komentoa:

docker ps -s

Siirrä lokinkeräin helppokäyttöiseen isäntään

Säännellyissä ympäristöissä pääsy Docker Hubsiin, jossa lokinkerääjän kuvaa isännöidään, voidaan estää. Tämä estää Defender for Cloud Apps tuomasta tietoja lokinkerääjästä ja voidaan ratkaista siirtämällä lokinkeruutyökalun kuva helppokäyttöisäntään.

Tässä ohjeessa kuvataan, miten lokinkerääjän kuva ladataan tietokoneella, jolla on Docker Hubin käyttöoikeus, ja tuodaan se kohdeisäntään.

Ladattu kuva voidaan tuoda joko yksityiseen säilöön tai suoraan isäntään. Tässä ohjeartikkelissa kuvataan, miten lokinkerääjän näköistiedosto ladataan Windows-tietokoneeseesi ja siirretään sitten WinSCP:n avulla lokinkerääjä kohdeisännälle.

Ennakkovaatimukset

Varmista, että isännässäsi on asennettuna Docker. Käytä esimerkiksi jotakin seuraavista latauksista:

Asenna käyttöjärjestelmä Dockerin offline-asennusoppaan avulla latauksen jälkeen.

Käynnistä prosessi viemällä lokinkeräimen kuva ja tuomalla kuva kohdeisännällesi.

Lokinkeräimen kuvan vieminen Docker Hubista

Seuraavissa ohjeissa kuvataan, miten voit viedä lokinkeräimen näköistiedoston Linuxin tai Windowsin avulla.

Kuvan vieminen Linuxissa

Asenna Docker suorittamalla seuraava komento Linux-tietokoneessa, jolla on pääsy Docker Hubiin, ja lataa lokinkeräyskuva.

curl -o /tmp/MCASInstallDocker.sh https://adaprodconsole.blob.core.windows.net/public-files/MCASInstallDocker.sh && chmod +x /tmp/MCASInstallDocker.sh; /tmp/MCASInstallDocker.shVie lokinkeräimen kuva. Juosta:

docker save --output /tmp/mcasLC.targ mcr.microsoft.com/mcas/logcollector chmod +r /tmp/mcasLC.tarTärkeää

Muista käyttää tulosparametria kirjoittamaan tiedostoon STDOUT:n sijaan.

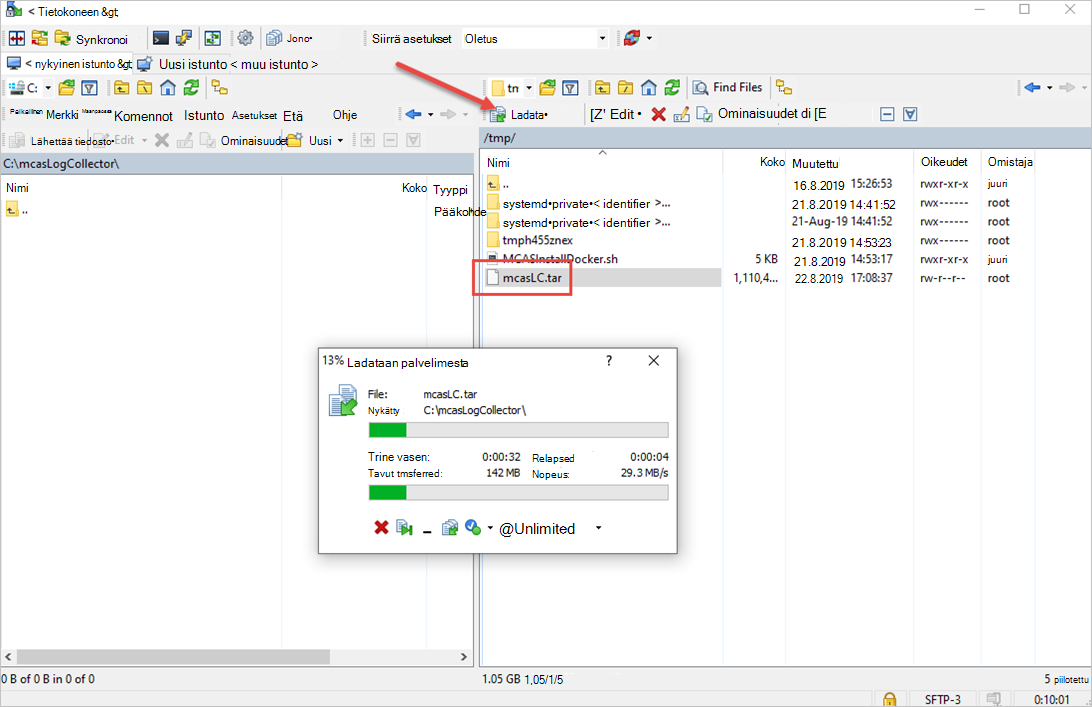

Lataa lokinkerääjän näköistiedosto Windows-tietokoneeseesi kohdassa

C:\mcasLogCollector\WinSCP. Esimerkki:

Kuvan vieminen Windowsissa

Asenna Docker Desktop Windows 10 tietokoneeseen, johon on pääsy Docker Hubiin.

Lataa lokinkeräimen kuva. Juosta:

docker login -u caslogcollector -p C0llector3nthusiast docker pull mcr.microsoft.com/mcas/logcollectorVie lokinkeräimen kuva. Juosta:

docker save --output C:\mcasLogCollector\mcasLC.targ mcr.microsoft.com/mcas/logcollectorTärkeää

Muista käyttää tulosparametria kirjoittamaan tiedostoon STDOUT:n sijaan.

Tuo ja lataa lokinkeräimen kuva kohdeisännälle

Tässä ohjeessa kuvataan, miten viety kuva siirretään kohdeisännälle.

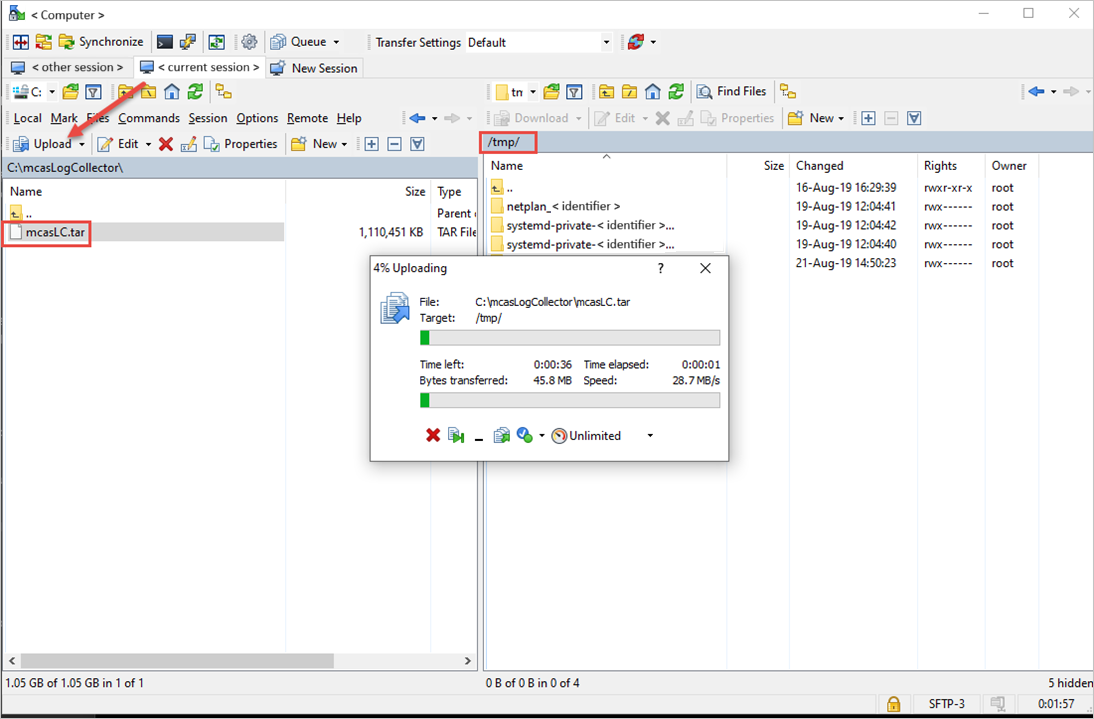

Lataa lokinkerääjän kuva kohdeisännälle kohdassa

/tmp/. Esimerkki:

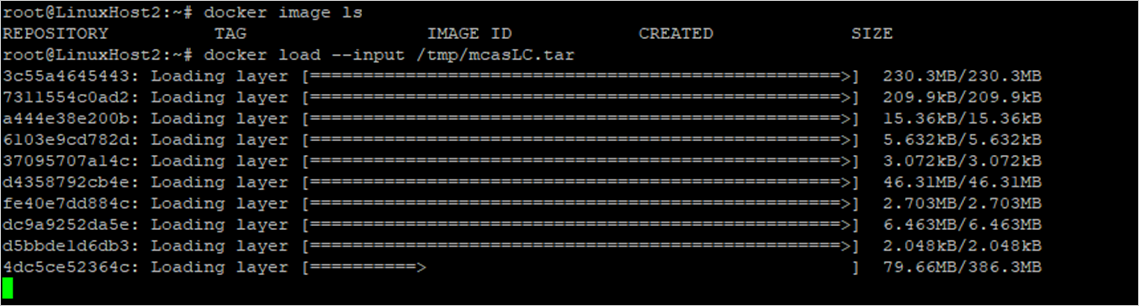

Tuo kohdeisännässä lokinkeräyskuva Docker-kuvien säilöön. Juosta:

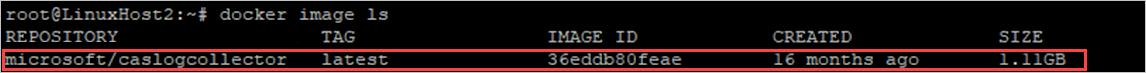

docker load --input /tmp/mcasLC.tarEsimerkki:

Voit myös tarkistaa, että tuonti onnistui. Juosta:

docker image lsEsimerkki:

Voit nyt jatkaa lokinkeräimen luomista käyttämällä kohdeisännän kuvaa.

Mukautettujen porttien määrittäminen Syslog- ja FTP-vastaanottimia varten Linux-lokikeräijille

Joissakin organisaatioissa on määritettävä mukautetut portit Syslog- ja FTP-palveluille.

Kun lisäät tietolähteen, Defender for Cloud Apps lokinkerääjät käyttävät tiettyjä porttinumeroita yhden tai useamman tietolähteen liikennelokien kuunteluun.

Seuraavassa taulukossa on luettelo vastaanottimien oletuskuunteluporteista:

| Vastaanottimen tyyppi | Portit |

|---|---|

| Syslog | * UDP/514 - UDP/51x * TCP/601 - TCP/60x |

| FTP | * TCP/21 |

Määritä mukautetut portit seuraavien vaiheiden avulla:

Valitse Microsoft Defender portaalissa Asetukset. Valitse sitten Pilvisovellukset.

Valitse Cloud Discovery -kohdassa Automaattinen lokin lataaminen. Valitse sitten Log collectors -välilehti.

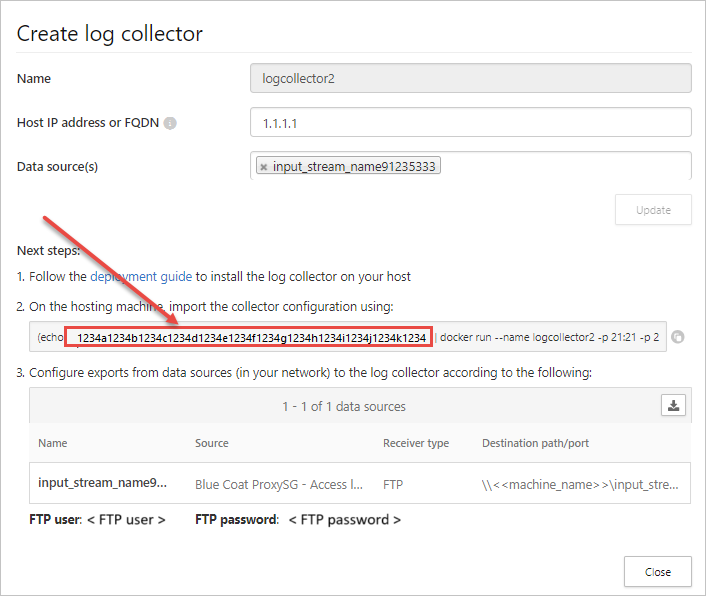

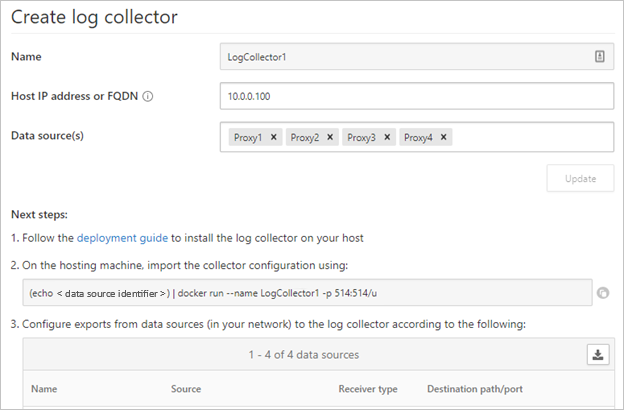

Lisää tai muokkaa log collectors -välilehteä Log collectors -välilehdellä ja kopioi suorita-komento valintaikkunasta tietolähteiden päivittämisen jälkeen. Esimerkki:

Jos sitä käytetään annettujen ohjeiden mukaisesti, ohjattu toiminto määrittää lokikeräimen käyttämään portteja 514/udp ja 515/udp. Esimerkki:

(echo <credentials>) | docker run --name LogCollector1 -p 514:514/udp -p 515:515/udp -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='10.0.0.100'" -e "PROXY=" -e "SYSLOG=true" -e "CONSOLE=machine.us2.portal.cloudappsecurity.com" -e "COLLECTOR=LogCollector1" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starterEsimerkki:

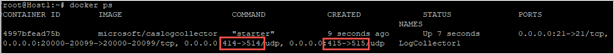

Ennen kuin käytät komentoa isäntäkoneessasi, muokkaa komentoa käyttämään mukautettuja porttejasi. Jos haluat esimerkiksi määrittää lokikeräimen käyttämään UDP-portteja 414 ja 415, muuta komentoa seuraavasti:

(echo <credentials>) | docker run --name LogCollector1 -p 414:514/udp -p 415:515/udp -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='10.0.0.100'" -e "PROXY=" -e "SYSLOG=true" -e "CONSOLE=machine.us2.portal.cloudappsecurity.com" -e "COLLECTOR=LogCollector1" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starterEsimerkki:

Huomautus

Vain Docker-yhdistämismääritystä muokataan. Sisäisesti määritettyjä portteja ei muuteta, joten voit valita isännän kuunteluportin.

Tarkista lokinkeräimen Vastaanottama liikenteen ja lokin muoto Linuxissa

Joskus saatat joutua tutkimaan esimerkiksi seuraavia asioita:

- Lokinkerääjät vastaanottavat tietoja: Varmista, että lokikeräimet vastaanottavat Syslog-viestejä laitteistasi, eivätkä palomuurit estä niitä.

- Vastaanotetut tiedot ovat oikeassa lokimuodossa: Tarkista lokimuoto, jotta voit tehdä jäsennysvirheiden vianmäärityksen vertaamalla Defender for Cloud Apps ja laitteen lähettämää lokimuotoa.

Seuraavien vaiheiden avulla voit varmistaa, että lokinkerääjät vastaanottavat liikenteen:

Kirjaudu palvelimeen, joka isännöi Docker-säilöä.

Varmista, että lokinkerääjä vastaanottaa Syslog-viestejä jollakin seuraavista menetelmistä:

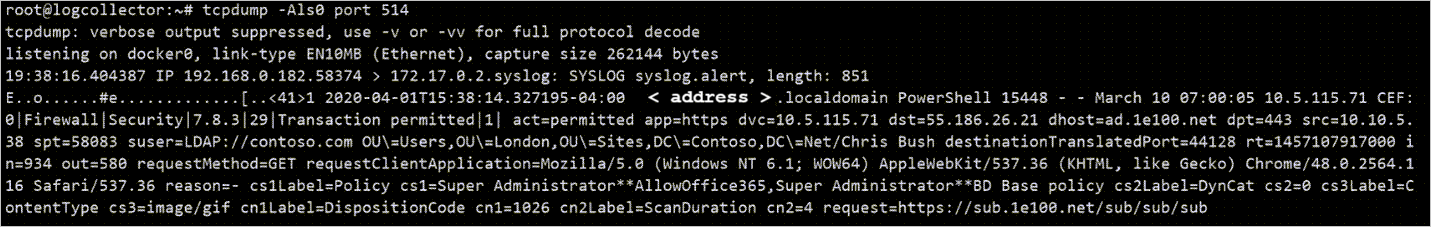

Analysoi portin 514 verkkoliikennettä tcpdump-komennolla tai vastaavalla komennolla:

tcpdump -Als0 port 514Jos kaikki on määritetty oikein, sinun pitäisi nähdä laitteiden verkkoliikenne. Esimerkki:

Käytä netcat-toimintoa tai vastaavaa komentoa isäntäkoneen verkkoliikenteen analysointiin:

Asenna netcat ja wget.

Lataa mallilokitiedosto Microsoft Defender XDR. Pura lokitiedosto tarvittaessa.

Valitse Microsoft Defender XDR kohdassa PilvisovelluksetPilvietsintätoiminnot>>Luo pilvietsintätilannevedosraportti.

Valitse tietolähde , josta haluat ladata lokitiedostot.

Valitse Näytä ja vahvista napsauttamalla hiiren kakkospainikkeella Lataa malliloki ja kopioi URL-osoitteen linkki.

Valitse Sulje>Peruuta.

Juosta:

wget <URL_address_to_sample_log>Suorita

netcat, jotta tiedot voidaan suoratoistaa lokikeräystoimintoon.cat <path_to_downloaded_sample_log>.log | nc -w 0 localhost <datasource_port>

Jos keräin on määritetty oikein, lokitiedot ovat viestitiedostossa ja pian sen jälkeen ne ladataan Defender for Cloud Apps.

Tarkista oleelliset tiedostot Defender for Cloud Apps Docker-säilössä:

Kirjaudu sisään säilöön. Juosta:

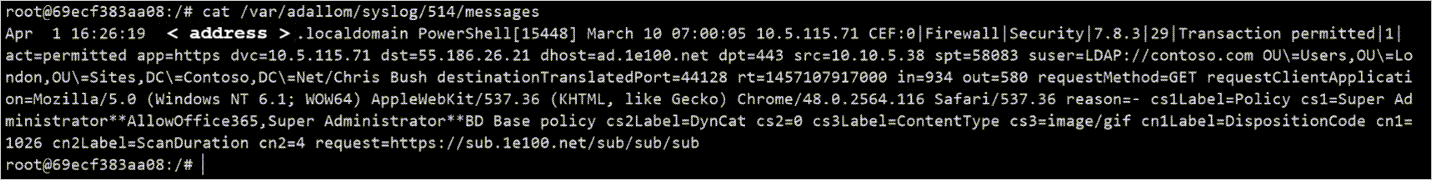

docker exec -it <Container Name> bashSelvitä, kirjoitetaanko Syslog-viestejä viestitiedostoon. Juosta:

cat /var/adallom/syslog/<your_log_collector_port>/messages

Jos kaikki on määritetty oikein, sinun pitäisi nähdä laitteiden verkkoliikenne. Esimerkki:

Huomautus

Tätä tiedostoa kirjoitetaan kohteeseen 40 kilotavuun asti. Esimerkki:

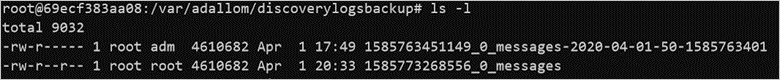

Tarkista lokit, jotka on ladattu Defender for Cloud Apps hakemistossa

/var/adallom/discoverylogsbackup. Esimerkki:

Vahvista lokinkerääjän vastaanottama lokimuoto vertaamalla viestejä, jotka on tallennettu Defender for Cloud Apps Luo lokinkerääjä -toiminnon määrittämään

/var/adallom/discoverylogsbackupmallilokimuotoon.

Viestitiedoston tulosteen kirjoittaminen paikalliseen tiedostoon

Jos haluat käyttää omaa mallilokiasi, mutta sinulla ei ole käyttöoikeutta laitteeseen, kirjoita lokinkeräimen syslog-hakemistossa olevan viestitiedoston tulos isännän paikalliseen tiedostoon seuraavilla komennoilla:

docker exec CustomerLogCollectorName tail -f -q /var/adallom/syslog/<datasource_port>/messages > /tmp/log.log

Vertaa tulostiedostoa (/tmp/log.log) hakemistoon tallennettuihin /var/adallom/discoverylogsbackup viesteihin.

Lokinkeräysversion päivittäminen

Lokinkeräintä päivitettäessä:

- Varmista ennen uuden version asentamista, että pysäytät lokinkeruutyökalun ja poistat nykyisen kuvan.

- Päivitä varmennetiedostot, kun olet asentanut uuden version.

Seuraavat vaiheet

Jos kohtaat ongelmia, olemme täällä auttamassa. Jos haluat apua tai tukea tuoteongelmaasi varten, avaa tukipyyntö.