Riskialttiiden OAuth-sovellusten tutkiminen ja korjaaminen

OAuth on avoin vakio tunnuspohjaiselle todennukselle ja valtuutukselle. OAuth mahdollistaa käyttäjän tilitietojen käytön kolmannen osapuolen palveluissa käyttäjän salasanaa paljastamatta. OAuth toimii välittäjänä käyttäjän puolesta tarjoten palvelulle käyttöoikeustietueen, joka valtuuttaa tiettyjen tilitietojen jakamisen.

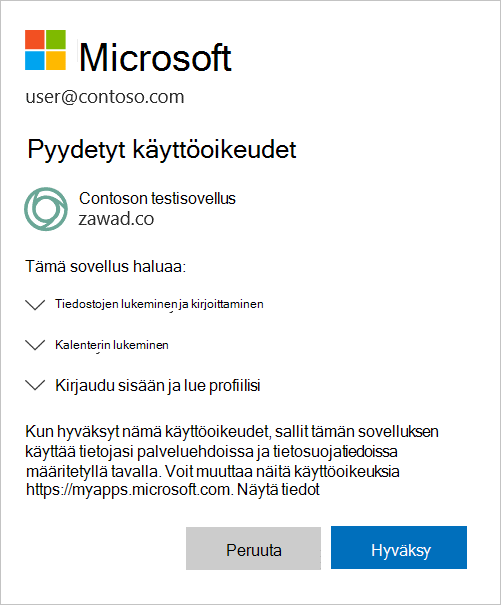

Esimerkiksi sovellus, joka analysoi käyttäjän kalenterin ja antaa neuvoja siitä, miten voit tulla tuottavammaksi, tarvitsee käyttöoikeuden käyttäjän kalenteriin. Käyttäjän tunnistetietojen antamisen sijaan OAuth antaa sovellukselle mahdollisuuden käyttää tietoja vain tunnuksen perusteella, joka luodaan, kun käyttäjä antaa suostumuksensa sivulle, kuten alla olevassa kuvassa näkyy.

Monet kolmannen osapuolen sovellukset, jotka organisaatiosi yrityskäyttäjät saattavat asentaa, pyytävät käyttöoikeutta käyttäjätietojen ja tietojen käyttämiseen ja kirjautuvat sisään käyttäjän puolesta muissa pilvisovelluksissa. Kun käyttäjät asentavat näitä sovelluksia, he napsauttavat usein Hyväksy tarkistamatta tarkasti kehotteen tietoja, mukaan lukien käyttöoikeuksien myöntämistä sovellukselle. Kolmannen osapuolen sovellusten käyttöoikeuksien hyväksyminen voi aiheuttaa tietoturvariskin organisaatiollesi.

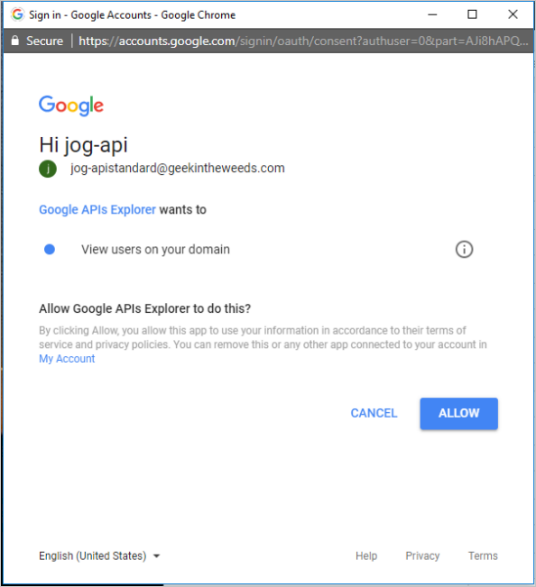

Esimerkiksi seuraava OAuth-sovelluksen suostumussivu saattaa näyttää tavalliselle käyttäjälle lailliselta, mutta Google API Explorerin ei pitäisi joutua pyytämään käyttöoikeuksia Googlelta itse googlelta. Tämä tarkoittaa siis sitä, että sovellus saattaa olla tietojenkalasteluyritys, joka ei liity Googleen lainkaan.

Suojauksen järjestelmänvalvojana tarvitset näkyvyyttä ja hallintaa ympäristösi sovelluksiin, joihin sisältyvät käyttöoikeudet. Tarvitset mahdollisuuden estää niiden sovellusten käytön, jotka vaativat käyttöoikeuden resursseihin, jotka haluat kumota. Siksi Microsoft Defender for Cloud Apps avulla voit tutkia ja valvoa käyttäjiesi myöntämia sovelluksen käyttöoikeuksia. Tässä artikkelissa autetaan tutkimaan organisaatiosi OAuth-sovelluksia ja keskittymään sovelluksiin, jotka ovat todennäköisemmin epäilyttäviä.

Suositeltu tapamme on tutkia sovelluksia käyttämällä Defender for Cloud Apps annettuja mahdollisuuksia ja tietoja, jotta sovellukset voidaan suodattaa pois, jos riski on pieni, ja keskittyä epäilyttäviin sovelluksiin.

Tässä opetusohjelmassa opit

Huomautus

Tässä artikkelissa käytetään OAuth-sovellusten sivun malleja ja näyttökuvia, joita käytetään, kun sovellusten hallintaa ei ole otettu käyttöön.

Jos käytät esikatseluominaisuuksia ja otat sovellusten hallinnan käyttöön, samat toiminnot ovat sen sijaan käytettävissä Sovellusten hallinta -sivulla.

Lisätietoja on kohdassa Sovellusten hallinta Microsoft Defender for Cloud Apps.

Riskialttiiden OAuth-sovellusten tunnistaminen

Riskialttiin OAuth-sovelluksen voi tunnistaa käyttämällä seuraavaa:

- Ilmoitukset: React olemassa olevan käytännön käynnistämään hälytykseen.

- Metsästys: Etsi riskialtis sovellus kaikista saatavilla olevista sovelluksista ilman konkreettista epäilystä riskistä.

Tunnista riskialttiit sovellukset hälytysten avulla

Voit määrittää käytäntöjä, jotka lähettävät sinulle automaattisesti ilmoituksia, kun OAuth-sovellus täyttää tietyt ehdot. Voit esimerkiksi määrittää käytännön ilmoittamaan sinulle automaattisesti, kun havaitaan sovellus, joka edellyttää korkeita käyttöoikeuksia ja jonka on antanut yli 50 käyttäjää. Lisätietoja OAuth-käytäntöjen luomisesta on kohdassa OAuth-sovelluskäytännöt.

Tunnista riskialttiit sovellukset metsästämällä

Siirry Microsoft Defender-portaalin Pilvisovellukset-kohdassaOAuth-sovelluksiin. Suodattimien ja kyselyjen avulla voit tarkistaa, mitä ympäristössäsi tapahtuu:

Määritä suodattimen arvoksi Käyttöoikeustason korkea vakavuus ja yhteisön käyttö ei ole yleistä. Tämän suodattimen avulla voit keskittyä sovelluksiin, jotka ovat mahdollisesti erittäin riskialttiita ja joissa käyttäjät ovat saattaneet aliarvioida riskin.

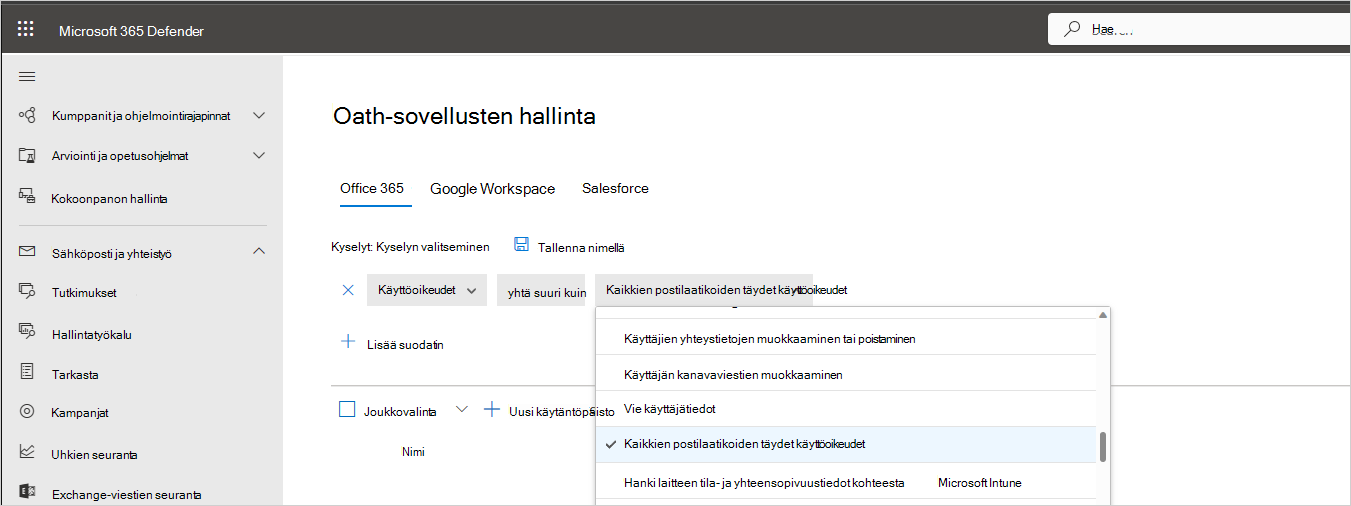

Valitse Käyttöoikeudet-kohdasta kaikki asetukset, jotka ovat erityisen riskialttiita tietyssä kontekstissa. Voit esimerkiksi valita kaikki suodattimet, jotka antavat sähköpostin käyttöoikeuden, kuten kaikkien postilaatikoiden täydet käyttöoikeudet , ja tarkastella sitten sovellusluetteloa varmistaaksesi, että ne kaikki todella tarvitsevat sähköpostiin liittyvän käyttöoikeuden. Tämä voi auttaa tutkimaan asiaa tietyssä kontekstissa ja löytämään sovelluksia, jotka vaikuttavat laillisilta, mutta sisältävät tarpeettomia käyttöoikeuksia. Nämä sovellukset ovat todennäköisemmin riskialttiita.

Valitse tallennettu kysely Sovellukset, jotka ulkoiset käyttäjät ovat hyväksyneet. Tämän suodattimen avulla löydät sovelluksia, jotka eivät ehkä ole linjassa yrityksesi suojausstandardien kanssa.

Kun olet tarkistanut sovelluksesi, voit keskittyä sovelluksiin kyselyissä, jotka vaikuttavat laillisilta, mutta saattavat olla riskialttiita. Etsi ne suodattimien avulla:

- Suodata sovellukset, jotka ovat pienen käyttäjämäärän valtuuttamia. Jos keskityt näihin sovelluksiin, voit etsiä riskialttiita sovelluksia, jotka vaarantunut käyttäjä on antanut luvan.

- Sovellukset, joiden käyttöoikeudet eivät vastaa sovelluksen tarkoitusta, esimerkiksi kellosovellus, jolla on kaikkien postilaatikoiden täydet käyttöoikeudet.

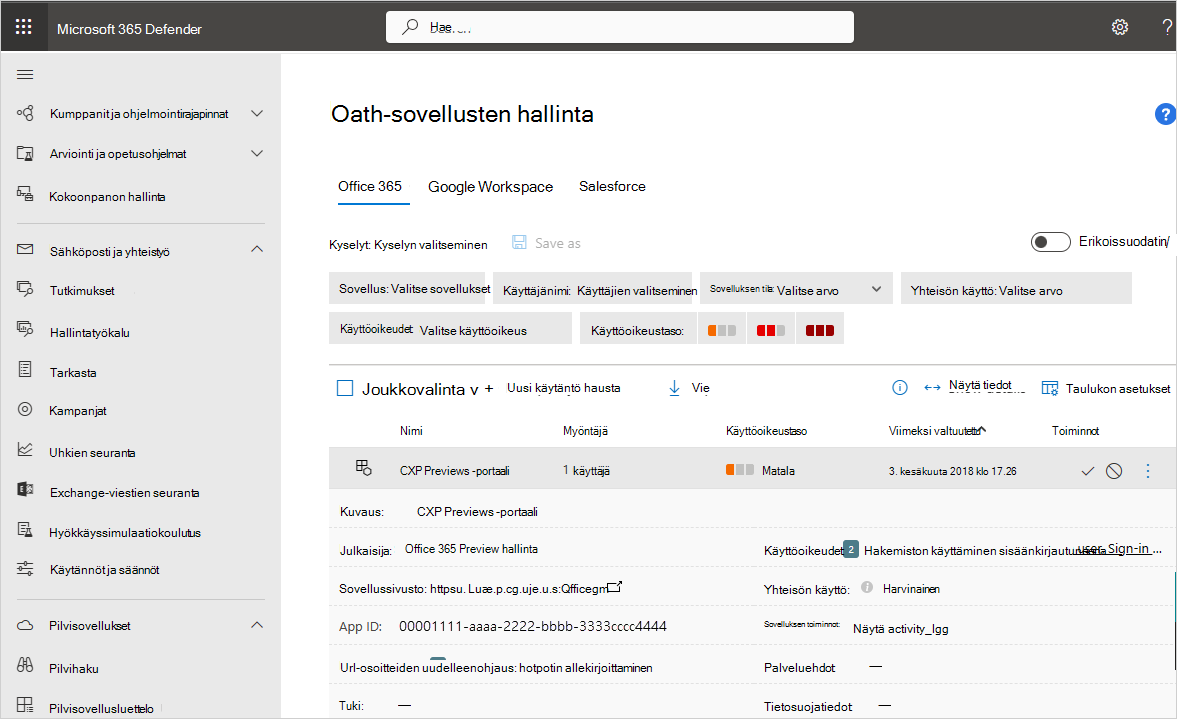

Avaa sovelluslaatikko valitsemalla jokainen sovellus ja tarkista, onko sovelluksella epäilyttävä nimi, julkaisija tai sivusto.

Katso luetteloa sovelluksista ja kohdesovelluksista, joiden päivämäärä on viimeksi hyväksytty ja joka ei ole viimeisin. Näitä sovelluksia ei ehkä enää tarvita.

Epäilyttävien OAuth-sovellusten tutkiminen

Kun olet päättänyt, että sovellus on epäilyttävä ja haluat tutkia sitä, suosittelemme seuraavia keskeisiä periaatteita tehokkaaseen tutkimukseen:

- Mitä yleisempi ja käytetty sovellus on, sitä todennäköisemmin se on turvallinen joko organisaatiossasi tai verkossa.

- Sovelluksen tulee edellyttää vain käyttöoikeuksia, jotka liittyvät sovelluksen tarkoitukseen. Jos näin ei ole, sovellus voi olla riskialtis.

- Sovellukset, jotka edellyttävät suuria oikeuksia tai järjestelmänvalvojan suostumusta, ovat todennäköisemmin riskialttiita.

- Valitse sovellus avataksesi sovelluslaatikon ja valitse linkki kohdasta Liittyvät aktiviteetit. Tämä avaa toimintalokisivun, joka on suodatettu sovelluksen suorittamien toimien mukaan. Muista, että jotkin sovellukset suorittavat toimintoja, jotka on rekisteröity käyttäjän tekemiksi. Nämä toiminnot suodatetaan automaattisesti pois toimintolokin tuloksista. Lisätietoja toimintalokin käyttämisestä on kohdassa Toimintaloki.

- Valitse laatikossa Suostumustoimet , joilla tutkitaan käyttäjän suostumus sovellukseen toimintalokissa.

- Jos sovellus vaikuttaa epäilyttävältä, suosittelemme, että tutkit sovelluksen nimen ja julkaisijan eri sovelluskaupoissa. Keskity seuraaviin sovelluksiin, jotka saattavat olla epäilyjä:

- Sovellukset, joiden latausten määrä on pieni.

- Sovellukset, joilla on alhainen luokitus, pisteet tai huonot kommentit.

- Sovellukset, joilla on epäilyttävä julkaisija tai sivusto.

- Sovellukset, joiden viimeisin päivitys ei ole viimeisin. Tämä voi tarkoittaa sovellusta, jota ei enää tueta.

- Sovellukset, joilla on merkityksettömiä käyttöoikeuksia. Tämä saattaa tarkoittaa, että sovellus on riskialtis.

- Jos sovellus on edelleen epäilyttävä, voit tutkia sovelluksen nimeä, julkaisijaa ja URL-osoitetta verkossa.

- Voit viedä OAuth-sovelluksen valvonnan sovelluksen valtuuttaneiden käyttäjien lisäanalyyseja varten. Lisätietoja on artikkelissa OAuth-sovellusten valvonta.

Epäilyttävien OAuth-sovellusten korjaaminen

Kun olet todentanut OAuth-sovelluksen riskialttiiksi, Defender for Cloud Apps tarjoaa seuraavat korjausvaihtoehdot:

Manuaalinen korjaus: Voit helposti kieltää sovelluksen kumoamisen OAuth-sovellusten sivulta

Automaattinen korjaus: Voit luoda käytännön, joka kumoaa sovelluksen automaattisesti tai kumoaa tietyn käyttäjän sovelluksesta.

Seuraavat vaiheet

Jos kohtaat ongelmia, olemme täällä auttamassa. Jos haluat apua tai tukea tuoteongelmaasi varten, avaa tukipyyntö.