Mikä on Edistynyt uhka-analytiikka?

Koskee: Advanced Threat Analytics -versio 1.9

Advanced Threat Analytics (ATA) on paikallinen ympäristö, joka auttaa suojaamaan yritystäsi useilta kehittyneiltä kohdennettuilta kyberhyökkäyksiltä ja insider-uhilta.

Huomautus

Tuen elinkaari

ATA:n lopullinen versio on yleisesti saatavilla. ATA Mainstream -tuki päättyi 12. tammikuuta 2021. Laajennettu tuki jatkuu tammikuuhun 2026 asti. Lisätietoja on blogissamme.

Miten ATA toimii

ATA hyödyntää omaa verkon jäsennysmoduulia useiden protokollien (kuten Kerberos, DNS, RPC, NTLM ja muiden) verkkoliikenteen sieppaamiseen ja jäsentämiseen todentamista, valtuutusta ja tietojen keräämistä varten. ATA kerää nämä tiedot seuraavasti:

- Siirrä peilaus toimialueen ohjauskoneista ja DNS-palvelimista ATA-yhdyskäytävään ja/tai

- ATA Lightweight Gatewayn (LGW) käyttöönotto suoraan toimialueen ohjauskoneissa

ATA ottaa tietoja useista tietolähteistä, kuten lokeista ja tapahtumista verkossasi, oppiakseen käyttäjien ja muiden entiteettien toiminnan organisaatiossa, ja luo niistä käyttäytymisprofiilin. ATA voi vastaanottaa tapahtumia ja lokeja kohteesta:

- SIEM-integrointi

- Windowsin tapahtumien edelleenlähetys (WEF)

- Suoraan Windows Event Collectorista (Kevyt yhdyskäytävä)

Lisätietoja ATA-arkkitehtuurista on artikkelissa ATA-arkkitehtuuri.

Mitä ATA tekee?

ATA-teknologia havaitsee useita epäilyttäviä toimintoja keskittyen kyberhyökkäysten tappoketjun useisiin vaiheisiin, kuten:

- Tiedustelu, jonka aikana hyökkääjät keräävät tietoja siitä, miten ympäristö on luotu, mitä eri resurssit ovat ja mitkä entiteetit ovat olemassa. Yleensä tässä hyökkääjät luovat suunnitelmia seuraavalle hyökkäysvaiheelleen.

- Sivuttaisen liikkeen sykli, jonka aikana hyökkääjä panostaa hyökkäyksen pinnan levittämiseen verkon sisällä.

- Toimialueen valta-asema (pysyvyys), jonka aikana hyökkääjä tallentaa tiedot, joiden avulla hän voi jatkaa kampanjaansa erilaisten aloituskoneiden, tunnistetietojen ja tekniikoiden avulla.

Nämä kyberhyökkäyksen vaiheet ovat samankaltaisia ja ennustettavissa olevia riippumatta siitä, minkä tyyppinen yritys on hyökkäyksen kohteena tai minkä tyyppistä tietoa kohteena on. ATA etsii kolmea pääasiallista hyökkäystyyppiä: haitallisia hyökkäyksiä, epänormaalia käyttäytymistä sekä suojausongelmia ja riskejä.

Haitallisia hyökkäyksiä havaitaan deterministisesti etsimällä täydellinen luettelo tunnetuista hyökkäystyypeistä, mukaan lukien:

- Pass-the-Ticket (PtT)

- Pass-the-Hash (PtH)

- Overpass-the-Hash

- Taottu PAC (MS14-068)

- Kultainen lippu

- Haitalliset replikaatiot

- Tiedustelu

- Raaka voima

- Etäsuorittaminen

Täydellinen luettelo tunnistuksista ja niiden kuvauksista on kohdassa Mitä epäilyttävää toimintaa ATA voi havaita?.

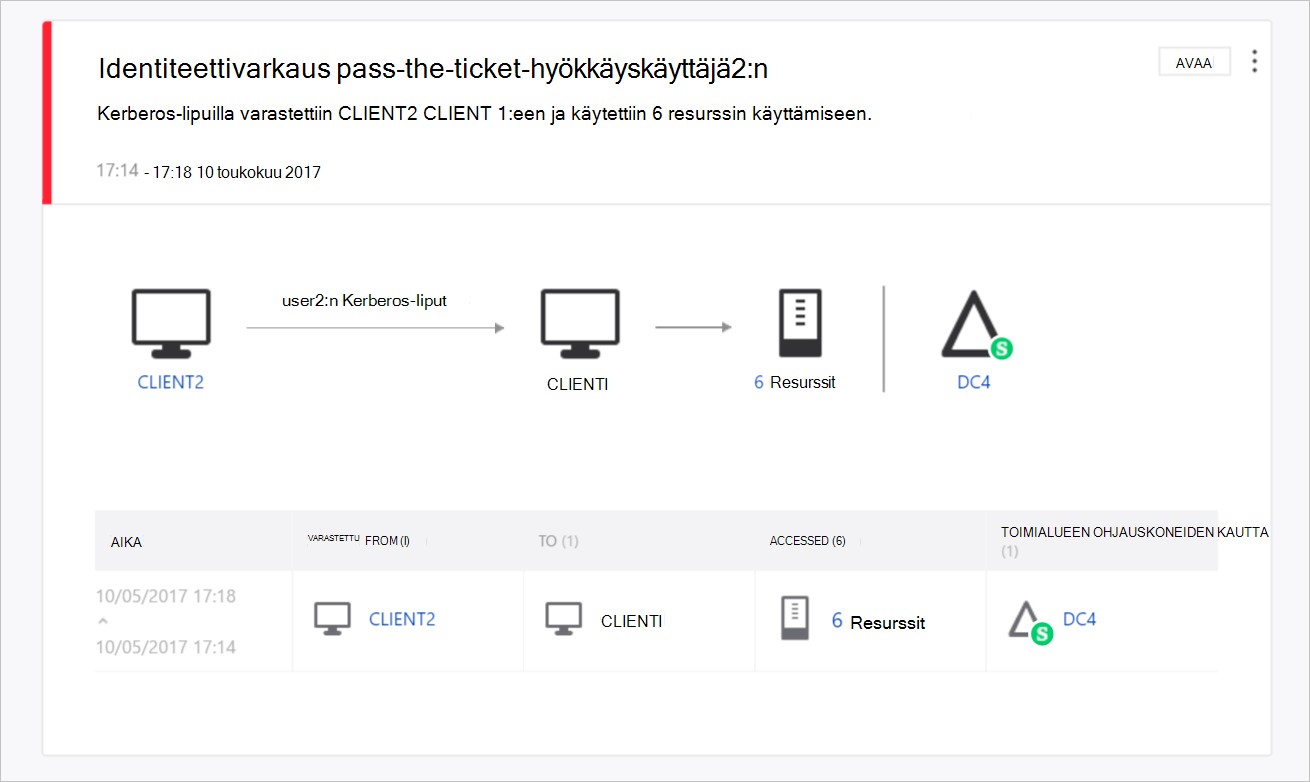

ATA havaitsee nämä epäilyttävät toimet ja näyttää tiedot ATA-konsolissa, mukaan lukien selkeän näkymän Kuka, Mitä, Milloin ja Miten. Kuten näet, valvomalla tätä yksinkertaista, käyttäjäystävällistä koontinäyttöä saat ilmoituksen siitä, että ATA epäilee, että verkon Asiakas 1- ja Asiakas 2 -tietokoneisiin yritettiin käyttää Pass-the-Ticket-hyökkäystä.

ATA havaitsee epänormaalin toiminnan käyttämällä käyttäytymisanalytiikkaa ja hyödyntämällä koneoppimista, jotta voidaan paljastaa kyseenalainen toiminta ja epänormaali käyttäytyminen verkon käyttäjissä ja laitteissa, mukaan lukien:

- Poikkeavat kirjautumiset

- Tuntemattomat uhat

- Salasanojen jakaminen

- Sivusuuntainen liike

- Luottamuksellisten ryhmien muokkaaminen

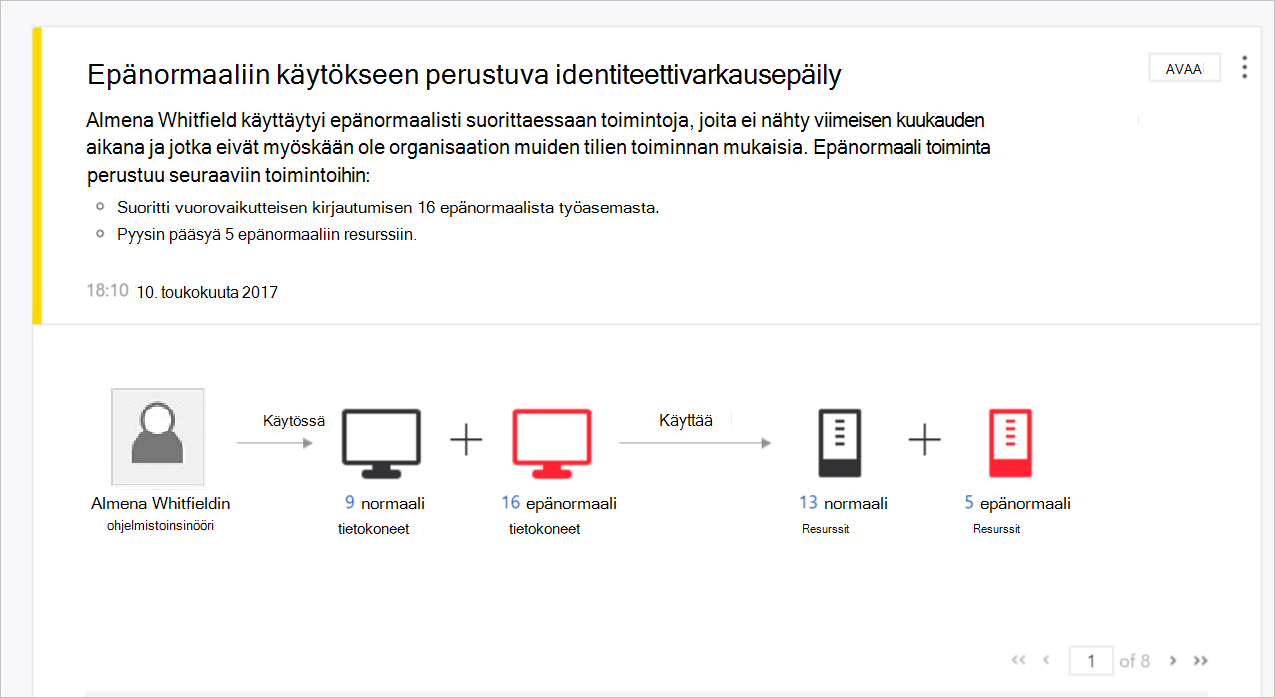

Voit tarkastella tämäntyyppistä epäilyttävää toimintaa ATA-koontinäytössä. Seuraavassa esimerkissä ATA ilmoittaa, kun käyttäjä käyttää neljää tietokonetta, joita tämä käyttäjä ei tavallisesti käytä, mikä voi aiheuttaa hälytyksen.

ATA tunnistaa myös suojausongelmia ja riskejä, kuten seuraavat:

- Rikkinäinen luottamus

- Heikot protokollat

- Tunnetut protokollan haavoittuvuudet

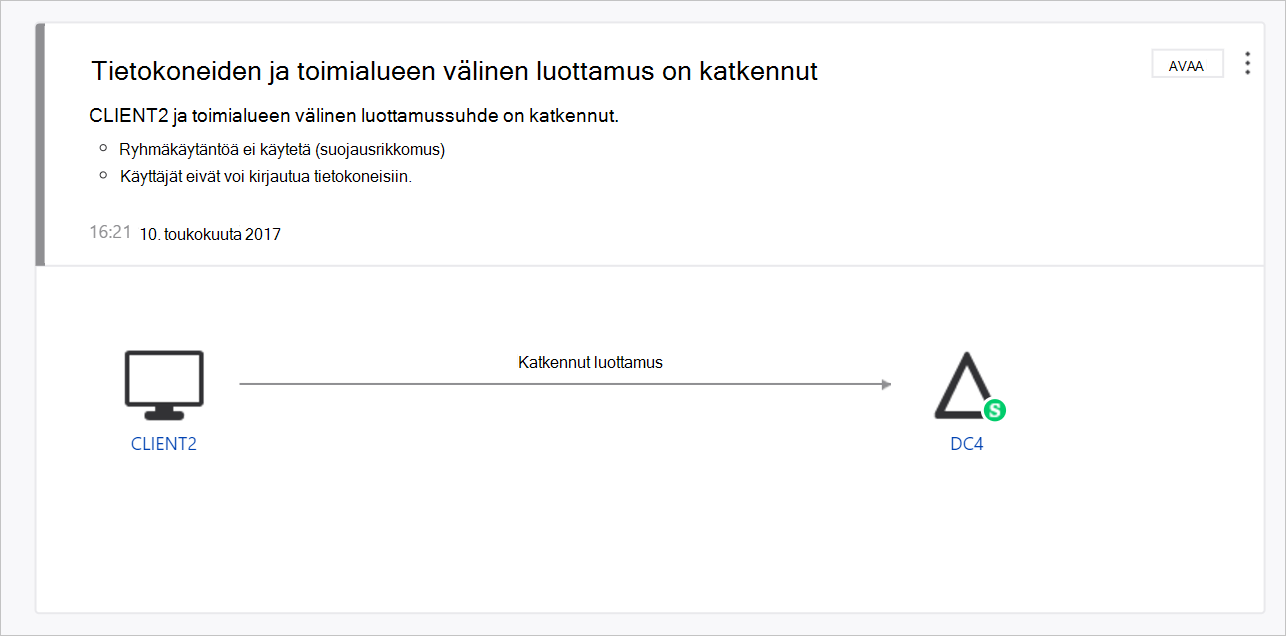

Voit tarkastella tämäntyyppistä epäilyttävää toimintaa ATA-koontinäytössä. Seuraavassa esimerkissä ATA ilmoittaa, että verkon tietokoneen ja toimialueen välillä on rikkinäinen luottamussuhde.

Tunnetut ongelmat

Jos päivität ATA 1.7:ään ja välittömästi ATA 1.8:aan päivittämättä ensin ATA-yhdyskäytäviä, et voi siirtyä ATA 1.8:aan. Kaikki yhdyskäytävät on ensin päivitettävä versioon 1.7.1 tai 1.7.2 ennen ATA Centerin päivittämistä versioon 1.8.

Jos valitset täydellisen siirron, se voi kestää kauan tietokannan koon mukaan. Kun valitset siirtoasetuksia, näkyviin tulee arvioitu kellonaika – kirjaa tämä muistiin, ennen kuin päätät, mikä vaihtoehto valitaan.

Mitä tehdä tämän jälkeen?

Lisätietoja siitä, miten ATA sopii verkkoon: ATA-arkkitehtuuri

ATA:n käyttöönoton aloittaminen: ATA:n asentaminen