Protección contra la suplantación de identidad en el consentimiento

La productividad ya no se limita a las redes privadas y el trabajo está cambiado drásticamente hacia los servicios en la nube. Aunque las aplicaciones en la nube permiten a los empleados ser productivos de forma remota, los atacantes también pueden usar ataques basados en la aplicación para obtener acceso a datos valiosos de la organización. Es posible que conozcas los ataques centrados en los usuarios, como la suplantación de identidad en el correo electrónico o el riesgo que corren las credenciales. La suplantación de identidad en el consentimiento es otro vector de amenaza que se debe tener en cuenta.

En este artículo se analiza qué es la suplantación de identidad en el consentimiento, qué hace Microsoft para proteger a una organización y qué pasos pueden seguir estas para protegerse.

¿Qué es la suplantación de identidad en el consentimiento?

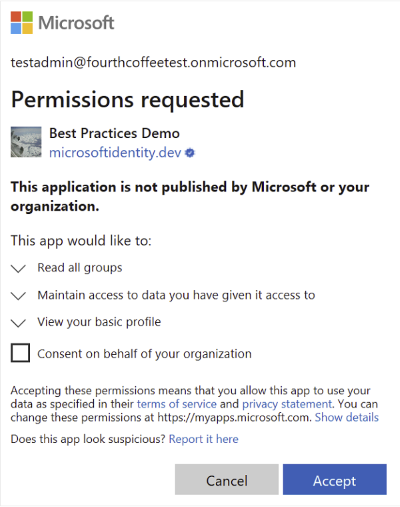

Los ataques de suplantación de identidad para obtener el consentimiento engañan a los usuarios para conceder permisos a aplicaciones en la nube malintencionadas. Estas aplicaciones malintencionadas pueden obtener acceso a los datos y servicios en la nube legítimos de los usuarios. A diferencia del riesgo de credenciales, los actores de amenazas que realizan la suplantación de identidad para obtener el consentimiento fijan su objetivo directamente a usuarios que puedan conceder acceso a sus datos personales o referentes a la organización. La pantalla de consentimiento muestra todos los permisos que recibe la aplicación. Dado que un proveedor legítimo (como la plataforma de identidad de Microsoft), aloja la aplicación, los usuarios que no sospechan nada aceptan los términos. Esta acción concede a una aplicación malintencionada los permisos solicitados a los datos. En la siguiente imagen se muestra un ejemplo de una aplicación de OAuth que solicita acceso a una amplia variedad de permisos.

Mitigación de ataques de suplantación de identidad en el consentimiento

Los administradores, los usuarios o los investigadores de seguridad de Microsoft pueden marcar aplicaciones de OAuth que parecen comportarse de forma sospechosa. Microsoft revisará una aplicación marcada para determinar si infringe los términos del servicio. Si se confirma una infracción, Microsoft Entra ID deshabilita la aplicación e impide que se siga utilizando en todos los servicios de Microsoft.

Cuando Microsoft Entra ID deshabilita una aplicación de OAuth, tienen lugar las siguientes acciones:

- La aplicación malintencionada y las entidades de servicio relacionadas se colocan en un estado completamente deshabilitado. Todas las nuevas solicitudes de tokens o de tokens de actualización se deshabilitan, pero los tokens de acceso existentes siguen siendo válidos hasta su expiración.

- Estas aplicaciones muestran

DisabledDueToViolationOfServicesAgreementen la propiedaddisabledByMicrosoftStatusde los tipos de recurso aplicación y entidad de servicio relacionados en Microsoft Graph. Para evitar que se vuelvan a crear instancias en la organización en el futuro, estos objetos no se pueden eliminar. - Un administrador de roles con privilegios recibirá un correo electrónico cuando un usuario de una organización haya dado su consentimiento a una aplicación antes de deshabilitarla. El correo electrónico especifica la acción que se ha realizado y recomienda los pasos que se pueden seguir para investigar y mejorar su posición de seguridad.

Respuesta y corrección recomendadas

Si una organización se ha visto afectada por una aplicación deshabilitada por Microsoft, se deben seguir los siguientes pasos de manera inmediata para mantener el entorno seguro:

- Investigue la actividad de la aplicación deshabilitada, lo cual incluye:

- Permisos delegados o permisos de aplicación solicitados por la aplicación.

- Los registros de auditoría de Microsoft Entra para la actividad de la aplicación y la actividad de inicio de sesión para los usuarios autorizados a usar la aplicación.

- Revise e implemente las instrucciones para defenderse de las concesiones de consentimiento ilegales. La guía incluye los permisos de auditoría y el consentimiento para las aplicaciones deshabilitadas y las aplicaciones sospechosas que se hayan detectado durante la revisión.

- Implementa los procedimientos recomendados para la protección frente a la suplantación de identidad en el consentimiento, que se describen en la siguiente sección.

Procedimientos recomendados para la protección frente a ataques de suplantación de identidad en el consentimiento

Los administradores deben tener el control de uso de las aplicaciones y, por ello, reciben la información y las funcionalidades adecuadas para controlar los permisos y el uso de las aplicaciones en las organizaciones. Aunque los atacantes nunca descansan, existen algunos pasos que las organizaciones pueden seguir para mejorar su posición de seguridad. Algunos procedimientos recomendados que se deben seguir son los siguientes:

- Formar a los empleados de la organización sobre el funcionamiento del marco de permisos y consentimiento:

- Intente comprender los datos y permisos que una aplicación solicita, así como el funcionamiento de los permisos y el consentimiento en nuestra plataforma.

- Asegúrese de que los administradores saben cómo administrar y evaluar las solicitudes de consentimiento.

- Audite las aplicaciones y los permisos otorgados de su organización de forma rutinaria para asegurarse así de que las aplicaciones solo acceden a los datos que necesitan y respetan los principios de privilegios mínimos.

- Detectar y bloquear tácticas comunes de suplantación de identidad en el consentimiento:

- Compruebe si hay errores de ortografía y gramática. Si un mensaje de correo electrónico o la pantalla de consentimiento de la aplicación tienen errores ortográficos y gramaticales, es probable que se trate de una aplicación sospechosa. En ese caso, puedes notificarlo directamente en la petición de consentimiento con el vínculo Notificarlo aquí. Microsoft investiga si se trata de una aplicación malintencionada y, si se confirma, la deshabilitará.

- No confíe en nombres de aplicaciones y direcciones URL de dominio como fuente de autenticidad. A los atacantes les gusta suplantar nombres y dominios de aplicaciones para dar la impresión de que proceden de compañías o servicios legítimos para así lograr el consentimiento para una aplicación malintencionada. En su lugar, valide el origen de la dirección URL del dominio y use aplicaciones de publicadores verificados siempre que sea posible.

- Bloquee los correos electrónicos de suplantación de identidad en el consentimiento con Microsoft Defender para Office 365 protegiéndose de campañas de suplantación de identidad en las que un atacante suplanta a un usuario conocido de su organización.

- Configure las directivas de aplicaciones de Microsoft Defender for Cloud para que se administre la actividad anormal de las aplicaciones en la organización. Por ejemplo, las directivas de actividad, directivas de detección de anomalías y directivas de aplicación de OAuth.

- Investigue y busque ataques de suplantación de identidad en el consentimiento siguiendo las instrucciones de búsqueda avanzada con Microsoft 365 Defender.

- Permita el acceso a aquellas aplicaciones de confianza que cumplan determinados criterios y protéjase contra las aplicaciones que no los cumplan:

- Configure las opciones de consentimiento del usuario para permitir que los usuarios solo dé su consentimiento a las aplicaciones que cumplan determinados criterios. Estas aplicaciones incluyen aplicaciones desarrolladas por tu organización o de publicadores comprobados y solo para permisos de bajo riesgo que selecciones.

- Usa aplicaciones cuyo editor esté verificado. La verificación del publicador permite a los administradores y a los usuarios finales a reconocer la autenticidad de los desarrolladores de aplicaciones a través de un proceso de escrutinio que respalda Microsoft. Aunque una aplicación tenga un publicador comprobado, es importante revisar la solicitud de consentimiento para conocer la solicitud y evaluarla. Por ejemplo, el examen de los permisos que se solicitan para asegurarse de que se ajustan al escenario en el que la aplicación solicita que se habiliten, detalles adicionales tanto de la aplicación como del publicador en la solicitud de consentimiento, etc.

- Cree directivas de gobernanza de aplicaciones proactivas para supervisar el comportamiento de las aplicaciones de terceros en la plataforma Microsoft 365 y corregir comportamientos habituales de las aplicaciones sospechosas.