Cinco pasos para asegurar su infraestructura de identidad

Si está leyendo este documento, es consciente de la importancia de la seguridad. Es probable que ya tenga la responsabilidad de proteger su organización. Si necesita convencer a otros de la importancia de la seguridad, envíeles el último informe sobre defensa digital de Microsoft para que lo lean.

Este documento le ayudará a conseguir una posición más segura gracias a las funcionalidades de Microsoft Entra ID a través de una lista de comprobación de cinco pasos para mejorar la protección de su organización frente a los ciberataques.

Esta lista de comprobación le ayudará a implementar rápidamente las acciones críticas recomendadas para proteger su organización de inmediato al explicar cómo:

- Reforzar las credenciales

- Reducir el área expuesta a ataques

- Automatizar la respuesta frente a amenazas

- Usar la inteligencia en la nube

- Habilitar el autoservicio del usuario final

Nota:

Muchas de las recomendaciones de este documento solo son válidas para aquellas aplicaciones que estén configuradas para usar Microsoft Entra ID como proveedor de identidades. La configuración de aplicaciones para el inicio de sesión único garantiza las ventajas que ofrecen las políticas de credenciales, la detección de amenazas, la auditoría, el registro y otras características que se agregan a esas aplicaciones. Administración de aplicaciones de Microsoft Entra es la base sobre la que se establecen todas estas recomendaciones.

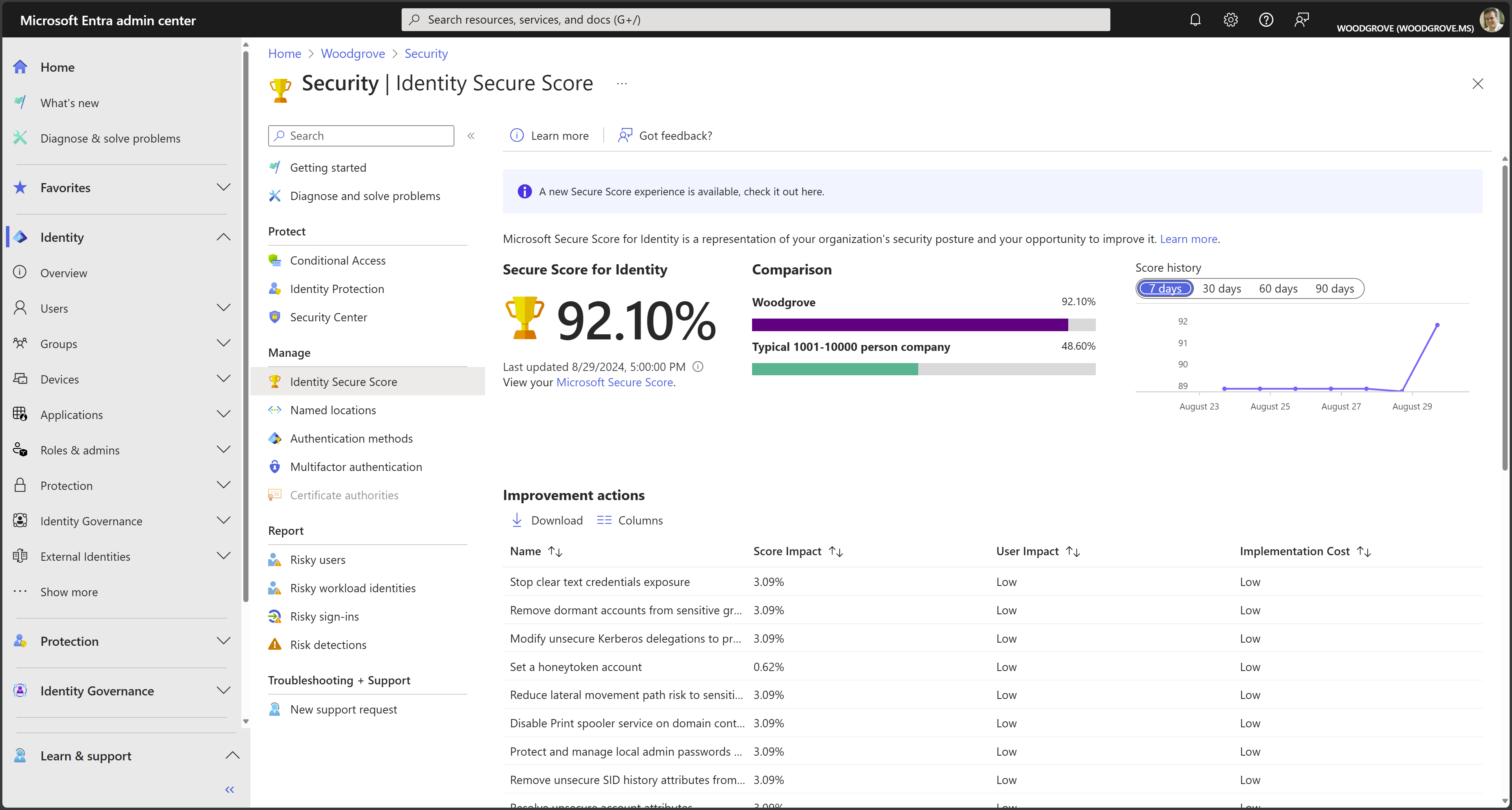

Las recomendaciones de este documento se basan en las especificaciones de la puntuación de seguridad de identidades, una valoración automatizada de la configuración de seguridad de las identidades de su inquilino de Microsoft Entra. Las organizaciones pueden usar la página Puntuación de seguridad de identidad del centro de administración de Microsoft Entra para detectar deficiencias en la configuración de seguridad actual y garantizar que se siguen las prácticas recomendadas por Microsoft para la seguridad. Si se implementan todas las recomendaciones de la página de Puntuación de seguridad, la puntuación aumentará y se podrá supervisar el progreso. Asimismo, esto ayudará a comparar su implementación con la de otras organizaciones de tamaño similar.

Nota:

Algunas de las funcionalidades recomendadas en este documento están disponibles para todos los clientes, mientras que otras requieren una suscripción a Microsoft Entra ID P1 o P2. Revise los precios de Microsoft Entra y la lista de comprobación de la implementación de Microsoft Entra para obtener más información.

Antes de empezar: proteja sus cuentas con privilegios con MFA

Antes de comenzar a trabajar con esta lista de comprobación, asegúrese de que no se encontrará con problemas mientras lo hace. En Microsoft Entra observamos 50 millones de ataques diarios a contraseñas y, sin embargo, solo una parte de los usuarios y administradores usan autenticaciones sólidas como la autenticación multifactor (MFA). Estas estadísticas se basan en los datos obtenidos a partir de agosto de 2021. En Microsoft Entra ID, los usuarios que tienen roles privilegiados, como administradores, son la raíz de confianza para construir y administrar el resto del entorno. Implemente las siguientes prácticas para minimizar los efectos de un riesgo.

Los atacantes que tomen el control de cuentas con privilegios pueden producir enormes daños, por lo que es fundamental proteger estas cuentas antes de continuar. Habilite y solicite que todos los administradores de la organización usen el servicio de autenticación multifactor de Microsoft Entra (MFA) mediante los valores predeterminados de seguridad de Microsoft Entra o el acceso condicional. Es fundamental.

¿Todo listo? Comencemos con la lista de comprobación.

Paso 1: Refuerce sus credenciales

Aunque están apareciendo otros tipos de ataques, como el phishing en el consentimiento y los ataques en identidades no humanas, los ataques basados en contraseñas en identidades de usuario siguen siendo el vector más frecuente de riesgo de identidad. Las campañas bien establecidas de phishing de objetivo definido y de difusión de contraseñas llevadas a cabo por adversarios siguen siendo efectivas contra organizaciones que aún no han implementado la autenticación multifactor (MFA) u otras protecciones contra esta táctica común.

Como organización, debe asegurarse de que las identidades se validan y protegen mediante MFA en todas partes. En 2020, el Informe del Centro de Quejas de Crímenes en Internet (IC3) de la Oficina Federal de Investigación (FBI) identificó la suplantación de identidad (phishing) como el tipo de crimen con más quejas de víctimas. El número de informes se duplicó en comparación con el año anterior. El phishing supone una amenaza significativa para las empresas y los usuarios, y el phishing de credenciales se usó en muchos de los ataques más perjudiciales del año pasado. Autenticación multifactor de Microsoft Entra (MFA) ayuda a proteger el acceso a los datos y aplicaciones, lo que proporciona otra capa de seguridad mediante una segunda forma de autenticación. Las organizaciones pueden habilitar la autenticación multifactor con acceso condicional para que la solución se ajuste a sus necesidades concretas. Consulte esta guía de implementación para ver cómo planificar e implementar la autenticación multifactor de Microsoft Entra.

Asegúrese de que la organización use un método de autenticación sólida

Para habilitar con facilidad el nivel básico de seguridad de identidad, puede usar la habilitación de un solo clic con los valores predeterminados de seguridad de Microsoft Entra. Los valores predeterminados de seguridad imponen la autenticación multifactor de Microsoft Entra para todos los usuarios de un inquilino y bloquean los inicios de sesión de los protocolos heredados en todo el inquilino.

Si su organización tiene licencias de Microsoft Entra ID P1 o P2, también puede usar el libro Conditional Access insights and reporting para ayudarle a detectar brechas en la configuración y la cobertura. A partir de estas recomendaciones, puede cerrar fácilmente esta brecha mediante la creación de una directiva con la nueva experiencia de plantillas de acceso condicional. Las plantillas de acceso condicional están diseñadas para proporcionar un método sencillo de implementación de nuevas directivas que se alinean con los procedimientos recomendados de Microsoft, lo que facilita la implementación de directivas comunes para proteger las identidades y los dispositivos.

Comience a prohibir las contraseñas que sufren ataques con más frecuencia y olvídese de la complejidad y las reglas de expiración tradicionales.

Muchas organizaciones usan reglas tradicionales de complejidad y expiración de contraseñas. Las investigaciones de Microsoft muestran, así como la Publicación especial 800-63B del National Institute of Standards and Technology (NIST) declara, que estas directivas hacen que los usuarios elijan contraseñas que son más fáciles de adivinar. Se recomienda utilizar la protección de contraseñas de Microsoft Entra, una característica de contraseña dinámica prohibida que utiliza el comportamiento actual del atacante para evitar que los usuarios establezcan contraseñas que puedan adivinarse fácilmente. Esta funcionalidad está siempre activada cuando se crean usuarios en la nube, pero ahora también está disponible en las organizaciones híbridas cuando implementan la protección con contraseña de Microsoft Entra para Windows Server Active Directory. Además, se recomienda quitar las directivas de expiración. El cambio de contraseña no ofrece ventajas de contención, ya que los ciberdelincuentes casi siempre usan las credenciales en cuanto las comprometen. Consulte este artículo para cambiar la directiva de expiración de las contraseñas de la organización.

Protéjase contra la filtración de credenciales y mejore la resistencia contra las interrupciones

El método más sencillo y recomendado para permitir la autenticación en la nube para los objetos de directorio local en Microsoft Entra ID es habilitar la sincronización de hash de contraseña (PHS). Si la organización utiliza una solución de identidad híbrida con federación o autenticación de paso a través, debe habilitar la sincronización de hash de contraseñas por estos dos motivos:

- El informe Usuarios con credenciales filtradas de Microsoft Entra ID advierte de los pares de nombre de usuario y contraseña que se han expuesto públicamente. Se filtra un volumen increíble de contraseñas a través del phishing, el malware y la reutilización de contraseñas en sitios de terceros que luego se vulneran. Cuando Microsoft encuentra estas credenciales filtradas, le indica en este informe si coinciden con las credenciales de la organización; sin embargo, para ello, debe habilitar la sincronización del hash de contraseñas o contar con identidades solo en la nube.

- Si se produce una interrupción en el entorno local (como un ataque de ransomware), podrá cambiar a la autenticación en la nube mediante la sincronización del hash de contraseñas. Este método de autenticación de copias de seguridad le permitirá continuar accediendo a las aplicaciones configuradas, gracias a la autenticación con Microsoft Entra ID, incluyendo Microsoft 365. En este caso, el personal de TI no necesitará recurrir a shadow IT ni a las cuentas de correo electrónico personales para compartir los datos hasta que la interrupción del entorno local se resuelva.

Las contraseñas nunca se almacenan en texto no cifrado o cifradas con un algoritmo reversible en Microsoft Entra ID. Para obtener más información sobre el proceso real de la sincronización de hash de contraseña, consulte Descripción detallada de cómo funciona la sincronización de hash de contraseñas.

Implementación del bloqueo inteligente de la extranet de AD FS

El bloqueo inteligente ayuda a bloquear a los actores malintencionados que intentan adivinar las contraseñas de los usuarios o que usan métodos de fuerza bruta para acceder. El bloqueo inteligente puede reconocer los inicios de sesión que proceden de usuarios válidos y tratarlos de forma distinta a los que provienen de atacantes y otros orígenes desconocidos. Se impide el paso a los atacantes, mientras que los usuarios pueden continuar con el acceso a sus cuentas y ser productivos. Las organizaciones que configuran aplicaciones para autenticarse directamente en Microsoft Entra ID se benefician del bloqueo inteligente de Microsoft Entra. Las implementaciones federadas que usan AD FS 2016 y AD FS 2019 pueden habilitar ventajas similares mediante el bloqueo de extranet de AD FS y el bloqueo inteligente de extranet.

Paso 2: Reducción del área expuesta a ataques

Dado el amplio número de contraseñas que se ven en riesgo, es fundamental minimizar la superficie de ataque en su organización. Para ello, puede deshabilitar el uso de los protocolos más antiguos y menos seguros, limitar los puntos de entrada de acceso, trasladarse a la autenticación en la nube, ejercer un mayor control del acceso administrativo a los recursos y adoptar los principios de seguridad de Confianza cero.

Uso de la autenticación en la nube

Las credenciales son un vector de ataque principal. Las prácticas incluidas en este blog pueden reducir la superficie expuesta a ataques mediante la autenticación en la nube, la implementación de la MFA y el uso de métodos de autenticación sin contraseña. Puede implementar métodos sin contraseña, como Windows Hello para empresas, el inicio de sesión en el teléfono con la aplicación Microsoft Authenticator o FIDO.

Bloquear la autenticación heredada

Las aplicaciones que usan sus propios métodos heredados para autenticarse con Microsoft Entra ID y acceder a los datos de la empresa, representan otro riesgo para las organizaciones. Varios ejemplos de aplicaciones que usan autenticación heredada son clientes POP3, IMAP4 o SMTP. Las aplicaciones de autenticación heredada se autentican en nombre del usuario e impiden que Microsoft Entra ID realice evaluaciones de seguridad avanzadas. Por ello, la autenticación alternativa y moderna reducirá los riesgos de seguridad, ya que admite la autenticación multifactor y el acceso condicional.

Se recomiendan las siguientes acciones:

- Descubra la autenticación heredada en su organización con los libros de análisis de registros y los registros de inicio de sesión de Microsoft Entra.

- Configure SharePoint Online y Exchange Online para que usen una autenticación moderna.

- Si tiene licencias de Microsoft Entra ID P1 o P2, use directivas de acceso condicional para bloquear la autenticación heredada. Para el nivel Gratis de Microsoft Entra ID, use los valores predeterminados de seguridad de Microsoft Entra.

- Bloquee la autenticación heredada si usa AD FS.

- Bloquee la autenticación heredada con Exchange Server 2019.

- Deshabilite la autenticación heredada en Exchange Online.

Para más información, consulte el artículo Bloqueo de los protocolos de autenticación heredados en Microsoft Entra ID.

Bloquear los puntos de entrada de autenticación no válidos

Al usar el principio de comprobación explícita, debe reducir el impacto de las credenciales de usuario en peligro cuando se produce un ataque. Para cada aplicación del entorno, considere los casos de uso válidos: qué grupos, qué redes, qué dispositivos y qué más elementos están autorizados y, a continuación, bloquee el resto. Mediante el acceso condicional de Microsoft Entra, puede controlar la manera en que los usuarios autorizados acceden a aplicaciones y recursos, en función de las condiciones específicas que defina.

Para más información sobre cómo usar el acceso condicional para las acciones de usuario y las aplicaciones en la nube, vea Acceso condicional: aplicaciones, acciones y contexto de autenticación en la nube.

Revisión y control de roles de administrador

Otro pilar de Confianza cero es la necesidad de minimizar la probabilidad de que una cuenta en riesgo pueda funcionar con un rol con privilegios. Este control se puede lograr mediante la asignación de la menor cantidad de privilegios a una identidad. Si no está familiarizado con los roles de Microsoft Entra, este artículo le ayudará a comprenderlos.

Los roles con privilegios de Microsoft Entra ID deben ser cuentas solo en la nube para aislarlos de cualquier entorno local y no se deben usar almacenes de contraseñas locales para almacenar las credenciales.

Implementación de Privileged Identity Management

Privileged Identity Management (PIM) proporciona una activación de rol basada en tiempo y en aprobación para mitigar los riesgos de tener unos permisos de acceso excesivos, innecesarios o mal utilizados en los recursos importantes. Estos recursos incluyen recursos en Microsoft Entra ID, Azure y otros servicios de Microsoft Online Services, como Microsoft 365 o Microsoft Intune.

Microsoft Entra Privileged Identity Management (PIM) le ayudará a minimizar los privilegios de la cuenta gracias a que podrá hacer lo siguiente:

- Identificar y administrar los usuarios asignados a roles administrativos.

- Detectar los roles de privilegios excesivos o que no se usan, y que debe eliminar.

- Establecer reglas para asegurarse de que los roles con privilegios estén protegidos mediante la autenticación multifactor.

- Establecer reglas para asegurarse de que los roles con privilegios se otorguen solo el tiempo suficiente para realizar la tarea con privilegios.

Habilite Microsoft Entra PIM, consulte a qué usuarios se les asignaron roles administrativos y elimine las cuentas innecesarias de esos roles. En cuanto a los usuarios con privilegios restantes, cambie su estado de "permanentes" a "válidos". Finalmente, establezca las directivas apropiadas para asegurarse de que, cuando necesiten obtener acceso a esos roles con privilegios, puedan hacerlo de forma segura con el control de cambios necesario.

Los roles personalizados e integrados de Microsoft Entra se basan en conceptos parecidos a los roles que se encuentran en el sistema de control de acceso basado en rol para los recursos de Azure (roles de Azure). La diferencia entre estos dos sistemas de control de acceso basados en rol es:

- Los roles de Microsoft Entra controlan el acceso a los recursos de Microsoft Entra como usuarios, grupos y aplicaciones mediante Microsoft Graph API

- Los roles de Azure controlan el acceso a recursos de Azure como las máquinas virtuales o el almacenamiento mediante Azure Resource Manager

Ambos sistemas contienen definiciones de rol y asignaciones de roles que se usan igual. Sin embargo, los permisos de rol de Microsoft Entra no se pueden usar en los roles personalizados de Azure ni viceversa. Como parte del proceso de implementación de la cuenta con privilegios, siga los procedimientos recomendados para crear al menos dos cuentas de emergencia y así asegurarse de que aún tiene acceso a Microsoft Entra ID si se bloquea su cuenta.

Para más información, consulte el artículo Planeación de una implementación de Privileged Identity Management y protección del acceso con privilegios.

Restricción de las operaciones de consentimiento del usuario

Es importante comprender las distintas experiencias de consentimiento de la aplicación de Microsoft Entra, los tipos de permisos y consentimiento, y sus implicaciones en la postura de seguridad de la organización. Aunque permitir que los usuarios den su consentimiento por su cuenta les permite adquirir fácilmente aplicaciones útiles que se integran con Microsoft 365, Azure y otros servicios, puede representar un riesgo si no se utiliza y supervisa con precaución.

Microsoft recomienda restringir el consentimiento del usuario para permitir el consentimiento de los usuarios finales solo para las aplicaciones de publicadores comprobados y únicamente para los permisos que usted seleccione. Si el consentimiento del usuario final está restringido, se seguirán respetando las concesiones de consentimiento anteriores, pero todas las operaciones de consentimiento futuras tendrá que realizarlas un administrador. En casos restringidos, los usuarios pueden solicitar el consentimiento del administrador a través de un flujo de trabajo de solicitud de consentimiento del administrador integrado o a través de sus propios procesos de soporte técnico. Antes de restringir el consentimiento del usuario final, use nuestras recomendaciones para planear este cambio en su organización. En el caso de las aplicaciones a las que quiera permitir el acceso a todos los usuarios, considere la posibilidad de conceder consentimiento en nombre de todos los usuarios y asegúrese de que aquellos que todavía no hayan dado su consentimiento de forma individual puedan acceder a la aplicación. Si no quiere que estas aplicaciones estén disponibles para todos los usuarios en todos los escenarios, use la asignación de aplicaciones y el acceso condicional para restringir el acceso de los usuarios a aplicaciones específicas.

Asegúrese de que los usuarios pueden solicitar la aprobación del administrador para las nuevas aplicaciones a fin de reducir la fricción del usuario, minimizar el volumen de soporte técnico y evitar que los usuarios se registren en las aplicaciones con credenciales que no sean de Microsoft Entra. Una vez que haya regulado las operaciones de consentimiento, los administradores deben auditar los permisos de aplicación y consentimiento con regularidad.

Para más información, consulte el artículo Marco de consentimiento de Microsoft Entra.

Paso 3: Automatizar la respuesta a amenazas

Microsoft Entra ID tiene varias funcionalidades que interceptan ataques automáticamente, y que le permiten eliminar la latencia entre la detección y la respuesta. Puede reducir los costos y riesgos a la vez que reduce el tiempo que usan los delincuentes para integrarse en su entorno. Estos son los pasos concretos que puede tomar.

Para más información, consulte el artículo Procedimientos: Configuración y habilitación de directivas de riesgo.

Implementación de la directiva de riesgo de inicio de sesión

Un riesgo de inicio de sesión representa la probabilidad de que el propietario de la identidad no haya autorizado una solicitud de autenticación determinada. Una directiva basada en riesgos de inicio de sesión se puede implementar mediante la adición de una condición de riesgo de inicio de sesión a las directivas de acceso condicional que evalúe el nivel de riesgo en un usuario o grupo específico. En función del nivel de riesgo (alto / medio / bajo), se puede configurar una política para bloquear el acceso o forzar la autenticación multifactor. Se recomienda forzar la autenticación multifactor en inicios de sesión de riesgo medio o superior.

Implementación de una directiva de seguridad de riesgo de usuario

El riesgo de usuario indica la probabilidad de que la identidad de un usuario esté en peligro y se calcula en función de las detecciones de riesgo de usuario que están asociadas con la identidad del usuario. Una directiva basada en riesgos de usuario se puede implementar mediante la incorporación de una condición de riesgo de usuario a las directivas de acceso condicional que evalúe el nivel de riesgo en un usuario específico. Según el nivel de riesgo (bajo, medio o alto), se puede configurar la directiva para que bloquee el acceso o solicite un cambio de contraseña segura mediante la autenticación multifactor. Microsoft le recomienda exigir un cambio de contraseña seguro a aquellos usuarios de alto riesgo.

En la detección de riesgos del usuario se incluye una comprobación de si las credenciales del usuario coinciden con las credenciales que han filtrado los ciberdelincuentes. Para que funcione de forma óptima, es importante implementar la sincronización de hash de contraseña con la sincronización de Microsoft Entra Connect.

Integre Microsoft Defender XDR con Protección de Microsoft Entra ID

Para que Identity Protection pueda realizar la mejor detección de riesgos posible, debe obtener tantas señales como sea posible. Por lo tanto, es importante integrar el conjunto completo de servicios de Microsoft Defender XDR:

- Microsoft Defender para punto de conexión

- Microsoft Defender para Office 365

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps

Obtenga más información sobre la Protección contra amenazas de Microsoft y la importancia de integrar distintos dominios en el breve vídeo que se incluye a continuación.

Configuración de supervisión y alertas

Es importante supervisar y auditar los registros para detectar comportamientos sospechosos. En Azure Portal, hay varias formas de integrar los registros de Microsoft Entra con otras herramientas, como Microsoft Sentinel, Azure Monitor y otras herramientas de SIEM. Para más información, consulte la guía de operaciones de seguridad de Microsoft Entra.

Paso 4: Uso de la inteligencia de la nube

La auditoría, el registro de eventos y las alertas relacionados con la seguridad son componentes importantes en una estrategia de protección de datos eficaz. Los registros e informes de seguridad proporcionan un registro electrónico de actividades sospechosas y le ayudan a detectar patrones que puedan indicar un acceso externo a la red, así como ataques internos. Puede usar la auditoría para supervisar la actividad del usuario y el cumplimiento normativo de documentos, realizar análisis forenses y mucho más. Además, las alertas le proporcionarán notificaciones acerca de eventos de seguridad. Asegúrese de que tiene una directiva de retención de registros para los registros de inicio de sesión y los registros de auditoría de Microsoft Entra ID mediante una exportación a Azure Monitor o a una herramienta de SIEM.

Supervisión de Microsoft Entra ID

Las características y los servicios de Microsoft Azure proporcionan opciones de seguridad de registro y auditoría que le ayudarán a identificar carencias en las directivas y mecanismos de seguridad, y a resolver esas carencias para evitar infracciones. Puede usar el registro y auditoría de Azure y usar los informes de actividades de la auditoría en el centro de administración de Microsoft Entra. Consulte la Guía de operaciones de seguridad de Microsoft Entra para obtener más información sobre la supervisión de cuentas de usuario, cuentas con privilegios, aplicaciones y dispositivos.

Supervisar Microsoft Entra Connect Health en entornos híbridos

En Supervisión de AD FS mediante Microsoft Entra Connect Health, obtendrá más información sobre los posibles problemas y la visibilidad de los ataques en la infraestructura de AD FS. Ahora puede consultar los inicios de sesión de ADFS para proporcionar una mayor profundidad a la supervisión. Microsoft Entra Connect Health proporciona alertas con detalles, pasos de resolución y enlaces a documentación relacionada y, además, analiza el uso de varias métricas relacionadas con el tráfico de autenticación y supervisa y crea informes de rendimiento. Use el Libro de direcciones IP de riesgo para ADFS, que puede ayudar a identificar la norma del entorno y alertar cuando se produzca un cambio. Toda la infraestructura híbrida debe supervisarse como un recurso de nivel 0. Puede encontrar instrucciones detalladas de supervisión para estos recursos en la Guía de operaciones de seguridad para infraestructura.

Supervisión de eventos de protección de Microsoft Entra ID

Microsoft Entra ID Protection dispone de dos informes importantes que debe supervisar a diario:

- Los informes de inicios de sesión de riesgo ponen de manifiesto las actividades de inicio de sesión de los usuarios que deben investigarse, ya que es posible que el inicio de sesión no lo haya realizado el propietario legítimo.

- Los informes de usuarios de riesgo ponen de manifiesto las cuentas de usuario que podrían estar en peligro; por ejemplo, las cuentas en las que se ha detectado una filtración de credenciales o donde el usuario ha iniciado sesión desde una ubicación diferente, lo que indicaría que se ha producido un evento de viaje imposible.

Aplicaciones de auditoría y permisos consentidos

Es posible que los usuarios sean víctimas de un engaño y sean conducidos a aplicaciones o sitios web peligrosos en los que se obtiene acceso a su información de perfil y sus datos de usuario, como el correo electrónico. Un individuo malintencionado podría usar los permisos consentidos que ha recibido para cifrar el contenido del buzón y pedir un rescate para recuperar los datos. Los administradores deben revisar y auditar los permisos proporcionados por los usuarios. Además de auditar los permisos proporcionados por los usuarios, puede encontrar aplicaciones de OAuth peligrosas o no deseadas en entornos Premium.

Paso 5: Habilitar la autoayuda del usuario final

En la medida de lo posible, querrá equilibrar la seguridad con la productividad. Teniendo en cuenta que está preparando el camino para conseguir asentar las bases para la seguridad, puede limar las asperezas en su organización al dar más autoridad a sus usuarios a la vez que se mantiene en guardia y reduce las sobrecargas operativas.

Implementar el restablecimiento de contraseña de autoservicio

El autoservicio de restablecimiento de contraseña (SSPR) de Microsoft Entra ID ofrece a los administradores de TI un medio simple para permitir a los usuarios restablecer o desbloquear sus contraseñas o cuentas sin la intervención del departamento de soporte técnico o del administrador. El sistema incluye informes detallados del seguimiento de los usuarios que restablecen sus contraseñas, además de notificaciones de alerta de posibles abusos o usos indebidos.

Implementar el acceso a grupos y aplicaciones de autoservicio

Microsoft Entra ID puede permitir que los usuarios que no sean administradores administren el acceso a los recursos mediante grupos de seguridad, grupos de Microsoft 365, roles de aplicación y catálogos de paquetes de acceso. La administración de grupos de autoservicio permite a los propietarios de grupos administrar sus propios grupos, sin necesidad de tener asignado un rol como administrador. Los usuarios también pueden crear y administrar grupos de Microsoft 365 sin depender de los administradores para administrar sus solicitudes y los grupos no usados expiran automáticamente. La administración de derechos de Microsoft Entra habilita la delegación y visibilidad, con flujos de trabajo de solicitud de acceso completos y la expiración automática. Puede delegar a los usuarios que no son administradores la capacidad de configurar sus propios paquetes de acceso para grupos, Teams, aplicaciones y sitios de SharePoint Online de su propiedad, con directivas personalizadas para quien necesite aprobar el acceso, incluido el establecimiento, como aprobadores, de los administradores de empleados y los socios comerciales patrocinadores.

Implementación de la revisión de acceso de Microsoft Entra

Gracias a las revisiones de acceso de Microsoft Entra, puede administrar la pertenencia a paquete de acceso y grupos, obtener acceso a las aplicaciones de la empresa y asignar funciones con privilegios para asegurarse de mantener un estándar de seguridad. La supervisión habitual por parte de los usuarios, los propietarios de recursos y otros revisores garantiza que los usuarios no conservan el acceso durante períodos de tiempo prolongados cuando ya no lo necesitan.

Implementación del aprovisionamiento automático de usuarios

El aprovisionamiento y el desaprovisionamiento son los procesos que garantizan la coherencia de las identidades digitales en varios sistemas. Normalmente, estos procesos se aplican como parte de la administración del ciclo de vida de la identidad.

El aprovisionamiento es el proceso de creación de una identidad en un sistema de destino según determinadas condiciones. El desaprovisionamiento es el proceso de eliminación de la identidad del sistema de destino cuando ya no se cumplen las condiciones. La sincronización es el proceso que permite mantener actualizado el objeto aprovisionado, de modo que el objeto de origen y el de destino sean similares.

Actualmente, Microsoft Entra ID proporciona tres áreas de aprovisionamiento automatizado. Son:

- Aprovisionamiento desde un sistema externo autoritativo sin directorios de registro en Microsoft Entra ID mediante el aprovisionamiento controlado por recursos humanos

- Aprovisionamiento de Microsoft Entra ID a las aplicaciones mediante el aprovisionamiento de aplicaciones

- Aprovisionamiento entre Microsoft Entra ID y Active Directory Domain Services mediante el aprovisionamiento entre directorios

Obtén más información aquí: ¿Qué es el aprovisionamiento con Microsoft Entra ID?

Resumen

Existen muchos aspectos en una infraestructura de identidad segura, pero esta lista de comprobación de cinco pasos le ayudará a lograr rápidamente una infraestructura de identidad segura:

- Reforzar las credenciales

- Reducir el área expuesta a ataques

- Automatizar la respuesta frente a amenazas

- Usar la inteligencia en la nube

- Habilitar el autoservicio del usuario final

Le agradecemos la seriedad con la que se toma la seguridad y esperamos que este documento sea una hoja de ruta útil para conseguir una posición más segura para su organización.

Pasos siguientes

Si necesita ayuda para planificar e implementar las recomendaciones, consulte los planes de implementación del proyecto de Microsoft Entra ID para obtener ayuda.

Si está seguro de que se han completado todos estos pasos, use la Puntuación de seguridad de la identidad de Microsoft, que le permitirá mantenerse al día con los últimos procedimientos recomendados y las amenazas de seguridad.