Duración de la sesión adaptable de Acceso condicional

En las implementaciones complejas, las organizaciones pueden tener la necesidad de restringir las sesiones de autenticación. Algunos escenarios podrían incluir:

- El acceso a los recursos desde un dispositivo no administrado o compartido

- El acceso a información confidencial desde una red externa

- Usuarios de gran impacto

- Aplicaciones empresariales críticas

Acceso condicional proporciona controles de directiva de duración de la sesión adaptable que le permiten crear directivas dirigidas a casos de uso específicos dentro de la organización sin afectar a todos los usuarios.

Antes de entrar en detalles sobre cómo configurar la directiva, examinemos la configuración predeterminada.

Frecuencia de inicio de sesión de usuario

La frecuencia de inicio de sesión define el período de tiempo antes de que se pida a un usuario que vuelva a iniciar sesión cuando intenta acceder a un recurso.

La configuración predeterminada de Microsoft Entra ID para la frecuencia de inicio de sesión de usuario es un período sucesivo de 90 días. Pedir credenciales a los usuarios a menudo parece algo sensato, pero puede resultar contraproducente: los usuarios que están capacitados para escribir sus credenciales sin pensarlo pueden suministrarlas sin querer a una petición de credenciales malintencionada.

Puede parecer alarmante no pedir a un usuario que vuelva a iniciar sesión; en realidad, cualquier infracción de las directivas de TI revocará la sesión. Algunos ejemplos incluyen, entre otras acciones, un cambio de contraseña, un dispositivo que no cumple con las normas o la deshabilitación de la cuenta. También puede revocar sesiones de usuarios mediante PowerShell para Microsoft Graph de forma explícita. La configuración predeterminada de Microsoft Entra ID se reduce a “no pedir a los usuarios que proporcionen sus credenciales si la postura de seguridad de sus sesiones no ha cambiado”.

La configuración de la frecuencia de inicio de sesión funciona con aplicaciones que implementan los protocolos OAuth2 u OIDC de acuerdo con los estándares. La mayoría de aplicaciones nativas de Microsoft para Windows, Mac y dispositivos móviles que incluyen las aplicaciones web siguientes cumplen con la configuración.

- Word, Excel y PowerPoint Online

- OneNote Online

- Office.com

- Portal de administración de Microsoft 365

- Exchange Online

- SharePoint y OneDrive

- Cliente web de Teams

- Dynamics CRM Online

- Azure portal

La frecuencia de inicio de sesión (SIF) funciona con aplicaciones SAML de terceros y aplicaciones que implementan los protocolos OAuth2 u OIDC, siempre y cuando no dejen caer sus propias cookies y sean redirigidas de nuevo a Microsoft Entra ID para la autenticación de forma regular.

Frecuencia de inicio de sesión de usuario y autenticación multifactor

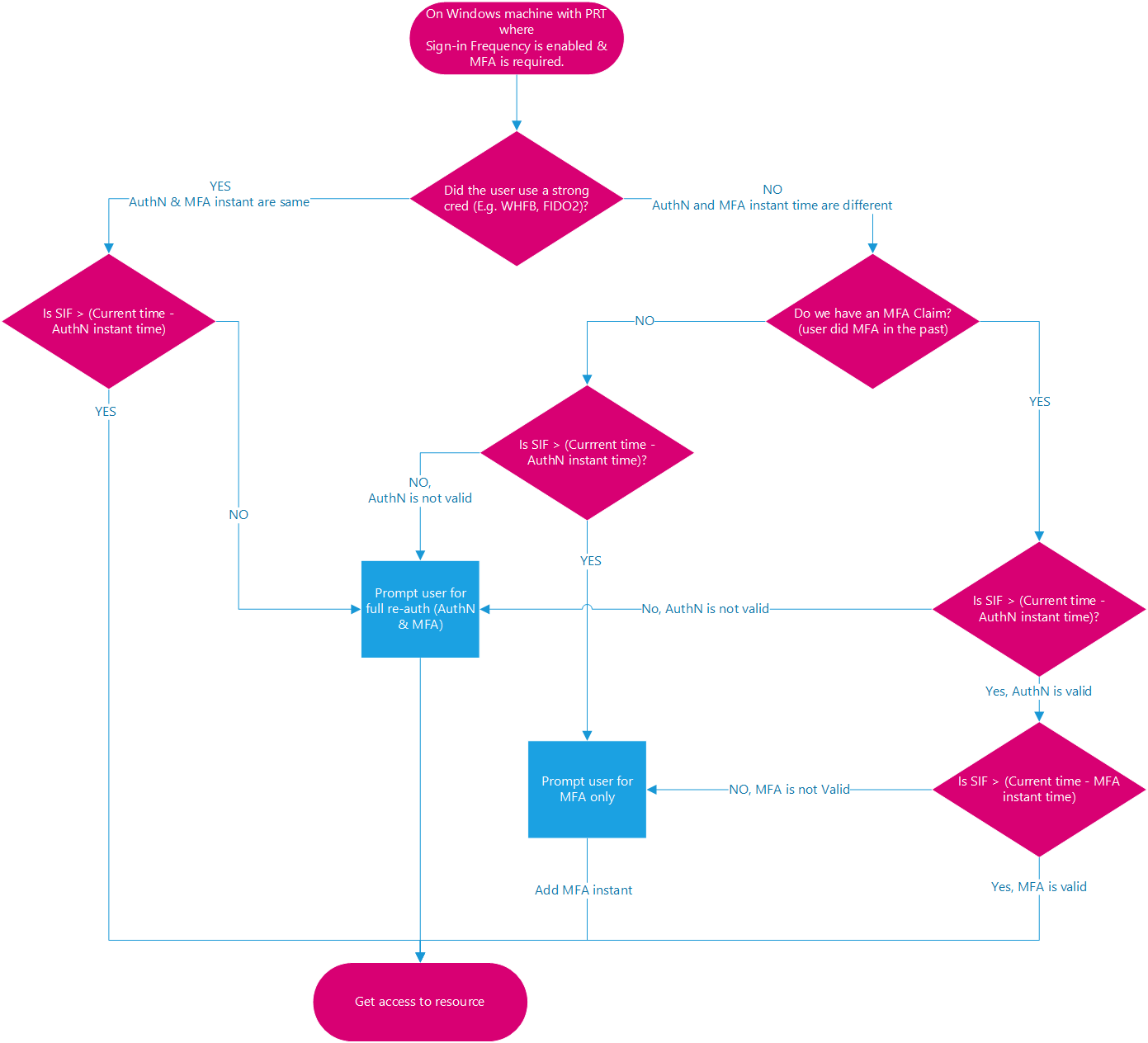

Anteriormente, la frecuencia de inicio de sesión solo se aplicaba a la autenticación de primer factor en dispositivos unidos a Microsoft Entra, unidos a Microsoft Entra híbrido y registrados en Microsoft Entra. A nuestros clientes no les resultaba fácil reforzar la autenticación multifactor en esos dispositivos. Teniendo en cuenta los comentarios de los clientes, la frecuencia de inicio de sesión se aplica también a la autenticación multifactor.

Frecuencia de inicio de sesión de usuario e identidades de dispositivos

En los dispositivos unidos Microsoft Entra e híbridos unidos Microsoft Entra, el desbloqueo del dispositivo o el inicio de sesión interactivo actualiza el token de actualización principal (PRT) cada 4 horas. La última marca de tiempo de actualización registrada para el PRT en comparación con la marca de tiempo actual debe estar dentro del tiempo asignado en la directiva SIF para que el PRT satisfaga SIF y conceda acceso a un PRT que tenga una notificación MFA existente. En los dispositivos registrados en Microsoft Entra, el desbloqueo/inicio de sesión no satisfaría la directiva SIF porque el usuario no está accediendo a un dispositivo registrado en Microsoft Entra mediante una cuenta de Microsoft Entra. Sin embargo, el complemento Microsoft Entra WAM puede actualizar un PRT durante la autenticación de aplicaciones nativas mediante WAM.

Nota:

La marca de tiempo capturada del inicio de sesión del usuario no es necesariamente la misma que la última marca de tiempo registrada de la actualización PRT debido al ciclo de actualización de 4 horas. El caso en el que es el mismo es cuando el PRT ha expirado y un usuario lo actualiza durante 4 horas. En los ejemplos siguientes, suponga que la directiva SIF se establece en 1 hora y el PRT se actualiza a las 00:00.

Ejemplo 1: cuando continúa trabajando en el mismo documento en SPO durante una hora.

- A las 00:00, un usuario inicia sesión en su dispositivo unido a Windows 11 Microsoft Entra y comienza a trabajar en un documento almacenado en SharePoint Online.

- El usuario continúa trabajando en el mismo documento en su dispositivo durante una hora.

- A la 01:00, se le pedirá al usuario que vuelva a iniciar sesión. Este mensaje se basa según el requisito de frecuencia de inicio de sesión en la directiva de Acceso condicional configurada por su administrador.

Ejemplo 2: al pausar el trabajo con una tarea en segundo plano que se ejecuta en el explorador, vuelva a interactuar después de que haya transcurrido el tiempo de la directiva SIF.

- A las 00:00, un usuario inicia sesión en su dispositivo unido a Windows 11 Microsoft Entra y comienza a cargar un documento en SharePoint Online.

- A las 00:10, el usuario se levanta y se toma un descanso, bloqueando su dispositivo. La carga en segundo plano continúa en SharePoint Online.

- A las 02:45, el usuario vuelve de su descanso y desbloquea el dispositivo. La carga en segundo plano muestra la finalización.

- A las 02:45, se le pedirá al usuario que inicie sesión cuando vuelva a interactuar. Este mensaje se basa en el requisito de frecuencia de inicio de sesión de la directiva de Acceso condicional configurada por su administrador, ya que el último inicio de sesión se produjo a las 00:00.

Si la aplicación cliente (en detalles de actividad) es un explorador, se aplaza la aplicación de frecuencia de inicio de sesión de eventos o directivas en servicios en segundo plano hasta la siguiente interacción del usuario. En los clientes confidenciales, la aplicación de la frecuencia de inicio de sesión en inicios de sesión no interactivos se aplaza hasta el siguiente inicio de sesión interactivo.

Ejemplo 3: con un ciclo de actualización de 4 horas del token de actualización principal desde el desbloqueo.

Escenario 1: el usuario regresa dentro del ciclo

- A las 00:00, un usuario inicia sesión en su dispositivo unido a Windows 11 Microsoft Entra y comienza a trabajar en un documento almacenado en SharePoint Online.

- A las 00:30, el usuario se pone al día y realiza un bloqueo de interrupción en el dispositivo.

- A las 00:45, el usuario vuelve de su interrupción y desbloquea el dispositivo.

- A la 01:00, se le pedirá al usuario que vuelva a iniciar sesión. Este mensaje se basa en el requisito de frecuencia de inicio de sesión de la directiva de Acceso condicional configurada por su administrador, una hora después del inicio de sesión inicial.

Escenario 2: el usuario regresa fuera del ciclo

- A las 00:00, un usuario inicia sesión en su dispositivo unido a Windows 11 Microsoft Entra y comienza a trabajar en un documento almacenado en SharePoint Online.

- A las 00:30, el usuario se pone al día y realiza un bloqueo de interrupción en el dispositivo.

- A las 04:45, el usuario vuelve de su descanso y desbloquea el dispositivo.

- A las 05:45, se le pedirá al usuario que vuelva a iniciar sesión. Este mensaje se basa según el requisito de frecuencia de inicio de sesión en la directiva de Acceso condicional configurada por su administrador. Ahora es 1 hora después de actualizar el PRT a las 04:45 y más de 4 horas desde el inicio de sesión inicial a las 00:00.

Requerir reautenticación siempre

Hay escenarios en los que es posible que los clientes quieran requerir una autenticación siempre que un usuario realice acciones concretas como las siguientes:

- Acceder a aplicaciones confidenciales.

- Proteger recursos detrás de proveedores de VPN o de red como servicio (NaaS).

- Proteger la elevación de roles con privilegios en PIM..

- Proteger inicios de sesión de usuario en máquinas de Azure Virtual Desktop.

- Proteger a usuarios de riesgo e inicios de sesión de riesgo que identifica la protección Microsoft Entra ID.

- Proteger acciones confidenciales de usuario como la inscripción de Microsoft Intune.

La frecuencia de inicio de sesión establecida en cada vez funciona mejor cuando el recurso tiene la lógica de cuándo un cliente debe obtener un nuevo token. Estos recursos redirigen al usuario a Microsoft Entra solo una vez que expira la sesión.

Los administradores deben limitar el número de aplicaciones con las que aplican una directiva que requiere que los usuarios vuelvan a autenticarse cada vez. Tenemos en cuenta cinco minutos de desviación del reloj cuando se selecciona cada vez en la directiva, para no solicitar a los usuarios más de una vez cada cinco minutos. Desencadenar la reautenticación con demasiada frecuencia puede aumentar la fricción de seguridad hasta un punto que hace que los usuarios experimenten fatiga de MFA y abran la puerta a los intentos de suplantación de identidad (phishing). Normalmente, las aplicaciones web proporcionan una experiencia menos perjudicial que sus homólogos de escritorio cuando se requiere reautenticación cada vez que está habilitada.

- En el caso de las aplicaciones de la pila de Microsoft 365, se recomienda usar frecuencia de inicio de sesión de usuario basada en tiempo para mejorar la experiencia del usuario.

- Para Azure Portal y el Centro de administración de Microsoft Entra, se recomienda usar una frecuencia de inicio de sesión de usuario con un bajo tiempo o requerir la reautenticación en la activación de PIM mediante el contexto de autenticación para una mejor experiencia del usuario.

Escenarios compatibles disponibles con carácter general:

- Requerir la reautenticación de usuario al inscribir dispositivos en Intune, independientemente del estado actual de su autenticación multifactor.

- Requerir la reautenticación de usuario a usuarios de riesgo con el control de concesión de solicitud de cambio de contraseña.

- Requerir la reautenticación de usuario en inicios de sesión de riesgo con el control de concesión de solicitud de autenticación multifactor.

Las funcionalidades de versión preliminar pública de febrero de 2024 permiten a los administradores requerir autenticación con:

- Aplicaciones habilitadas para SAML u OIDC.

- Contexto de autenticación

- Otras acciones de usuario.

Cuando los administradores seleccionen Siempre, requerirá una reautenticación completa cuando se evalúe la sesión.

Persistencia de las sesiones de exploración

Una sesión persistente del explorador permite a los usuarios permanecer conectados después de cerrar y volver a abrir la ventana del explorador.

El valor predeterminado de Microsoft Entra ID para la persistencia de la sesión del explorador permite a los usuarios de dispositivos personales elegir si desean persistir en la sesión mostrando el mensaje ¿Mantener la sesión iniciada?” después de una autenticación correcta. Si la persistencia del navegador está configurada en AD FS usando la guía en el artículo Configuración de inicio de sesión único de AD FS, cumpliremos con esa directiva y persistiremos la sesión de Microsoft Entra también. También puedes configurar si los usuarios del inquilino ven el mensaje "Mantener sesión iniciada?" si cambiar la configuración correspondiente en el panel de personalización de marca de la empresa.

En los exploradores persistentes, las cookies permanecen almacenadas en el dispositivo del usuario incluso después de que un usuario cierre el explorador. Estas cookies podrían tener acceso a artefactos de Microsoft Entra, y esos artefactos son utilizables hasta la expiración del token independientemente de las políticas de Acceso condicional colocadas en el entorno de recursos. Por lo tanto, el almacenamiento en caché de tokens puede ser una infracción directa de las directivas de seguridad deseadas para la autenticación. Si bien puede parecer conveniente almacenar tokens más allá de la sesión actual, hacerlo puede crear una vulnerabilidad de seguridad al permitir el acceso no autorizado a los artefactos de Microsoft Entra.

Configuración de los controles de sesión de autenticación

El acceso condicional es una función de Microsoft Entra ID P1 o P2 y requiere una licencia Premium. Si desea obtener más información sobre el acceso condicional, consulte ¿Qué es el acceso condicional en Microsoft Entra ID?

Advertencia

Si utiliza la característica de vigencia del token configurable actualmente en versión preliminar pública, tenga en cuenta que no se admite la creación de dos directivas diferentes para el mismo usuario o combinación de aplicaciones: una con esta característica y otra con la característica de vigencia del token configurable. Microsoft ha retirado la característica de vigencia del token configurable para los tokens de sesión y actualización el 30 de enero de 2021 y la ha reemplazado por la característica de administración de sesiones de autenticación de acceso condicional.

Antes de habilitar la frecuencia de inicio de sesión, asegúrese de que cualquier otra configuración de reautenticación está deshabilitada en el inquilino. Si está habilitada la opción "Recordar MFA en dispositivos de confianza", asegúrese de deshabilitarla antes de usar la frecuencia de inicio de sesión, ya que el uso conjunto de estas dos configuraciones puede dar lugar a solicitudes inesperadas a los usuarios. Para obtener más información sobre los avisos de reautenticación y la duración de la sesión, consulte el artículo Optimizar los avisos de reautenticación y comprender la duración de la sesión para la autenticación multifactor de Microsoft Entra.

Pasos siguientes

- Configuración de duraciones de sesión en directivas de Acceso condicional

- Si está listo para configurar directivas de acceso condicional en su entorno, consulte el artículo Planeamiento de la implementación del acceso condicional.