Procedimientos: Exportación de datos de riesgo

Microsoft Entra ID almacena informes y señales de seguridad durante un período de tiempo definido. Ese período puede no ser lo suficientemente prolongado en lo que se refiere a la información de riesgo.

| Informe/señal | Microsoft Entra ID Free | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|

| Registros de auditoría | 7 días | 30 días | 30 días |

| Inicios de sesión | 7 días | 30 días | 30 días |

| Uso de la autenticación multifactor de Microsoft Entra | 30 días | 30 días | 30 días |

| Inicios de sesión no seguros | 7 días | 30 días | 30 días |

En este artículo, se describen los métodos disponibles para exportar datos de riesgo de Protección de Microsoft Entra ID para su almacenamiento y análisis a largo plazo.

Requisitos previos

Para exportar datos de riesgo con el fin de almacenarlos y analizarlos necesita lo siguiente:

- Una suscripción a Azure para crear un área de trabajo de Log Analytics, un centro de eventos de Azure o una cuenta de almacenamiento de Azure. Si no tiene ninguna suscripción de Azure, puede registrarse para obtener una evaluación gratuita.

- Acceso de administrador de seguridad para crear una configuración de diagnóstico general para el inquilino de Microsoft Entra.

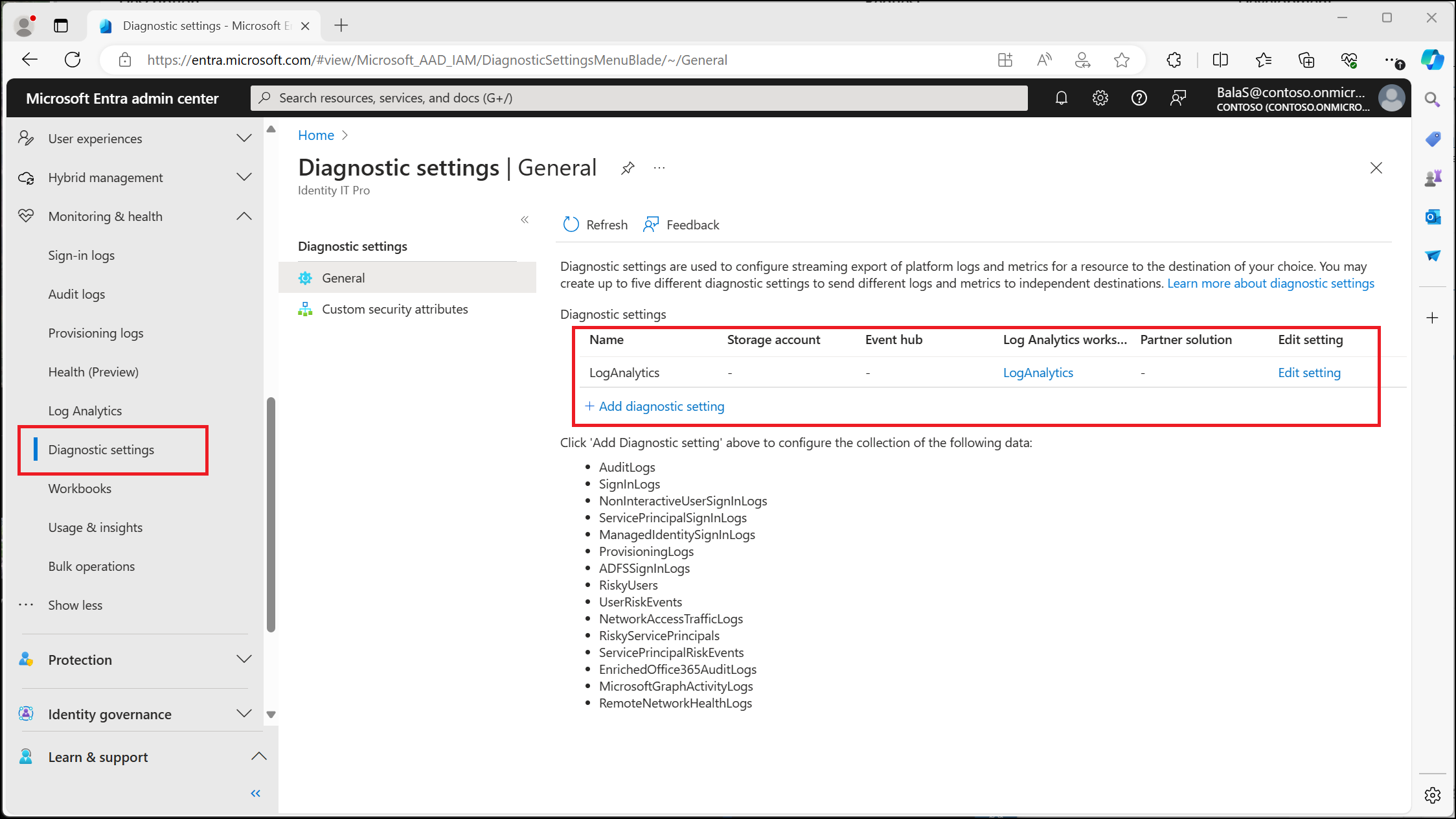

Configuración de diagnóstico

Las organizaciones pueden elegir almacenar o exportar datos de RiskyUsers, UserRiskEvents, RiskyServicePrincipals y ServicePrincipalRiskEvents mediante la configuración de valores de diagnóstico en Microsoft Entra ID para exportar los datos. Puede integrar los datos en un área de trabajo de Log Analytics, archivar datos en una cuenta de almacenamiento, transmitir datos a un centro de eventos o enviar datos a la solución de un asociado.

El punto de conexión que seleccione para exportar los registros debe configurarse primero para poder configurar los valores de diagnóstico. Para obtener un resumen rápido de los métodos disponibles para el almacenamiento y el análisis de registros, consulte Procedimiento para acceder a los registros de actividad en Microsoft Entra ID.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de seguridad.

Vaya a Identidad>Supervisión y estado>Configuración del diagnóstico.

Seleccione + Agregar configuración de diagnóstico.

Escriba un Nombre de la configuración de diagnóstico, seleccione las categorías de registro que quiere transmitir, seleccione un destino configurado previamente y elija Guardar.

Puede que tenga que esperar unos 15 minutos para que los datos empiecen a aparecer en el destino que ha seleccionado. Para obtener más información, consulte Configuración del diagnóstico de Microsoft Entra.

Log Analytics

La integración de datos de riesgo en Log Analytics ofrece funciones sólidas de análisis y visualización de datos. El proceso de alto nivel destinado a usar Log Analytics para analizar los datos de riesgo es el siguiente:

- Crear un área de trabajo de Log Analytics.

- Configure los valores de diagnóstico de Microsoft Entra para exportar los datos.

- Consulte los datos en Log Analytics.

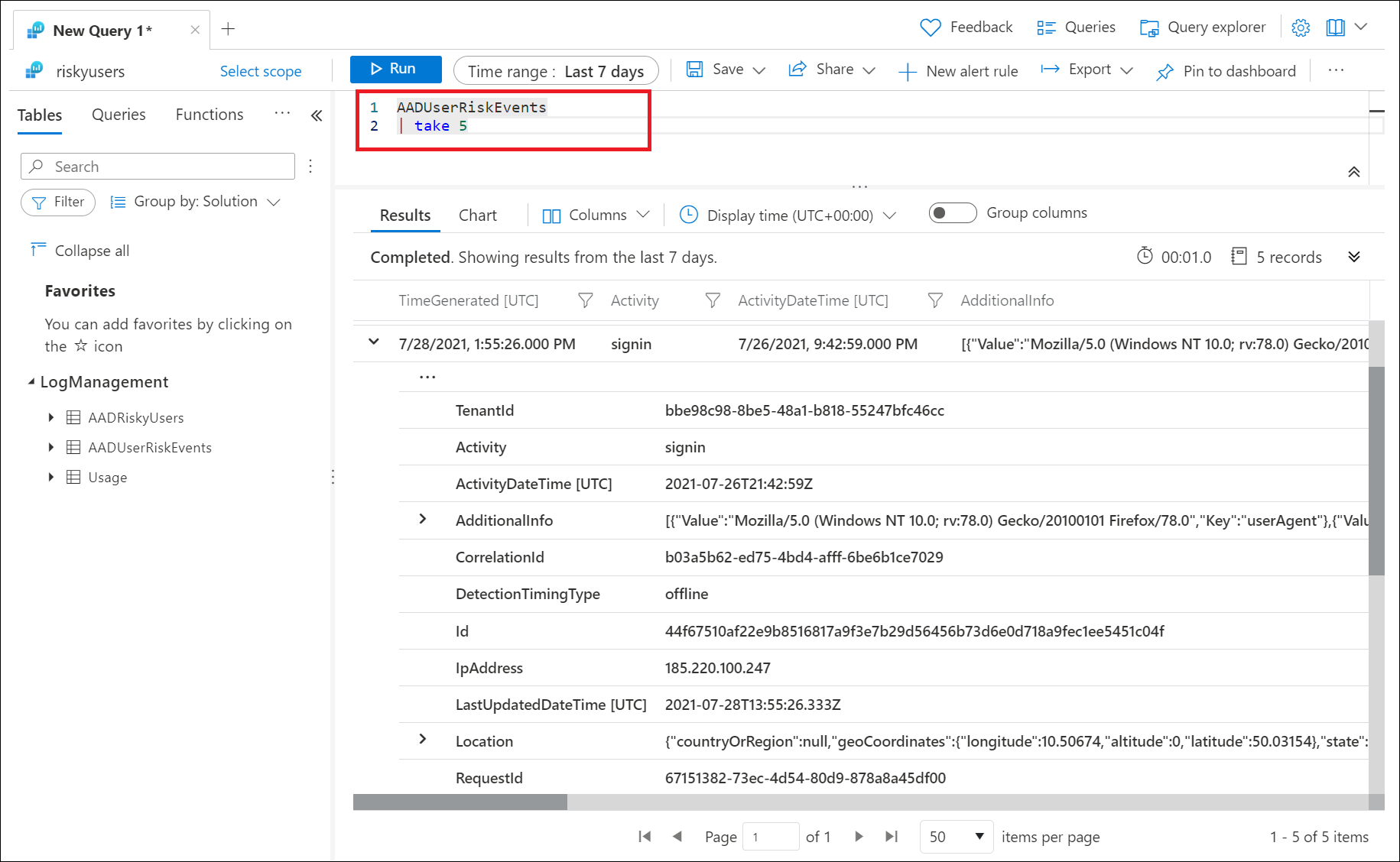

Debe configurar un área de trabajo de Log Analytics para poder exportar los datos y consultarlos después. Una vez que haya configurado un área de trabajo de Log Analytics y haya exportado los datos con la configuración de diagnóstico, vaya a Centro de administración Microsoft Entra>Identidad>Supervisión y mantenimiento>Log Analytics. Después, con Log Analytics, puede consultar los datos mediante consultas Kusto integradas o personalizadas.

Las tablas siguientes son de mayor interés para los administradores de Protección de id. de Microsoft Entra:

- RiskyUsers: proporciona datos como el informe Usuarios de riesgo.

- UserRiskEvents: proporciona datos como el informe Detecciones de riesgo.

- RiskyServicePrincipals: proporciona datos como el informe Identidades de carga de trabajo de riesgo.

- ServicePrincipalRiskEvents: proporciona datos como el informe Detecciones de identidad de carga de trabajo.

Nota:

Log Analytics solo tiene visibilidad de los datos a medida que se transmiten. No se muestran los eventos que se producen antes de habilitar el envío de eventos desde Microsoft Entra ID.

Consultas de ejemplo

En la imagen anterior, se ejecutó la consulta siguiente a fin de mostrar las cinco detecciones de riesgo desencadenadas más recientes.

AADUserRiskEvents

| take 5

Otra opción es consultar la tabla AADRiskyUsers para ver todos los usuarios de riesgo.

AADRiskyUsers

Vea el recuento de usuarios de alto riesgo por día:

AADUserRiskEvents

| where TimeGenerated > ago(30d)

| where RiskLevel has "high"

| summarize count() by bin (TimeGenerated, 1d)

Vea detalles útiles de la investigación, como la cadena del agente de usuario, para las detecciones que son de alto riesgo y no se corrigen o descartan:

AADUserRiskEvents

| where RiskLevel has "high"

| where RiskState has "atRisk"

| mv-expand ParsedFields = parse_json(AdditionalInfo)

| where ParsedFields has "userAgent"

| extend UserAgent = ParsedFields.Value

| project TimeGenerated, UserDisplayName, Activity, RiskLevel, RiskState, RiskEventType, UserAgent,RequestId

Obtenga acceso a más consultas e información visual basada en los registros de usuarios de AADUserRiskEvents y AADRisky en el libro Análisis de impacto de las directivas de acceso basadas en riesgos.

Cuenta de almacenamiento

Si se enrutan los registros a una cuenta de almacenamiento de Azure, se pueden conservar datos durante un tiempo superior al período de retención predeterminado.

- Creación de una cuenta de almacenamiento de Azure.

- Archivo de los registros de Microsoft Entra en una cuenta de almacenamiento.

Azure Event Hubs

Azure Event Hubs puede examinar los datos entrantes provenientes de orígenes como Protección de id. de Microsoft Entra y proporcionar análisis y correlación en tiempo real.

- Creación de un centro de eventos de Azure.

- Transmisión de registros de Microsoft Entra a un centro de eventos.

Microsoft Sentinel

Las organizaciones pueden optar por conectar datos de Microsoft Entra a Microsoft Sentinel para obtener administración de eventos e información de seguridad (SIEM) y una respuesta automatizada de orquestación de seguridad (SOAR).

- Crear un área de trabajo de Log Analytics.

- Configure los valores de diagnóstico de Microsoft Entra para exportar los datos.

- Conecte orígenes de datos a Microsoft Sentinel.