Consideraciones sobre la protección de datos

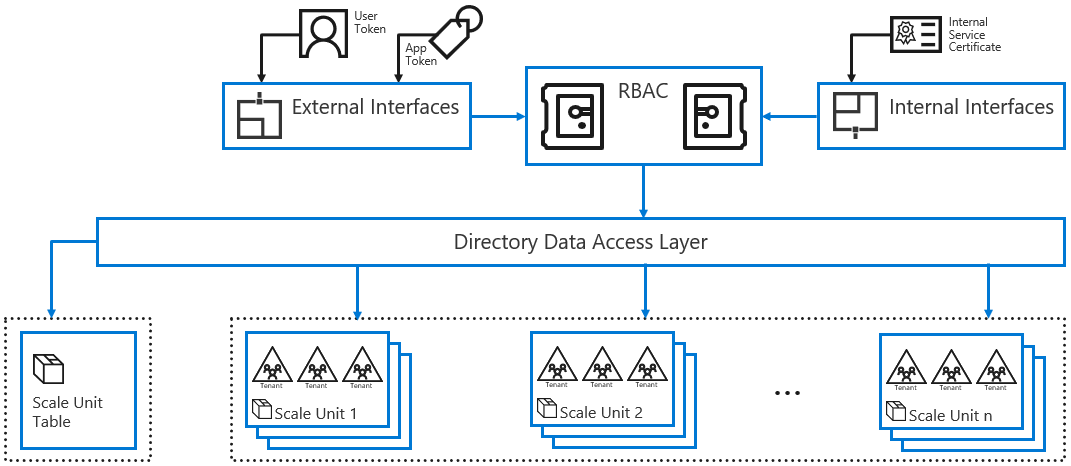

En el diagrama siguiente se muestra cómo los servicios almacenan y recuperan los datos de objetos de Microsoft Entra a través de una capa de autorización del control de acceso basado en roles (RBAC). Esta capa llama a la capa de acceso a datos del directorio interno, lo que garantiza que se permite la solicitud de datos del usuario:

Acceso a interfaces internas de Microsoft Entra: La comunicación entre servicios con otros servicios de Microsoft, como Microsoft 365, usan las interfaces de Microsoft Entra ID, que autorizan a los autores de las llamadas del servicio mediante certificados de cliente.

Acceso a interfaces externas de Microsoft Entra: La interfaz externa de Microsoft Entra ayuda a evitar la pérdida de datos mediante RBAC. Cuando una entidad de seguridad, como un usuario, realiza una solicitud de acceso para leer información a través de las interfaces de Microsoft Entra ID, un token de seguridad debe acompañar la solicitud. El token contiene notificaciones sobre la entidad de seguridad que realiza la solicitud.

Los tokens de seguridad los emiten los servicios de autenticación de Microsoft Entra. El sistema de autorización utiliza la información sobre la existencia del usuario, el estado habilitado y el rol para decidir si el acceso solicitado al inquilino de destino está autorizado para este usuario en esta sesión.

Acceso a aplicaciones: dado que las aplicaciones pueden acceder a las interfaces de programación de aplicaciones (API) sin contexto de usuario, la comprobación de acceso incluye información sobre la aplicación del usuario y el ámbito de acceso solicitado, por ejemplo, de solo lectura, lectura y escritura, etc. Muchas aplicaciones usan OpenID Connect o Open Authorization (OAuth) para obtener tokens para acceder al directorio en nombre del usuario. Deben concederse explícitamente el acceso de estas aplicaciones al directorio o no recibirán el token del servicio de autenticación de Microsoft Entra y acceden a los datos desde el ámbito concedido.

Auditoría: se audita el acceso. Por ejemplo, las acciones autorizadas, como la creación de un usuario y el restablecimiento de la contraseña, crean una pista de auditoría que puede usar un administrador de inquilinos para administrar los esfuerzos de cumplimiento o las investigaciones. Los administradores de inquilinos pueden generar informes de auditoría mediante la API de auditoría de Microsoft Entra.

Más información: Registros de auditoría en Microsoft Entra ID

Aislamiento de inquilinos: la aplicación de la seguridad en el entorno multiinquilino de Microsoft Entra ayuda a lograr dos objetivos principales:

- Evitar la pérdida de datos y el acceso entre inquilinos: los datos que pertenecen al inquilino 1 no se pueden obtener por parte de los usuarios del inquilino 2 sin autorización explícita por el inquilino 1.

- Aislamiento de acceso a recursos entre inquilinos: las operaciones realizadas por el inquilino 1 no pueden afectar al acceso a los recursos del inquilino 2.

Aislamiento de inquilinos

En la siguiente información se describe el aislamiento de inquilinos.

- El servicio protege los inquilinos mediante la directiva RBAC para garantizar el aislamiento de datos.

- Para habilitar el acceso a un inquilino, una entidad de seguridad (por ejemplo, un usuario o una aplicación) debe poder autenticarse en Microsoft Entra ID para obtener el contexto y tener permisos explícitos definidos en el inquilino. Si una entidad de seguridad no está autorizada en el inquilino, el token resultante no llevará permisos y el sistema RBAC rechaza las solicitudes en este contexto.

- RBAC garantiza que una entidad de seguridad autorizada en el inquilino realice el acceso a un inquilino. El acceso entre inquilinos es posible cuando un administrador de inquilinos crea una representación de entidad de seguridad en el mismo inquilino (por ejemplo, aprovisionar una cuenta de usuario invitado mediante la colaboración B2B) o cuando un administrador de inquilinos crea una directiva para habilitar una relación de confianza con otro inquilino. Por ejemplo, una directiva de acceso entre inquilinos para habilitar B2B Direct Connect. Cada inquilino es un límite de aislamiento; la existencia en un inquilino no equivale a la existencia en otro inquilino a menos que el administrador lo permita.

- Los datos de Microsoft Entra para varios inquilinos se almacenan en el mismo servidor físico y unidad para una partición determinada. El aislamiento se garantiza porque el acceso a los datos está protegido por el sistema de autorización de RBAC.

- Una aplicación cliente no puede acceder a Microsoft Entra ID sin la autenticación necesaria. La solicitud se rechaza si no va acompañada de credenciales como parte del proceso de negociación de conexión inicial. Esta dinámica impide el acceso no autorizado a un inquilino mediante inquilinos vecinos. Solo el token de la credencial del usuario, o el token del Lenguaje de Marcado para Confirmaciones de Seguridad (SAML), se negocia con una confianza federada. Por lo tanto, se valida mediante Microsoft Entra ID en función de las claves compartidas configuradas por el propietario de la aplicación.

- Dado que no hay ningún componente de aplicación que se pueda ejecutar desde Core Store, no es posible que un inquilino infrinja forzosamente la integridad de un inquilino vecino.

Seguridad de los datos

Cifrado en tránsito: para garantizar la seguridad de los datos, los datos del directorio de Microsoft Entra ID están firmados y cifrados durante el tránsito entre los centros de datos dentro de una unidad de escalado. Los datos son cifrados y descifrados por el nivel del almacén principal de Microsoft Entra, que reside en las áreas de alojamiento de servidores seguros de los centros de datos de Microsoft asociados.

Los servicios web orientados al cliente se protegen con el protocolo de Seguridad de la capa de transporte (TLS).

Almacenamiento de secretos: El back-end del servicio Microsoft Entra usa el cifrado para almacenar material confidencial para el uso del servicio, como certificados, claves, credenciales y hashes mediante la tecnología propietaria de Microsoft. El almacén usado depende del servicio, la operación, el ámbito del secreto (todo el usuario o todo el inquilino) y otros requisitos.

Estos almacenes son operados por un grupo centrado en la seguridad a través de la automatización y los flujos de trabajo establecidos, incluida la solicitud de certificado, la renovación, la revocación y la destrucción.

Hay auditoría de actividades relacionadas con estos almacenes, flujos de trabajo o procesos, y no hay acceso permanente. El acceso se basa en solicitudes y aprobaciones, y durante un período de tiempo limitado.

Para obtener más información sobre el cifrado de secretos en reposo, consulte la tabla siguiente.

Algoritmos: En la tabla siguiente se enumeran los algoritmos criptográficos mínimos que usan los componentes de Microsoft Entra. Como un servicio en la nube, Microsoft vuelve a evaluar y mejora la criptografía, en función de los resultados de la investigación de seguridad, las revisiones de seguridad internas, la fuerza clave frente a la evolución del hardware, etc.

| Datos y escenarios | Algoritmo criptográfico |

|---|---|

| Contraseñas de sincronización de hash de contraseñas en la nube |

Hash: función de derivación de claves de contraseña 2 (PBKDF2), mediante código de autenticación de mensajes basado en hash (HMAC)-SHA256 @ 1000 iteraciones |

| Directorio en tránsito entre centros de datos | AES-256-CTS-HMAC-SHA1-96 TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 |

| Flujo de credenciales de usuario de autenticación transferida | Par de claves públicas y privadas RSA 2048 Más información: Profundización en la seguridad de la autenticación transferida mediante Microsoft Entra |

| Escritura diferida de contraseñas del autoservicio de restablecimiento de contraseñas con Microsoft Entra Connect: Comunicación de la nube al entorno local | Par de claves públicas y privadas RSA 2048 AES_GCM (clave de 256 bits, tamaño IV de 96 bits) |

| Autoservicio de restablecimiento de contraseña: respuestas a preguntas de seguridad | SHA256 |

| Certificados SSL para aplicaciones publicadas del proxy de aplicación de Microsoft Entra |

AES-GCM de 256 bits |

| Cifrado de nivel de disco | XTS-AES 128 |

| Credenciales de aprovisionamiento de aplicación de software como servicio (SaaS) Contraseña de cuenta de servicio de inicio de sesión único (SSO) de conexión directa |

AES-CBC, 128 bits |

| Identidades administradas de recursos de Azure | AES-GCM de 256 bits |

| Aplicación Microsoft Authenticator: Inicio de sesión sin contraseña en Microsoft Entra ID | Clave RSA asimétrica de 2048 bits |

| Aplicación Microsoft Authenticator: copia de seguridad y restauración de metadatos de la cuenta de empresa | AES-256 |

Recursos

- Documentos de confianza de servicios de Microsoft

- Centro de confianza de Microsoft Azure

- Recuperación de eliminaciones en Microsoft Entra ID