Evaluación de los riesgos de la aplicación con Microsoft Security Copilot en Microsoft Entra (versión preliminar)

Microsoft Security Copilot obtiene información de los datos de Microsoft Entra a través de muchas habilidades diferentes, como Investigar riesgos de identidad con Protección de Identidad de Entra y Explorar los detalles del registro de auditoría de Microsoft Entra. Las aptitudes de riesgo de aplicaciones permiten a los administradores de identidades y analistas de seguridad que administran aplicaciones o identidades de carga de trabajo en Microsoft Entra identificar y comprender los riesgos a través de mensajes de lenguaje natural. Al usar avisos como "Enumerar los detalles de la aplicación de riesgo para mi inquilino", el analista obtiene una mejor imagen del riesgo de las identidades de la aplicación y puede detectar otros detalles de la aplicación en Microsoft Entra, incluidos los permisos concedidos (especialmente aquellos que podrían considerarse con privilegios elevados), aplicaciones sin usar en su inquilino y aplicaciones desde fuera de su inquilino. A continuación, Security Copilot usa el contexto de aviso para responder, como con una lista de aplicaciones o permisos, y luego expone vínculos al Centro de administración de Microsoft Entra para que los administradores puedan ver una lista completa y tomar las acciones de corrección adecuadas para sus aplicaciones de riesgo. Los administradores de TI y los analistas del Centro de operaciones de seguridad (SOC) pueden usar estas aptitudes y otros para obtener el contexto adecuado para ayudar a investigar y corregir incidentes basados en identidades mediante avisos de lenguaje natural.

En este artículo se describe cómo un analista de SOC o un administrador de TI podría usar las aptitudes de Microsoft Entra para investigar un posible incidente de seguridad.

Nota

Estas aptitudes de riesgo de aplicaciones proporcionan datos sobre aplicaciones SaaS de inquilino único, SaaS de terceros y aplicaciones multiinquilino que son aplicaciones o entidades de servicio en Microsoft Entra. Las identidades administradas no están actualmente en el ámbito.

Escenario

Jason, administrador de TI de Woodgrove Bank, intenta identificar y comprender de forma proactiva las aplicaciones de riesgo en su inquilino.

Investigación

Jason inicia su evaluación y accede a Microsoft Security Copilot o al Centro de administración de Microsoft Entra. Para ver los detalles de la aplicación y de la entidad de servicio, inicia sesión como al menos un lector de seguridad y necesita una asignación de roles de Microsoft Entra de Administrador de aplicaciones, Administrador de aplicaciones en la nube u otro rol de administrador de Microsoft Entra similar que tenga permisos para administrar identidades de aplicación o carga de trabajo en Microsoft Entra.

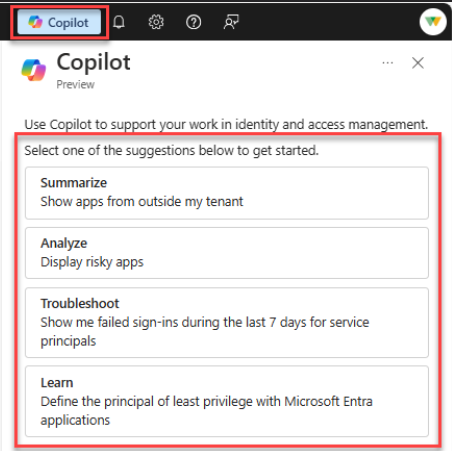

Los administradores de identidades que usan Security Copilot como parte del Centro de administración de Microsoft Entra pueden elegir entre un conjunto de mensajes de inicio de riesgo de aplicaciones que aparecen en la parte superior de la ventana de Security Copilot. Seleccione entre las indicaciones sugeridas que pueden aparecer después de una respuesta. Aparecerán indicaciones de inicio de riesgo de aplicaciones en las hojas del centro de administración relacionadas con la aplicación: Aplicaciones empresariales, Registros de aplicaciones e Identidades de carga de trabajo de alto riesgo de Identity Protection.

Exploración de entidades de servicio de riesgo de Microsoft Entra

Jason comienza haciendo preguntas de lenguaje natural para obtener una mejor imagen de las zonas de riesgo. Esto usa datos de identidad de carga de trabajo de riesgo de protección de identificadores como filtro inicial en la escala de aplicaciones de su inquilino en función de nuestras detecciones de Microsoft. Estas entidades de servicio conllevan un riesgo elevado de riesgo.

Utiliza cualquiera de las siguientes indicaciones para obtener la información que necesita:

- Mostrar aplicaciones de riesgo

- ¿Hay aplicaciones en riesgo de ser malintencionadas o comprometidas?

- Enumera 5 aplicaciones con alto nivel de riesgo. Dé formato a la tabla de la siguiente manera: Nombre para mostrar | Id. | Estado de riesgo

- Enumerar las aplicaciones con estado de riesgo "Compromiso confirmado".

- Mostrar los detalles de la aplicación arriesgada con el identificador {ServicePrincipalObjectId} (o Id. de aplicación {ApplicationId})

Importante

Debe usar una cuenta autorizada para esta habilidad, a fin de administrar la protección de identidad y obtener información sobre riesgos. El inquilino también debe tener licencia para identidades de carga de trabajo Premium.

Explorar entidades de servicio de Microsoft Entra

Para obtener más información sobre estos principales de servicio identificados como de riesgo, Jason solicita información adicional a Microsoft Entra, incluyendo detalles como el nombre del propietario.

Utiliza las siguientes indicaciones para obtener la información que necesita:

- Más información sobre estas entidades de servicio (de la respuesta anterior)

- Detalles adicionales sobre la entidad de servicio con {DisplayName} (o {ServicePrincipalId})

- Obtener una lista de propietarios para estas aplicaciones

Exploración de aplicaciones de Microsoft Entra

Jason también quiere comprender más sobre las aplicaciones a nivel mundial, como detalles sobre el editor y el estado de verificación del editor.

Jason usa las siguientes indicaciones para recuperar las propiedades seleccionadas de la aplicación:

- Más información sobre la aplicación {DisplayName} o {AppId}

- Más información sobre estas aplicaciones (de respuesta anterior)

Visualización de los permisos concedidos en una entidad de servicio de Microsoft Entra

Jason sigue evaluando y quiere saber qué permisos se han concedido a todas o una de las aplicaciones para determinar el posible impacto si se ven comprometidas. Esto suele ser difícil de evaluar entre algunos de los diferentes tipos de permisos (Permisos de API como User.Read.All + roles de administrador de Microsoft Entra como administrador de aplicaciones), pero Copilot lo simplifica en una lista dentro del contexto de la investigación. Esta habilidad recupera permisos de Delegado, permisos de Aplicación y roles de administrador en Microsoft Entra para una entidad de servicio de Microsoft Entra determinada.

Jason también puede identificar permisos de alto privilegio otorgados en una entidad de servicio, según la evaluación de riesgos de Microsoft. Estos están actualmente en el ámbito de los permisos de aplicación que generalmente permiten el acceso a todo el inquilino sin contexto de usuario y roles de administrador de Microsoft Entra con privilegios elevados.

Importante

Actualmente, esta habilidad solo examina los permisos de API de y los roles de administrador de Entra . Actualmente no se examinan los permisos que no son de directorio concedidos en lugares como RBAC de Azure u otros sistemas de autorización. Los permisos con privilegios elevados se limitan a una lista estática de mantenida por Microsoft que podría evolucionar con el tiempo y actualmente no es visible ni personalizable por los clientes.

Usa las siguientes indicaciones para obtener la información de permisos que necesita:

- ¿Qué permisos se conceden a la aplicación con el identificador {ServicePrincipalId} o el identificador de aplicación {AppId}?

- ¿Qué permisos tienen las aplicaciones de riesgo anteriores (de la respuesta anterior)?

- ¿Qué permisos concedidos a esta aplicación tienen privilegios elevados?

Exploración de aplicaciones de Microsoft Entra sin usar

Jason se da cuenta de que tiene otra oportunidad de acceso sencillo: reducir el riesgo eliminando aplicaciones no usadas. Estas son victorias rápidas porque:

La eliminación de una aplicación no utilizadas aborda muchos otros riesgos con una sola acción de corrección.

A menudo, puede abordar las aplicaciones no utilizadas de manera agresiva mediante una acción centralizada, manteniendo bajo el riesgo de interrupción o disrupción empresarial, ya que los usuarios realmente no están utilizando las aplicaciones.

Con la habilidad de Copilot integrada con la recomendación existente de Microsoft Entra para aplicaciones no utilizadas, Jason extrae los datos pertinentes para investigar más o trabajar con su equipo para mejorar su postura de seguridad del inquilino. La respuesta incluye vínculos a aplicaciones específicas para facilitar la corrección. El analista también puede preguntar sobre los detalles de una aplicación específica directamente en Security Copilot.

Nota

La respuesta de Copilot devuelve una lista de registros de aplicaciones o aplicaciones que no se han usado en los últimos 90 días, a las que no se les han emitido tokens en ese período de tiempo.

Utiliza las siguientes indicaciones para obtener la información que necesita:

- Mostrar aplicaciones sin usar

- ¿Cuántas aplicaciones sin usar tengo?

Explorar aplicaciones de Microsoft Entra fuera de mi entidad

Jason desea analizar el factor de riesgo de las aplicaciones externas o aplicaciones multiinquilino presentes en su entorno que están registradas en el inquilino de otra organización. Dado que la posición de seguridad de estas aplicaciones se ve afectada por la posición del inquilino propietario, es especialmente importante revisarlas para identificar riesgos y oportunidades para la reducción del área expuesta. Copilot puede devolver una lista de entidades de servicio dentro del inquilino actual con un registro de aplicación multiinquilino fuera del inquilino del usuario o detalles sobre si una entidad de servicio determinada está registrada fuera del inquilino.

Nota

Jason puede obtener una lista parcial de aplicaciones en Security Copilot y una lista completa a través de un vínculo a la consulta de Microsoft Graph Explorer en la parte inferior de la respuesta.

Utiliza las siguientes indicaciones para obtener la información que necesita:

- Mostrar aplicaciones fuera de mi inquilino

- ¿Cuántas aplicaciones están fuera de mi inquilino?

Remediar

Mediante el uso de Security Copilot, Jason puede recopilar información completa sobre el riesgo y la información básica sobre las aplicaciones y las entidades de servicio en su inquilino de Microsoft Entra. Después de completar su evaluación, Jason toma medidas para corregir las aplicaciones de riesgo. Security Copilot muestra vínculos al Centro de administración de Microsoft Entra en respuestas para que los administradores realicen las acciones de corrección adecuadas.

Obtiene información sobre administrar el acceso y la seguridad de las aplicaciones, identidades de carga de trabajo de seguridad, proteger contra la suplantación de identidad de consentimientoy cuadernos de estrategias de respuesta para determinar las posibles acciones que se deben realizar a continuación.

Pasos siguientes

Más información sobre:

- Administrar el acceso y la seguridad de la aplicación

- ¿Qué es el riesgo en la protección de identificadores?

- Proteger identidades de carga de trabajo con Microsoft Entra ID Protection

- Proteger contra el phishing de consentimiento: Microsoft Entra ID | Microsoft Learn

- Investigación de aplicaciones comprometidas y malintencionadas

- Respuesta a amenazas de identidad mediante el resumen de usuarios de riesgo