Aislamiento de recursos con varios inquilinos

Hay escenarios específicos en los que la delegación de administración en un único límite de inquilino no satisface las necesidades del inquilino. En esta sección, se encuentran requisitos que pueden impulsarle a crear una arquitectura multiinquilino. Las organizaciones multiinquilino pueden abarcar dos o más inquilinos de Microsoft Entra. Esto puede dar lugar a requisitos únicos de administración y colaboración entre inquilinos. Las arquitecturas multiinquilino aumentan la sobrecarga de administración y la complejidad y deben usarse con precaución. Se recomienda usar un solo inquilino si las necesidades se pueden cumplir con esa arquitectura. Para más información detallada, vea Administración multiinquilino.

Un inquilino independiente crea un nuevo límite y, por tanto, administración desacoplada de roles de directorio de Microsoft Entra, objetos de directorio, directivas de acceso condicional, grupos de recursos de Azure, grupos de administración de Azure y otros controles, como se describe en las secciones anteriores.

Un inquilino independiente es útil para que el departamento de TI de una organización valide los cambios en todo el inquilino en servicios de Microsoft, como, por ejemplo, Intune, Microsoft Entra Connect o una configuración de autenticación híbrida mientras protege los usuarios y recursos de una organización. Esto incluye las configuraciones de servicio de prueba que podrían tener efectos en todo el inquilino y que no se pueden limitar a un subconjunto de usuarios en el inquilino de producción.

La implementación de un entorno que no sea de producción en un inquilino independiente podría ser necesaria durante el desarrollo de aplicaciones personalizadas que pueden cambiar datos de objetos de usuario de producción con MS Graph o API similares (por ejemplo, aplicaciones a las que se concede Directory.ReadWrite.All o un ámbito ancho similar).

Nota:

Sincronización de Microsoft Entra Connect con varios inquilinos, lo que puede resultar útil al implementar un entorno que no sea de producción en un inquilino independiente. Para más información, consulte Microsoft Entra Connect: topologías compatibles.

Resultados

Además de los resultados obtenidos con una arquitectura de inquilino único como se ha descrito anteriormente, las organizaciones pueden desacoplar completamente las interacciones de recursos e inquilinos:

Separación de recursos

Visibilidad: los usuarios y administradores de otros inquilinos no pueden detectar ni enumerar los recursos de un inquilino independiente. De forma similar, los informes de uso y los registros de auditoría se encuentran dentro del nuevo límite de inquilino. Esta separación de visibilidad permite a las organizaciones administrar los recursos necesarios para proyectos confidenciales.

Superficie de objetos: las aplicaciones que escriben en Microsoft Entra ID u otros servicios de Microsoft Online a través de Microsoft Graph u otras interfaces de administración pueden funcionar en un espacio de objetos independiente. Esto permite a los equipos de desarrollo realizar pruebas durante el ciclo de vida de desarrollo del software sin afectar a otros inquilinos.

Cuotas: el consumo de cuotas y límites de Azure para todo el inquilino está separado del de los demás inquilinos.

Separación de configuraciones

Un nuevo inquilino proporciona un conjunto independiente de valores para todo el inquilino que puede dar cabida a los recursos y a las aplicaciones de confianza que requieren configuraciones diferentes en el nivel de inquilino. Además, un nuevo inquilino proporciona un nuevo conjunto de servicios de Microsoft Online, como Office 365.

Separación administrativa

Un nuevo límite de inquilino implica un conjunto independiente de roles de directorio de Microsoft Entra, que permite configurar diferentes conjuntos de administradores.

Uso común

En el diagrama siguiente se muestra un uso común para el aislamiento de recursos en varios inquilinos: un entorno de preproducción o "espacio aislado" que requiere más separación de lo que se puede lograr con la administración delegada en un solo inquilino.

Contoso es una organización que ha aumentado su arquitectura de inquilino corporativo con un inquilino de preproducción denominado ContosoSandbox.com. El inquilino del espacio aislado se usa para admitir el desarrollo continuo de soluciones empresariales que escriben en Microsoft Entra y Microsoft 365 mediante Microsoft Graph. Estas soluciones son implementadas en el inquilino corporativo.

El inquilino del espacio aislado se pone en línea para evitar que esas aplicaciones en desarrollo afecten a los sistemas de producción directamente o indirectamente, al consumir recursos de inquilino y afectar a las cuotas o a la limitación.

Los desarrolladores requieren acceso al inquilino de espacio aislado durante el ciclo de vida de desarrollo, lo ideal es que el acceso de autoservicio requiera permisos adicionales restringidos en el entorno de producción. Algunos ejemplos de estos permisos adicionales pueden incluir la creación, eliminación y actualización de cuentas de usuario, el registro de aplicaciones, el aprovisionamiento y desaprovisionamiento de recursos de Azure y los cambios en las directivas o la configuración general del entorno.

En este ejemplo, Contoso usa Colaboración B2B de Microsoft Entra para aprovisionar usuarios del inquilino corporativo para permitir a los usuarios que pueden administrar y acceder a los recursos de las aplicaciones del inquilino de espacio aislado sin administrar varias credenciales. Esta funcionalidad está orientada principalmente a escenarios de colaboración entre organizaciones. Sin embargo, las empresas con varios inquilinos como Contoso pueden usar esta capacidad para evitar la administración adicional del ciclo de vida de las credenciales y las complejidades de la experiencia del usuario.

Use la configuración de acceso entre inquilinos de External Identities para administrar la forma en que va colaborar con otras organizaciones de Microsoft Entra a través de la colaboración B2B. Esta configuración determina tanto el nivel de acceso de entrada a los recursos que tienen los usuarios de las organizaciones de Microsoft Entra externas, como el nivel de acceso de salida que tienen los usuarios a las organizaciones externas. También le permiten confiar en la autenticación multifactor (MFA) y las notificaciones de dispositivo (notificaciones de compatibilidad y notificaciones de unión a Microsoft Entra híbrido) de otras organizaciones de Microsoft Entra. Para más información y consideraciones sobre el planeamiento, consulte Acceso entre inquilinos en Microsoft Entra External ID.

Otro enfoque podría haber sido usar las funcionalidades de Microsoft Entra Connect para sincronizar las mismas credenciales locales de Microsoft Entra con varios inquilinos, manteniendo la misma contraseña pero diferenciando en el dominio UPN de los usuarios.

Aislamiento de recursos de varios inquilinos

Con un nuevo inquilino, tiene un conjunto independiente de administradores. Las organizaciones pueden optar por usar identidades corporativas mediante la colaboración B2B de Microsoft Entra. De forma similar, las organizaciones pueden implementar Azure Lighthouse para la administración entre inquilinos de recursos de Azure para que las suscripciones de Azure que no son de producción sean administradas mediante identidades en la contraparte de producción. Azure Lighthouse no se puede usar para administrar servicios fuera de Azure, como Microsoft Intune. Para proveedores de servicio administrado (MSP), Microsoft 365 Lighthouse es un portal de administración que ayuda a proteger y administrar dispositivos, datos y usuarios a gran escala para clientes de pequeñas y medianas empresas (PYMES) que usen Microsoft 365 Business Premium, Microsoft 365 E3 o Windows 365 Business.

Esto permitirá a los usuarios seguir usando sus credenciales corporativas, a la vez que lograrán las ventajas de separación.

La colaboración B2B de Microsoft Entra en inquilinos de espacio aislado debe configurarse para permitir que solo las identidades del entorno corporativo se incorporen mediante listas de permitidos y no permitidos de Azure B2B. En el caso de los inquilinos que desea permitir para B2B, considere la posibilidad de usar la configuración de acceso entre inquilinos de External Identities para la autenticación multifactor entre inquilinos\Confianza del dispositivo.

Importante

Las arquitecturas multiinquilino con el acceso de identidad externo habilitado solo proporcionan aislamiento de recursos, pero no habilitan el aislamiento de identidad. El aislamiento de recursos mediante la colaboración B2B de Microsoft Entra y Azure Lighthouse no mitiga los riesgos relacionados con las identidades.

Si el entorno de espacio aislado comparte identidades con el entorno corporativo, los escenarios siguientes se aplican al inquilino del espacio aislado:

Un actor malintencionado que pone en peligro a un usuario, un dispositivo o una infraestructura híbrida en el inquilino corporativo, y se le invita al inquilino de espacio aislado, podría obtener acceso a las aplicaciones y recursos del inquilino del espacio aislado.

Un error operativo (por ejemplo, eliminación de cuentas de usuario o revocación de credenciales) en el inquilino corporativo podría impactar al acceso de un usuario invitado al inquilino del espacio aislado.

Debe realizar el análisis de riesgos y considerar potencialmente el aislamiento de identidad a través de varios inquilinos para recursos críticos para la empresa que requieren un enfoque muy defensivo. Azure AD Privileged Identity Management puede ayudar a mitigar algunos de los riesgos mediante la imposición de seguridad adicional para acceder a los inquilinos y recursos críticos para la empresa.

Objetos de directorio

El inquilino que usa para aislar recursos puede contener los mismos tipos de objetos, recursos de Azure y aplicaciones de confianza que el inquilino principal. Es posible que tenga que aprovisionar los siguientes tipos de objeto:

Usuarios y grupos: identidades necesarias para los equipos de ingeniería de soluciones, como:

Administradores del entorno de espacio aislado.

Propietarios técnicos de aplicaciones.

Desarrolladores de aplicaciones de línea de negocio.

Cuentas de usuario final de prueba.

Estas identidades se pueden aprovisionar para:

Empleados que vienen con su cuenta corporativa a través de la colaboración B2B de Microsoft Entra.

Empleados que necesitan cuentas locales para la administración, el acceso administrativo de emergencia u otras razones técnicas.

Los clientes que tienen o requieren Active Directory local que no sea de producción también pueden sincronizar sus identidades locales con el inquilino de espacio aislado si los recursos y las aplicaciones subyacentes lo necesitan.

Dispositivos: el inquilino que no es de producción contiene un número reducido de dispositivos en la medida en que se necesitan en el ciclo de ingeniería de soluciones:

Estaciones de trabajo de administración

Equipos que no son de producción y dispositivos móviles necesarios para el desarrollo, las pruebas y la documentación

APLICACIONES

Aplicaciones integradas de Microsoft Entra: objetos de aplicación y entidades de servicio para:

Instancias de prueba de las aplicaciones que se implementan en producción (por ejemplo, aplicaciones que escriben en Microsoft Entra ID y servicios de Microsoft Online).

Servicios de infraestructura para administrar y mantener el inquilino que no es de producción, potencialmente un subconjunto de las soluciones disponibles en el inquilino corporativo.

Microsoft Online Services:

Normalmente, el equipo propietario de los servicios de Microsoft Online en producción debe ser el propietario de la instancia que no sea de producción de esos servicios.

Los administradores de entornos de prueba que no son de producción no deben aprovisionar servicios de Microsoft Online a menos que esos servicios se estén probando, concretamente. Esto evita el uso inadecuado de los servicios de Microsoft, por ejemplo, configurar sitios de SharePoint de producción en un entorno de prueba.

De forma similar, el aprovisionamiento de los servicios de Microsoft Online que pueden iniciar los usuarios finales (también conocidos como suscripciones ad hoc) debe bloquearse. Para obtener más información, consulte: ¿Qué es el registro de autoservicio de Microsoft Entra ID?

Por lo general, todas las características de licencia no esenciales deben deshabilitarse para el inquilino mediante licencias basadas en grupos. Esto debe realizarse por el mismo equipo que administra licencias en el inquilino de producción, para evitar errores de configuración por parte de los desarrolladores que podrían no conocer el impacto de habilitar características con licencia.

Recursos de Azure

Los recursos de Azure necesarios para aplicaciones de confianza también se pueden implementar. Por ejemplo, bases de datos, máquinas virtuales, contenedores, funciones de Azure, etc. Para su entorno de espacio aislado, debe ponderar el ahorro de costos de usar SKU menos costosas para productos y servicios con las características de seguridad menos disponibles.

El modelo RBAC para el control de acceso todavía debe emplearse en un entorno que no sea de producción en caso de que los cambios se repliquen en producción una vez que se hayan concluido las pruebas. Si no lo hace, permite que los errores de seguridad en el entorno que no sea de producción se propaguen al inquilino de producción.

Aislamiento de recursos e identidades con varios inquilinos

Resultados de aislamiento

Hay situaciones limitadas en las que el aislamiento de recursos por sí solo no cumple con sus requisitos. Puede aislar tanto los recursos como las identidades en una arquitectura multiinquilino deshabilitando todas las funcionalidades de colaboración entre inquilinos y creando eficazmente un límite de identidad independiente. Este enfoque es una defensa contra los errores operativos y el riesgo de identidades de usuario, dispositivos o infraestructura híbrida en inquilinos corporativos.

Uso común de aislamiento

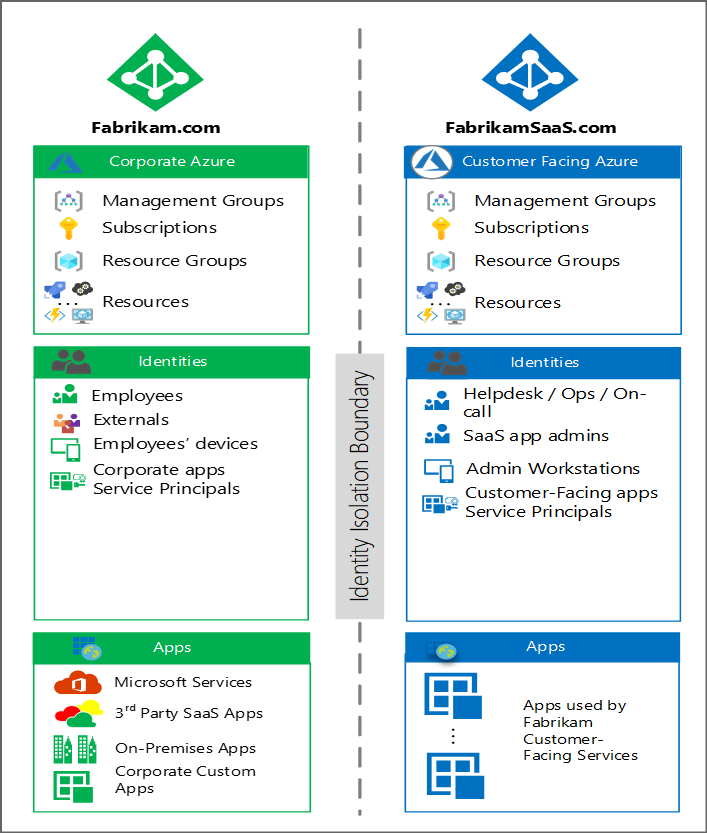

Normalmente, se usa un límite de identidad independiente para aplicaciones y recursos críticos para la empresa, como los servicios orientados al cliente. En este escenario, Fabrikam ha decidido crear un inquilino independiente para su producto SaaS orientado al cliente para evitar el riesgo de que la identidad de los empleados se vea comprometida y afecte a sus clientes de SaaS. El diagrama siguiente muestra esta arquitectura:

El inquilino de FabrikamSaaS contiene los entornos que se usan para las aplicaciones que se ofrecen a los clientes como parte del modelo de negocio de Fabrikam.

Aislamiento de objetos de directorio

Los objetos de directorio de FabrikamSaas son los siguientes:

Usuarios y grupos: identidades que necesitan los equipos de TI de la solución, personal de soporte al cliente u otro personal necesario se crean dentro del inquilino de SaaS. Para conservar el aislamiento, solo se usan las cuentas locales y la colaboración B2B de Microsoft Entra no está habilitada.

Objetos de directorio de Azure AD B2C: si los clientes acceden a los entornos de inquilino, puede contener un inquilino de Azure AD B2C y sus objetos de identidad asociados. Las suscripciones que contienen estos directorios son buenas candidatas para un entorno aislado orientado al consumidor.

Dispositivos: este inquilino contiene un número reducido de dispositivos; solo aquellos que son necesarios para ejecutar soluciones orientadas al cliente:

Estaciones de trabajo de administración seguras.

Estaciones de trabajo del personal de soporte técnico (esto puede incluir ingenieros que están "de guardia", como se ha descrito anteriormente).

Aislamiento de aplicaciones

Aplicaciones integradas de Microsoft Entra: objetos de aplicación y entidades de servicio para:

Aplicaciones de producción (por ejemplo, definiciones de aplicaciones multiinquilino).

Servicios de infraestructura para administrar y mantener el entorno orientado al cliente.

Recursos de Azure: hospeda los recursos IaaS, PaaS y SaaS de las instancias de producción orientadas al cliente.