Introducción a la administración delegada y los entornos aislados

Una arquitectura de inquilino único de Microsoft Entra con administración delegada suele ser adecuada para separar entornos. Es probable que su organización requiera un grado de aislamiento que no es posible en un solo inquilino.

Para este artículo, es importante comprender lo siguiente:

- Operación y función de inquilino único

- Unidades administrativas (AU) en Microsoft Entra ID

- Las relaciones entre los recursos de Azure y los inquilinos de Microsoft Entra

- Requisitos que impulsan el aislamiento

Inquilino de Microsoft Entra como límite de seguridad

Un inquilino de Microsoft Entra proporciona funcionalidades de administración de identidad y acceso (IAM) a las aplicaciones y recursos para una organización.

Una identidad es un objeto de directorio autenticado y autorizado para el acceso a un recurso. Hay objetos de identidad para identidades humanas y no humanas. Para diferenciar, las identidades humanas se conocen como identidades y las identidades no humanas son identidades de carga de trabajo. Las entidades no humanas incluyen objetos de aplicación, entidades de servicio, identidades administradas y dispositivos. Por lo general, una identidad de carga de trabajo sirve para que una entidad de software se autentique con un sistema.

- Identidad: objetos que representan humanos

- Identidad de carga de trabajo: las identidades de carga de trabajo son aplicaciones, entidades de servicio e identidades administradas.

- La identidad de carga de trabajo autentica y accede a otros servicios y recursos

Para más información, conozca las identidades de carga de trabajo.

El inquilino de Microsoft Entra es un límite de seguridad de identidad controlado por administradores. En este límite de seguridad, la administración de suscripciones, los grupos de administración y los grupos de recursos se puede delegar al control administrativo segmentado de los recursos de Azure. Estos grupos dependen de configuraciones de directivas y ajustes de todo el inquilino.

Microsoft Entra ID concede a los objetos acceso a aplicaciones y recursos de Azure. Los recursos y aplicaciones de Azure que confían en Microsoft Entra ID se pueden administrar Microsoft Entra ID. Siguiendo los procedimientos recomendados, configure el entorno con un entorno de prueba.

Acceso a aplicaciones que usan Microsoft Entra ID

Conceder a las identidades acceso a las aplicaciones:

- Servicios de productividad de Microsoft, como Exchange Online, Microsoft Teams y SharePoint Online

- Servicios de TI de Microsoft, como Azure Sentinel, Microsoft Intune y Protección contra amenazas avanzada (ATP) de Microsoft Defender

- Herramientas de desarrollador de Microsoft como Azure DevOps y Microsoft Graph API

- Soluciones SaaS como Salesforce y ServiceNow

- Aplicaciones locales integradas con capacidades de acceso híbrido como el proxy de aplicación de Microsoft Entra

- Aplicaciones personalizadas

Las aplicaciones que usan Microsoft Entra ID requieren una configuración y administración de los objetos de directorio en el inquilino de Microsoft Entra ID de confianza. Los registros de aplicaciones, las entidades de servicio, los grupos y las extensiones de atributo de esquema con algunos ejemplos de objetos de directorio.

Acceso a los recursos de Azure

Conceda roles a usuarios, grupos y objetos de entidad de servicio (identidades de carga de trabajo) en el inquilino de Microsoft Entra. Para más información, consulte Control de acceso basado en rol (RBAC) de Azure y Control de acceso basado en atributos (ABAC) de Azure.

Use RBAC de Azure para proporcionar acceso con base en el rol determinado por la entidad de seguridad, la definición de roles y el ámbito. El ABAC de Azure agrega condiciones de asignación de roles en función de los atributos de las acciones. Para un control de acceso más específico, agregue la condición de asignación de roles. Acceda a recursos de Azure, grupos de recursos, suscripciones y grupos de administración con roles de RBAC asignados.

Los recursos de Azure que admiten identidades administradas permiten que los recursos se autentiquen, obtengan acceso y se les asignen roles a otros recursos dentro del límite del inquilino de Microsoft Entra.

Las aplicaciones que usan Microsoft Entra ID para el inicio de sesión pueden usar recursos de Azure, como el proceso o el almacenamiento. Por ejemplo, una aplicación personalizada que se ejecuta en Azure y confía en Microsoft Entra ID para la autenticación, tiene objetos de directorio y recursos de Azure. Los recursos de Azure en el inquilino de Microsoft Entra afectan los límites y cuotas de Azure para todo el inquilino.

Acceso a objetos de directorio

Las identidades, los recursos y sus relaciones se representan como objetos de directorio en un inquilino de Microsoft Entra. Entre los ejemplos se incluyen usuarios, grupos, entidades de servicio y registros de aplicaciones. Disponga de un conjunto de objetos de directorio en el límite del inquilino de Microsoft Entra para las siguientes funcionalidades:

Visibilidad: las identidades pueden detectar o enumerar recursos, usuarios, grupos, informes de uso de acceso y registros de auditoría en función de los permisos. Por ejemplo, un miembro del directorio puede detectar usuarios en el directorio con los permisos de usuario predeterminados de Microsoft Entra ID.

Efectos en las aplicaciones: las aplicaciones pueden manipular objetos de directorio a través de Microsoft Graph como parte de su lógica de empresa. Entre los ejemplos comunes se incluyen los atributos de usuario de lectura y configuración, la actualización del calendario del usuario, el envío de correos electrónicos en nombre del usuario, etc. El consentimiento es necesario para permitir que las aplicaciones afecten al inquilino. Los administradores pueden dar su consentimiento a todos los usuarios. Para obtener más información, consulte Permisos y consentimiento en la Plataforma de identidad de Microsoft.

Límites de uso y de servicio: el comportamiento del entorno de ejecución de un recurso podría desencadenar la limitación para evitar el uso excesivo o la degradación del servicio. La limitación puede producirse en el nivel de aplicación, inquilino o servicio completo. En general, se produce cuando una aplicación tiene un gran número de solicitudes dentro o entre inquilinos. Del mismo modo, hay límites y restricciones del servicio de Microsoft Entra que podrían afectar el comportamiento del entorno de ejecución de las aplicaciones.

Nota:

Tenga cuidado con los permisos de aplicación. Por ejemplo, con Exchange Online, defina el ámbito de los permisos de aplicación para buzones y permisos.

Unidades administrativas para la administración de roles

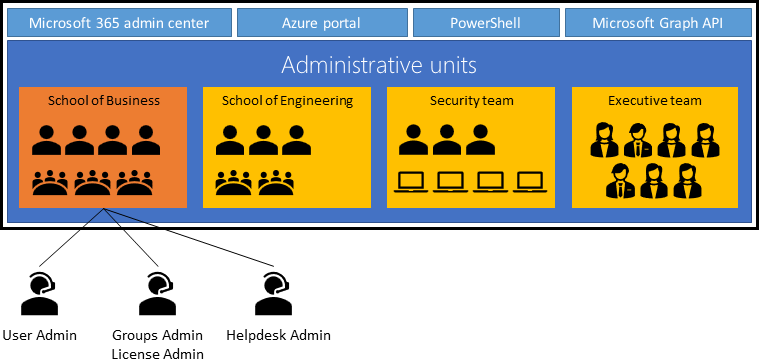

Las unidades administrativas restringen los permisos de un rol a una parte de su organización. Puede usar unidades administrativas para delegar el rol Administrador del departamento de soporte técnico a los especialistas de soporte técnico regionales, para que puedan administrar los usuarios de la región en cuestión. Una unidad administrativa es un recurso de Microsoft Entra que puede ser un contenedor para otros recursos de Microsoft Entra. Una unidad administrativa puede contener:

- Usuarios

- Grupos

- Dispositivos

En el diagrama siguiente, las AU segmentan el inquilino de Microsoft Entra en función de la estructura organizativa. Este enfoque es útil cuando las unidades o grupos de la empresa asignan personal de soporte técnico de TI dedicado. Use las AU para proporcionar permisos con privilegios limitados a una unidad administrativa.

Para obtener más información, consulte Unidades administrativas en Microsoft Entra ID.

Motivos comunes para el aislamiento de recursos

A veces, se aísla un grupo de recursos de otros recursos por motivos de seguridad, como los recursos con requisitos de acceso únicos. Esta acción es un buen caso de uso para las AU. Determine el acceso a los recursos por parte de los usuarios y entidades de seguridad y en qué roles. Motivos para aislar los recursos:

- Los equipos de desarrolladores necesitan iterar de forma segura. Pero el desarrollo y las pruebas de aplicaciones que escriben en Microsoft Entra ID pueden afectar al inquilino de Microsoft Entra mediante operaciones de escritura:

- Nuevas aplicaciones que pueden cambiar el contenido de Office 365, como sitios de SharePoint, OneDrive, Microsoft Teams, etc.

- Aplicaciones personalizadas que pueden cambiar los datos de usuario con MS Graph o API similares a escala. Por ejemplo, aplicaciones a las que se les concedió Directory.ReadWrite.All.

- Scripts de DevOps que actualizan grandes conjuntos de objetos

- Los desarrolladores de aplicaciones integradas de Microsoft Entra necesitan crear objetos de usuario para realizar pruebas. Los objetos de usuario no tienen acceso a los recursos de producción.

- Recursos y aplicaciones de Azure que no son de producción que pueden afectar a otros recursos. Por ejemplo, una nueva aplicación SaaS necesita aislamiento de la instancia de producción y los objetos de usuario

- Recursos secretos que se van a proteger de la detección, enumeración o adquisición por parte de los administradores

Configuración en un inquilino

Las opciones de configuración de Microsoft Entra ID pueden afectar los recursos del inquilino de Microsoft Entra a través de acciones de administración dirigidas o para todo el inquilino:

- Identidades externas: los administradores identifican y controlan las identidades externas que se aprovisionarán en el inquilino

- Si se permiten identidades externas en el inquilino

- Desde qué dominios se agregan las identidades externas

- Si los usuarios pueden invitar a usuarios de otros inquilinos

- Ubicaciones con nombre: los administradores crean ubicaciones con nombre para:

- Bloquear el inicio de sesión desde ubicaciones

- Desencadenar directivas de acceso condicional como la autenticación multifactor

- Requisitos de seguridad de Bypass

- Opciones de autoservicio: los administradores establecen el autoservicio de restablecimiento de contraseña y crean grupos de Microsoft 365 en el nivel de inquilino

Si no se invalidan por causa de directivas globales, puede definir el ámbito de algunas configuraciones de todo el inquilino:

- La configuración del inquilino permite identidades externas. Un administrador de recursos puede impedir que esas identidades tengan acceso.

- La configuración del inquilino permite el registro de dispositivos personales. Un administrador de recursos puede impedir que los dispositivos tengan acceso.

- Las ubicaciones con nombre están configuradas. Un administrador de recursos puede configurar directivas para permitir o impedir el acceso.

Motivos comunes para el aislamiento de configuración

Las configuraciones controladas por los administradores afectan a los recursos. Aunque algunas configuraciones de todo el inquilino se pueden limitar con directivas que no se aplican o se aplican parcialmente a un recurso específico, otras no. Si un recurso tiene una configuración única, aíslelo en un inquilino independiente. Algunos ejemplos son:

- Recursos que tienen requisitos que entran en conflicto con las posturas de colaboración o seguridad en todo el inquilino

- Por ejemplo, tipos de autenticación permitidos, directivas de administración de dispositivos, autoservicio, corrección de identidades para identidades externas, etc.

- Requisitos de cumplimiento que limitan la certificación a todo el entorno

- Esta acción incluye todos los recursos y el inquilino de Microsoft Entra, especialmente cuando los requisitos entran en conflicto con otros recursos de la organización o los excluyen

- Requisitos de acceso de usuarios externos que entran en conflicto con las directivas de recursos confidenciales o de producción

- Organizaciones que abarcan varios países o regiones y empresas hospedadas en un inquilino de Microsoft Entra.

- Por ejemplo, la configuración y las licencias usadas en países, regiones o subsidiarias empresariales

Administración de inquilinos

Las identidades con roles con privilegios en un inquilino de Microsoft Entra tienen la visibilidad y los permisos para ejecutar las tareas de configuración descritas en las secciones anteriores. La administración incluye la propiedad de objetos de identidad, como usuarios, grupos y dispositivos. También incluye la implementación con ámbito de las configuraciones de todo el inquilino para la autenticación, la autorización, etc.

Administración de objetos de directorio

Los administradores gestionan cómo acceden a los recursos los objetos de identidad y en qué circunstancias. También deshabilitan, eliminan o modifican objetos de directorio en función de sus privilegios. Los objetos de identidad incluyen:

- Las identidades organizativas, como las siguientes, se representan mediante objetos de usuario:

- Administradores

- Usuarios de organización

- Desarrolladores de la organización

- Cuentas de servicio

- Usuarios de prueba

- Las identidades externas representan a los usuarios de fuera de la organización:

- Asociados o proveedores aprovisionados con cuentas en el entorno de la organización

- Asociados o proveedores aprovisionados con la colaboración B2B de Azure

- Los grupos se representan mediante objetos:

- Grupos de seguridad

- Grupos de Microsoft 365

- Grupos dinámicos

- Unidades administrativas

- Los dispositivos se representan mediante objetos:

- Dispositivos unidos a Microsoft Entra híbrido. Equipos locales sincronizados desde el entorno local.

- Dispositivos unidos a Microsoft Entra

- Los dispositivos móviles registrados de Microsoft Entra que usan los empleados para acceder a la aplicación de área de trabajo

- Dispositivos registrados de nivel inferior de Microsoft Entra (heredados). Por ejemplo, Windows 2012 R2.

- Identidades de cargas de trabajo

- Identidades administradas

- Entidad de servicio

- APLICACIONES

En un entorno híbrido, las identidades se sincronizan normalmente desde el entorno local mediante Microsoft Entra Connect.

Administración de servicios de identidad

Los administradores con determinados permisos administran cómo se implementan las directivas de todo el inquilino para grupos de recursos, grupos de seguridad o aplicaciones. Al considerar la administración de recursos, tenga en cuenta los siguientes motivos para agrupar los recursos o aislarlos.

- Los administradores globales controlan las suscripciones de Azure vinculadas al inquilino

- Las identidades asignadas a un rol de administrador de autenticación requieren que quienes no son administradores vuelvan a registrarse para la autenticación multifactor o la autenticación Fast IDentity Online (FIDO).

- Los administradores de acceso condicional crean directivas de acceso condicional para el inicio de sesión de usuario en aplicaciones, desde dispositivos propiedad de la organización. Estos administradores definen el ámbito de las configuraciones. Por ejemplo, si se permiten identidades externas en el inquilino, pueden impedir el acceso a los recursos.

- Los administradores de aplicaciones en la nube dan su consentimiento a los permisos de aplicación en nombre de los usuarios

Motivos comunes para el aislamiento administrativo

¿Quién debe administrar el entorno y sus recursos? A veces, los administradores de un entorno no tienen acceso a otro entorno:

- La separación de responsabilidades administrativas en todo el inquilino para mitigar el riesgo de errores operativos y de seguridad que afectan a los recursos críticos

- Normativas que restringen quién puede administrar el entorno en función de condiciones como la ciudadanía, la residencia, el nivel de autorización, etc.

Consideraciones operativas y de seguridad

Dada la interdependencia entre un inquilino de Microsoft Entra y sus recursos, es importante comprender los riesgos de seguridad y operativos en cuanto a la exposición o errores. Si trabaja en un entorno federado con cuentas sincronizadas, una vulneración en el entorno local puede dar lugar a una vulneración en Microsoft Entra ID.

- Vulnerabilidad de la identidad: en el límite del inquilino, se asigna cualquier rol a las identidades, si el administrador que proporciona acceso tiene privilegios suficientes. Aunque el impacto de las identidades sin privilegios vulnerables está en gran medida contenido, los administradores vulnerables pueden causar problemas importantes. Por ejemplo, si una cuenta con privilegios elevados está en peligro, los recursos de Azure pueden estar en peligro. Para mitigar el riesgo de vulneración de identidad o actores no autorizados, implemente administración por niveles y siga los principios de privilegios mínimos para roles de administrador de Microsoft Entra. Cree directivas de acceso condicional que impidan que las cuentas de prueba y las entidades de servicio de prueba accedan a recursos fuera de las aplicaciones de prueba. Para obtener más información sobre la estrategia de acceso con privilegios, consulte Acceso con privilegios: Estrategia.

- Vulnerabilidad del entorno federado

- Vulnerabilidad de los recursos de confianza: cualquier componente en peligro de un inquilino de Microsoft Entra afecta a los recursos de confianza, en función de los permisos en el nivel de inquilino y de recursos. Los privilegios de un recurso determinan el efecto de un componente vulnerado. Los recursos integrados para realizar operaciones de escritura pueden afectar a todo el inquilino. Seguir las instrucciones de Confianza cero puede ayudar a limitar el impacto de la vulnerabilidad.

- Desarrollo de aplicaciones: existe un riesgo en las primeras fases del ciclo de vida del desarrollo de aplicaciones con los privilegios de escritura en Microsoft Entra ID. Los errores pueden escribir cambios involuntariamente en objetos de Microsoft Entra. Para más información, consulte Procedimientos recomendados de la plataforma de identidad de Microsoft.

- Errores operativos: los actores no autorizados y los errores operativos de los administradores de inquilinos o los propietarios de recursos contribuyen a provocar incidentes de seguridad. Estos riesgos se producen en cualquier arquitectura. Use la separación de tareas, la administración en niveles, los principios de privilegios mínimos y los procedimientos recomendados. Evite usar un inquilino independiente.

Principios de confianza cero

Incorpore los principios de Confianza cero en su estrategia de diseño de Microsoft Entra ID para guiar un diseño seguro. Puede adoptar una seguridad proactiva con Confianza cero.