Guía de referencia de operaciones de Gobierno de Microsoft Entra ID

En esta sección de la guía de referencia de operaciones de Microsoft Entra, se describen las comprobaciones y las acciones que debes realizar para evaluar y confirmar el acceso concedido a las identidades sin privilegios y con privilegios, así como auditar y controlar los cambios en el entorno.

Nota:

Estas recomendaciones están actualizadas hasta la fecha de publicación, pero pueden cambiar con el tiempo. Las organizaciones deben evaluar continuamente sus prácticas de gobernanza a medida que los productos y servicios de Microsoft evolucionen con el tiempo.

Procesos operativos clave

Asignación de propietarios a las tareas clave

La administración de Microsoft Entra ID requiere la ejecución continua de tareas y procesos operativos clave que pueden no formar parte de un proyecto de lanzamiento. Aun así, es importante que configures estas tareas con el fin de optimizar tu entorno. Entre las tareas clave y sus propietarios recomendados se incluyen:

| Tarea | Propietario |

|---|---|

| Archivo de registros de auditoría de Microsoft Entra en el sistema SIEM | Equipo de operaciones de InfoSec |

| Detección de aplicaciones que se administran fuera del cumplimiento | Equipo de operaciones IAM |

| Revisión periódica del acceso a las aplicaciones | Equipo de arquitectura de InfoSec |

| Revisión periódica del acceso a identidades externas | Equipo de arquitectura de InfoSec |

| Revisión periódica de quién tiene roles con privilegios | Equipo de arquitectura de InfoSec |

| Definición de puertas de seguridad para activar los roles con privilegios | Equipo de arquitectura de InfoSec |

| Revisión periódica de las concesiones de consentimiento | Equipo de arquitectura de InfoSec |

| Diseño de catálogos y paquetes de acceso para aplicaciones y recursos basados en empleados de la organización | Propietarios de la aplicación |

| Definición de directivas de seguridad para asignar usuarios a paquetes de acceso | Equipo de InfoSec + propietarios de aplicaciones |

| Si las directivas incluyen flujos de trabajo de aprobación, revisión periódica de las aprobaciones de flujo de trabajo | Propietarios de la aplicación |

| Revisión de excepciones en las directivas de seguridad, como las directivas de acceso condicional, mediante las revisiones de acceso | Equipo de operaciones de InfoSec |

A medida que revisas la lista, es posible que tengas que asignar un propietario a las tareas que no tienen uno o ajustar la propiedad de aquellas tareas cuyos propietarios no se ajustan a las recomendaciones anteriores.

Lectura recomendada para propietarios

Pruebas de los cambios de configuración

Hay cambios que requieren consideraciones especiales a la hora de realizar pruebas, desde técnicas sencillas como la implementación de un subconjunto de usuarios de destino para implementar un cambio en un inquilino de prueba paralelo. Si todavía no has implementado una estrategia de pruebas, debes definir un enfoque de prueba basado en las directrices de la tabla siguiente:

| Escenario | Recomendación |

|---|---|

| Cambio del tipo de autenticación de federado a PHS/PTA o viceversa | Use el lanzamiento preconfigurado para probar la repercusión del cambio del tipo de autenticación. |

| Implementación de una nueva directiva de acceso condicional | Cree una nueva directiva de acceso condicional y asígnela a usuarios de prueba. |

| Incorporación de un entorno de prueba de una aplicación | Agrega la aplicación a un entorno de producción, ocúltala en el panel Mis aplicaciones y asígnala a usuarios de prueba durante la fase de control de calidad. |

| Cambio de las reglas de sincronización | Realiza los cambios en Microsoft Entra Connect de prueba con la misma configuración que está actualmente en producción, también conocido como modo de ensayo, y analice los resultados de exportación. Si estás satisfecho, pasa a producción cuando estés listo. |

| Cambio de personalización de marca | Prueba en un inquilino de prueba independiente. |

| Implementación de una nueva característica | Si la característica admite la implementación en un conjunto de usuarios de destino, identifica los usuarios piloto y la compilación. Por ejemplo, el autoservicio de restablecimiento de contraseña y la autenticación multifactor pueden dirigirse a usuarios o grupos específicos. |

| Traslada una aplicación de un proveedor de identidades (IdP) local, por ejemplo, Active Directory, a Microsoft Entra ID | Si la aplicación admite varias configuraciones de IdP, por ejemplo, Salesforce, configura y prueba Microsoft Entra ID durante una ventana de cambio (en caso de que la aplicación introduce una página). Si la aplicación no admite varios IdP, programa las pruebas durante una ventana de control de cambios y un tiempo de inactividad del programa. |

| Actualización de reglas de grupos de pertenencia dinámica | Crea un grupo dinámico paralelo con la nueva regla. Compara con el resultado calculado, por ejemplo, ejecuta PowerShell con la misma condición. Si la prueba es satisfactoria, intercambia los lugares donde se usó el grupo anterior (si es factible). |

| Migración de licencias de productos | Consulta Cambio de la licencia de un solo usuario de un grupo con licencia en Microsoft Entra ID. |

| Cambio de reglas de AD FS como autorización, emisión, MFA | Usa las notificaciones de grupo para dirigirte a un subconjunto de usuarios. |

| Cambio de la experiencia de autenticación de AD FS o cambios similares en toda la granja de servidores | Crea una granja de servidores paralela con el mismo nombre de host, implementa cambios de configuración y realiza pruebas en clientes mediante el archivo HOSTS, las reglas de enrutamiento de NLB o un enrutamiento similar. Si la plataforma de destino no admite archivos HOSTS (por ejemplo, dispositivos móviles), controla el cambio. |

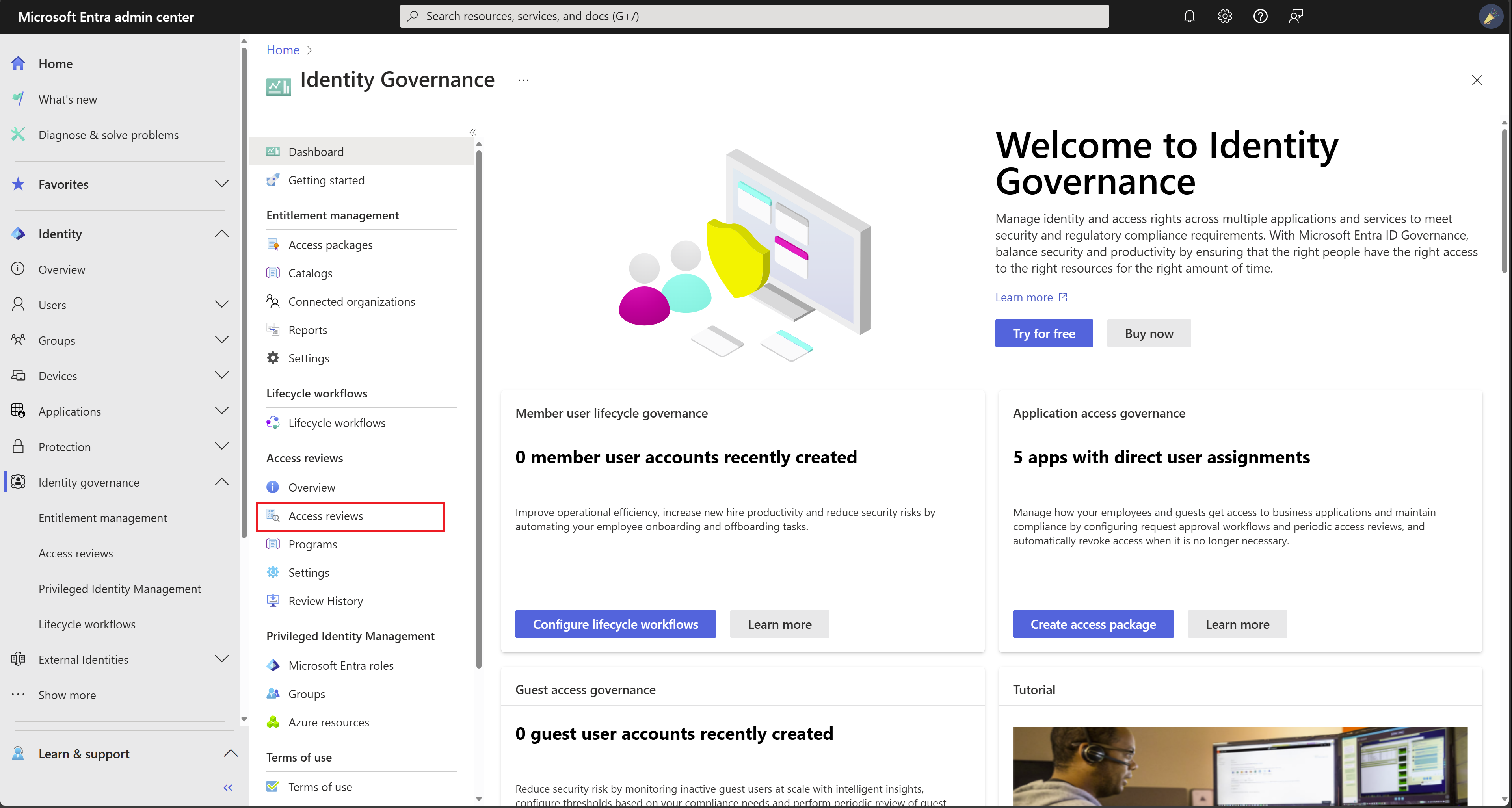

Revisiones de acceso

Revisiones de acceso a las aplicaciones

Con el tiempo, los usuarios pueden acumular acceso a recursos a medida que van rotando entre distintos equipos y puestos. Es importante que los propietarios de recursos revisen periódicamente el acceso a las aplicaciones. Este proceso de revisión puede implicar la eliminación de privilegios que ya no son necesarios durante el ciclo de vida de los usuarios. Las revisiones de acceso de Microsoft Entra permiten a las organizaciones administrar de forma eficaz las pertenencias a grupos, el acceso a las aplicaciones empresariales y las asignaciones de roles. Los propietarios de los recursos deben revisar el acceso de los usuarios de forma periódica para asegurarse de que solo las personas adecuadas tengan acceso continuo. Idealmente, deberías considerar el uso de revisiones de acceso de Microsoft Entra para esta tarea.

Nota:

Cada usuario que interactúa con las revisiones de acceso debe tener una licencia de pago de Microsoft Entra ID P2.

Revisiones de acceso a identidades externas

Es fundamental mantener el acceso a las identidades externas restringido solo a los recursos necesarios, durante el tiempo necesario. Establece un proceso de revisión de acceso automatizado periódico para todas las identidades externas y el acceso a las aplicaciones mediante revisiones de acceso de Microsoft Entra. Si ya existe un proceso local, considera la posibilidad de usar revisiones de acceso de Microsoft Entra. Una vez que una aplicación se retire o se deje de usar, quita todas las identidades externas que tuvieran acceso a la aplicación.

Nota:

Cada usuario que interactúa con las revisiones de acceso debe tener una licencia de pago de Microsoft Entra ID P2.

Administración de cuentas con privilegios

Uso de cuenta con privilegios

Los hackers a menudo tienen como objetivo las cuentas de administrador y otros elementos con acceso con privilegios para obtener acceso rápido a datos confidenciales y a sistemas. Dado que con el tiempo tienden a acumularse los usuarios con roles con privilegios, es importante revisar y administrar el acceso de administrador de forma periódica y proporcionar acceso con privilegios cuando sea necesario a Microsoft Entra ID y los recursos de Azure.

Si no hay ningún proceso en tu organización para administrar cuentas con privilegios o si actualmente tienes administradores que usan sus cuentas de usuario habituales para administrar servicios y recursos, debes empezar a usar de inmediato cuentas independientes,. Por ejemplo, una para las actividades diarias normales y otra para el acceso con privilegios y configurada con MFA. Mejor aún, si tu organización tiene una suscripción Microsoft Entra ID P2, debes implementar inmediatamente Microsoft Entra Privileged Identity Management (PIM). En el mismo token, también debes revisar esas cuentas con privilegios y asignar roles con menos privilegios, si procede.

Otro aspecto de la administración de cuentas con privilegios que se debe implementar es la definición de revisiones de acceso para esas cuentas, ya sea de forma manual o automatizada a través de PIM.

Lectura recomendada para la administración de cuentas con privilegios

Cuentas de acceso de emergencia

Microsoft recomienda que las organizaciones tengan dos cuentas de acceso de emergencia de solo nube con el rol de administrador global asignado permanentemente. Estas cuentas tienen privilegios elevados y no se asignan a usuarios específicos. Las cuentas se limitan a escenarios de emergencia o de "romper el vidrio" en los que las cuentas normales no se pueden usar o todos los demás administradores se bloquean accidentalmente. Estas cuentas deben crearse siguiendo las recomendaciones de cuentas de acceso de emergencia.

Acceso con privilegios al Portal Azure EA

El portal de Contrato Enterprise de Azure (Azure EA) te permite crear suscripciones de Azure en el marco de un Contrato Enterprise, que es un rol importante dentro de la empresa. Es habitual arrancar la creación de este portal antes de incluso poner en marcha Microsoft Entra ID. En este caso, es necesario utilizar las identidades de Microsoft Entra para bloquearlo, quitar cuentas personales del portal, asegurarse de que está implantada la delegación habitual y mitigar el riesgo de bloqueo.

En aras de la claridad, si el nivel de autorización del EA Portal está configurado actualmente en "modo mixto", debes eliminar cualquier cuenta Microsoft de todos los accesos con privilegios del EA Portal y configurarlo para usar solo cuentas de Microsoft Entra. Si los roles delegados del EA Portal no están configurados, también debes buscar e implementar roles delegados para departamentos y cuentas.

Lectura recomendada para el acceso con privilegios

Administración de derechos

La administración de derechos (EM) permite a los propietarios de aplicaciones agrupar recursos y asignarlos a roles específicos de la organización (tanto internos como externos). EM posibilita la delegación y el registro de autoservicio a los propietarios empresariales, a la vez que mantiene las directivas de gobernanza para conceder acceso, establecer duraciones de acceso y permitir flujos de trabajo de aprobación.

Nota:

Microsoft Entra Administración de derechos requiere licencias Microsoft Entra ID P2.

Resumen

Una gobernanza de identidades segura está conformada por ocho aspectos. Esta lista te ayudará a identificar las acciones que debes realizar para evaluar y confirmar el acceso concedido a las identidades sin privilegios y con privilegios, así como auditar y controlar los cambios en el entorno.

- Asignar propietarios a las tareas principales.

- Implementar una estrategia de pruebas.

- Usar las revisiones de acceso de Microsoft Entra para administrar de forma eficiente las pertenencias a grupos, el acceso a las aplicaciones empresariales y las asignaciones de roles.

- Establecer un proceso de revisión de acceso automatizado periódico para todos los tipos de identidades externas y acceso a las aplicaciones.

- Establecer un proceso de revisión de acceso para revisar y administrar el acceso de administrador de forma periódica y proporcionar acceso con privilegios cuando es necesario a Microsoft Entra ID y los recursos de Azure.

- Aprovisionar cuentas de emergencia para que estén preparadas para administrar Microsoft Entra ID ante interrupciones inesperadas.

- Bloquear el acceso al Azure EA Portal.

- Implementar la administración de derechos para proporcionar acceso controlado a una colección de recursos.

Pasos siguientes

Comienza con las comprobaciones y las acciones operativas de Microsoft Entra.