Administración del acceso externo a los recursos mediante directivas de acceso condicional

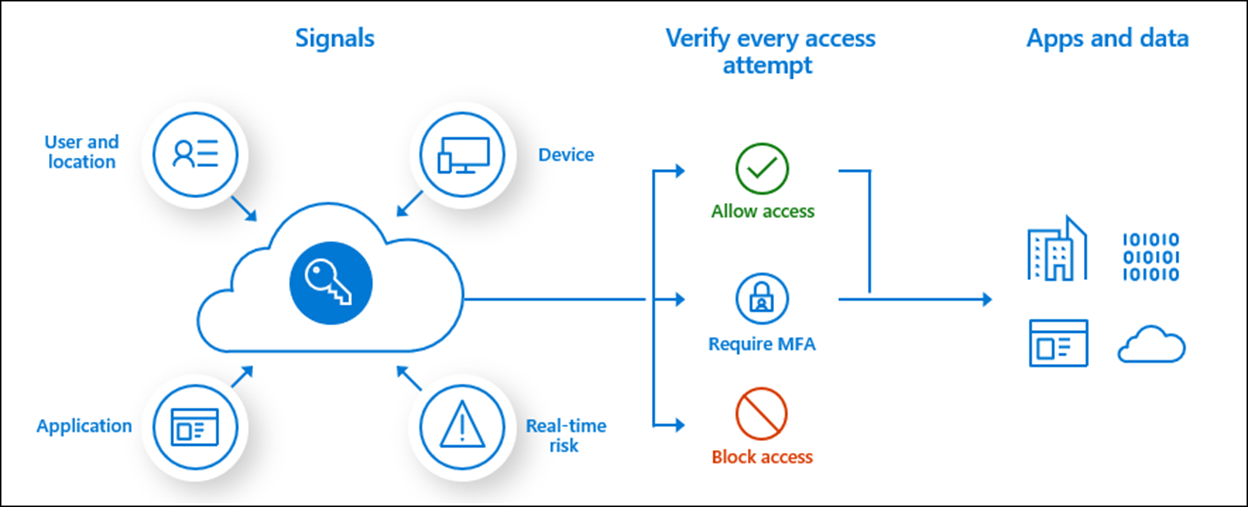

El acceso condicional interpreta señales, aplica directivas y determina si se concede acceso a los recursos a un usuario. En este artículo obtendrá información sobre cómo aplicar directivas de acceso condicional a usuarios externos. En el artículo se asume que es posible que no tenga acceso a la administración de derechos, una característica que puede usar con el acceso condicional.

Más información:

- ¿Qué es el acceso condicional?

- Planeamiento de la implementación del acceso condicional

- ¿Qué es la administración de derechos?

En el diagrama siguiente se muestran las señales al acceso condicional que desencadenan procesos de acceso.

Antes de empezar

Este artículo es el número 7 de una serie de 10 artículos. Se recomienda leer los artículos en orden. Vaya a la sección Pasos siguientes para ver toda la serie.

Alineación de un plan de seguridad con directivas de acceso condicional

En el tercer artículo, en el conjunto de 10 artículos, hay instrucciones sobre cómo crear un plan de seguridad. Use ese plan para ayudar a crear las directivas de acceso condicional para el acceso externo. Parte del plan de seguridad incluye:

- Aplicaciones y recursos agrupados para el acceso simplificado

- Los requisitos de inicio de sesión para usuarios externos

Importante

Cree cuentas de prueba de usuarios internos y externos para probar las políticas antes de aplicarlas.

Consulte el tercer artículo, Creación de un plan de seguridad para el acceso externo a recursos

Directivas de acceso condicional para el acceso externo

Las siguientes secciones son los procedimientos recomendados para controlar el acceso externo con políticas de acceso condicional.

Administración de derechos o grupos

Si no puede usar organizaciones conectadas en la administración de derechos, cree un grupo de seguridad de Microsoft Entra o un grupo de Microsoft 365 para organizaciones asociadas. Asigne usuarios de ese asociado al grupo. Puede usar los grupos en las directivas de acceso condicional.

Más información:

- ¿Qué es la administración de derechos?

- Administración de grupos y pertenencia a grupos de Microsoft Entra

- Introducción a Grupos de Microsoft 365 para administradores

Creación de directivas de acceso condicional

Cree el menor número posible de directivas de acceso condicional. En el caso de las aplicaciones que tengan los mismos requisitos de acceso, agréguelas a la misma directiva.

Las directivas de acceso condicional se aplican a un máximo de 250 aplicaciones. Si hubiera más de 250 aplicaciones con los mismos requisitos de acceso, duplique las directivas. Por ejemplo, la directiva A se aplica a las aplicaciones 1 a 250, la política B se aplica a las aplicaciones 251 a 500, y así sucesivamente.

Convención de nomenclatura

Use una convención de nomenclatura que aclare el propósito de la directiva. Algunos ejemplos de acceso externo son:

- ExternalAccess_actiontaken_AppGroup

- ExternalAccess_Block_FinanceApps

Permitir el acceso externo a los usuarios externos específicos

Hay escenarios en los que será necesario permitir el acceso a un grupo pequeño y específico.

Antes de empezar se recomienda crear un grupo de seguridad que contenga los usuarios externos que acceden a los recursos. Consulte Inicio rápido: Creación de un grupo con miembros y vista de todos los grupos y miembros de Microsoft Entra ID.

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

- Ve a Protección> Acceso condicional.

- Selecciona Crear nueva directiva.

- Asigna un nombre a la directiva. Se recomienda que las organizaciones creen un estándar significativo para los nombres de sus directivas.

- En Assignments (Asignaciones), seleccione Users or workload identities (Identidades de usuario o de carga de trabajo).

- En Incluir, seleccione Todos los usuarios invitados y externos.

- En Excluir, seleccione Usuarios y grupos y luego, seleccione sus cuentas de acceso de emergencia o break-glass de su organización y el grupo de seguridad de usuarios externos.

- En Recursos de destino>Recursos (anteriormente aplicaciones en la nube), seleccione las opciones siguientes:

- En Incluir, seleccione Todos los recursos (anteriormente "Todas las aplicaciones en la nube")

- En Excluir, seleccione las aplicaciones que desee excluir.

- En Controles de acceso>Conceder, seleccione Bloquear acceso y, después, Seleccionar.

- Seleccione Crear para crear la directiva.

Nota:

Después de que los administradores confirmen la configuración mediante el modo de solo informe, podrán pasar el botón de alternancia Habilitar directiva de Solo informe a Activar.

Más información: Administración de cuentas de acceso de emergencia en Microsoft Entra ID

Acceso del proveedor de servicios

Las directivas de acceso condicional para usuarios externos podrían interferir con el acceso del proveedor de servicios. Por ejemplo: los privilegios de administración delegados pormenorizados.

Más información: Introducción a los privilegios de administrador delegados pormenorizados (GDAP)

Plantillas de acceso condicional

Las plantillas de acceso condicional son un método cómodo para implementar nuevas directivas alineadas con las recomendaciones de Microsoft. Estas plantillas proporcionan protección alineada con las directivas de uso frecuente en varios tipos y ubicaciones de clientes.

Obtener más información: Plantillas de acceso condicional (versión preliminar)

Pasos siguientes

Use la siguiente serie de artículos para obtener más información sobre cómo proteger el acceso externo a los recursos. Se recomienda seguir el orden indicado.

Determinación de la posición de seguridad para el acceso externo con Microsoft Entra ID

Detección del estado actual de la colaboración externa en su organización

Protección del acceso externo con grupos en Microsoft Entra ID y Microsoft 365

Transición a la colaboración controlada con la colaboración B2B de Microsoft Entra

Administración del acceso externo con la administración de derechos de Microsoft Entra

Administración del acceso externo a los recursos mediante directivas de acceso condicional (usted está aquí)

Conversión de cuentas de invitado locales en cuentas de invitado B2B de Microsoft Entra