Detalles y resultados de la investigación y respuesta automatizada (AIR) en Microsoft Defender para Office 365 Plan 2

Sugerencia

¿Sabía que puede probar las características de Microsoft Defender para Office 365 Plan 2 de forma gratuita? Use la prueba de Defender para Office 365 de 90 días en el centro de pruebas del portal de Microsoft Defender. Obtenga información sobre quién puede registrarse y los términos de prueba en Probar Microsoft Defender para Office 365.

En las organizaciones de Microsoft 365 con Microsoft Defender para Office 365 Plan 2, los detalles sobre las investigaciones activas y completadas de la investigación y respuesta automatizadas (AIR) en Defender para Office 365 están disponibles en la página Investigaciones de la Microsoft Defender portal en https://security.microsoft.com/airinvestigation. Los detalles de la investigación proporcionan un estado actualizado y (con los permisos adecuados) la capacidad de aprobar las acciones pendientes.

Sugerencia

Los detalles y los resultados de AIR también están disponibles en Microsoft Defender XDR en la página Investigaciones de https://security.microsoft.com/incidents. Para obtener más información, consulte la página De investigación unificada.

¿Qué necesita saber antes de empezar?

Para ver los permisos y los requisitos de licencia de AIR, consulte Permisos y licencias necesarios para AIR.

Email recuentos se calculan en el momento de la investigación. Algunos recuentos se recalculan al abrir controles flotantes de investigación (en función de la consulta subyacente).

Los siguientes valores de recuento de correo electrónico se calculan en el momento de la investigación y no cambian:

- Email clústeres en la pestaña Email.

- Valor de cantidad de correo electrónico que se muestra en el control flotante de clústeres de correo electrónico.

Los siguientes valores de recuento de correo electrónico reflejan los mensajes de correo electrónico recibidos después del análisis inicial de la investigación:

Recuento de correo electrónico que se muestra en la parte inferior de la pestaña Email del control flotante de clústeres de correo electrónico.

Recuento de correo electrónico que se muestra en el Explorador (Explorador de amenazas)

Por ejemplo, un clúster de correo electrónico que muestra una cantidad original de 10 mensajes muestra un total de lista de correo electrónico de 15 si llegan cinco mensajes más entre la fase de análisis de investigación y cuando un administrador revisa la investigación. Del mismo modo, las investigaciones antiguas pueden mostrar recuentos de mensajes más altos que las consultas del Explorador de amenazas, ya que los datos de Microsoft Defender para Office 365 Plan 2 expiran siete días después del final de una prueba y 30 días después para las licencias de pago.

Los recuentos de mensajes de correo electrónico históricos y actuales se muestran en vistas diferentes para proporcionar la siguiente información:

- El efecto de correo electrónico en el momento de la investigación.

- El efecto de correo electrónico actual hasta cuando se ejecuta la corrección.

En el caso del correo electrónico, es posible que vea una amenaza de anomalía de volumen como parte de la investigación. Una anomalía de volumen indica un pico en mensajes de correo electrónico similares en torno al tiempo de evento de investigación en comparación con las horas anteriores. Un pico en el tráfico de correo electrónico junto con la similitud en ciertas propiedades de mensaje (por ejemplo, asunto, cuerpo del mensaje, dominio del remitente y dirección IP del remitente) suele indicar el inicio de los ataques por correo electrónico. Pero las campañas masivas de correo electrónico, correo no deseado y correo electrónico legítimo suelen compartir estas mismas propiedades de mensaje.

Investigaciones de AIR en Defender para Office 365 Plan 2

En el portal de Defender en https://security.microsoft.com, vaya a Email &Investigaciones decolaboración>. O bien, para ir directamente a la página Investigaciones , use https://security.microsoft.com/airinvestigation.

De forma predeterminada, se muestran los detalles de la investigación de ayer y de hoy, pero puede cambiar el intervalo de fechas.

La siguiente información se muestra en la página Investigaciones . Para ordenar las entradas, haga clic en un encabezado de columna disponible. Seleccione ![]() Personalizar columnas para cambiar las columnas que se muestran. De forma predeterminada, se seleccionan todas las columnas disponibles:

Personalizar columnas para cambiar las columnas que se muestran. De forma predeterminada, se seleccionan todas las columnas disponibles:

-

Identificador: identificador único de la investigación. Seleccione

Abrir en nueva ventana para abrir los detalles de la investigación, como se describe en la sección Ver detalles de la investigación .

Abrir en nueva ventana para abrir los detalles de la investigación, como se describe en la sección Ver detalles de la investigación . - Estado: los valores de estado disponibles se describen en la sección Valores de estado de investigación.

- Origen de detección: este valor siempre es Office365.

- Investigación

- Usuarios

- La cantidad de buzones de correo que no se migraron.

- Hora de la última modificación

- Recuento de amenazas

- Recuento de acciones

- Duración de la investigación

Para filtrar las entradas, seleccione ![]() Filtrar. Los filtros siguientes están disponibles en el control flotante Filtro que se abre:

Filtrar. Los filtros siguientes están disponibles en el control flotante Filtro que se abre:

-

Sección Tipo de investigación : seleccione uno o varios de los valores siguientes:

- Investigación manual

- Mensajes notificados por el usuario

- Archivo zapped

- Zapped URL

- Cambio de veredicto de url

- Usuario en peligro

- Sección Intervalo de tiempo : seleccione los valores Fecha de inicio y Fecha de finalización . Los datos están disponibles durante los últimos 72 días.

-

Sección Estado : seleccione uno o varios de los siguientes valores descritos en la sección Valores de estado de investigación:

- Iniciando

- En funcionamiento

- No se encontraron amenazas

- Finalizado por el sistema

- Acción pendiente

- Amenazas encontradas

- Corregido

- Parcialmente corregido

- Terminado por el usuario

- Failed

- En cola por limitación

- Terminado por limitación

Cuando haya terminado en el control flotante Filtro , seleccione Aplicar. Para borrar los filtros, seleccione ![]() Borrar filtros.

Borrar filtros.

Use el ![]() cuadro Buscar para buscar información en la página. Escriba texto en el cuadro y, a continuación, presione la tecla ENTRAR.

cuadro Buscar para buscar información en la página. Escriba texto en el cuadro y, a continuación, presione la tecla ENTRAR.

Use ![]() Exportar para guardar la información visible en un archivo CSV. El nombre de archivo predeterminado es Investigaciones: Microsoft Defender.csv y la ubicación predeterminada es la carpeta Descargas local. Si ya existe un informe exportado en esa ubicación, se incrementa el nombre de archivo (por ejemplo, Investigaciones: Microsoft Defender (1).csv).

Exportar para guardar la información visible en un archivo CSV. El nombre de archivo predeterminado es Investigaciones: Microsoft Defender.csv y la ubicación predeterminada es la carpeta Descargas local. Si ya existe un informe exportado en esa ubicación, se incrementa el nombre de archivo (por ejemplo, Investigaciones: Microsoft Defender (1).csv).

Valores de estado de investigación

Los valores status de una investigación indican el progreso del análisis y las acciones. A medida que se ejecuta la investigación, el valor status se actualiza para indicar si se encontraron amenazas y si se han aprobado acciones.

Los valores de estado que se usan en las investigaciones se describen en la lista siguiente:

Error: al menos un analizador de investigación se encontró con un problema en el que no se pudo completar correctamente.

Si se produce un error en una investigación después de aprobar las acciones de corrección, es posible que las acciones de corrección se hayan realizado correctamente. Para obtener más información, vea los detalles de la investigación.

No se encontraron amenazas: la investigación finalizó y no se identificaron amenazas (cuentas de usuario en peligro, mensajes de correo electrónico, direcciones URL o archivos).

Si sospecha que se ha perdido algo malintencionado (un falso negativo), puede tomar medidas mediante el Explorador de amenazas (Explorador).

Parcialmente investigada (anteriormente conocida como Amenazas encontradas): la investigación automatizada encontró problemas, pero sin acciones de corrección específicas para resolver los problemas. Se produce cuando se ha identificado algún tipo de actividad de usuario, pero no hay ninguna acción de limpieza disponible. Entre los ejemplos se incluye cualquiera de las siguientes actividades de usuario:

- Evento de prevención de pérdida de datos (DLP).

- Anomalía de envío de correo electrónico.

- Malware enviado.

- Phishing enviado.

- La investigación no encontró nada que hacer. Por ejemplo:

- No hay direcciones URL malintencionadas, archivos o mensajes de correo electrónico que corregir.

- No se debe corregir ninguna actividad de buzón (por ejemplo, desactivar las reglas de reenvío o la delegación).

Si sospecha que se ha perdido algo malintencionado (un falso negativo), puede tomar medidas mediante el Explorador de amenazas (Explorador).

Parcialmente corregido: la investigación produjo acciones de corrección y algunas se aprobaron y completaron. Otras acciones siguen pendientes de aprobación.

Acción pendiente: la investigación encontró una amenaza (por ejemplo, un correo electrónico malintencionado, una dirección URL malintencionada o una configuración de buzón de correo de riesgo) y una acción para corregir la amenaza está en espera de aprobación.

La lista de acciones pendientes puede aumentar a medida que se ejecuta una investigación. Vea los detalles de la investigación para ver si otros elementos siguen pendientes de finalización.

Queued By Throttling (Poner en cola por limitación): se mantiene una investigación en una cola. Cuando se completen otras investigaciones, comienzan las investigaciones en cola. La limitación ayuda a evitar un rendimiento deficiente del servicio.

Las acciones pendientes pueden limitar el número de investigaciones nuevas que se pueden ejecutar. Asegúrese de aprobar o rechazar acciones pendientes.

Corregido: la investigación finalizó y se aprobaron todas las acciones de corrección (se anotó como totalmente corregido).

Las acciones de corrección aprobadas pueden tener errores que impidan que se realicen las acciones. Independientemente de si las acciones de corrección se completan correctamente, el estado de la investigación no cambia. Para obtener más información, vea los detalles de la investigación.

En ejecución: el proceso de investigación está en curso. Este valor de estado también se produce cuando se aprueban las acciones pendientes .

Inicio: la investigación se ha desencadenado y está a la espera de empezar a ejecutarse.

Terminado por el sistema: la investigación se detuvo. Por ejemplo:

- Las acciones pendientes han expirado (disponible durante un máximo de una semana).

- Demasiadas acciones. Por ejemplo, demasiados usuarios que hacen clic en direcciones URL malintencionadas pueden superar la capacidad de la investigación para ejecutar todos los analizadores, por lo que la investigación se detiene.

Si una investigación se detiene antes de realizar acciones, intente usar el Explorador de amenazas (Explorador) para buscar y abordar amenazas.

Terminado por limitación: una investigación se detiene automáticamente después de que se haya puesto en cola durante demasiado tiempo, se detiene.

Puede iniciar una investigación desde el Explorador de amenazas (Explorador).

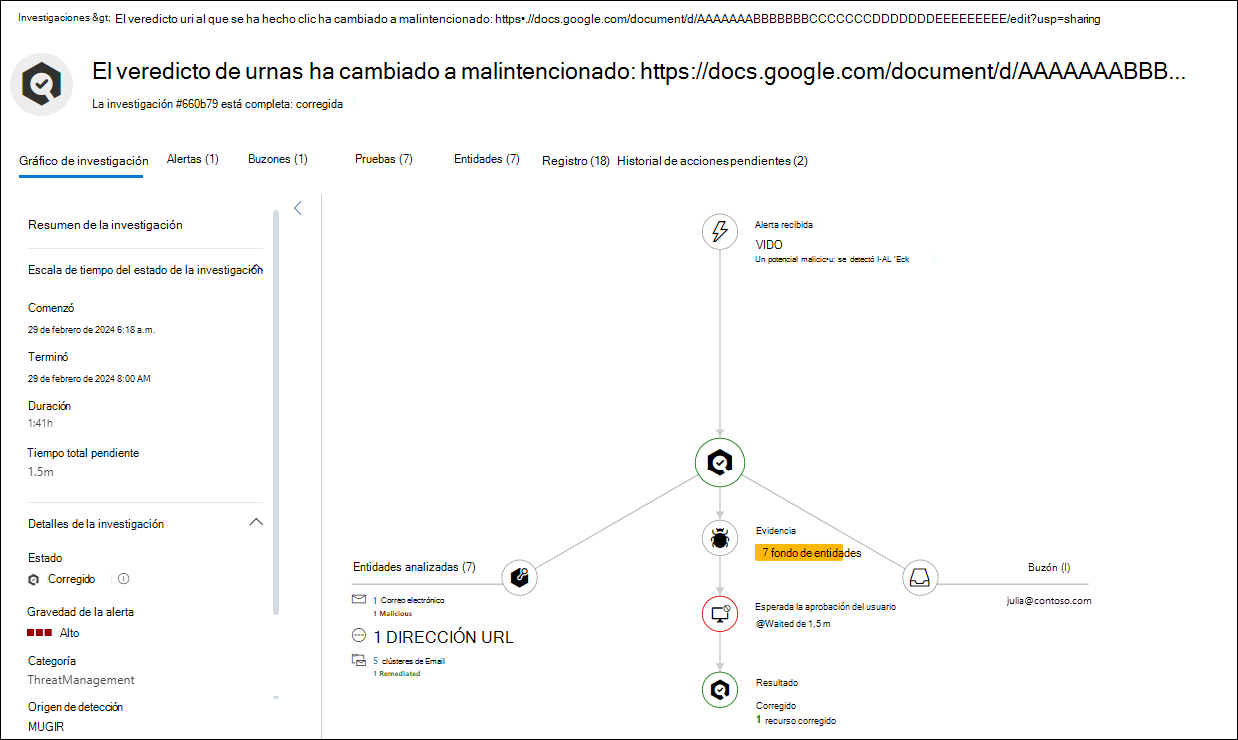

Ver los detalles de la investigación de AIR en Defender para Office 365 Plan 2

Al seleccionar ![]() Abrir en nueva ventana en la columna Id . de una entrada en la página Investigaciones de https://security.microsoft.com/airinvestigation, se abre una nueva página con los detalles de la investigación.

Abrir en nueva ventana en la columna Id . de una entrada en la página Investigaciones de https://security.microsoft.com/airinvestigation, se abre una nueva página con los detalles de la investigación.

El icono de la página es el valor De investigación (nombre) de la página Investigaciones . Por ejemplo, veredicto de url con clic cambió a malicioso: <URL>.

El subtítulo de la página contiene el identificador y el estado de la investigación. Por ejemplo, la #660b79 de investigación está completa: corregida.

El resto de la página de detalles contiene varias pestañas que contienen información detallada sobre la investigación. Algunas pestañas son comunes a todas las investigaciones. Hay otras pestañas disponibles en función de la naturaleza y el estado de la investigación.

Las pestañas se describen en las subsecciones siguientes.

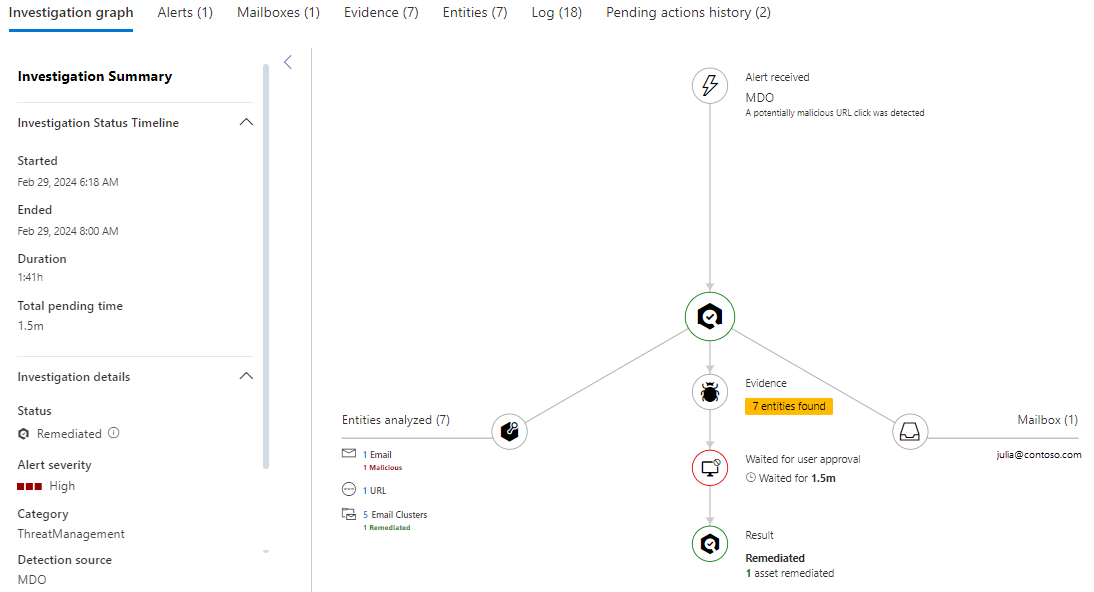

Pestaña Gráfico de investigación en los detalles de la investigación

En la página de detalles de la investigación, la pestaña Gráfico de investigación es la pestaña predeterminada que representa visualmente el estado actual y los resultados de la investigación.

En la pestaña Gráfico de investigación , el panel Resumen de la investigación contiene los detalles siguientes:

-

Sección de línea de tiempo de estado de investigación:

- Comenzó

-

Finalizado: este valor solo está presente para los siguientes valores de estado :

- No se encontraron amenazas

- Corrección parcial

- Corregido

- Terminado por el sistema

- Finalizado por limitación

- Terminado por el usuario

- Amenazas encontradas

- Failed

- Duración

- Tiempo total pendiente: este valor solo está presente para las investigaciones que tenían acciones pendientes en espera de aprobación que finalmente se aprobaron o expiraron.

-

Sección de detalles de la investigación :

- Estado: estado de la investigación. Si el valor es No se encontraron amenazas, no hay ningún otro valor presente en la sección.

- Gravedad de alerta: el valor Bajo, **Medio o Alto.

- Categoría: categoría de alerta.

- Origen de detección: normalmente, el valor se MDO.

El panel de grafos contiene una representación visual de los elementos y actividades de la investigación. Algunos elementos son comunes a todas las investigaciones, mientras que otros dependen de la naturaleza y el progreso de la investigación.

Alerta recibida: muestra las alertas relacionadas. Seleccione

esta opción para ir a la pestaña Alertas para obtener más información.

esta opción para ir a la pestaña Alertas para obtener más información.Buzón: muestra los buzones relacionados. Seleccione

esta opción para ir a la pestaña Buzones para obtener más información.

esta opción para ir a la pestaña Buzones para obtener más información.Entidades analizadas: muestra el número y el tipo de entidades relacionadas que se analizaron durante la investigación. Por ejemplo:

- Direcciones URL

- Mensajes de correo electrónico

- Archivos

- Email clústeres, que pueden incluir el número de malintencionados y el número de corregidos.

Seleccione

esta opción para ir a la pestaña Entidades para obtener más información.

esta opción para ir a la pestaña Entidades para obtener más información.Evidencia: muestra el número de entidades encontradas. Seleccione

esta opción para ir a la pestaña Evidencia para obtener más información.

esta opción para ir a la pestaña Evidencia para obtener más información.Aprobación pendiente: muestra cuánto tiempo ha estado esperando el sistema para que un administrador realice la acción de corrección manual sugerida (por ejemplo, eliminar temporalmente un mensaje de correo electrónico). Seleccione

esta opción para ir a la pestaña Acciones pendientes para obtener más información.

esta opción para ir a la pestaña Acciones pendientes para obtener más información.Una vez que un administrador realiza la acción, este elemento se reemplaza por Esperada para la aprobación del usuario.

Esperada la aprobación del usuario: muestra cuánto tiempo tardó un administrador en realizar la acción de corrección manual sugerida. Seleccione

esta opción para ir a la pestaña Historial de acciones pendientes para obtener más información.

esta opción para ir a la pestaña Historial de acciones pendientes para obtener más información.Resultado: este elemento está disponible una vez finalizada la investigación y se duplica en las siguientes ubicaciones de la página:

- En el centro del gráfico. Seleccione el icono para ir a la pestaña Registro .

- En el título de la página.

- En el panel Resumen de la investigación , sección >Detalles de la investigación>Valor de estado .

Por ejemplo:

Remediadas

Terminado por el sistema:

No se encontraron amenazas

Parcialmente investigado

Es posible que algunos resultados requieran revisión. Use las pestañas Evidencia y entidades para investigar y corregir manualmente los posibles problemas.

Corrección parcial

Un problema impidió la corrección de algunas entidades malintencionadas. Use las pestañas Evidencia y entidades para investigar y corregir manualmente los posibles problemas.

Pestaña Alertas en los detalles de la investigación

En la página de detalles de la investigación, la pestaña Alertas muestra las alertas relacionadas con la investigación.

Para ordenar las entradas, haga clic en un encabezado de columna disponible. Seleccione ![]() Personalizar columnas para cambiar las columnas que se muestran. Las columnas predeterminadas se marcan con un asterisco *:

Personalizar columnas para cambiar las columnas que se muestran. Las columnas predeterminadas se marcan con un asterisco *:

- Nombre de alerta*

- Etiquetas*

- Severidad*

- Nombre del incidente*

- Identificador de incidente*

- Estado*

- Categoría*

- Activos afectados

- Usuario*

- Origen del servicio*

- Origen de detección

- Estado de investigación*

- Última actividad*

- Clasificación*

- Determinación

- Asignado a*

Al hacer clic en el valor Nombre de alerta de una fila, se le lleva a la página de detalles de la alerta. Esta página de detalles es la misma que hacer clic en el valor nombre de la alerta en la entrada correspondiente de la página Alertas en https://security.microsoft.com/alerts. Para obtener más información, vea Analizar una alerta.

Al hacer clic en cualquier otro lugar de la fila que no sea el valor nombre de la alerta o la casilla situada junto a la primera columna, se abre un control flotante de detalles para la alerta. Este control flotante de detalles es el mismo que hacer clic en cualquier parte de la fila que no sea el valor de Nombre de alerta o la casilla situada junto a la primera columna de la entrada correspondiente en la página Alertas de https://security.microsoft.com/alerts.

Las acciones que están disponibles en la parte superior del control flotante de detalles de la alerta dependen de la naturaleza de la alerta que contienen las mismas acciones que están disponibles en el control flotante de detalles de la alerta correspondiente en la página Alertas de https://security.microsoft.com/alerts. Por ejemplo, las alertas denominadas Email mensajes que contienen direcciones URL malintencionadas eliminadas después de la entrega tienen las siguientes acciones disponibles en el control flotante de detalles de alerta:

Abrir página de alertas: abre la misma página de detalles que al hacer clic en el valor Nombre de alerta de una entrada en la página Alertas de https://security.microsoft.com/alerts. Para obtener más información, vea Analizar una alerta.

Abrir página de alertas: abre la misma página de detalles que al hacer clic en el valor Nombre de alerta de una entrada en la página Alertas de https://security.microsoft.com/alerts. Para obtener más información, vea Analizar una alerta. Administrar alerta: abre un control flotante Administrar alertas en el que puede ver y modificar detalles sobre el incidente. Para obtener más información, vea Administrar alertas.

Administrar alerta: abre un control flotante Administrar alertas en el que puede ver y modificar detalles sobre el incidente. Para obtener más información, vea Administrar alertas. Ver mensajes en el Explorador: abre el Explorador (Explorador de amenazas) en la vista Todo el correo electrónico filtrada por el identificador de alerta. Para obtener más información sobre la vista Todo el correo electrónico del Explorador de amenazas, vea Vista de correo electrónico en el Explorador de amenazas.

Ver mensajes en el Explorador: abre el Explorador (Explorador de amenazas) en la vista Todo el correo electrónico filtrada por el identificador de alerta. Para obtener más información sobre la vista Todo el correo electrónico del Explorador de amenazas, vea Vista de correo electrónico en el Explorador de amenazas. Más acciones>

Más acciones> Vincular alerta a otro incidente: en el control flotante Vincular alerta a otro incidente que se abre, configure las siguientes opciones:

Vincular alerta a otro incidente: en el control flotante Vincular alerta a otro incidente que se abre, configure las siguientes opciones:- Seleccione uno de los valores siguientes:

- Creación de un nuevo incidente

- Vincular a un incidente existente: en el cuadro Nombre o id . de incidente que aparece, empiece a escribir un valor para buscar y seleccionar el incidente existente.

- Comentario: escriba un comentario opcional.

Cuando haya terminado en el control flotante Vincular alerta a otro incidente, seleccione Guardar.

- Seleccione uno de los valores siguientes:

Más acciones>

Más acciones> Tune alert (Ajustar alerta): abre un control flotante Desafinar alerta . Para obtener más información, vea Paso 3 y versiones posteriores en Creación de condiciones de regla para optimizar las alertas.

Tune alert (Ajustar alerta): abre un control flotante Desafinar alerta . Para obtener más información, vea Paso 3 y versiones posteriores en Creación de condiciones de regla para optimizar las alertas. Más acciones>

Más acciones> Pregunte a expertos de Defender. Abre un control flotante Preguntar a expertos de Defender . Para obtener más información, consulte Colaboración con expertos a petición.

Pregunte a expertos de Defender. Abre un control flotante Preguntar a expertos de Defender . Para obtener más información, consulte Colaboración con expertos a petición.

Pestaña Buzones en los detalles de la investigación

En la página de detalles de la investigación, la pestaña Buzones está disponible si se inspeccionaron los buzones como parte de la investigación.

Para ordenar las entradas, haga clic en un encabezado de columna disponible. Seleccione ![]() Personalizar columnas para cambiar las columnas que se muestran. De forma predeterminada, se seleccionan todas las columnas disponibles:

Personalizar columnas para cambiar las columnas que se muestran. De forma predeterminada, se seleccionan todas las columnas disponibles:

- Username

- Nivel de riesgo

- Riesgo

- Actividades de riesgo

- Upn

- Urna

Al hacer clic en cualquier lugar de una fila que no sea la casilla situada junto a la primera columna, se abre un control flotante de detalles del buzón con la siguiente información:

- Veredicto

- Nombre para mostrar

- Dirección de correo electrónico principal

- UPN

- ID. de objeto

- Nivel de riesgo

- Riesgo

Seleccione ![]() Más detalles sobre el usuario para abrir la página De la entidad Usuario en Microsoft Defender XDR. Para obtener más información, consulte la página Entidad de usuario en Microsoft Defender XDR.

Más detalles sobre el usuario para abrir la página De la entidad Usuario en Microsoft Defender XDR. Para obtener más información, consulte la página Entidad de usuario en Microsoft Defender XDR.

Pestaña Evidencia en los detalles de la investigación

En la página de detalles de la investigación, la pestaña Evidencia muestra las entidades sospechosas que se analizaron y los resultados del análisis.

Para ordenar las entradas, haga clic en un encabezado de columna disponible. Seleccione ![]() Personalizar columnas para cambiar las columnas que se muestran. Las columnas predeterminadas se marcan con un asterisco *:

Personalizar columnas para cambiar las columnas que se muestran. Las columnas predeterminadas se marcan con un asterisco *:

- Primero visto*

- Entidad*

- Veredicto*

- Estado de corrección*

- Detalles de estado

- Activos afectados*

- Origen de la detección*

- Amenazas

Para filtrar las entradas, seleccione ![]() Filtrar. Los filtros siguientes están disponibles en el control flotante Filtro que se abre:

Filtrar. Los filtros siguientes están disponibles en el control flotante Filtro que se abre:

- Entidad: escriba parte o todo el nombre de la entidad en el cuadro.

- Veredicto: los valores que puede seleccionar dependen de los valores de veredicto de la pestaña.

- Origen de detección: los valores que puede seleccionar dependen de los valores de origen de detección de la pestaña .

Cuando haya terminado en el control flotante Filtro , seleccione Aplicar. Para borrar los filtros, seleccione ![]() Borrar filtros.

Borrar filtros.

Al hacer clic en cualquier lugar de una fila que no sea la casilla situada junto a la primera columna, se abre un control flotante de detalles. Lo que está disponible en el control flotante depende de la naturaleza de la evidencia (mensaje de correo electrónico, archivo, dirección URL, etc.).

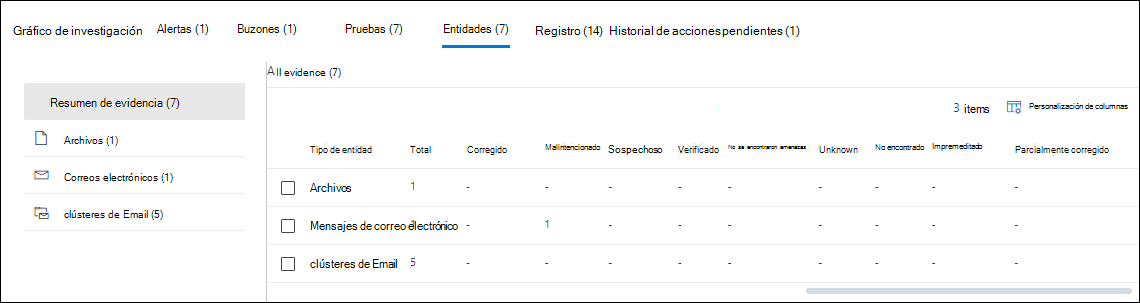

Pestaña Entidades en los detalles de la investigación

En la página de detalles de la investigación, la pestaña Entidades muestra detalles sobre los distintos tipos de entidades que se encontraron y analizaron durante la investigación.

La pestaña Entidades se organiza mediante un panel de selección de vista (una vista de resumen y una vista para cada tipo de entidad) y una tabla de detalles correspondiente para esa vista:

Vista de resumen de evidencia : esta es la vista predeterminada.

Para ordenar las entradas de la tabla de detalles, haga clic en un encabezado de columna disponible. Seleccione

Personalizar columnas para cambiar las columnas que se muestran. De forma predeterminada, se seleccionan todas las columnas disponibles:

Personalizar columnas para cambiar las columnas que se muestran. De forma predeterminada, se seleccionan todas las columnas disponibles:Tipo de entidad (no se puede anular la selección de este valor): contiene los mismos valores que el panel de selección de la vista, en función del incidente. Por ejemplo:

- Files

- Direcciones URL

- envíos de Email

- Mensajes de correo electrónico

- Direcciones IP

- clústeres de Email

Las columnas siguientes muestran el recuento de cada tipo de entidad (fila):

- Total

- Corregido

- Malintencionada

- Sospechoso

- Verificado

- No se encontraron amenazas

- Desconocido

- No encontrado

- Sin mediar

- Parcialmente corregido

Hacer clic en cualquier lugar de una fila en cualquier lugar distinto de la casilla situada junto a la columna Tipo de entidad le lleva a la vista relacionada desde la página de selección (por ejemplo, Correos electrónicos).

Vista Archivos : puede ordenar las entradas de la tabla de detalles haciendo clic en un encabezado de columna disponible. Seleccione

Personalizar columnas para cambiar las columnas que se muestran. Las columnas predeterminadas se marcan con un asterisco *:

Personalizar columnas para cambiar las columnas que se muestran. Las columnas predeterminadas se marcan con un asterisco *:- Veredicto*

- Estado de corrección*

- Detalles de estado

- Ruta de acceso del archivo*

- Nombre de archivo* (no se puede anular la selección de este valor)

- Dispositivo*

Vista direcciones URL : puede ordenar las entradas de la tabla de detalles haciendo clic en un encabezado de columna disponible. Seleccione

Personalizar columnas para cambiar las columnas que se muestran. De forma predeterminada, se seleccionan todas las columnas disponibles:

Personalizar columnas para cambiar las columnas que se muestran. De forma predeterminada, se seleccionan todas las columnas disponibles:- Veredicto

- Estado de corrección

- Dirección (no se puede anular la selección de este valor)

Al hacer clic en cualquier lugar de una fila que no sea la casilla situada junto a la primera columna, se abre un control flotante de detalles que contiene la siguiente información:

- Original URL

- Sección de detección

- Sección de detalles del dominio

- Sección de información de contacto del solicitante de registro

- Sección prevalencia de direcciones URL (últimos 30 días)

Las siguientes acciones para la dirección URL también están disponibles en el control flotante:

- Página Abrir dirección URL

- Enviar para análisis

- Indicador de administración

- Vista en el Explorador

- Ir a la caza

Email vista envíos: puede ordenar las entradas de la tabla de detalles haciendo clic en un encabezado de columna disponible. Seleccione

Personalizar columnas para cambiar las columnas que se muestran. De forma predeterminada, se seleccionan todas las columnas disponibles:

Personalizar columnas para cambiar las columnas que se muestran. De forma predeterminada, se seleccionan todas las columnas disponibles:- Veredicto

- Estado de corrección

- Asunto

- Sender

- Destinatario

- Informe realizado por

- Tipo de informe

Al hacer clic en cualquier lugar de una fila que no sea la casilla situada junto a la primera columna, se abre un control flotante de detalles que contiene la siguiente información:

- Email sección de detalles de envío

La acción De búsqueda de Go para el envío de correo electrónico también está disponible en el control flotante.

Vista Correos electrónicos : puede ordenar las entradas de la tabla de detalles haciendo clic en un encabezado de columna disponible. Seleccione

Personalizar columnas para cambiar las columnas que se muestran. De forma predeterminada, se seleccionan todas las columnas disponibles:

Personalizar columnas para cambiar las columnas que se muestran. De forma predeterminada, se seleccionan todas las columnas disponibles:- Veredicto

- Estado de corrección

- Email fecha de recepción (no se puede anular la selección de este valor)

- Estado de entrega

- Asunto

- Sender

- Destinatario

Al hacer clic en cualquier lugar de una fila que no sea la casilla situada junto a la primera columna, se abre un control flotante de detalles que contiene la siguiente información:

- Email sección de detalles

Seleccione Más detalles sobre el correo electrónico para ver la página de entidad Email en Defender para XDR.

Las siguientes acciones para el mensaje de correo electrónico también están disponibles en el control flotante:

- Ir a la caza

- Abrir en el Explorador

Vista direcciones IP: puede ordenar las entradas de la tabla de detalles haciendo clic en un encabezado de columna disponible. Seleccione

Personalizar columnas para cambiar las columnas que se muestran. De forma predeterminada, se seleccionan todas las columnas disponibles:

Personalizar columnas para cambiar las columnas que se muestran. De forma predeterminada, se seleccionan todas las columnas disponibles:- Veredicto

- Estado de corrección

- Dirección (no se puede anular la selección de este valor)

Al hacer clic en cualquier lugar de una fila que no sea la casilla situada junto a la primera columna, se abre un control flotante de detalles que contiene la siguiente información:

- Sección de detalles de IP

- Sección de detección

- IP observada en la sección dispositivos de la organización

Las siguientes acciones para las direcciones IP también están disponibles en el control flotante:

- Página Abrir dirección IP

- Agregar indicador

- Abrir la configuración de IP de la aplicación en la nube

- Investigación en el registro de actividad

- Ir a la caza

Email vista Clústeres: puede ordenar las entradas de la tabla de detalles haciendo clic en un encabezado de columna disponible. Seleccione

Personalizar columnas para cambiar las columnas que se muestran. De forma predeterminada, se seleccionan todas las columnas disponibles:

Personalizar columnas para cambiar las columnas que se muestran. De forma predeterminada, se seleccionan todas las columnas disponibles:- Veredicto

- Estado de corrección

- Nombre del clúster de correo (no se puede anular la selección de este valor)

- Amenazas

- Recuento de correos electrónicos

- Malware

- Suplantación de identidad

- Phish de alta confianza

- Correo no deseado

- Entregado

- Tirados

- Reemplazado

- Bloqueado

- Buzón

- No en el buzón

- Local/externo

- Anomalía de volumen

Al hacer clic en cualquier lugar de una fila que no sea la casilla situada junto a la primera columna, se abre un control flotante de detalles que contiene la siguiente información:

- Email sección de detalles del clúster

- Sección Amenazas

- Sección Ubicaciones de entrega más recientes

- Sección Ubicaciones de entrega originales

Las siguientes acciones para el clúster de correo electrónico también están disponibles en el control flotante:

- Ir a la caza

- Abrir en el Explorador

Pestaña Registro en los detalles de la investigación

En la página de detalles de la investigación, la pestaña Registro muestra todas las acciones que se realizaron durante la investigación.

Para ordenar las entradas, haga clic en un encabezado de columna disponible. Seleccione ![]() Personalizar columnas para cambiar las columnas que se muestran. Las columnas predeterminadas se marcan con un asterisco *:

Personalizar columnas para cambiar las columnas que se muestran. Las columnas predeterminadas se marcan con un asterisco *:

- Id.

- Tipo de acción

- Acción*

- Estado*

- Nombre del dispositivo*

- Description*

- Comentarios

- Tiempo creado

- Hora de inicio de la ejecución*

- Duración*

- Duración pendiente

- Duración en cola

Use ![]() Exportar para guardar la información visible en un archivo CSV. El nombre de archivo predeterminado es AirLogs.csv y la ubicación predeterminada es la carpeta descargas local. Si ya existe un informe exportado en esa ubicación, se incrementa el nombre de archivo (por ejemplo, AirLogs (1).csv).

Exportar para guardar la información visible en un archivo CSV. El nombre de archivo predeterminado es AirLogs.csv y la ubicación predeterminada es la carpeta descargas local. Si ya existe un informe exportado en esa ubicación, se incrementa el nombre de archivo (por ejemplo, AirLogs (1).csv).

Al hacer clic en cualquier lugar de una fila que no sea la casilla situada junto a la primera columna, se abre un control flotante de resumen que contiene la siguiente información:

- Estado

- Crear

- Inicio de la ejecución

- Duración

- Descripción

Sugerencia

Para ver detalles sobre otras entradas sin salir del control flotante de detalles, use  Elemento anterior y Siguiente en la parte superior del control flotante.

Elemento anterior y Siguiente en la parte superior del control flotante.

Pestaña Aprobación pendiente en los detalles de la investigación

En la página de detalles de la investigación, la pestaña Aprobación pendiente muestra las acciones pendientes que están esperando a que se complete la aprobación (por ejemplo, la eliminación temporal de mensajes).

La pestaña Aprobación pendiente se organiza mediante un panel de selección de vista (una vista para cada tipo de acción) y una tabla de detalles correspondiente para esa vista:

-

Eliminación temporal de correos electrónicos: puede ordenar las entradas de la tabla de detalles haciendo clic en un encabezado de columna disponible. Seleccione

Personalizar columnas para cambiar las columnas que se muestran. Las columnas predeterminadas se marcan con un asterisco *:

Personalizar columnas para cambiar las columnas que se muestran. Las columnas predeterminadas se marcan con un asterisco *:- Identificador de investigación

- Primero visto

- Detalles

- Recuento de correos electrónicos

- Malware

- Suplantación de identidad

- Phish de alta confianza

- Correo no deseado

- Entregado

- Tirados

- Reemplazado

- Bloqueado

- Buzón

- No en el buzón

- Local/externo

- Buzón

- Tipo de entidad

- Tipo de amenaza

- Asunto

Use ![]() Exportar para guardar la información visible en un archivo CSV. El nombre de archivo predeterminado es AirActions.csv y la ubicación predeterminada es la carpeta descargas local. Si ya existe un informe exportado en esa ubicación, se incrementa el nombre de archivo (por ejemplo, AirActions (1).csv).

Exportar para guardar la información visible en un archivo CSV. El nombre de archivo predeterminado es AirActions.csv y la ubicación predeterminada es la carpeta descargas local. Si ya existe un informe exportado en esa ubicación, se incrementa el nombre de archivo (por ejemplo, AirActions (1).csv).

Al hacer clic en cualquier lugar de una fila que no sea la casilla situada junto a la primera columna, se abre un control flotante de detalles que contiene la siguiente información:

-

Email sección de detalles del clúster

- Veredicto

- Estado de corrección

- Recuento de correos electrónicos

- Nombre

- Anomalía de volumen

- Tiempo de consulta

-

Sección Amenazas :

-

Amenazas: resume las amenazas que se encuentran en el clúster de correo electrónico. Por ejemplo,

MaliciousUrl, HighConfPhish, Volume anomaly. - Cuenta los siguientes tipos de amenazas que se encuentran en el clúster de correo electrónico:

- Malware

- Suplantación de identidad

- Phish de alta confianza

- Correo no deseado

-

Amenazas: resume las amenazas que se encuentran en el clúster de correo electrónico. Por ejemplo,

-

Sección de ubicación de entrega más reciente : cuenta para las siguientes ubicaciones de entrega para los mensajes del clúster de correo electrónico:

- Buzón

- No en el buzón

- Local/externo

-

Sección Ubicaciones de entrega originales : cuenta para las siguientes ubicaciones de entrega originales para los mensajes del clúster de correo electrónico:

- Entregado

- Tirados

- Reemplazado

- Bloqueado

Las siguientes acciones para los mensajes de correo electrónico también están disponibles en el control flotante:

- Ir a la caza

- Abrir en el Explorador

![]() Aprobar y

Aprobar y ![]() Rechazar se describen en la siguiente subsección.

Rechazar se describen en la siguiente subsección.

Aprobar acciones en la pestaña Aprobación pendiente en los detalles de la investigación

En la pestaña Aprobación pendiente de la página de detalles de la investigación, seleccione una acción pendiente haciendo clic en cualquier lugar de la fila que no sea la casilla situada junto a la primera columna.

El control flotante de detalles que se abre recibe el nombre de la acción pendiente (por ejemplo, eliminación temporal de correos electrónicos). Lea la información del control flotante y, a continuación, seleccione uno de los siguientes valores:

-

Aprobar.

Aprobar. -

Rechazar.

Rechazar.

Sugerencia

La aprobación o rechazo de todas las acciones de la investigación la cierra por completo (el valor Status se convierte en Remediated). Si no se aprueban o rechazan todas las acciones de la investigación, no se cierra por completo (el valor status permanece parcialmente corregido).

No es necesario aprobar todas las acciones. Si no está de acuerdo con la acción recomendada o su organización no elige determinados tipos de acciones, puede rechazar la acción o no realizar ninguna acción.

Pestaña Historial de acciones pendientes en los detalles de la investigación

En la página de detalles de la investigación, la pestaña Historial de acciones pendientes muestra las acciones pendientes que se han completado.

Para ordenar las entradas, haga clic en un encabezado de columna disponible. Seleccione ![]() Personalizar columnas para cambiar las columnas que se muestran. De forma predeterminada, se seleccionan todas las columnas disponibles:

Personalizar columnas para cambiar las columnas que se muestran. De forma predeterminada, se seleccionan todas las columnas disponibles:

- Tipo de acción

- Tiempo de espera

- Entidad

- Estado

- Controlado por

- Time

Use ![]() Exportar para guardar la información visible en un archivo CSV. El nombre de archivo predeterminado es AirActions.csv y la ubicación predeterminada es la carpeta descargas local. Si ya existe un informe exportado en esa ubicación, se incrementa el nombre de archivo (por ejemplo, AirActions (1).csv).

Exportar para guardar la información visible en un archivo CSV. El nombre de archivo predeterminado es AirActions.csv y la ubicación predeterminada es la carpeta descargas local. Si ya existe un informe exportado en esa ubicación, se incrementa el nombre de archivo (por ejemplo, AirActions (1).csv).

Al hacer clic en el valor de entidad de una fila, se abre un control flotante de detalles con la siguiente información sobre el clúster de correo electrónico:

- Email sección de detalles del clúster

- Sección Amenazas

- Sección Ubicaciones de entrega más recientes

- Sección Ubicaciones de entrega originales

Las siguientes acciones para el clúster de correo electrónico también están disponibles en el control flotante:

- Ir a la caza

- Abrir en el Explorador

Al hacer clic en cualquier lugar de una fila que no sea la casilla situada junto a la primera columna o en el valor De entidad , se abre un control flotante de detalles del historial de acciones que contiene la siguiente información:

-

Sección de resumen :

- Estado

- Crear

- Inicio de la ejecución

- Descripción

Ver detalles sobre una alerta relacionada con una investigación

Ciertos tipos de alertas desencadenan una investigación automatizada en Microsoft 365. Para más información, consulte Directivas de alertas de administración de amenazas.

- En el portal de Microsoft 365 Defender, https://security.microsoft.comvaya alCentro de acciones & envíos>. O bien, para ir directamente a la página Centro de acciones , use https://security.microsoft.com/action-center/.

- En la página Centro de acciones , use las pestañas Pendiente o Historial para buscar la acción.

- Seleccione una acción de la tabla seleccionando el vínculo en la columna Id. de investigación .

Se abre la página de detalles de la investigación .