Configurar la configuración del servidor para la autenticación RADIUS de VPN Gateway P2S

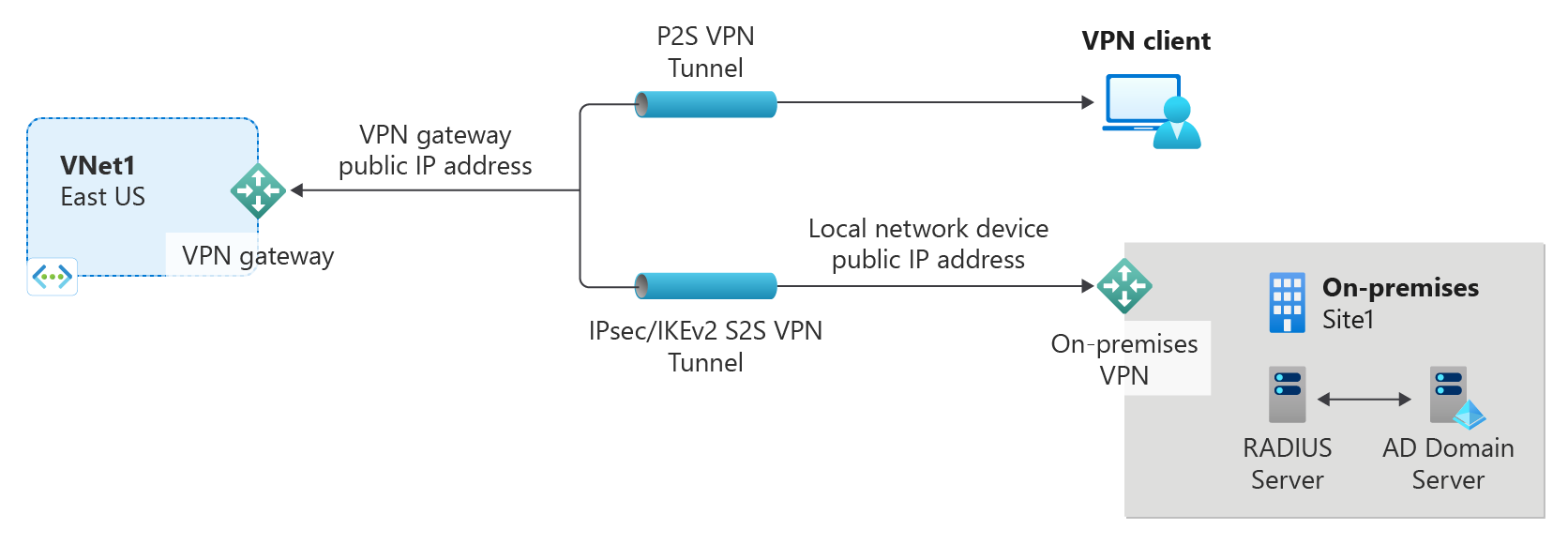

Este artículo le ayuda a crear una conexión de punto a sitio (P2S) que usa la autenticación RADIUS. Puede crear esta configuración mediante Azure Portal o PowerShell. Los pasos descritos en este artículo funcionan tanto para puertas de enlace de VPN de modo activo-activo como para puertas de enlace VPN en modo activo-en espera.

Las conexiones VPN de P2S son útiles cuando quiere conectarse a la red virtual desde una ubicación remota, como cuando se realiza la trabajo remoto desde casa o una conferencia. También puede usar P2S en lugar de una VPN de sitio a sitio (S2S) cuando solo tenga algunos clientes que necesiten conectarse a una red virtual. Las conexiones P2S no requieren un dispositivo VPN ni una dirección IP pública. Hay varias opciones de configuración diferentes disponibles para P2S. Para más información sobre las conexiones VPN de punto a sitio, consulte Acerca de las conexiones VPN de punto a sitio.

Este tipo de conexión requiere:

- Una puerta de enlace de VPN RouteBased mediante una SKU de puerta de enlace de VPN distinta de la SKU básica.

- Un servidor RADIUS para controlar la autenticación de los usuarios. El servidor RADIUS se puede implementar localmente o en la red virtual (VNet) de Azure. También puede configurar dos servidores RADIUS para la alta disponibilidad.

- El paquete de configuración de perfiles de cliente VPN. El paquete de configuración de perfiles de cliente VPN es un paquete que usted genera. Contiene la configuración necesaria para que un cliente VPN se conecte a través de P2S.

Limitaciones:

- Si usa IKEv2 con RADIUS, solo se admite la autenticación basada en EAP.

- No se puede usar una conexión ExpressRoute para conectarse a un servidor RADIUS local.

Acerca de la autenticación de dominio de Active Directory (AD) para VPN de punto a sitio

La autenticación de dominio de AD permite a los usuarios iniciar sesión en Azure con sus credenciales de dominio de la organización. Requiere un servidor RADIUS que se integre con el servidor de AD. Las organizaciones también pueden usar su implementación RADIUS existente.

El servidor RADIUS puede ser local o encontrarse en la red virtual de Azure. Durante la autenticación, la puerta de enlace de VPN actúa como acceso directo y reenvía los mensajes de autenticación entre el servidor RADIUS y el dispositivo que se conecta. Es importante que la puerta de enlace de VPN se pueda comunicar con el servidor RADIUS. Si el servidor RADIUS se encuentra en el entorno local, se necesita una conexión VPN de sitio a sitio de Azure al sitio local.

Además de con Active Directory, los servidores RADIUS también se integran con otros sistemas de identidad externos. Esta posibilidad abre una gran cantidad de opciones de autenticación para VPN de punto a sitio, incluidas las opciones de autenticación multifactor. Compruebe la documentación del proveedor del servidor RADIUS para obtener la lista de sistemas de identidad con los que se integra.

Configuración del servidor RADIUS

Antes de configurar la opción de punto a sitio de la puerta de enlace de red virtual, el servidor RADIUS debe configurarse correctamente para la autenticación.

- Si no tiene un servidor RADIUS implementado, implemente uno. Para los pasos de implementación, consulte la guía de instalación que proporciona el proveedor de RADIUS.

- Configure la puerta de enlace de VPN como cliente RADIUS en RADIUS. Al agregar a este cliente RADIUS, especifique la red virtual GatewaySubnet que ha creado.

- Una vez configurado el servidor RADIUS, obtenga su dirección IP y el secreto compartido que deben usar los clientes RADIUS para comunicarse con él. Si el servidor RADIUS está en la red virtual de Azure, use la dirección IP de entidad de certificación de la máquina virtual del servidor RADIUS.

El artículo Servidor de directivas de redes (NPS) proporciona instrucciones acerca de cómo configurar un servidor Windows RADIUS (NPS) para la autenticación de dominio de AD.

Comprobar la puerta de enlace de VPN

Debe tener una puerta de enlace de VPN basada en rutas compatible con la configuración de P2S que desea crear y los clientes VPN de conexión. Para ayudar a determinar la configuración de P2S que necesita, consulte la tabla cliente VPN. Si la puerta de enlace usa la SKU básico, comprenda que la SKU básico tiene limitaciones de P2S y no admite la autenticación IKEv2 o RADIUS. Para obtener más información, consulte Acerca de las SKU de puerta de enlace.

Si aún no tiene una puerta de enlace de VPN en funcionamiento compatible con la configuración de P2S que desea crear, consulte Creación y administración de una puerta de enlace de VPN. Cree una puerta de enlace de VPN compatible y vuelva a este artículo para configurar las opciones de P2S.

Adición del grupo de direcciones de clientes VPN

El grupo de direcciones de cliente es un intervalo de direcciones IP privadas que usted especifica. Los clientes que se conectan de forma dinámica a través de una VPN de punto a sitio reciben una dirección IP de este intervalo. Use un intervalo de direcciones IP privadas que no se superponga a la ubicación local desde la que se va a conectar ni a la red virtual a la que desea conectarse. Si configura varios protocolos y SSTP es uno de ellos, el grupo de direcciones configurado se divide equitativamente entre los protocolos configurados.

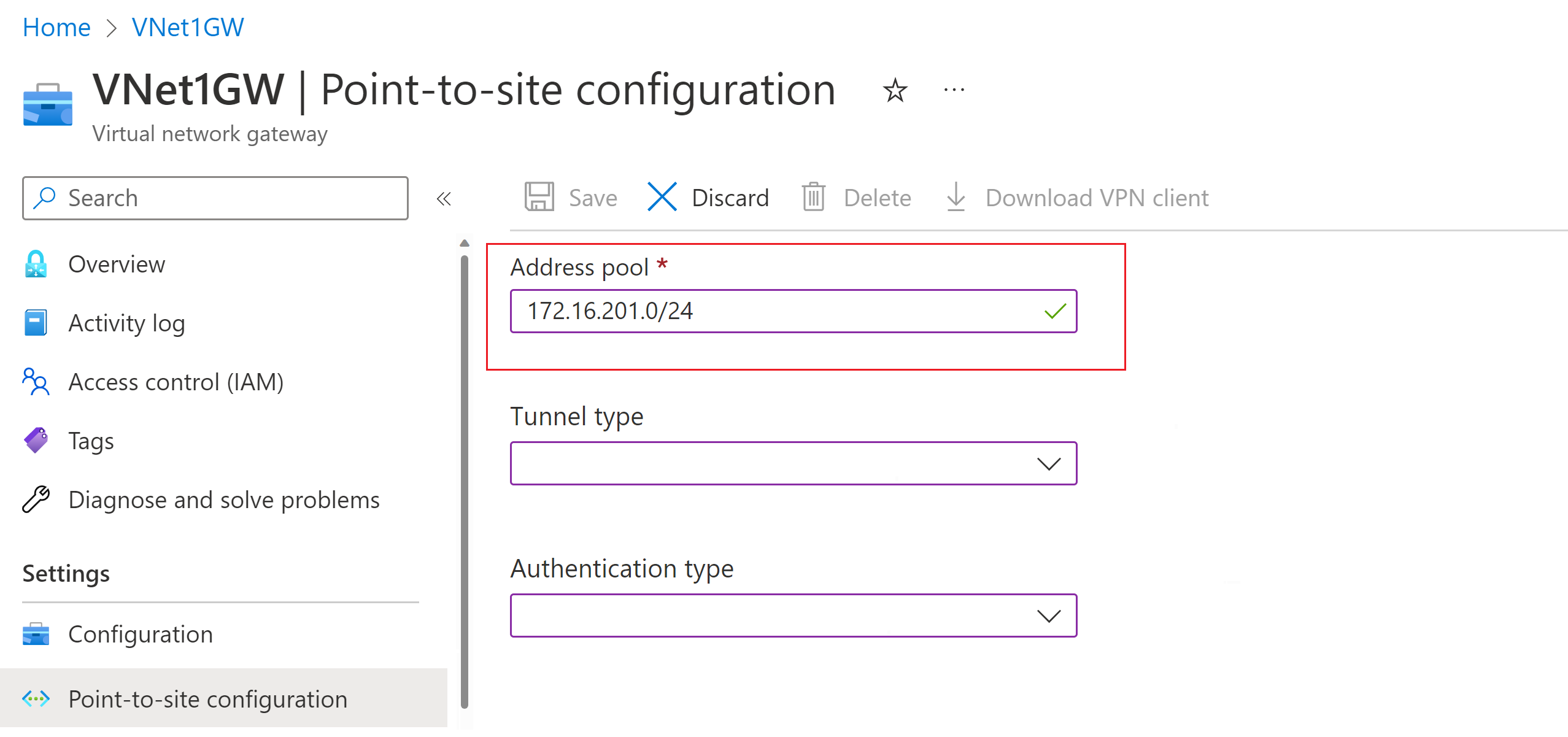

En Azure Portal, vaya a VPN Gateway.

En la página de la puerta de enlace, en el panel izquierdo, seleccione Configuración de punto a sitio.

Haga clic en Configurar ahora para abrir la página de configuración.

En la página Configuración de punto a sitio, en el cuadro Grupo de direcciones, agregue el intervalo de direcciones IP privadas que quiere usar. Los clientes VPN reciben de forma dinámica una dirección IP del intervalo que especifique. La máscara de subred mínima es de 29 bits para la configuración activa/pasiva, y de 28 bits para la configuración activa/activa.

Continúe con la sección siguiente para configurar opciones adicionales.

Especificar el túnel y el tipo de autenticación

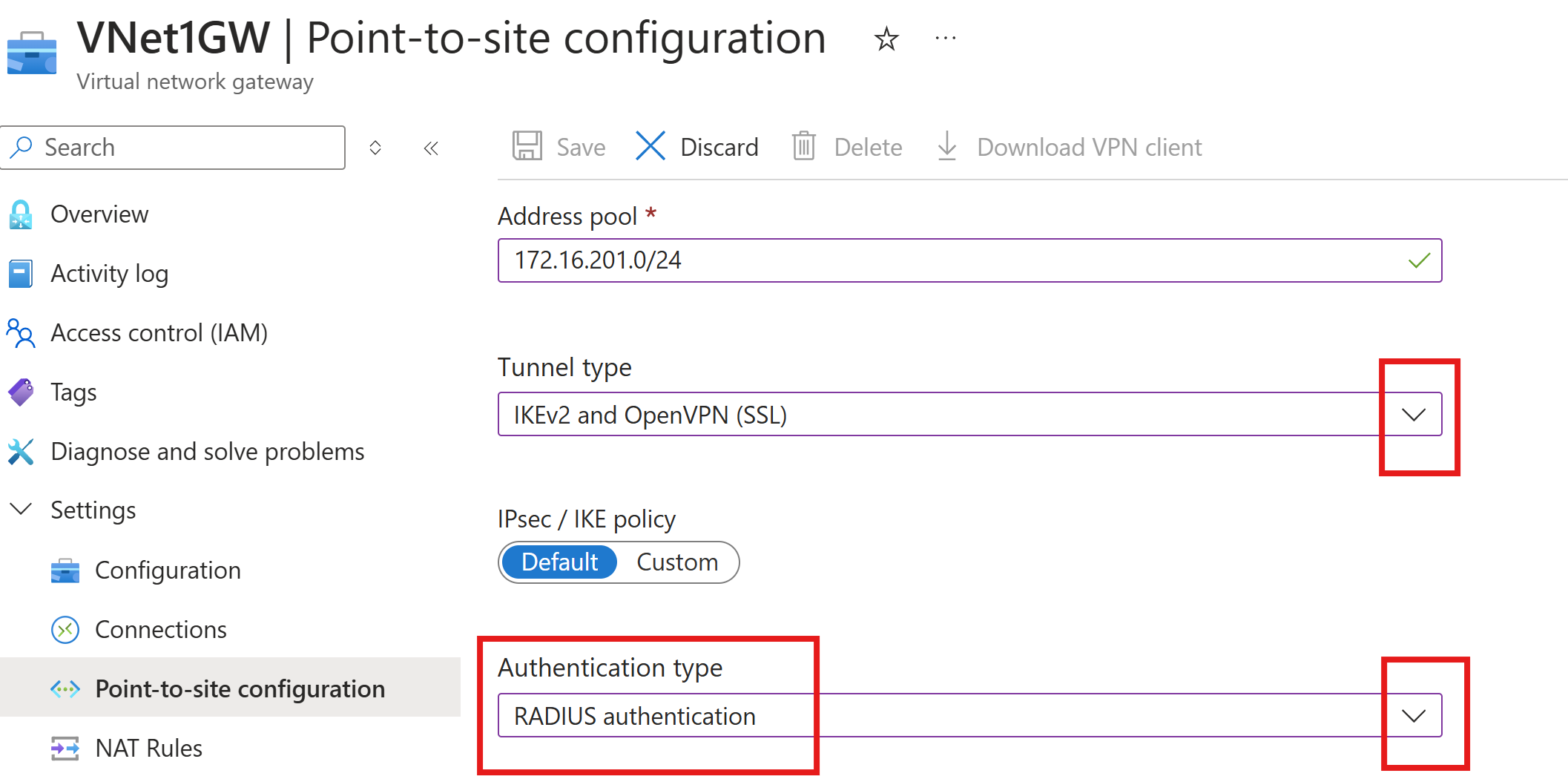

En esta sección, especificará el tipo de túnel y el tipo de autenticación. Esta configuración puede ser compleja. Puede seleccionar opciones que contengan varios tipos de túnel en la lista desplegable, como IKEv2 y OpenVPN(SSL) o IKEv2 y SSTP (SSL). Solo hay disponibles determinadas combinaciones de tipos de túnel y tipos de autenticación.

El tipo de túnel y el tipo de autenticación deben corresponder al software cliente VPN que desea usar para conectarse a Azure. Cuando tiene varios clientes VPN que se conectan desde distintos sistemas operativos, es importante planear el tipo de túnel y el tipo de autenticación.

Nota:

En la página Configuración de punto a sitio, si no ve Tipo de túnel o Tipo de autenticación, significa que la puerta de enlace usa el SKU Básico. La SKU básica no admite la autenticación de IKEv2 o RADIUS. Si desea usar esta configuración, debe eliminar y volver a crear la puerta de enlace mediante una SKU de puerta de enlace diferente.

En Tipo de túnel, seleccione el tipo de túnel que prefiera usar.

Para Tipo de autenticación, en la lista desplegable, seleccione autenticación RADIUS.

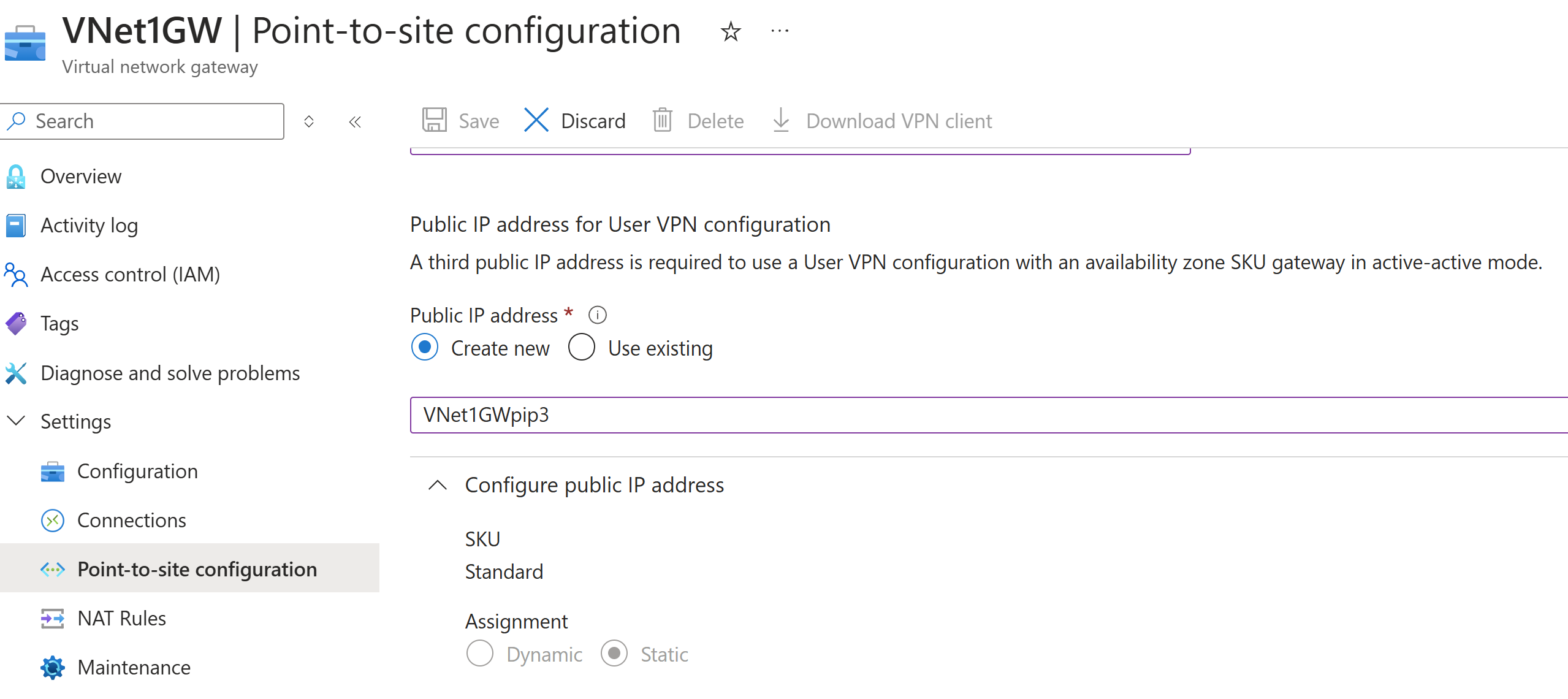

Agregar de otra dirección IP pública

Si tiene una puerta de enlace en modo activo-activo, debe especificar una tercera dirección IP pública para configurar el punto a sitio. En el ejemplo, creamos la tercera dirección IP pública con el valor de ejemplo VNet1GWpip3. Si la puerta de enlace no está en modo activo-activo, no es necesario agregar otra dirección IP pública.

Especificar el servidor RADIUS

En el portal, especifique la siguiente configuración:

- Dirección IP del servidor principal

- Secreto del servidor principal. Este es el secreto RADIUS y debe coincidir con la configuración del servidor RADIUS.

Configuración opcional:

- Opcionalmente, puede especificar la dirección IP del servidor secundario y el secreto del servidor secundario. Esto es útil para escenarios de alta disponibilidad.

- Rutas adicionales para anunciar. Para obtener más información sobre esta configuración, consulte Anuncio de rutas personalizadas.

Cuando termine de especificar la configuración de punto a sitio, seleccione Guardar en la parte superior de la página.

Configuración del cliente VPN y conexión

Los paquetes de configuración de perfiles de cliente VPN contienen las opciones que le ayudan a configurar perfiles de cliente VPN para una conexión a la red virtual de Azure.

Para generar un paquete de configuración de cliente VPN y configurar un cliente VPN, consulte uno de los siguientes artículos:

- RADIUS: autenticación de certificados para clientes VPN

- RADIUS: autenticación de contraseña para clientes VPN

- RADIUS: otros métodos de autenticación para clientes VPN

Después de configurar el cliente VPN, conéctese a Azure.

Para comprobar la conexión

Para comprobar que la conexión VPN está activa, en el equipo cliente, abra un símbolo del sistema con privilegios elevados y ejecute ipconfig/all.

Vea los resultados. Observe que la dirección IP que recibió es una de las direcciones dentro del grupo de direcciones de cliente VPN de punto a sitio que especificó en la configuración. Los resultados son similares a los del ejemplo siguiente:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Para solucionar problemas de conexión de P2S, vea Solución de problemas: conexión de punto a sitio de Azure.

Preguntas más frecuentes

Consulte la sección Autenticación RADIUS de punto a sitio de las preguntas frecuentes.

Pasos siguientes

Para más información sobre las conexiones VPN de punto a sitio, consulte Acerca de las conexiones VPN de punto a sitio.