Servidor de directivas de redes (NPS)

Puede usar este tema para obtener una introducción al Servidor de directivas de redes en Windows Server 2016 y Windows Server 2019. NPS se instala al instalar la característica Servicios de acceso y directivas de red (NPAS) en Windows Server 2016 y Server 2019.

Nota

Además de este tema, está disponible la siguiente documentación sobre NPS.

- Procedimientos recomendados del servidor de directivas de redes

- Tareas iniciales con el servidor de directivas de redes

- Planear el servidor de directivas de redes

- Implementar el servidor de directivas de redes

- Administrar el servidor de directivas de redes

- Cmdlets de Servidor de directivas de redes (NPS) en Windows PowerShell para Windows Server 2016 y Windows 10

- Cmdlets de Servidor de directivas de redes (NPS) en Windows PowerShell para Windows Server 2012 R2 y Windows 8.1

- Cmdlets de NPS en Windows PowerShell para Windows Server 2012 y Windows 8

Servidor de directivas de redes (NPS) permite crear y aplicar directivas de acceso a la red de toda la organización para la autenticación y autorización de solicitudes de conexión.

También puede configurar NPS como proxy del Servicio de autenticación remota telefónica de usuario (RADIUS) para reenviar las solicitudes de conexión a un NPS remoto o a otro servidor RADIUS, de modo que pueda equilibrar la carga de las solicitudes de conexión y reenviarlas al dominio correcto para su autenticación y autorización.

NPS le permite configurar y administrar de forma centralizada la autenticación, autorización y contabilidad del acceso a la red con las siguientes características:

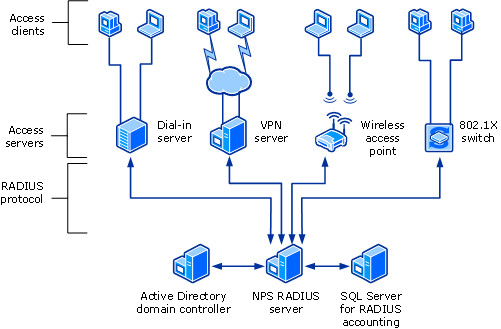

- Servidor RADIUS. NPS realiza la autenticación, autorización y administración de forma centralizada para los conmutadores de autenticación inalámbricos, las conexiones de acceso remoto telefónico y las de red privada virtual (VPN). Cuando se usa NPS como un servidor RADIUS, se configuran los servidores de acceso a la red, como los puntos de acceso inalámbrico y los servidores VPN, como clientes RADIUS en NPS. Además, se configuran las directivas de redes que usa NPS para autorizar las solicitudes de conexión. También puede configurar la administración de cuentas RADIUS para que NPS registre la información de las cuentas en archivos de registro del disco duro local o en una base de datos de Microsoft SQL Server. Para más información, vea Servidor RADIUS.

- Proxy RADIUS. Cuando se usa NPS como un proxy RADIUS, puede configurar las directivas de solicitud de conexión que indican al NPS qué solicitudes de conexión debe reenviar a otros servidores RADIUS y a qué servidores RADIUS desea reenviar las solicitudes de conexión. También puede configurar NPS para que reenvíe datos de cuentas que deben registrar uno o más equipos en un grupo de servidores RADIUS remotos. Para configurar NPS como un servidor proxy RADIUS, consulte los temas siguientes. Para más información, vea Proxy RADIUS.

- Contabilización de cuentas RADIUS. Puede configurar NPS para registrar eventos en un archivo de registro local o en una instancia local o remota de Microsoft SQL Server. Para más información, consulte Registro de NPS.

Importante

La Protección de acceso a redes (NAP), la Autoridad de registro de mantenimiento (HRA) y el Protocolo de autorización de credenciales de host (HCAP) quedaron en desuso en Windows Server 2012 R2 y no están disponibles en Windows Server 2016. Si tiene una implementación de NAP usando sistemas operativos anteriores a Windows Server 2016, no podrá migrar su implementación de NAP a Windows Server 2016.

Puede configurar NPS con cualquier combinación de estas características. Por ejemplo, puede configurar un NPS como un servidor RADIUS para conexiones VPN y como un proxy RADIUS para reenviar algunas solicitudes de conexión a los miembros de un grupo de servidores RADIUS remotos para autenticación y autorización en otro dominio.

Ediciones de Windows Server y NPS

NPS proporciona una funcionalidad diferente en función de la edición de Windows Server que instale.

Windows Server 2016 o Windows Server 2019 Standard/Datacenter Edition

Con NPS en Windows Server 2016 Standard o Datacenter, puede configurar un número ilimitado de clientes RADIUS y grupos de servidores RADIUS remotos. Además, puede configurar los clientes RADIUS especificando un intervalo de direcciones IP.

Nota

La característica WIndows Network Policy and Access Services no está disponible en los sistemas instalados con una opción de instalación Server Core.

En las secciones siguientes se proporciona información más detallada sobre NPS como servidor RADIUS y proxy.

Servidor y proxy RADIUS

NPS se puede usar como un servidor RADIUS, un proxy RADIUS o ambos.

Servidor RADIUS

NPS es la implementación de Microsoft del estándar RADIUS especificado por la Internet Engineering Task Force (IETF) en los RFC 2865 y 2866. Como servidor RADIUS, NPS realiza la autenticación, la autorización y la administración de cuentas de la conexión centralizada para muchos tipos de accesos de red, incluidos los conmutadores de autenticación inalámbricos, los accesos telefónicos remotos y accesos remotos de red privada virtual (VPN), y las conexiones de enrutador a enrutador.

Nota

Para obtener información sobre la implementación de NPS como servidor RADIUS, consulte Implementación del servidor de directivas de redes.

NPS habilita el uso de un conjunto heterogéneo de equipos inalámbricos, de conmutación, de acceso remoto o VPN. Puede usar NPS con el servicio Acceso remoto, que está disponible en Windows Server 2016.

NPS usa un dominio de Active Directory Domain Services (AD DS) o la base de datos local de cuentas de usuario del Administrador de cuentas de seguridad (SAM) para autenticar las credenciales de usuario para los intentos de conexión. Cuando un servidor que ejecuta NPS es miembro de un dominio AD DS, NPS usa el servicio de directorio como base de datos de cuentas de usuario y forma parte de una solución de inicio de sesión único. El mismo conjunto de credenciales se usa para controlar de acceso a la red (autenticación y autorización del acceso a una red) y para iniciar sesión en un dominio de AD DS.

Nota

NPS usa las propiedades de acceso telefónico de la cuenta de usuario y directivas de red para autorizar una conexión.

Los proveedores de servicios Internet (ISP) y las organizaciones que mantienen el acceso a la red tienen el cada vez mayor desafío de administrar todos los tipos de accesos a la red desde un único punto de administración, independientemente del tipo de equipo que se use para dicho acceso. El estándar RADIUS admite estas funcionalidades tanto en entornos homogéneos como heterogéneos. RADIUS es un protocolo cliente-servidor que permite al equipo de acceso a la red (usado como clientes RADIUS) enviar solicitudes de autenticación y de cuentas a un servidor RADIUS.

Un servidor RADIUS tiene acceso a la información de las cuentas de usuario y puede comprobar las credenciales de autenticación de los accesos a la red. Si las credenciales del usuario son auténticas y se autoriza el intento de conexión, el servidor RADIUS autoriza el acceso del usuario según las condiciones especificadas y registra la conexión de acceso a la red en un registro de cuentas. El uso de RADIUS permite que los datos de autenticación, autorización y cuentas del usuario se recopilen y conserven en una ubicación centralizada, en lugar de hacerlo en cada servidor de acceso.

Uso de NPS como servidor RADIUS

Puede usar NPS como un servidor RADIUS en los casos siguientes:

- Está usando AD DS o la base de datos local de cuentas de usuario del Administrador de cuentas de seguridad (SAM) como la base de datos de cuentas de usuario para clientes de acceso.

- Está usando Acceso remoto en varios servidores de acceso telefónico, servidores VPN o enrutadores de marcado a petición y quiere centralizar la configuración de directivas de red y el registro de conexiones para cuentas.

- Cuando subcontrate con un proveedor de servicios el acceso telefónico, VPN o inalámbrico. Los servidores de acceso usan RADIUS para autenticar y autorizar conexiones realizadas por miembros de su organización.

- Cuando desee centralizar la autenticación, la autorización y las cuentas para un grupo heterogéneo de servidores de acceso.

La siguiente ilustración muestra NPS como servidor RADIUS para una variedad de clientes de acceso.

Proxy RADIUS

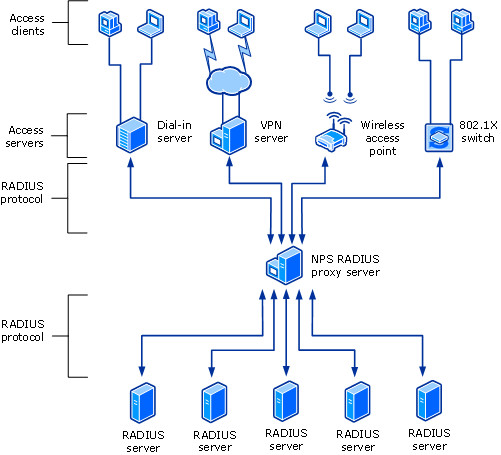

Como proxy RADIUS, NPS reenvía los mensajes de autenticación y contabilidad a NPS y a otros servidores RADIUS. Puede usar NPS como proxy RADIUS para proporcionar el enrutamiento de los mensajes RADIUS entre los clientes RADIUS (también llamados servidores de acceso a la red) y los servidores RADIUS que realizan la autenticación, autorización y contabilidad del usuario para el intento de conexión.

Cuando se usa como proxy RADIUS, NPS es punto de conmutación o enrutamiento central a través del cual fluyen los mensajes de acceso y cuentas RADIUS. NPS mantiene en un registro de cuentas la información de los mensajes que se reenviaron.

Uso de NPS como proxy RADIUS

Puede usar NPS como proxy RADIUS si:

- Es un proveedor de servicios que ofrece servicios de acceso telefónico externo, VPN o a redes inalámbricas a varios clientes. Sus NAS envían solicitudes de conexión al proxy RADIUS NPS. Basándose en la parte del dominio kerberos del nombre de usuario de la solicitud de conexión, el proxy RADIUS NPS reenvía la solicitud de conexión a un servidor RADIUS que mantiene el cliente y puede autenticar y autorizar el intento de conexión.

- Quiere proporcionar autenticación y autorización para cuentas de usuario que no son miembros ni del dominio en el que el NPS es miembro ni de otro dominio que tiene una confianza bidireccional con el dominio en el que el NPS es miembro. Esto incluye cuentas en dominios que no son de confianza, dominios con una confianza unidireccional y demás bosques. En lugar de configurar los servidores de acceso para que envíen las solicitudes de conexión a un servidor RADIUS NPS, puede configurarlos para que envíen las solicitudes de conexión a un proxy RADIUS NPS. El proxy RADIUS NPS usa la parte del nombre del dominio kerberos del nombre de usuario y reenvía la solicitud a un NPS del dominio o el bosque correcto. Los intentos de conexión para las cuentas de usuario en un dominio o bosque se pueden autenticar para los NAS en otro dominio o bosque.

- Desea realizar la autenticación y autorización mediante una base de datos que no es una base de datos de cuentas de Windows. En este caso, las solicitudes de conexión que coincidan con un nombre de dominio kerberos especificado se reenvían a un servidor RADIUS con acceso a una base de datos distinta de cuentas de usuarios y datos de autorización. Los ejemplos de otras bases de datos de usuarios incluyen bases de datos de Servicios de directorio Novell (NDS) y Lenguaje de consulta estructurado (SQL).

- Desea procesar una gran cantidad de solicitudes de conexión. En este caso, en lugar de configurar los clientes RADIUS para intentar equilibrar las solicitudes de conexión y las cuentas entre varios servidores RADIUS, puede configurarlos para que envíen las solicitudes de conexión y cuentas a un proxy RADIUS NPS. El proxy RADIUS NPS equilibra dinámicamente la carga de solicitudes de conexión y cuentas entre varios servidores RADIUS y aumenta el procesamiento de grandes cantidades de clientes RADIUS y autenticaciones por segundo.

- Desea proporcionar autenticaciones y autorizaciones RADIUS para proveedores de servicios externos y minimizar la configuración de firewall de intranet. El firewall de intranet se encuentra entre la red perimetral (la red entre la intranet e Internet) y la intranet. Al colocar un NPS en la red perimetral, el firewall entre la red perimetral y la intranet debe permitir el tráfico entre el NPS y varios controladores de dominio. Cuando se reemplaza el NPS por un proxy NPS, el firewall debe permitir únicamente el tráfico RADIUS entre el proxy NPS y uno o varios NPS de la intranet.

Importante

NPS admite la autenticación entre bosques sin un proxy RADIUS cuando el nivel funcional del bosque es Windows Server 2003 o superior y hay una relación de confianza bidireccional entre bosques. Sin embargo, si usa EAP-TLS o PEAP-TLS con certificados como método de autenticación, DEBE usar un proxy RADIUS para la autenticación entre bosques.

La siguiente ilustración muestra NPS como proxy RADIUS entre clientes RADIUS y servidores RADIUS.

Con NPS, las organizaciones también pueden subcontratar infraestructura de acceso a un proveedor de servicios y, al mismo tiempo, mantener el control sobre la autenticación, autorización y cuentas de usuarios.

Se pueden crear configuraciones NPS para los siguientes escenarios:

- Acceso inalámbrico

- Acceso remoto a la organización mediante acceso telefónico o de red privada virtual (VPN)

- Acceso inalámbrico o telefónico externo

- Acceso a Internet

- Acceso autenticado a recursos de una extranet para empresas asociadas

Ejemplos de configuraciones de servidor RADIUS y proxy RADIUS

Los siguientes ejemplos de configuración muestran cómo se puede configurar NPS como un servidor RADIUS y un proxy RADIUS.

NPS como servidor RADIUS. En este ejemplo, se configura NPS como un servidor RADIUS, la única directiva configurada es la directiva predeterminada de solicitud de conexión y todas las solicitudes de conexión se procesan mediante el NPS local. El NPS puede autenticar y autorizar los usuarios cuyas cuentas están en el dominio del NPS y en los dominios de confianza.

NPS como proxy RADIUS. En este ejemplo, el NPS está configurado como un proxy RADIUS que reenvía las solicitudes de conexión a grupos de servidores RADIUS remotos en dos dominios que no son de confianza. Se elimina la directiva de solicitud de conexión predeterminada y se crean dos nuevas directivas de solicitud de conexión para reenviar las solicitudes a cada uno de los dos dominios que no son de confianza. En este ejemplo, NPS no procesa ninguna solicitud de conexión en el servidor local.

NPS como servidor RADIUS y como proxy RADIUS. Además de la directiva predeterminada de solicitud de conexión, que designa que las solicitudes de conexión se procesan localmente, se crea una nueva directiva de solicitud de conexión que reenvía las solicitudes de conexión a un servidor NPS u otro servidor RADIUS en un dominio que no es de confianza. Esta segunda directiva se denomina directiva de proxy. En este ejemplo, la directiva de proxy aparece la primera en la lista ordenada de directivas. Si la solicitud de conexión coincide con la directiva de proxy, la solicitud de conexión se reenvía al servidor RADIUS del grupo de servidores RADIUS remotos. Si la solicitud de conexión no coincide con la directiva de proxy pero coincide con la directiva predeterminada de solicitud de conexión, NPS procesa la solicitud de conexión en el servidor local. Si la solicitud de conexión no coincide con ninguna de las dos directivas, se descarta.

NPS como servidor RADIUS con servidores de contabilidad remotos. En este ejemplo, el NPS local no está configurado para la contabilización de cuentas y la directiva de solicitud de conexión predeterminada se revisa de forma que los mensajes de contabilización de cuentas RADIUS se reenvían a un NPS u otro servidor RADIUS en un grupo de servidores RADIUS remotos. Aunque se reenvían los mensajes de contabilización de cuentas, los mensajes de autenticación y autorización no, y el NPS local realiza estas funciones para los dominios locales y todos los dominios de confianza.

NPS con asignación de RADIUS remota a usuario de Windows. En este ejemplo, NPS actúa como servidor RADIUS y como proxy RADIUS para cada solicitud de conexión individual ya que reenvía la solicitud de autenticación a un servidor RADIUS remoto y, al mismo tiempo, usa la cuenta de usuario de Windows local para la autorización. Para implementar esta configuración, se debe establecer el atributo Asignación de RADIUS remota a usuario de Windows como una condición de la directiva de solicitud de conexión. (Además, debe crearse una cuenta de usuario localmente en el servidor RADIUS que tenga el mismo nombre que la cuenta de usuario remota con la que el servidor RADIUS remoto realiza la autenticación).

Configuración

Para configurar NPS como servidor RADIUS, puede usar la configuración estándar o la configuración avanzada en la consola de NPS o en Administrador del servidor. Para configurar NPS como un proxy RADIUS, debe usar configuración avanzada.

Configuración estándar

Con la configuración estándar se proporcionan asistentes para ayudarle a configurar NPS para los escenarios siguientes:

- Servidor RADIUS para conexiones de acceso telefónico o VPN

- Servidor RADIUS para conexiones 802.1X inalámbricas o por cable

Para configurar NPS con un asistente, abra la consola de NPS, seleccione uno de los escenarios anteriores y haga clic en el vínculo que abre el asistente.

Configuración avanzada

Si usa la configuración avanzada, configure manualmente NPS como servidor RADIUS o proxy RADIUS.

Para configurar NPS usando la configuración avanzada, abra la consola de NPS y haga clic en la flecha situada junto a Configuración avanzada para ampliar esta sección.

Se incluyen los siguientes elementos de configuración avanzada.

Configuración del servidor RADIUS

Para configurar NPS como un servidor RADIUS, debe configurar clientes RADIUS, directivas de red y cuentas RADIUS.

Para obtener instrucciones sobre cómo realizar estas configuraciones, consulte los temas siguientes.

- Configurar clientes RADIUS

- Configurar las directivas de red

- Configurar las cuentas de servidor de directivas de redes

Configuración del proxy RADIUS

Para configurar NPS como un proxy RADIUS, debe configurar clientes RADIUS, grupos de servidores RADIUS remotos y directivas de solicitud de conexión.

Para obtener instrucciones sobre cómo realizar estas configuraciones, consulte los temas siguientes.

- Configurar clientes RADIUS

- Configurar grupos de servidores RADIUS remotos

- Configurar las directivas de solicitud de conexión

Registro NPS

El registro NPS también se denomina contabilización de cuentas RADIUS. Configure el registro de NPS según sus necesidades, tanto si NPS se usa como servidor RADIUS, como proxy o cualquier combinación de estas configuraciones.

Para configurar el registro de NPS, debe configurar qué eventos quiere que se registren y visualicen con el Visor de eventos, y después determinar qué otra información quiere registrar. Además, debe decidir si desea registrar información de cuentas y autenticación de usuario en archivos de registro de texto almacenados en el equipo local o en una base de datos de SQL Server en el equipo local o un equipo remoto.

Para más información, consulte Configuración de la contabilización en el Servidor de directivas de redes.