Configuración de intención y directivas de enrutamiento del centro de conectividad de Virtual WAN

La intención de enrutamiento de un centro de Virtual WAN le permite configurar directivas de enrutamiento simples y declarativas para enviar tráfico a soluciones de seguridad de tipo "bump-in-the-wire", como Azure Firewall, aplicaciones virtuales de red o soluciones de software como servicio (SaaS) implementadas en el centro de Virtual WAN.

Fondo

Las directivas de enrutamiento e intención de enrutamiento le permiten configurar el centro de Virtual WAN para reenviar el tráfico enlazado a Internet y privado (VPN de punto a sitio, VPN de sitio a sitio, ExpressRoute, Virtual Network y aplicación virtual de red) a una instancia de Azure Firewall, firewall de próxima generación (NGFW), aplicación virtual de red (NVA) o solución de software como servicio (SaaS) de seguridad implementada en el centro virtual.

Hay dos tipos de directivas de enrutamiento: de tráfico de Internet y de tráfico privado. Cada centro de Virtual WAN puede tener como máximo una directiva de enrutamiento de tráfico de Internet y otra de tráfico privado, cada una con un solo recurso de próximo salto. Aunque el tráfico privado incluye prefijos de dirección de ramas y de Virtual Network, las directivas de enrutamiento los consideran como una entidad dentro de los conceptos de intención de enrutamiento.

Directiva de enrutamiento de tráfico de Internet: cuando se configure una directiva de enrutamiento de tráfico de Internet en un centro de Virtual WAN, todas las conexiones de rama (VPN de usuario remoto, VPN de punto a sitio, VPN de sitio a sitio y ExpressRoute) y de Virtual Network a dicho centro reenvían el tráfico enlazado a Internet a Azure Firewall, un proveedor de seguridad de terceros, una aplicación virtual de red o una solución SaaS que se haya especificado como parte de la directiva de enrutamiento.

En otras palabras, cuando una directiva de enrutamiento de tráfico de Internet está configurada en un centro de Virtual WAN, Virtual WAN anuncia una ruta predeterminada (0.0.0.0/0) a todas las puertas de enlace, radios y aplicaciones virtuales de red (implementados en el centro o en el radio).

Directiva de enrutamiento de tráfico privado: cuando se configure una directiva de enrutamiento de tráfico privado en un centro de Virtual WAN, todo el tráfico de rama y de Virtual Network dentro y fuera de dicho centro, incluido el tráfico entre centros, se reenvía al recurso de próximo salto de Azure Firewall, una aplicación virtual de red o una solución SaaS.

En otras palabras, cuando se configura una directiva de enrutamiento de tráfico privado en el centro de Virtual WAN, todo el tráfico de rama a rama, de rama a red virtual, de red virtual a rama y entre centros se envía a través de Azure Firewall, una aplicación virtual de red o una solución SaaS implementada en el centro de Virtual WAN.

Casos de uso:

En la sección siguiente se describen dos escenarios comunes en los se aplican directivas de enrutamiento a centros de Virtual WAN protegidos.

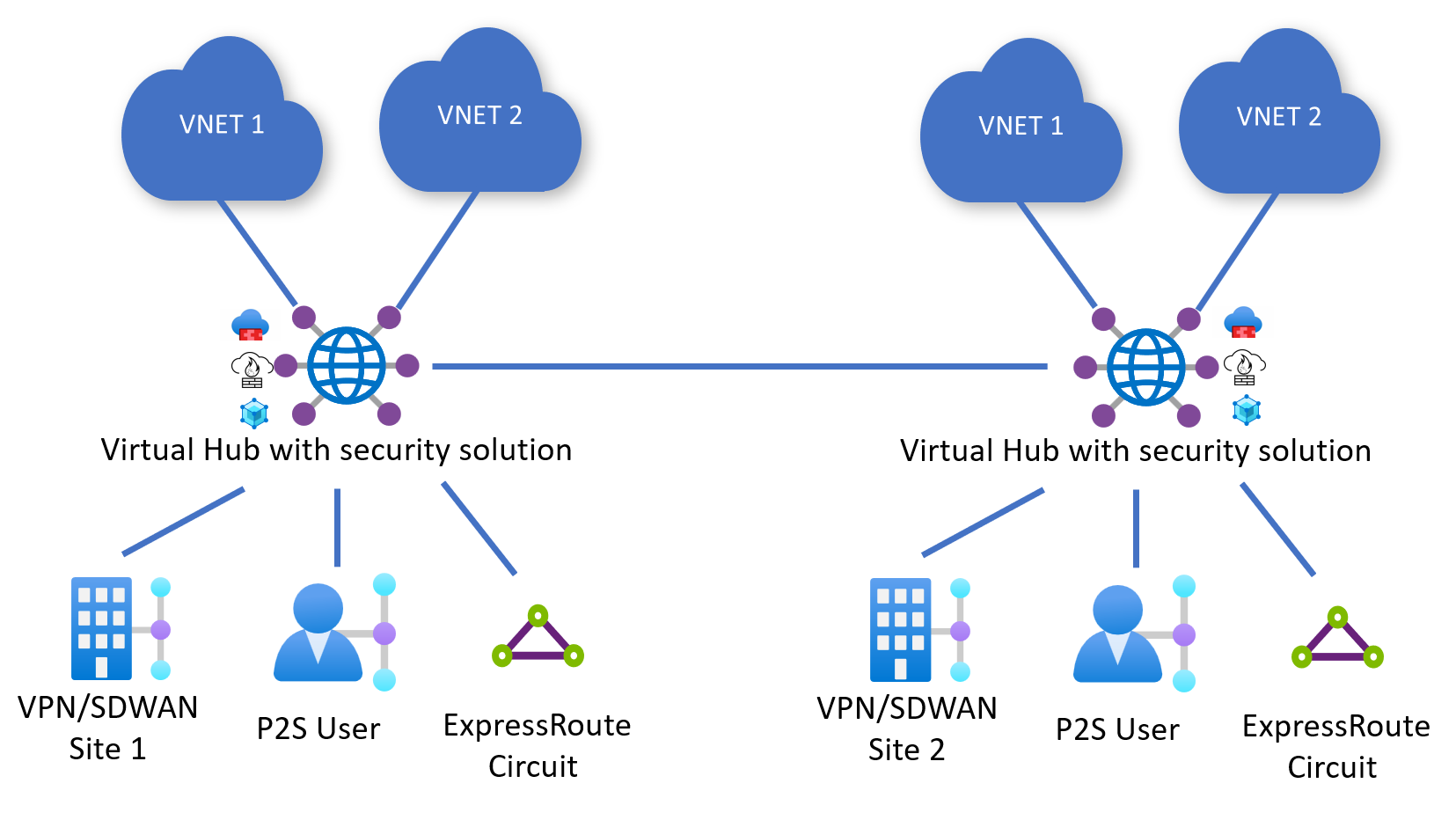

Todos los centros de Virtual WAN están protegidos (implementados con Azure Firewall, NVA o una solución SaaS)

En este escenario, todos los centros de Virtual WAN se implementan con una instancia de Azure Firewall, NVA o solución SaaS en ellos. En este escenario, puede configurar una directiva de enrutamiento de tráfico de Internet, una directiva de enrutamiento de tráfico privado o ambas en cada centro de conectividad de Virtual WAN.

Tenga en cuenta la siguiente configuración en la que Centro de conectividad 1 y Centro de conectividad 2 tienen directivas de enrutamiento para el tráfico privado y de Internet.

Configuración del Centro de conectividad 1:

- Directiva de tráfico privado con una instancia de Azure Firewall, NVA o solución SaaS en el centro 1 de próximo salto

- Directiva de tráfico de Internet con una instancia de Azure Firewall, NVA o solución SaaS en el centro 1 de próximo salto

Configuración del Centro de conectividad 2:

- Directiva de tráfico privado con una instancia de Azure Firewall, NVA o solución SaaS en el centro 2 de próximo salto

- Directiva de tráfico de Internet con una instancia de Azure Firewall, NVA o solución SaaS en el centro 2 de próximo salto

Estos son los flujos de tráfico que se derivan de esta configuración.

Nota

El tráfico de Internet debe salir a través de la solución de seguridad local en el centro ya que la ruta predeterminada (0.0.0.0/0) no se propaga entre centros.

| De | En | Redes virtuales del Centro de conectividad 1 | Ramas del Centro de conectividad 1 | Redes virtuales del Centro de conectividad 2 | Ramas del Centro de conectividad 2 | Internet |

|---|---|---|---|---|---|---|

| Redes virtuales del Centro de conectividad 1 | → | AzFW o NVA del Centro de conectividad 1 | AzFW o NVA del Centro de conectividad 1 | Centro 1 y 2 AzFW, NVA o SaaS | Centro 1 y 2 AzFW, NVA o SaaS | Centro 1 AzFW, NVA o SaaS |

| Ramas del Centro de conectividad 1 | → | Centro 1 AzFW, NVA o SaaS | Centro 1 AzFW, NVA o SaaS | Centro 1 y 2 AzFW, NVA o SaaS | Centro 1 y 2 AzFW, NVA o SaaS | Centro 1 AzFW, NVA o SaaS |

| Redes virtuales del Centro de conectividad 2 | → | Centro 1 y 2 AzFW, NVA o SaaS | Centro 1 y 2 AzFW, NVA o SaaS | Centro 2 AzFW, NVA o SaaS | Centro 2 AzFW, NVA o SaaS | Centro 2 AzFW, NVA o SaaS |

| Ramas del Centro de conectividad 2 | → | Centro 1 y 2 AzFW, NVA o SaaS | Centro 1 y 2 AzFW, NVA o SaaS | Centro 2 AzFW, NVA o SaaS | Centro 2 AzFW, NVA o SaaS | Centro 2 AzFW, NVA o SaaS |

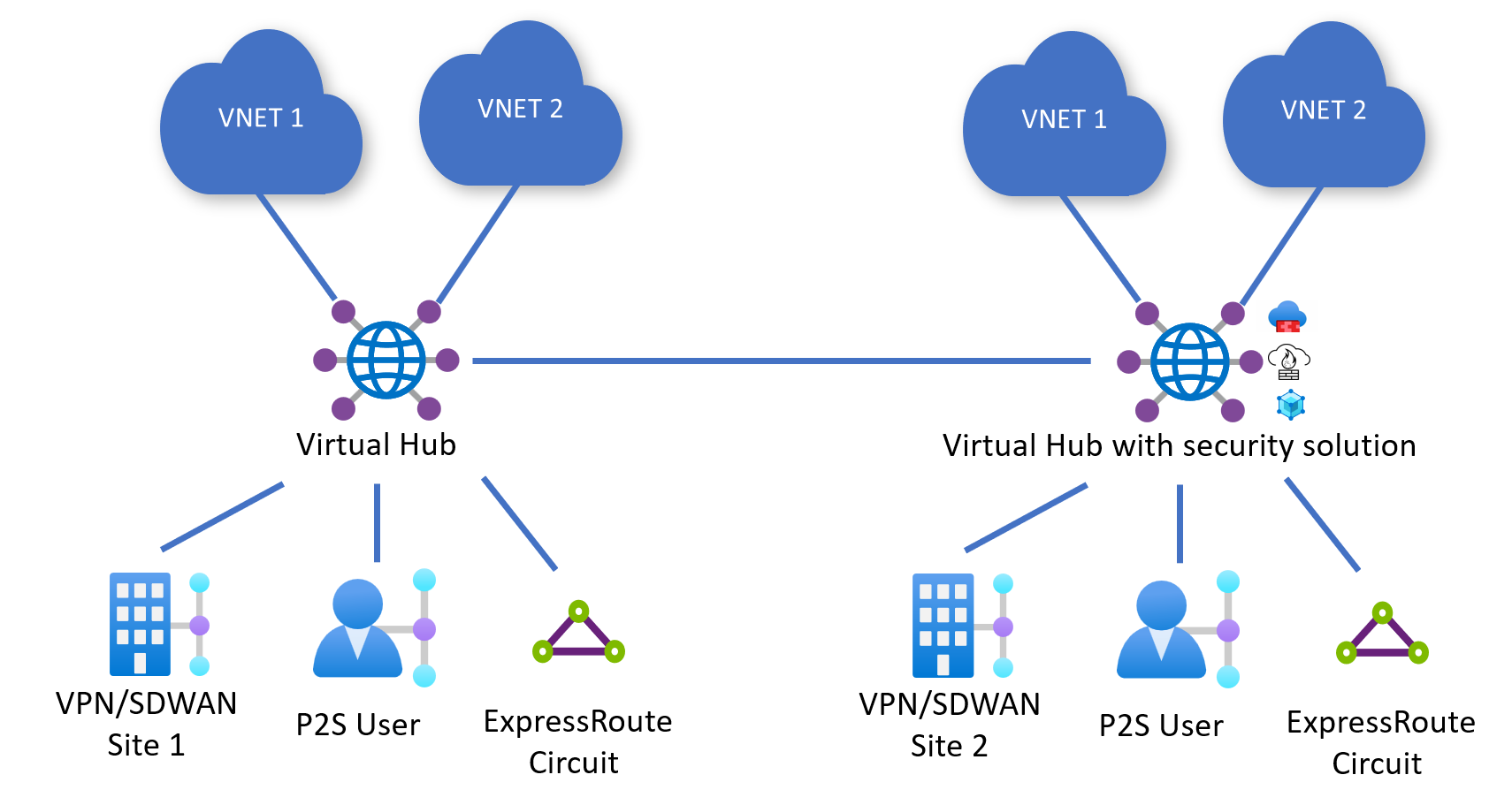

Implementación de centros de Virtual WAN protegidos y normales

En este escenario, no todos los centros de WAN son centros de Virtual WAN protegidos (centros que tienen una solución de seguridad implementada en ellos).

Tenga en cuenta la siguiente configuración en la que Centro de conectividad 1 (normal) y Centro de conectividad 2 (protegido) se implementan en una instancia de Virtual WAN. El Centro de conectividad 2 tiene directivas de enrutamiento de tráfico privado e Internet.

Configuración del Centro de conectividad 1:

- N/D (no se pueden configurar directivas de enrutamiento si el centro no se implementa con Azure Firewall, NVA o una solución SaaS)

Configuración del Centro de conectividad 2:

- Directiva de tráfico privado con una instancia de Azure Firewall, NVA o solución SaaS en el centro 2 de próximo salto

- Directiva de tráfico de Internet con una instancia de Azure Firewall, NVA o solución SaaS en el centro 2 de próximo salto

Estos son los flujos de tráfico que se derivan de esta configuración. Las ramas y redes virtuales conectadas al centro 1 no pueden acceder a Internet a través de la solución de seguridad implementada en el centro porque la ruta predeterminada (0.0.0.0/0) no se propaga entre centros.

| De | En | Redes virtuales del Centro de conectividad 1 | Ramas del Centro de conectividad 1 | Redes virtuales del Centro de conectividad 2 | Ramas del Centro de conectividad 2 | Internet |

|---|---|---|---|---|---|---|

| Redes virtuales del Centro de conectividad 1 | → | Directo | Directo | Centro 2 AzFW, NVA o SaaS | Centro 2 AzFW, NVA o SaaS | - |

| Ramas del Centro de conectividad 1 | → | Directo | Directo | Centro 2 AzFW, NVA o SaaS | Centro 2 AzFW, NVA o SaaS | - |

| Redes virtuales del Centro de conectividad 2 | → | Centro 2 AzFW, NVA o SaaS | Centro 2 AzFW, NVA o SaaS | Centro 2 AzFW, NVA o SaaS | Centro 2 AzFW, NVA o SaaS | Centro 2 AzFW, NVA o SaaS |

| Ramas del Centro de conectividad 2 | → | Centro 2 AzFW, NVA o SaaS | Centro 2 AzFW, NVA o SaaS | Centro 2 AzFW, NVA o SaaS | Centro 2 AzFW, NVA o SaaS | Centro 2 AzFW, NVA o SaaS |

Limitaciones conocidas

- La siguiente tabla describe la disponibilidad de la intención de enrutamiento en diferentes entornos de Azure.

- La intención de enrutamiento no está disponible en Microsoft Azure operado por 21 Vianet.

- Palo Alto Cloud NGFW solo está disponible en Azure Public. Comuníquese con Palo Alto Networks con respecto a la disponibilidad de Cloud NGFW en Microsoft Azure Government y Microsoft Azure operado por Viacom.

- Las aplicaciones virtuales de red no están disponibles en todas las regiones de Microsoft Azure Government. Póngase en contacto con el asociado de NVA con respecto a la disponibilidad en Microsoft Azure Government.

| Entorno en la nube | Azure Firewall | Aplicación virtual de red | Soluciones SaaS |

|---|---|---|---|

| Azure público | Sí | Sí | Sí |

| Azure Government | Sí | Limitado | No |

| Microsoft Azure operado por 21 Vianet | No | No | No |

- La intención de enrutamiento simplifica el enrutamiento mediante la administración de asociaciones y propagaciones de tablas de rutas para todas las conexiones (Virtual Network, VPN de sitio a sitio, VPN de punto a sitio y ExpressRoute). Las instancias de Virtual WAN con tablas de rutas personalizadas y directivas personalizadas no se pueden usar con las construcciones de intención de enrutamiento.

- ExpressRoute cifrado (túneles VPN de sitio a sitio que se ejecutan a través de circuitos ExpressRoute) se admite en centros donde se configura la intención de enrutamiento si Azure Firewall está configurado para permitir el tráfico entre puntos de conexión de túnel VPN (IP privada de sitio a sitio de VPN Gateway e IP privada del dispositivo VPN local). Para más información sobre las configuraciones necesarias, consulte ExpressRoute cifrado con intención de enrutamiento.

- Los siguientes casos de uso de conectividad no son compatibles con la intención de enrutamiento:

- Las rutas estáticas en defaultRouteTable que apuntan a una conexión de Virtual Network no pueden utilizarse junto con la intención de enrutamiento. Sin embargo, puede usar la característica de emparejamiento BGP.

- Las rutas estáticas en la conexión de red virtual con la "propagación de rutas estáticas" no se aplican al recurso de próximo salto especificado en las directivas de enrutamiento privado. La compatibilidad con la aplicación de rutas estáticas en conexiones de red virtual al próximo salto de la directiva de enrutamiento privado está en el plan de desarrollo.

- La capacidad de implementar una NVA de conectividad SD-WAN y una solución NVA de firewall o SaaS independiente en el mismo centro de conectividad de Virtual WAN se encuentra actualmente en el mapa de ruta. Una vez configurada la intención de enrutamiento con la solución SaaS de próximo salto o la NVA de firewall, la conectividad entre la NVA SD-WAN y Azure se verá afectada. En su lugar, implemente la NVA SD-WAN y la solución NVA de firewall o SaaS en diferentes centros virtuales. Como alternativa, también puede implementar la NVA SD-WAN en un radio Virtual Network conectado al centro y aprovechar la funcionalidad de emparejamiento BGP del centro virtual.

- Las aplicaciones virtuales de red (NVA) solo se pueden especificar como el recurso de próximo salto para la intención de enrutamiento si son firewall de próxima generación o firewall de próxima generación de doble función y NVA SD-WAN. Actualmente, checkpoint, fortinet-ngfw y fortinet-ngfw-and-sdwan son las únicas NVA que se pueden configurar para que sean el próximo salto para la intención de enrutamiento. Si intenta especificar otra NVA, se produce un error en la creación de la intención de enrutamiento. Para comprobar el tipo de NVA, vaya al centro virtual: > aplicaciones virtuales de red y, a continuación, examine el campo Proveedor. Palo Alto Networks Cloud NGFW también se admite como próximo salto para la intención de enrutamiento, pero se considera un próximo salto de solución de tipo solución SaaS.

- Los usuarios de intención de enrutamiento que desean conectar varios circuitos ExpressRoute a Virtual WAN y quieren enviar tráfico entre ellos a través de una solución de seguridad implementada en el centro pueden abrir un caso de soporte técnico para habilitar este caso de uso. Consulte Habilitar la conectividad entre circuitos ExpressRoute para obtener más información.

Límites del espacio de direcciones de Virtual Network

Nota:

El número máximo de espacios de direcciones de Virtual Network que se pueden conectar a un único centro de Virtual WAN es ajustable. Abra un caso de soporte técnico de Azure para solicitar un aumento del límite. Los límites son aplicables en el nivel del centro de Virtual WAN. Si tiene varios centros de Virtual WAN que requieren un aumento de límite, solicite un aumento de límite para todos los centros de Virtual WAN en la implementación de Virtual WAN.

Para los clientes que usan la intención de enrutamiento, el número máximo de espacios de direcciones en todas las redes virtuales conectadas directamente a un único centro de Virtual WAN es de 400. Este límite se aplica individualmente a cada centro de Virtual WAN en una implementación de Virtual WAN. Los espacios de direcciones de Virtual Network conectados a centros remotos (otros centros de Virtual WAN en el mismo Virtual WAN) no se tienen en cuenta para este límite.

Si el número de espacios de direcciones de Virtual Network conectados directamente a un centro supera el límite, se producirá un error al habilitar o actualizar la intención de enrutamiento en el centro virtual. En el caso de los centros ya configurados con la intención de enrutamiento en los que los espacios de direcciones de Virtual Network superan el límite como resultado de una operación como la actualización de un espacio de direcciones de Virtual Network, es posible que el espacio de direcciones recién conectado no sea enrutable.

Solicite de forma proactiva un aumento del límite si el número total de espacios de direcciones en todas las Virtual Networks conectadas localmente supera el 90 % del límite documentado o si tiene prevista alguna expansión de red u operaciones de implementación que aumentarán el número de espacios de direcciones de Virtual Network que superen el límite.

En la siguiente tabla se proporcionan cálculos de espacio de direcciones de Virtual Network de ejemplo.

| Centro de conectividad virtual | Recuento de Virtual Network | Espacios de direcciones por Virtual Network | Número total de espacios de direcciones de Virtual Network conectados al centro virtual | Acción sugerida |

|---|---|---|---|---|

| Centro n.º 1 | 200 | 1 | 200 | No se requiere ninguna acción, supervise el recuento de espacios de direcciones. |

| Centro n.º 2 | 150 | 3 | 450 | Aumento del límite de solicitudes para usar la intención de enrutamiento. |

| Centro n.º 3 | 370 | 1 | 370 | Aumento del límite de solicitudes. |

Puede usar el siguiente script de PowerShell para aproximar el número de espacios de direcciones en Virtual Networks conectadas a un único centro de Virtual WAN. Ejecute este script para todos los centros de Virtual WAN en la instancia de Virtual WAN. Una métrica de Azure Monitor para permitirle realizar un seguimiento y configurar alertas en espacios de direcciones de Virtual Networks conectados está en la hoja de ruta.

Asegúrese de modificar el identificador de recurso del centro de Virtual WAN en el script para que coincida con el entorno. Si tiene conexiones entre inquilinos de Virtual Network, asegúrese de que tiene permisos suficientes para leer el objeto de conexión de Virtual WAN Virtual Network, así como el recurso de Virtual Network conectado.

$hubVNETconnections = Get-AzVirtualHubVnetConnection -ParentResourceId "/subscriptions/<subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/virtualHubs/<virtual hub name>"

$addressSpaceCount = 0

foreach($connection in $hubVNETconnections) {

try{

$resourceURI = $connection.RemoteVirtualNetwork.Id

$RG = ($resourceURI -split "/")[4]

$name = ($resourceURI -split "/")[8]

$VNET = Get-AzVirtualNetwork -Name $name -ResourceGroupName $RG -ErrorAction "Stop"

$addressSpaceCount += $VNET.AddressSpace.AddressPrefixes.Count

}

catch{

Write-Host "An error occurred while processing VNET connected to Virtual WAN hub with resource URI: " -NoNewline

Write-Host $resourceURI

Write-Host "Error Message: " -ForegroundColor Red

Write-Host $_.Exception.Message -ForegroundColor Red

}

finally{

}

}

Write-Host "Total Address Spaces in VNETs connected to this Virtual WAN Hub: " -ForegroundColor Green -NoNewline

Write-Host $addressSpaceCount -ForegroundColor Green

Consideraciones

Los clientes que actualmente usan Azure Firewall en el centro de Virtual WAN sin intención de enrutamiento pueden habilitar la intención de enrutamiento mediante Azure Firewall Manager, el portal de enrutamiento del centro de Virtual WAN o a través de otras herramientas de administración de Azure (PowerShell, CLI, API de REST).

Antes de habilitar la intención de enrutamiento, tenga en cuenta lo siguiente:

- La intención de enrutamiento solo se puede configurar en centros donde no hay tablas de rutas personalizadas y no hay rutas estáticas en defaultRouteTable con conexión de Virtual Network en el próximo salto. Para más información, consulte los requisitos previos.

- Guarde una copia de las puertas de enlace, las conexiones y las tablas de rutas antes de habilitar la intención de enrutamiento. El sistema no guardará ni aplicará automáticamente las configuraciones anteriores. Para obtener más información, consulte la estrategia de reversión.

- La intención de enrutamiento cambia las rutas estáticas en defaultRouteTable. Debido a las optimizaciones de Azure Portal, el estado de defaultRouteTable después de configurar la intención de enrutamiento puede ser diferente si configura la intención de enrutamiento mediante REST, la CLI o PowerShell. Para obtener más información, consulte las rutas estáticas.

- La habilitación de la intención de enrutamiento afecta al anuncio de prefijos en el entorno local. Para obtener más información, consulte los anuncios de prefijo.

- Puede abrir un caso de soporte técnico para habilitar la conectividad entre circuitos ExpressRoute a través de un dispositivo de firewall en el centro. Al habilitar este patrón de conectividad, se modifican los prefijos anunciados en circuitos ExpressRoute. Consulte Acerca de ExpressRoute para obtener más información.

- La intención de enrutamiento es el único mecanismo de Virtual WAN para habilitar la inspección del tráfico entre centros a través de dispositivos de seguridad implementados en el centro. La inspección del tráfico entre centros también requiere que la intención de enrutamiento esté habilitada en todos los centros para asegurarse de que el tráfico se enruta simétricamente entre los dispositivos de seguridad implementados en centros de Virtual WAN.

- La intención de enrutamiento envía la red virtual y el tráfico local al recurso de próximo salto especificado en la directiva de enrutamiento. Virtual WAN programa la plataforma de Azure subyacente para enrutar el tráfico local y de red virtual de acuerdo con la directiva de enrutamiento configurada y no procesa el tráfico a través del enrutador del centro virtual. Dado que el enrutador no procesa paquetes enrutados a través de la intención de enrutamiento, no es necesario asignar unidades de infraestructura de enrutamiento adicionales para el reenvío de paquetes del plano de datos en centros configurados con la intención de enrutamiento. Sin embargo, es posible que tenga que asignar unidades de infraestructura de enrutamiento adicionales en función del número de máquinas virtuales en las redes virtuales conectadas al centro de Virtual WAN.

- La intención de enrutamiento permite configurar diferentes recursos de próximo salto para directivas de enrutamiento privado e Internet. Por ejemplo, puede establecer el próximo salto para las directivas de enrutamiento privado en Azure Firewall en el centro y el próximo salto para la directiva de enrutamiento de Internet en una solución de NVA o SaaS en el centro. Dado que las soluciones SaaS y las NVA de firewall se implementan en la misma subred del centro de Virtual WAN, la implementación de soluciones SaaS con una NVA de firewall en el mismo centro puede afectar a la escalabilidad horizontal de las soluciones SaaS, ya que hay menos direcciones IP disponibles para el escalado horizontal. Además, puede tener como máximo una solución SaaS implementada en cada centro de Virtual WAN.

Requisitos previos

Para habilitar la intención y las directivas de enrutamiento, el centro virtual debe cumplir los siguientes requisitos previos:

- No hay tablas de rutas personalizadas implementadas con el centro virtual. Las únicas tablas de rutas que existen son noneRouteTable y defaultRouteTable.

- No puede tener rutas estáticas con la conexión de Virtual Network de próximo salto. Es posible que tenga rutas estáticas en defaultRouteTable que tengan Azure Firewall de próximo salto.

La opción para configurar la intención de enrutamiento está atenuada para los centros que no cumplen los requisitos anteriores.

El uso de la intención de enrutamiento (habilitación de la opción entre centros) en Azure Firewall Manager tiene un requisito adicional:

- Las rutas creadas por Azure Firewall Manager siguen la convención de nomenclatura de private_traffic, internet_traffic o all_traffic. Por lo tanto, todas las rutas de defaultRouteTable deben seguir esta convención.

Estrategia de reversión

Nota:

Cuando la configuración de la intención de enrutamiento se quita completamente de un centro, todas las conexiones al centro se establecen para propagarse a la etiqueta predeterminada (que se aplica a "todas" las instancias de defaultRouteTable en Virtual WAN). Como resultado, si está pensando en implementar la intención de enrutamiento en Virtual WAN, debe guardar una copia de las configuraciones existentes (puertas de enlace, conexiones, tablas de rutas) para aplicar si desea volver a la configuración original. El sistema no restaura automáticamente la configuración anterior.

La intención de enrutamiento simplifica el enrutamiento y la configuración mediante la administración de asociaciones de rutas y propagaciones de todas las conexiones de un centro.

En la tabla siguiente se describe la tabla de rutas asociada y las tablas de rutas propagadas de todas las conexiones una vez configurada la intención de enrutamiento.

| Configuración de la intención de enrutamiento | Tabla de rutas asociada | Tablas de rutas propagadas |

|---|---|---|

| Internet | defaultRouteTable | etiqueta predeterminada (defaultRouteTable de todos los centros en Virtual WAN) |

| Privados | defaultRouteTable | noneRouteTable |

| Internet y privada | defaultRouteTable | noneRouteTable |

Rutas estáticas en defaultRouteTable

En la sección siguiente se describe cómo la intención de enrutamiento administra las rutas estáticas en defaultRouteTable cuando la intención de enrutamiento está habilitada en un centro. Las modificaciones que realiza la intención de enrutamiento en defaultRouteTable son irreversibles.

Si quita la intención de enrutamiento, tendrá que restaurar manualmente la configuración anterior. Por lo tanto, se recomienda guardar una instantánea de la configuración antes de habilitar la intención de enrutamiento.

Portal del centro de Virtual WAN y Azure Firewall Manager

Cuando la intención de enrutamiento está habilitada en el centro, las rutas estáticas correspondientes a las directivas de enrutamiento configuradas se crean automáticamente en defaultRouteTable. Estas rutas son:

| Nombre de ruta | Prefijos | Recurso de próximo salto |

|---|---|---|

| _policy_PrivateTraffic | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Firewall |

| _policy_PublicTraffic | 0.0.0.0/0 | Azure Firewall |

Nota

Las rutas estáticas de defaultRouteTable que contienen prefijos que no son coincidencias exactas con 0.0.0.0/0 o las superredes RFC1918 (10.0.0.0/8, 192.168.0.0/16 y 172.16.0.0/12) se consolidan automáticamente en una única ruta estática, denominada private_traffic. Los prefijos de defaultRouteTable que coinciden con las superredes RFC1918 o 0.0.0.0/0 siempre se quitan automáticamente una vez configurada la intención de enrutamiento, independientemente del tipo de directiva.

Por ejemplo, considere el escenario en el que defaultRouteTable tiene las siguientes rutas antes de configurar la intención de enrutamiento:

| Nombre de ruta | Prefijos | Recurso de próximo salto |

|---|---|---|

| private_traffic | 192.168.0.0/16, 172.16.0.0/12, 40.0.0.0/24, 10.0.0.0/24 | Azure Firewall |

| to_internet | 0.0.0.0/0 | Azure Firewall |

| additional_private | 10.0.0.0/8, 50.0.0.0/24 | Azure Firewall |

La habilitación de la intención de enrutamiento en este centro daría como resultado el siguiente estado final de defaultRouteTable. Todos los prefijos que no son RFC1918 o 0.0.0.0/0 se consolidan en una única ruta denominada private_traffic.

| Nombre de ruta | Prefijos | Recurso de próximo salto |

|---|---|---|

| _policy_PrivateTraffic | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Firewall |

| _policy_PublicTraffic | 0.0.0.0/0 | Azure Firewall |

| private_traffic | 40.0.0.0/24, 10.0.0.0/24, 50.0.0.0/24 | Azure Firewall |

Otros métodos (PowerShell, REST, CLI)

La creación de una intención de enrutamiento mediante métodos que no son el portal crea automáticamente las rutas de directiva correspondientes en defaultRouteTable y también quita los prefijos de las rutas estáticas que coinciden exactamente con las superredes 0.0.0.0/0 o RFC1918 (10.0.0.0/8, 192.168.0.0/16 o 172.16.0.0/12). Sin embargo, otras rutas estáticas no se consolidan automáticamente.

Por ejemplo, considere el escenario en el que defaultRouteTable tiene las siguientes rutas antes de configurar la intención de enrutamiento:

| Nombre de ruta | Prefijos | Recurso de próximo salto |

|---|---|---|

| firewall_route_ 1 | 10.0.0.0/8 | Azure Firewall |

| firewall_route_2 | 192.168.0.0/16, 10.0.0.0/24 | Azure Firewall |

| firewall_route_3 | 40.0.0.0/24 | Azure Firewall |

| to_internet | 0.0.0.0/0 | Azure Firewall |

La tabla siguiente representa el estado final de defaultRouteTable después de que la creación de la intención de enrutamiento se realice correctamente. Tenga en cuenta que firewall_route_1 y to_internet se quitaron automáticamente, ya que el único prefijo de esas rutas era 10.0.0.0/8 y 0.0.0.0/0. firewall_route_2 se modificó para quitar 192.168.0.0/16, ya que ese prefijo es un prefijo agregado RFC1918.

| Nombre de ruta | Prefijos | Recurso de próximo salto |

|---|---|---|

| _policy_PrivateTraffic | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Firewall |

| _policy_PublicTraffic | 0.0.0.0/0 | Azure Firewall |

| firewall_route_2 | 10.0.0.0/24 | Azure Firewall |

| firewall_route_3 | 40.0.0.0/24 | Azure Firewall |

Anuncio de prefijo en el entorno local

En la sección siguiente se describe cómo Virtual WAN anuncia rutas a un entorno local después de configurar la intención de enrutamiento en un centro virtual.

Directiva de enrutamiento de Internet

Nota

La ruta predeterminada 0.0.0.0/0 no se anuncia entre centros virtuales.

Si habilita las directivas de enrutamiento de Internet en el centro virtual, la ruta predeterminada 0.0.0.0/0 se anuncia a todas las conexiones al centro (Virtual Network, ExpressRoute, VPN de sitio a sitio, VPN de punto a sitio, NVA en el centro y conexiones BGP), donde la marca Propagar ruta predeterminada o Habilitar seguridad de Internet se establece en true. Puede establecer esta marca en false para todas las conexiones que no deben aprender la ruta predeterminada.

Directiva de enrutamiento privado

Cuando un centro virtual está configurado con una directiva de enrutamiento privado, Virtual WAN anuncia las rutas a las conexiones locales de la siguiente manera:

- Rutas correspondientes a prefijos aprendidos de las redes virtuales del centro local, ExpressRoute, VPN de sitio a sitio, VPN de punto a sitio, NVA en el centro o conexiones BGP conectadas al centro actual.

- Rutas correspondientes a prefijos aprendidos desde redes virtuales del centro remoto, ExpressRoute, VPN de sitio a sitio, VPN de punto a sitio, NVA en el centro o conexiones BGP donde se configuran las directivas de enrutamiento privado.

- Rutas correspondientes a prefijos aprendidos desde redes virtuales del centro remoto, ExpressRoute, VPN de sitio a sitio, VPN de punto a sitio, NVA en el centro y conexiones BGP donde la intención de enrutamiento no está configurada y las conexiones remotas se propagan a defaultRouteTable del centro local.

- Los prefijos aprendidos de un circuito ExpressRoute no se anuncian en otros circuitos ExpressRoute a menos que Global Reach esté habilitado. Si quiere habilitar ExpressRoute en el tránsito de ExpressRoute a través de una solución de seguridad implementada en el centro, abra un caso de soporte técnico. Consulte Habilitar la conectividad entre circuitos ExpressRoute para obtener más información.

Escenarios clave de enrutamiento

En la sección siguiente se describen algunos escenarios clave de enrutamiento y comportamientos de enrutamiento al configurar la intención de enrutamiento en un centro de Virtual WAN.

Conectividad de tránsito entre circuitos ExpressRoute con intención de enrutamiento

La conectividad de tránsito entre circuitos ExpressRoute dentro de Virtual WAN se proporciona mediante dos configuraciones diferentes. Dado que estas dos configuraciones no son compatibles, los clientes deben elegir la que admita la conectividad de tránsito entre dos circuitos de ExpressRoute.

Nota:

Para habilitar la conectividad de tránsito de ExpressRoute a ExpressRoute mediante un dispositivo de firewall en el centro de conectividad con directivas de enrutamiento privadas, abra una incidencia en el Soporte técnico de Microsoft. Esta opción no es compatible con Global Reach y requiere que Global Reach esté deshabilitado para garantizar un enrutamiento adecuado del tránsito entre todos los circuitos de ExpressRoute conectados a Virtual WAN.

- Global Reach de ExpressRoute: Global Reach de ExpressRoute permite que dos circuitos habilitados para Global Reach envíen tráfico entre sí directamente sin pasar por el centro de conectividad virtual.

- Directiva de enrutamiento privado de intención de enrutamiento: configurar directivas de enrutamiento privado permite que dos circuitos ExpressRoute envíen tráfico entre sí mediante una solución de seguridad implementada en el centro de conectividad.

La conectividad entre circuitos ExpressRoute mediante un dispositivo de firewall del centro de conectividad con la directiva de enrutamiento privado de intención de enrutamiento está disponible en las siguientes configuraciones:

- Ambos circuitos ExpressRoute están conectados al mismo centro y se configura una directiva de enrutamiento privado en ese centro.

- Los circuitos de ExpressRoute están conectados a diferentes centros de conectividad y se configura una directiva de enrutamiento privado en ambos centros. Por lo tanto, ambos centros deben tener implementada una solución de seguridad.

Consideraciones de enrutamiento con ExpressRoute

Nota:

Las consideraciones de enrutamiento siguientes se aplican a todos los centros virtuales de las suscripciones habilitadas por el Soporte técnico de Microsoft para permitir la conectividad de ExpressRoute a ExpressRoute a través de un dispositivo de seguridad en el centro de conectividad.

Después de habilitar la conectividad de tránsito entre circuitos ExpressRoute mediante un dispositivo de firewall implementado en el centro virtual, puede esperar los siguientes cambios en el comportamiento en cómo se anuncian las rutas en las instancias locales de ExpressRoute:

- Virtual WAN anuncia automáticamente los prefijos agregados RFC1918 (10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12) en el entorno local conectado a ExpressRoute. Estas rutas agregadas se anuncian además de las rutas descritas en la sección anterior.

- Virtual WAN anuncia automáticamente todas las rutas estáticas de defaultRouteTable en el entorno local conectado al circuito ExpressRoute. Esto significa que Virtual WAN anuncia las rutas especificadas en el cuadro de texto de prefijo de tráfico privado en el entorno local.

Debido a estos cambios en el anuncio de ruta, esto significa que el entorno local conectado a ExpressRoute no puede anunciar intervalos de direcciones exactos para intervalos de direcciones agregados RFC1918 (10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16). Asegúrese de que va a anunciar subredes más específicas (dentro de los intervalos de RFC1918), en lugar de agregar superredes y prefijos en el cuadro de texto Tráfico privado.

Además, si el circuito ExpressRoute anuncia un prefijo que no sea RFC1918 en Azure, asegúrese de que los intervalos de direcciones que coloque en el cuadro de texto Prefijos de tráfico privado sean menos específicos que las rutas anunciadas de ExpressRoute. Por ejemplo, si el circuito ExpressRoute anuncia 40.0.0.0/24 desde el entorno local, coloque un intervalo CIDR /23 o mayor en el cuadro de texto Prefijo de tráfico privado (ejemplo: 40.0.0.0/23).

Los anuncios de ruta a otros entornos locales (VPN de sitio a sitio, VPN de punto a sitio y aplicación virtual de red) no se ven afectados por la habilitación de la conectividad de tránsito de ExpressRoute a ExpressRoute mediante un dispositivo de seguridad implementado en el centro de conectividad.

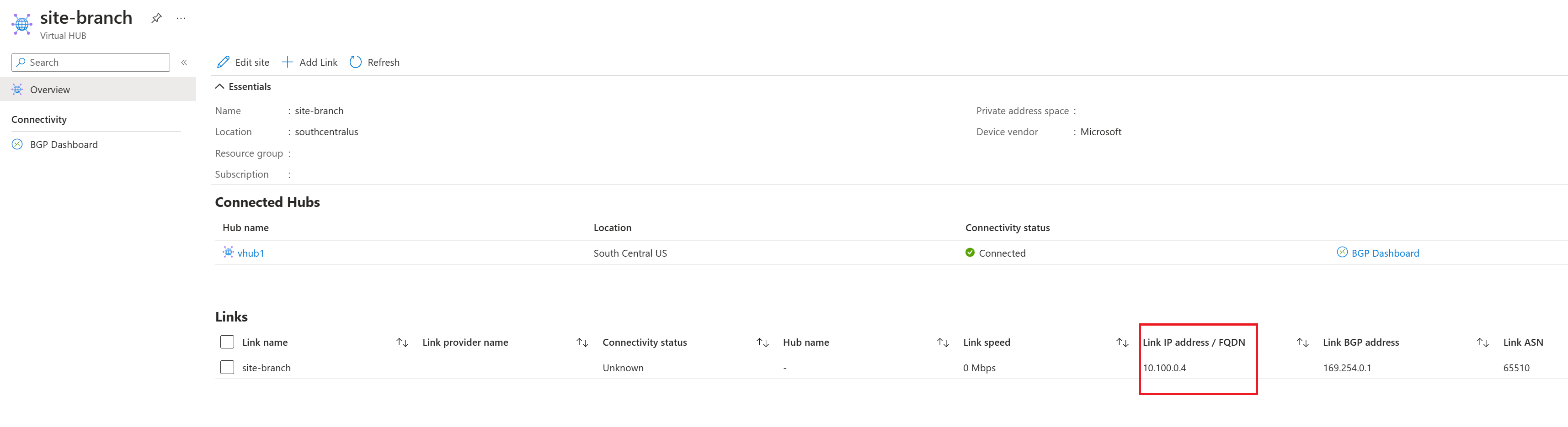

Cifrado de ExpressRoute

Para usar ExpressRoute cifrado (túnel VPN de sitio a sitio que se ejecuta a través de un circuito ExpressRoute) con directivas de enrutamiento privado de intención de enrutamiento, configure una regla de firewall para permitir el tráfico entre las direcciones IP privadas del túnel de VPN Gateway de Virtual WAN de sitio a sitio (origen) y el dispositivo VPN local (destino). En el caso de los clientes que usan la inspección profunda de paquetes en el dispositivo firewall, se recomienda excluir el tráfico entre estas direcciones IP privadas de la inspección de paquetes profundos.

Puede obtener las direcciones IP privadas de VPN Gateway de Virtual WAN de sitio a sitio mediante la descarga de la configuración de VPN y la visualización de vpnSiteConnections -> gatewayConfiguration -> IPAddresses. Las direcciones IP enumeradas en el campo IPAddresses son las direcciones IP privadas asignadas a cada instancia de VPN Gateway de sitio a sitio que se usa para finalizar túneles VPN a través de ExpressRoute. En el ejemplo siguiente, las direcciones IP del túnel en la puerta de enlace son 192.168.1.4 y 192.168.1.5.

"vpnSiteConnections": [

{

"hubConfiguration": {

"AddressSpace": "192.168.1.0/24",

"Region": "South Central US",

"ConnectedSubnets": [

"172.16.1.0/24",

"172.16.2.0/24",

"172.16.3.0/24",

"192.168.50.0/24",

"192.168.0.0/24"

]

},

"gatewayConfiguration": {

"IpAddresses": {

"Instance0": "192.168.1.4",

"Instance1": "192.168.1.5"

},

"BgpSetting": {

"Asn": 65515,

"BgpPeeringAddresses": {

"Instance0": "192.168.1.15",

"Instance1": "192.168.1.12"

},

"CustomBgpPeeringAddresses": {

"Instance0": [

"169.254.21.1"

],

"Instance1": [

"169.254.21.2"

]

},

"PeerWeight": 0

}

}

Las direcciones IP privadas que usan los dispositivos locales para la terminación VPN son las direcciones IP que se especifican como parte de la conexión de vínculo de sitio VPN.

Con la configuración de VPN de ejemplo y el sitio VPN anterior, cree reglas de firewall para permitir el tráfico siguiente. La direcciones IP de VPN Gateway debe ser la dirección IP de origen y el dispositivo VPN local debe ser la dirección IP de destino en las reglas configuradas.

| Parámetro de regla | Valor |

|---|---|

| IP de origen | 192.168.1.4 y 192.168.1.5 |

| Puerto de origen | * |

| IP de destino | 10.100.0.4 |

| Puerto de destino | * |

| Protocolo | CUALQUIERA |

Rendimiento de ExpressRoute cifrado

Configuración de directivas de enrutamiento privado con paquetes con el protocolo ESP de la VPN de las rutas de ExpressRoute cifrado a través del dispositivo de seguridad de próximo salto implementado en el centro de conectividad. Como consecuencia, puede esperar que el rendimiento máximo del túnel VPN de ExpressRoute cifrado sea de 1 Gbps en ambas direcciones (entrante desde el entorno local y saliente desde Azure). Para lograr el rendimiento máximo del túnel VPN, tenga en cuenta las siguientes optimizaciones de implementación:

- Implemente Azure Firewall Premium, en lugar de Azure Firewall Standard o Azure Firewall Basic.

- Asegúrese de que Azure Firewall procesa la regla que permite el tráfico entre los puntos de conexión del túnel VPN (192.168.1.4 y 192.168.1.5 en el ejemplo anterior) haciendo que la regla tenga la máxima prioridad en la directiva de Azure Firewall. Para más información acerca de la lógica de procesamiento de reglas de Azure Firewall, consulte Lógica de procesamiento de reglas de Azure Firewall.

- Desactive la inspección profunda de paquetes para el tráfico entre los puntos de conexión del túnel VPN. Para obtener información sobre cómo configurar Azure Firewall para excluir el tráfico de la inspección de paquetes profundos, consulte la documentación de la lista de omisión de IDPS.

- Configure los dispositivos VPN para que usen GCMAES256 tanto para el cifrado IPSEC como para la integridad, y así maximizar el rendimiento.

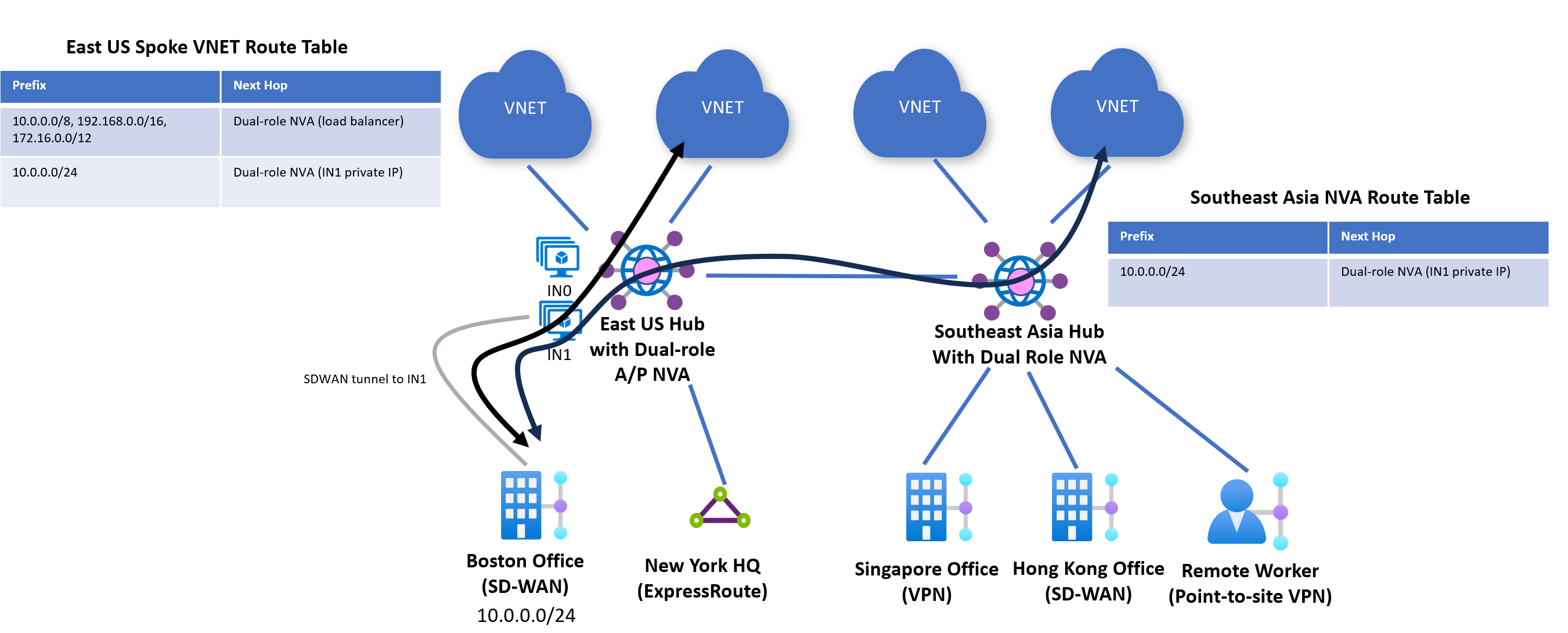

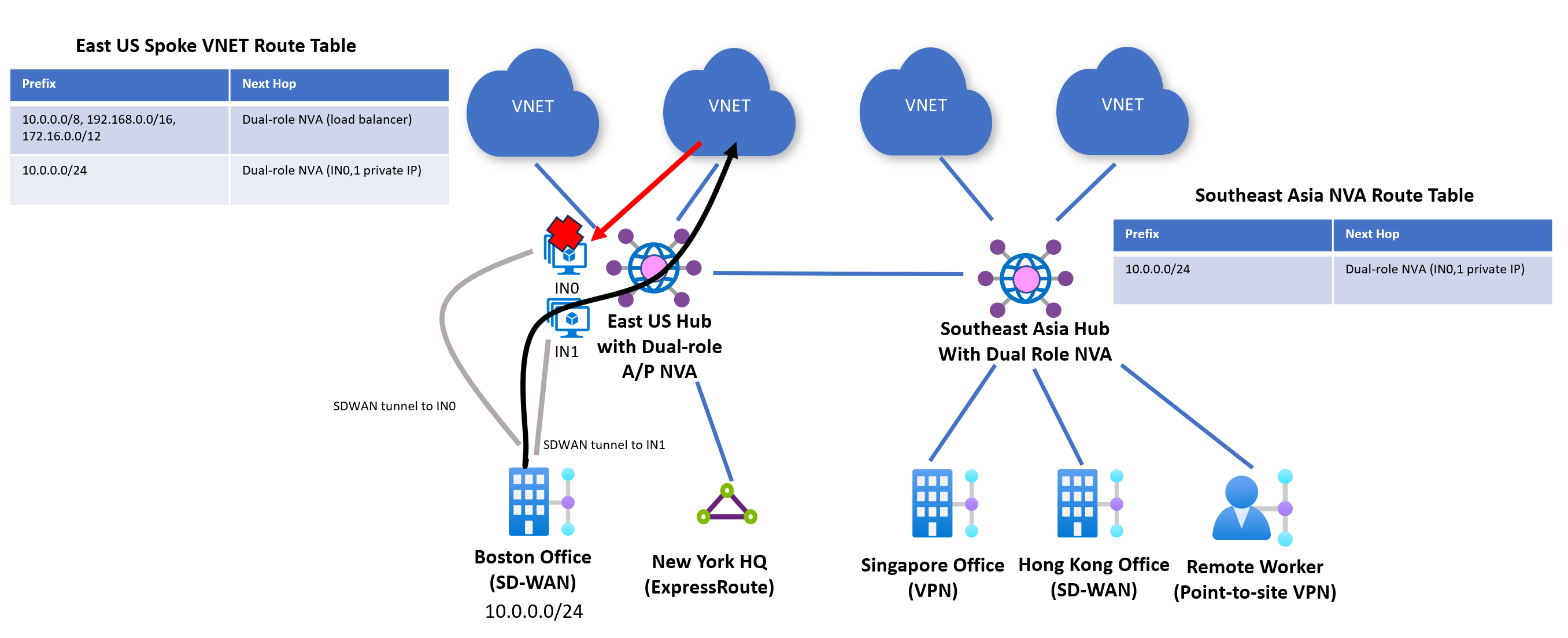

Enrutamiento directo a instancias de NVA para conectividad de doble rol y NVA de firewall

Nota:

El enrutamiento directo a NVA de doble rol utilizado con directivas de enrutamiento privadas en Virtual WAN solo se aplica al tráfico entre redes virtuales y a las rutas aprendidas mediante el protocolo de puerta de enlace de borde desde la NVA implementada en el centro de Virtual WAN. La conectividad de tránsito de ExpressRoute y VPN a un entorno local conectado a NVA no se enruta directamente a las instancias de NVA y, en su lugar, se enruta a través del equilibrador de carga de NVA de doble rol.

Algunas aplicaciones virtuales de red pueden tener funcionalidades de conectividad (SD-WAN) y seguridad (NGFW) en el mismo dispositivo. Estas NVA se consideran NVA de rol dual. Compruebe si la aplicación virtual de red es o no de doble rol en los asociados de NVA.

Cuando se configuran las directivas de enrutamiento privado para la NVA de rol dual, Virtual WAN anuncia automáticamente las rutas aprendidas del dispositivo NVA de ese centro de Virtual WAN para conectar directamente (local) redes virtuales, así como a otros centros virtuales de Virtual WAN con el próximo salto como la instancia de NVA en lugar del equilibrador de carga interno de NVA.

Para las configuraciones de NVA activas-pasivas, donde solo una instancia de las NVA anuncia una ruta para un prefijo específico a Virtual WAN (o la longitud de la ruta de acceso del sistema autónomo [AS] de las rutas aprendidas de una de las instancias siempre es la más corta), Virtual WAN garantiza que el tráfico saliente de una instancia de Azure Virtual Network siempre se enruta a la instancia de NVA activa (o preferida).

Para las configuraciones de NVA activas-activas (varias instancias de NVA anuncian el mismo prefijo con la misma longitud de la ruta de acceso del sistema autónomo [AS]), Azure realiza automáticamente el ECMP para enrutar el tráfico de Azure al entorno local. La plataforma de red definida por software de Azure no garantiza la simetría de nivel de flujo, lo que significa que el flujo entrante a Azure y el flujo saliente de Azure pueden llegar a instancias diferentes de la aplicación virtual de red. Esto da como resultado el enrutamiento asimétrico que se descarta mediante la inspección de firewall con estado. Por lo tanto, no se recomienda usar patrones de conectividad activo-activo en los que una NVA se comporta como una NVA de doble rol a menos que la NVA pueda admitir el reenvío asimétrico o admitir el uso compartido o sincronización de sesiones. Para más información sobre si la aplicación virtual de red admite el reenvío asimétrico o la sincronización o uso compartido del estado de sesión, póngase en contacto con el proveedor de NVA.

Configuración de la intención de enrutamiento a través de Azure Portal

Las directivas de enrutamiento e intención de enrutamiento se pueden configurar a través de Azure Portal mediante Azure Firewall Manager o el portal Virtual WAN. El portal Azure Firewall Manager permite configurar directivas de enrutamiento con recursos de próximo salto de Azure Firewall. El portal Virtual WAN permite configurar directivas de enrutamiento con el recurso de próximo salto Azure Firewall, aplicaciones virtuales de red implementadas dentro del centro de conectividad virtual o las soluciones de SaaS.

Los clientes que usen Azure Firewall en centros protegidos de Virtual WAN podrán establecer la opción "Habilitar entre centros" de Azure Firewall Manager en "Habilitado" para usar la intención de enrutamiento, o bien usar el portal Virtual WAN para configurar directamente Azure Firewall como el recurso de próximo salto para la intención de enrutamiento y directivas. Las configuraciones de cualquiera de las experiencias del portal son equivalentes, y los cambios en Azure Firewall Manager se reflejarán automáticamente en el portal Virtual WAN y viceversa.

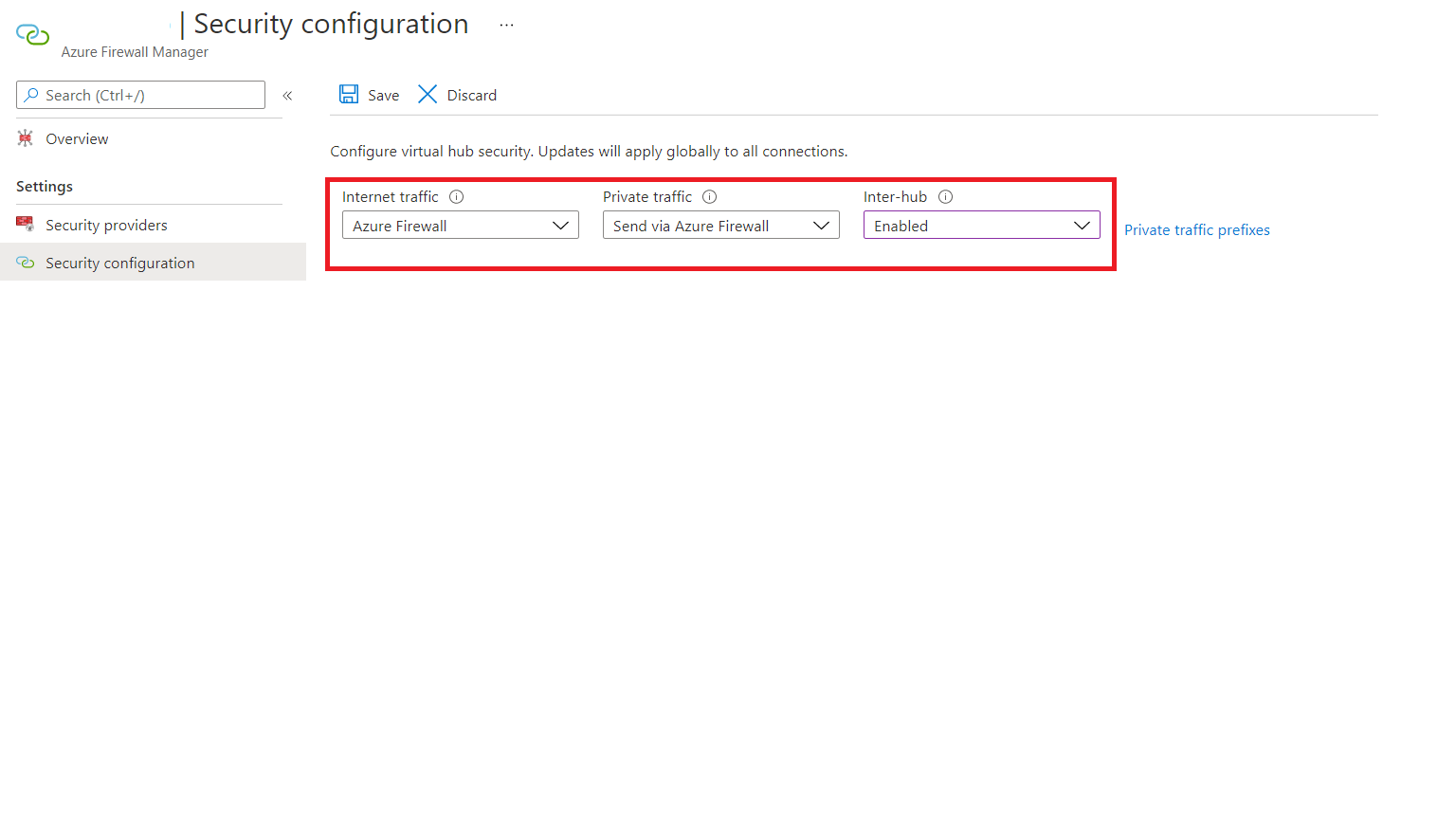

Configuración de directivas e intención de enrutamiento mediante Azure Firewall Manager

En los pasos siguientes se describe cómo configurar la intención de enrutamiento y las directivas de enrutamiento en el centro virtual mediante Azure Firewall Manager. Azure Firewall Manager solo admite recursos de próximo salto del tipo Azure Firewall.

Vaya al centro de Virtual WAN en el que desea configurar directivas de enrutamiento.

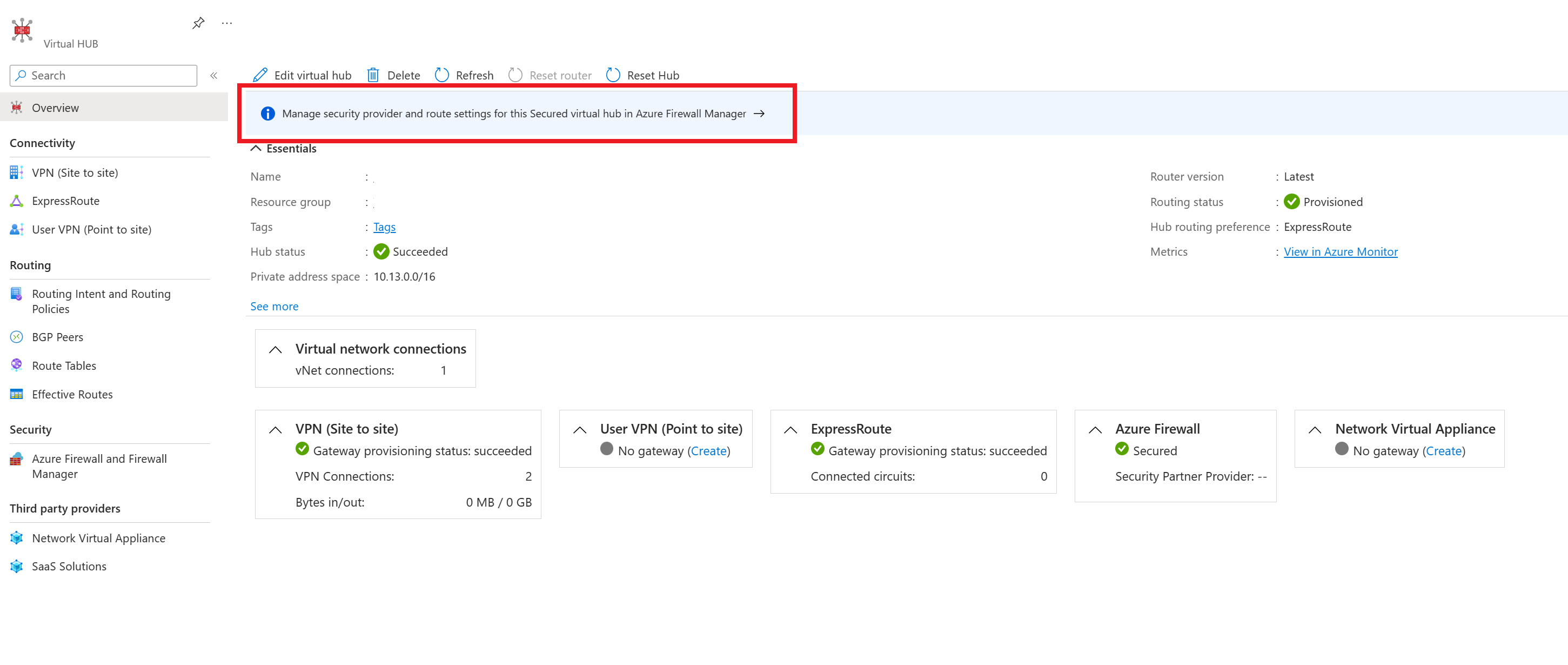

En Seguridad, seleccione Configuración del centro virtual protegido y, después, Administrar la configuración de la ruta y el proveedor de seguridad para este centro virtual protegido en Azure Firewall Manager

Seleccione el centro de conectividad en el que desea configurar las directivas de enrutamiento en el menú.

En Configuración, seleccione Configuración de seguridad.

Si desea configurar una directiva de enrutamiento de tráfico de Internet, seleccione Azure Firewall o el proveedor de seguridad de Internet pertinente en el menú desplegable Tráfico de Internet. En caso contrario, seleccione Ninguno.

Si desea configurar una directiva de enrutamiento de tráfico privado (para el tráfico de rama y de Virtual Network) a través de Azure Firewall, seleccione Azure Firewall en el menú desplegable para el tráfico privado. En caso contrario, seleccione Bypass Azure Firewall (Omitir Azure Firewall).

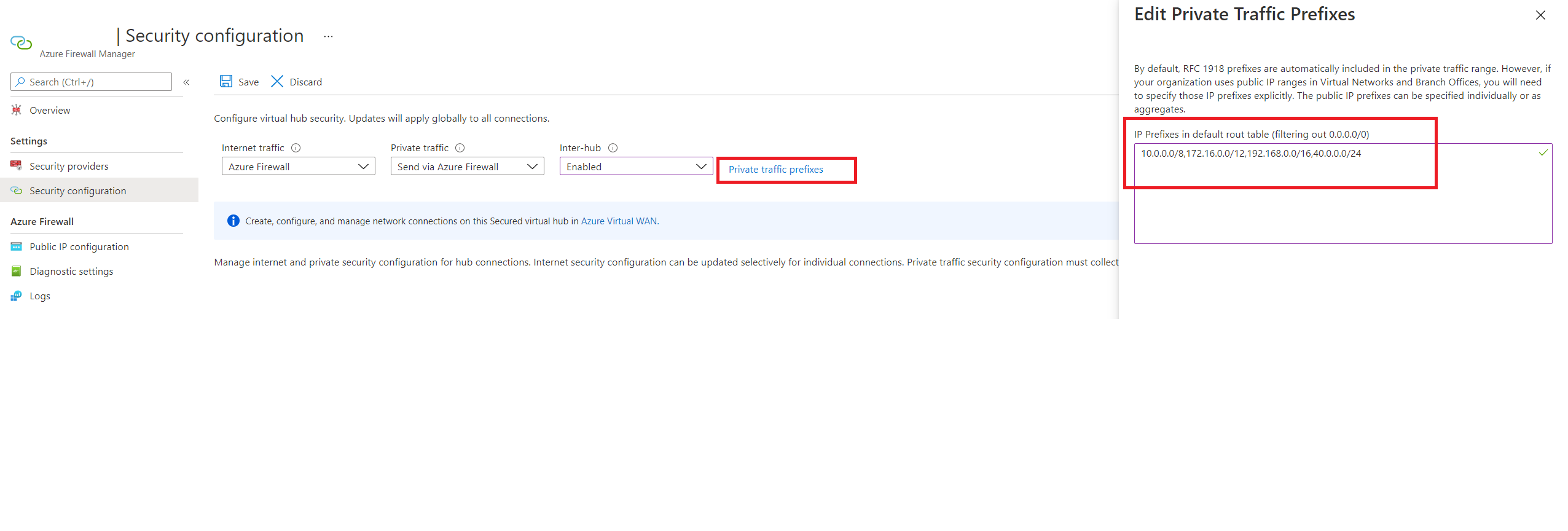

Si desea configurar una directiva de enrutamiento de tráfico privado y tiene ramas o redes virtuales que anuncian prefijos RFC1918 que no son de IANA, seleccione Private Traffic Prefixes (Prefijos de tráfico privado) y especifique los intervalos de prefijos RFC1918 que no son de IANA en el cuadro de texto que aparece. Seleccione Listo.

Seleccione Inter-hub (Entre centros de conectividad) para habilitarlo. Al habilitar esta opción, se garantiza que las directivas de enrutamiento se aplicarán a la intención de enrutamiento de este centro de conectividad de Virtual WAN.

Seleccione Guardar.

Repita los pasos 2 a 8 para los demás centros de conectividad de Virtual WAN protegidos para los que desea configurar directivas de enrutamiento.

En este momento, está a punto para enviar tráfico de prueba. Asegúrese de que las directivas de firewall están configuradas correctamente para permitir o denegar el tráfico en función de las configuraciones de seguridad deseadas.

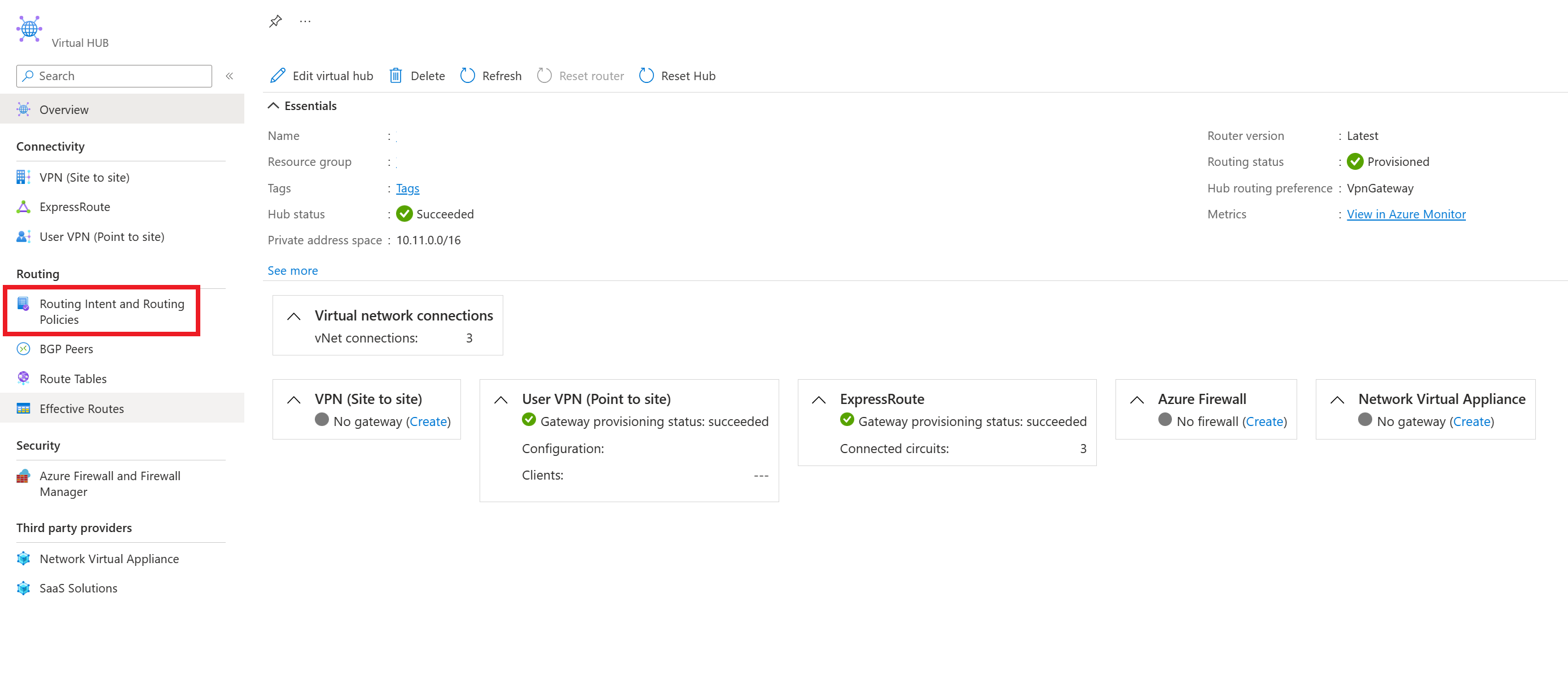

Configuración de directivas y de la intención de enrutamiento a través del portal de Virtual WAN

En los pasos siguientes se describe cómo configurar la intención de enrutamiento y las directivas de enrutamiento en el centro virtual mediante el portal de Virtual WAN.

Mediante el vínculo del portal personalizado que se proporciona en el correo electrónico de confirmación del paso 3 de la sección Requisitos previos, vaya al centro de conectividad de Virtual WAN en el que desea configurar las directivas de enrutamiento.

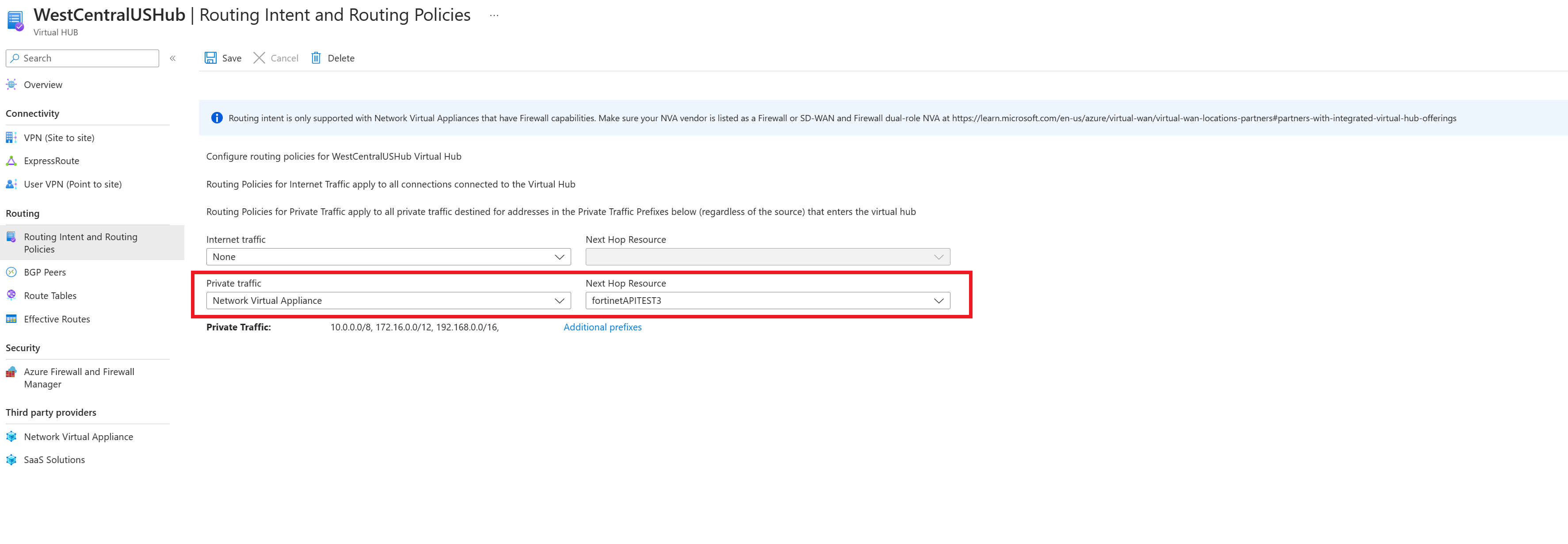

En Routing (Enrutamiento), seleccione Routing Policies (Directivas de enrutamiento).

Si desea configurar una directiva de enrutamiento de tráfico privado (para una rama y tráfico de Virtual Network), seleccione Azure Firewall, aplicación virtual de red o soluciones SaaS en Tráfico privado. En Recurso de próximo salto, seleccione el recurso de próximo salto correspondiente.

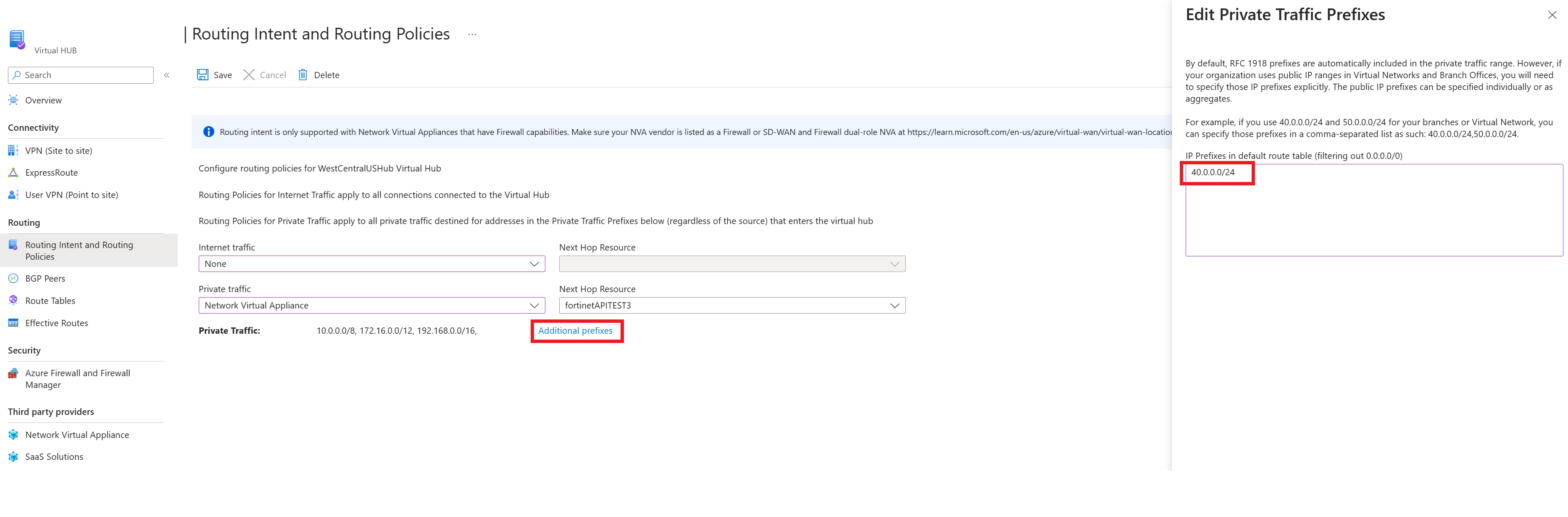

Si desea configurar una directiva de enrutamiento de tráfico privado y tiene ramas o redes virtuales que usan prefijos RFC1918 que no son de IANA, seleccione Additional Prefixes (Prefijos adicionales) y especifique los intervalos de prefijos RFC1918 que no son de IANA en el cuadro de texto que aparece. Seleccione Listo. Asegúrese de agregar el mismo prefijo al cuadro de texto Prefijo de tráfico privado en todos los Centros virtuales configurados con directivas de enrutamiento privado para asegurarse de que las rutas correctas se anuncian en todos los centros.

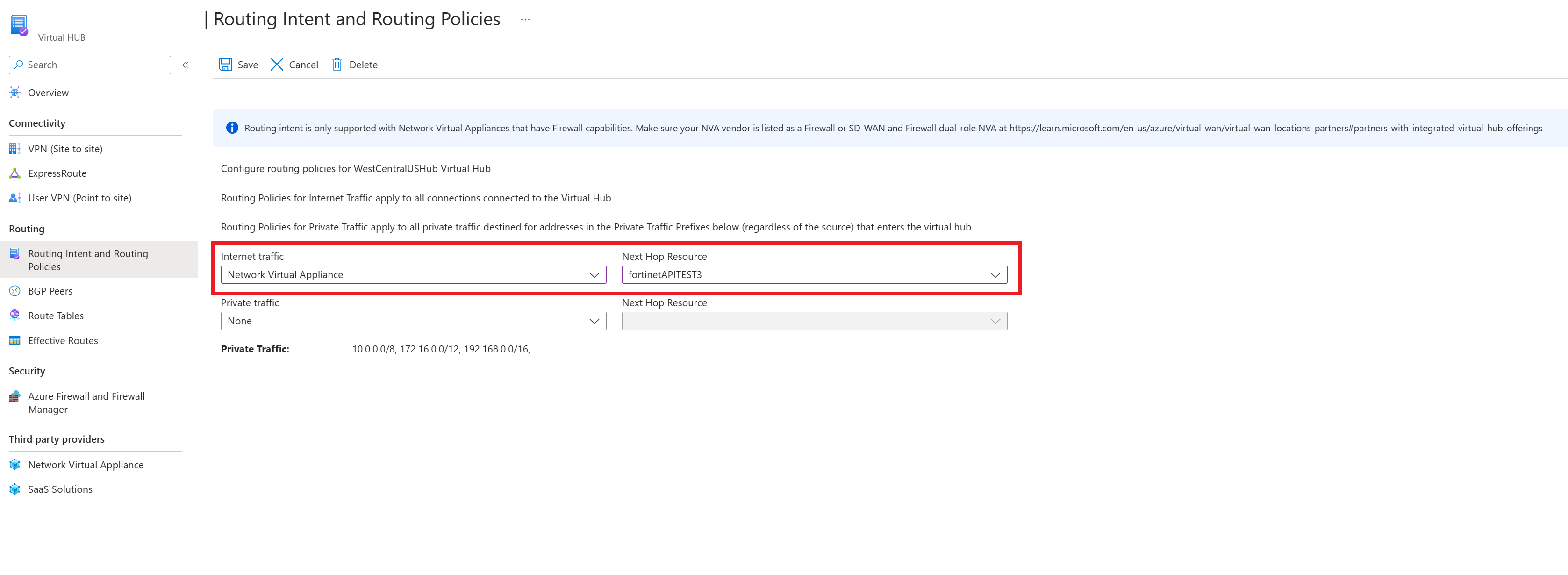

Si desea configurar una directiva de enrutamiento de tráfico de Internet, seleccione Azure Firewall, aplicación virtual de red o solución SaaS. En Recurso de próximo salto, seleccione el recurso de próximo salto correspondiente.

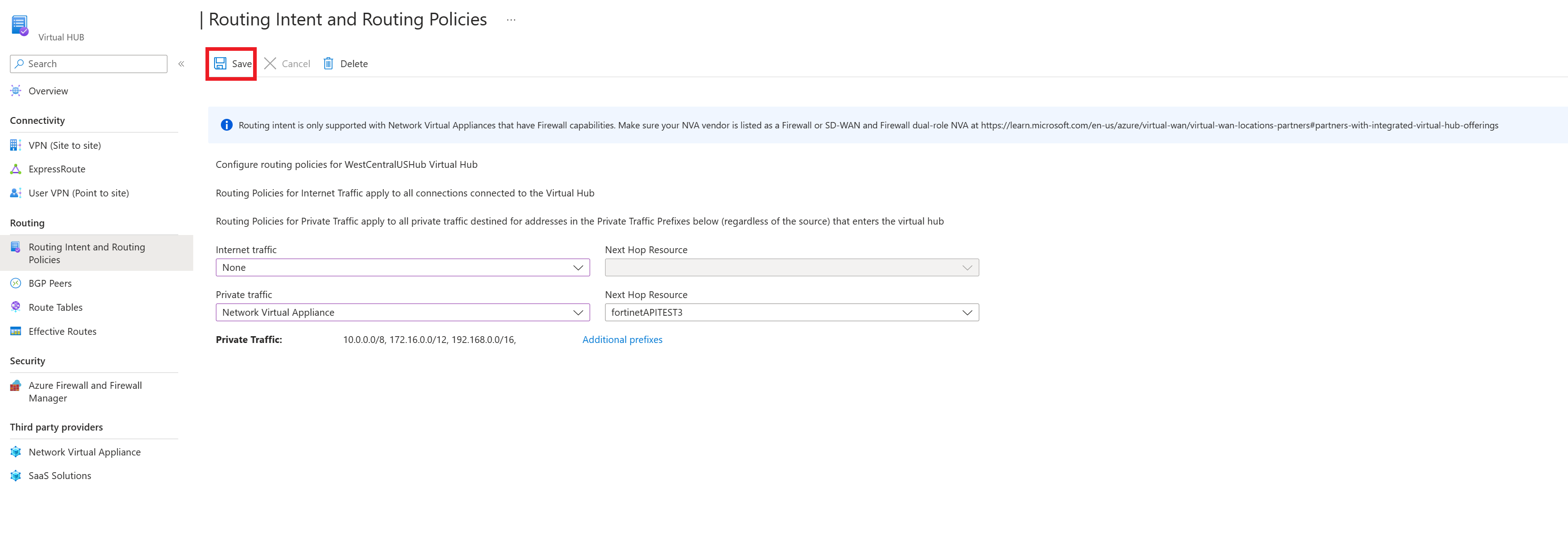

Para aplicar la intención de enrutamiento y la configuración de las directivas de enrutamiento, haga clic en Save (Guardar).

Repita el procedimiento para todos los centros para los que desea configurar las directivas de enrutamiento.

En este momento, está a punto para enviar tráfico de prueba. Asegúrese de que las directivas de firewall están configuradas correctamente para permitir o denegar el tráfico en función de las configuraciones de seguridad deseadas.

Configuración de la intención de enrutamiento mediante una plantilla de BICEP

Consulte la plantilla de BICEP para obtener información sobre la plantilla y los pasos.

Solucionar problemas

En la sección siguiente se describen las formas comunes de solucionar problemas al configurar directivas e intenciones de enrutamiento en el centro de Virtual WAN.

Rutas efectivas

Nota:

La obtención de las rutas eficaces aplicadas en los recursos de próximo salto de intención de enrutamiento de Virtual WAN solo se admite para el recurso de próximo salto especificado en la directiva de enrutamiento privado. Si usa directivas de enrutamiento privado e internet, compruebe las rutas efectivas en el recurso de próximo salto especificado en la directiva de enrutamiento privado para las rutas efectivas de los programas de Virtual WAN en el recurso de próximo salto de directiva de enrutamiento de Internet. Si solo usa directivas de enrutamiento de Internet, compruebe las rutas vigentes en defaultRouteTable para ver las rutas programadas en el recurso de próximo salto de la directiva de enrutamiento de Internet.

Cuando las directivas de enrutamiento privado se configuran en el centro virtual, Azure Firewall, una aplicación virtual de red o una solución SaaS inspeccionan todo el tráfico entre el entorno local y las redes virtuales o una solución SaaS en el centro virtual.

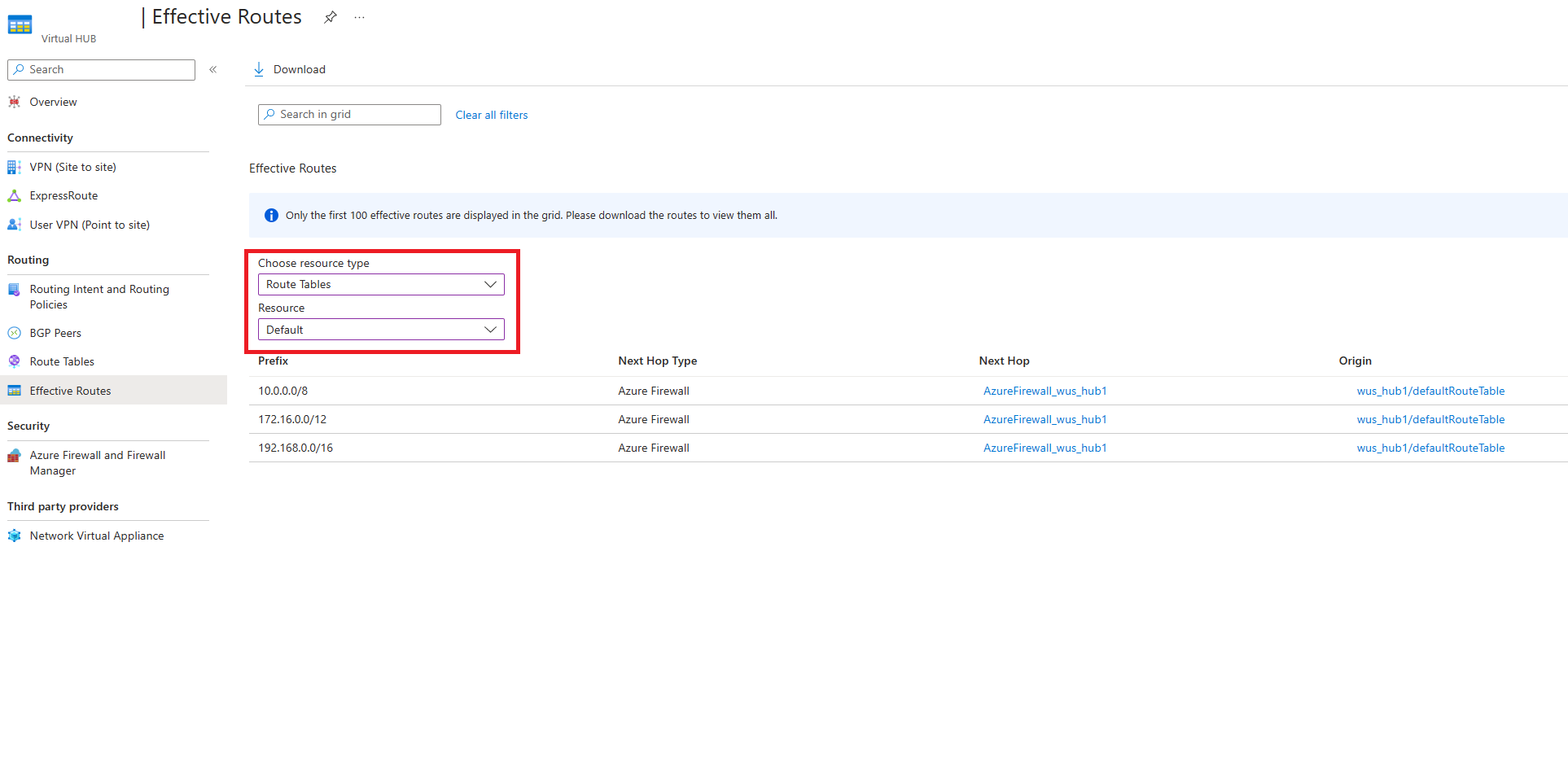

Por lo tanto, las rutas efectivas de defaultRouteTable muestran los prefijos agregados RFC1918 (10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12) con Azure Firewall o una aplicación virtual de red de próximo salto. Esto refleja que todo el tráfico entre las redes virtuales y las ramas se enruta a Azure Firewall, NVA o una solución SaaS en el centro para su inspección.

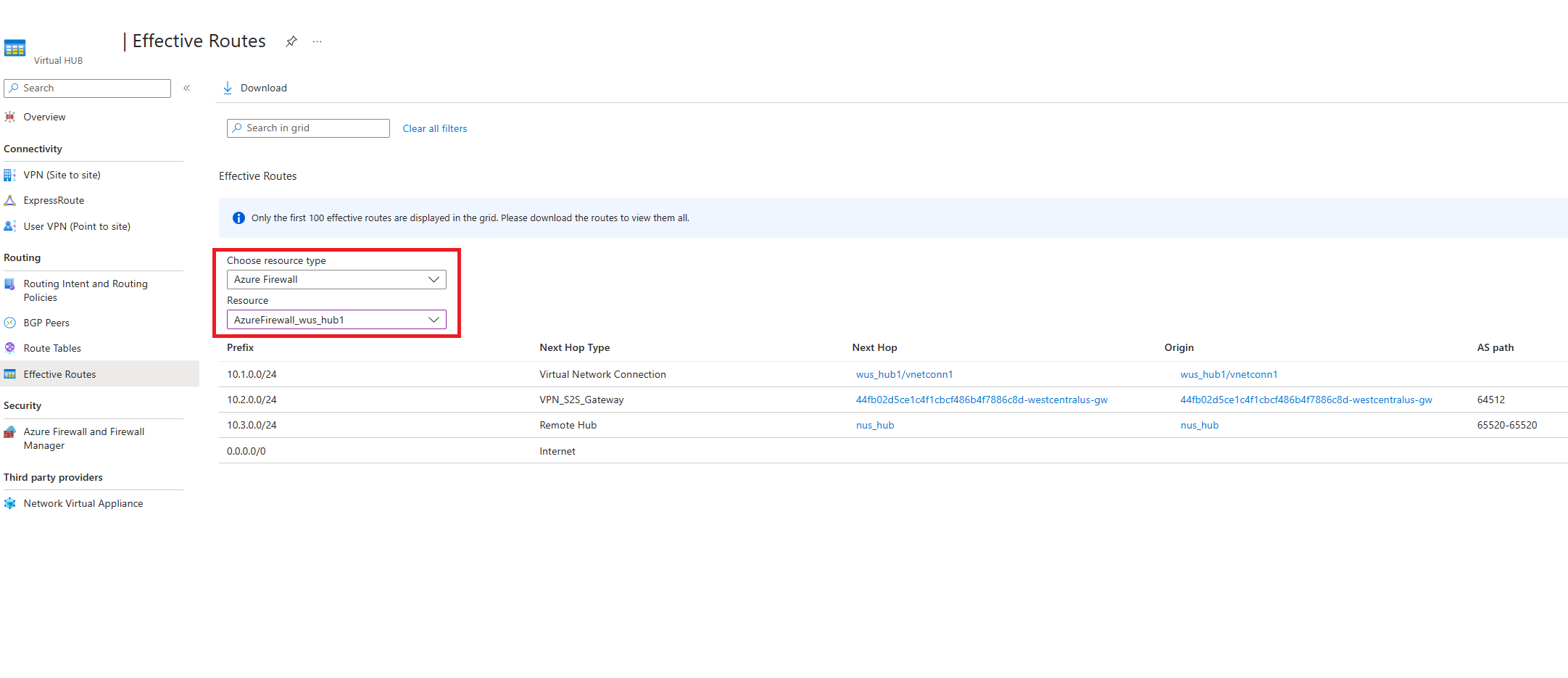

Una vez que el firewall inspecciona el paquete (y se permite el paquete debido a la configuración de regla de firewall), Virtual WAN reenvía el paquete a su destino final. Para ver qué rutas usa Virtual WAN para reenviar los paquetes inspeccionados, vea la tabla de rutas efectiva del firewall o la aplicación virtual de red.

La tabla de rutas eficaz del firewall ayuda a reducir y aislar problemas en la red, como configuraciones incorrectas o problemas con determinadas ramas y redes virtuales.

Solución de problemas de configuración

Si está solucionando problemas de configuración, tenga en cuenta lo siguiente:

- Asegúrese de que no tiene tablas de rutas personalizadas ni rutas estáticas en defaultRouteTable con conexión de Virtual Network de próximo salto.

- La opción para configurar la intención de enrutamiento está atenuada en Azure Portal si la implementación no cumple con los requisitos anteriores.

- Si usa la CLI, PowerShell o REST, se produce un error en la operación de creación de la intención de enrutamiento. Elimine la intención de enrutamiento con errores, quite las tablas de rutas personalizadas y las rutas estáticas y, a continuación, intente de nuevo la operación de creación.

- Si usa Azure Firewall Manager, asegúrese de que las rutas existentes en defaultRouteTable se denominan private_traffic, internet_traffic o all_traffic. La opción para configurar la intención de enrutamiento (habilitación de la opción entre centros) está atenuada si las rutas se denominan de otra forma.

- Después de configurar la intención de enrutamiento en un centro, asegúrese de que las actualizaciones de las conexiones existentes o las nuevas conexiones al centro se crean con los campos opcionales asociados y propagados de la tabla de rutas establecidos en vacíos. Establecer las asociaciones y propagaciones opcionales como vacías se realiza automáticamente para todas las operaciones realizadas a través de Azure Portal.

Solución de problemas de ruta de acceso de datos

Suponiendo que ya ha revisado la sección Limitaciones conocidas, estas son algunas maneras de solucionar problemas de la ruta de acceso a datos y la conectividad:

- Solución de problemas con rutas eficaces:

- Si las directivas de enrutamiento privado están configuradas, debería ver rutas con firewall de próximo salto en las rutas efectivas de defaultRouteTable para los agregados RFC1918 (10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12) así como los prefijos especificados en el cuadro de texto de tráfico privado. Asegúrese de que todas las redes virtuales y los prefijos locales son subredes dentro de las rutas estáticas de defaultRouteTable. Si un entorno local o red virtual usa un espacio de direcciones que no es una subred dentro de las rutas efectivas de defaultRouteTable, agregue el prefijo al cuadro de texto de tráfico privado.

- Si las directivas de enrutamiento de tráfico de Internet están configuradas, debería ver una ruta predeterminada (0.0.0.0/0) en las rutas efectivas de DefaultRouteTable.

- Una vez que haya comprobado que las rutas efectivas de defaultRouteTable tienen los prefijos correctos, vea las rutas efectivas de la aplicación virtual de red o de Azure Firewall. Las rutas efectivas en el firewall muestran a qué rutas de Virtual WAN ha seleccionado y determina a qué destinos el firewall puede reenviar paquetes. Averiguar qué prefijos faltan o se encuentran en un estado incorrecto ayuda a reducir los problemas en la ruta de acceso de datos y apuntar a la VPN, ExpressRoute, NVA o conexión BGP correcta para solucionar los problemas.

- Solución de problemas específica del escenario:

- Si tiene un centro no protegido (centro sin Azure Firewall o NVA) en Virtual WAN, asegúrese de que las conexiones al centro no protegido se propaguen a defaultRouteTable de los centros con la intención de enrutamiento configurada. Si las propagaciones no están establecidas en defaultRouteTable, las conexiones al centro protegido no podrán enviar paquetes al centro no protegido.

- Si tiene directivas de enrutamiento de Internet configuradas, asegúrese de que la opción "Propagar ruta predeterminada" o "Habilitar seguridad de Internet" está establecida en "true" para todas las conexiones que deben aprender la ruta predeterminada 0.0.0.0/0. Las conexiones en las que esta configuración está establecida en "false" no aprenderán la ruta 0.0.0.0/0, incluso si se configuran directivas de enrutamiento de Internet.

- Si usa puntos de conexión privados implementados en redes virtuales conectadas al centro virtual, el tráfico local destinado a los puntos de conexión privados implementados en redes virtuales conectadas al centro de Virtual WAN omite de manera predeterminada la intención de enrutamiento de próximo salto de Azure Firewall, NVA o SaaS. Sin embargo, esto da como resultado el enrutamiento asimétrico (lo que puede provocar la pérdida de conectividad entre los puntos de conexión locales y privados) a medida que los puntos de conexión privados de las redes virtuales de radio reenvían el tráfico local al firewall. Para garantizar la simetría de enrutamiento, habilite las directivas de red de tabla de ruta para puntos de conexión privados en las subredes donde se implementan los puntos de conexión privados. La configuración de las rutas /32 correspondientes a las direcciones IP privadas del punto de conexión privado en el cuadro de texto de Tráfico privado no garantizará la simetría del tráfico cuando las directivas de enrutamiento privado estén configuradas en el centro.

- Si usa ExpressRoute cifrado con directivas de enrutamiento privado, asegúrese de que el dispositivo firewall tiene una regla configurada para permitir el tráfico entre el punto de conexión de túnel de IP privado VPN Gateway de Virtual WAN de sitio a sitio y el dispositivo VPN local. Los paquetes ESP (exterior cifrado) deben iniciar sesión en los registros de Azure Firewall. Para más información sobre ExpressRoute cifrado con intención de enrutamiento, consulte la documentación de ExpressRoute cifrado.

- Si usa tablas de rutas definidas por el usuario en las redes virtuales radiales, asegúrese de que "Propagar rutas de puerta de enlace" esté establecida en "Sí" en la tabla de rutas. Se debe habilitar "Propagar rutas de puerta de enlace" para que Virtual WAN anuncie las rutas a las cargas de trabajo implementadas en redes virtuales radiales conectadas a Virtual WAN. Para obtener más información sobre la configuración de la tabla de rutas definida por el usuario, consulte Documentación de enrutamiento definida por el usuario de Virtual Network.

Solución de problemas de enrutamiento de Azure Firewall

- Asegúrese de que el estado de aprovisionamiento de Azure Firewall se realiza correctamente antes de intentar configurar la intención de enrutamiento.

- Si usa prefijos RFC1918 que no son de IANA en las ramas o redes virtuales, asegúrese de que ha especificado esos prefijos en el cuadro de texto "Prefijos privados". Los "Prefijos privados" configurados no se propagan automáticamente a otros centros de conectividad de Virtual WAN que se configuró con la intención de enrutamiento. Para garantizar la conectividad, agregue estos prefijos al cuadro de texto "Prefijos privados" en cada centro de conectividad que tenga intención de enrutamiento.

- Si ha especificado direcciones que no son RFC1918 como parte del cuadro de texto Prefijos de tráfico privado de Firewall Manager, es posible que tenga que configurar directivas SNAT en el firewall para deshabilitar SNAT para el tráfico privado que no sea RFC1918. Para obtener más información, consulte Rangos de SNAT de Azure Firewall

- Configure y vea los registros de Azure Firewall para solucionar problemas y analizar el tráfico de red. Para más información sobre cómo configurar la supervisión en Azure Firewall, consulte Diagnóstico de Azure Firewall. Para obtener información general sobre los distintos tipos de registros de Firewall, consulte Registros y métricas de Azure Firewall.

- Para más información acerca de Azure Firewall, consulte la documentación de Azure Firewall.

Solución de problemas de aplicaciones virtuales de red

- Asegúrese de que el estado de aprovisionamiento de la aplicación virtual de red se realiza correctamente antes de intentar configurar la intención de enrutamiento.

- Si usa prefijos RFC1918 que no son de IANA en el entorno local conectado o las redes virtuales, asegúrese de que ha especificado esos prefijos en el cuadro de texto "Prefijos privados". Los "Prefijos privados" configurados no se propagan automáticamente a otros centros de conectividad de Virtual WAN que se configuró con la intención de enrutamiento. Para garantizar la conectividad, agregue estos prefijos al cuadro de texto "Prefijos privados" en cada centro de conectividad que tenga intención de enrutamiento.

- Si ha especificado direcciones que no son RFC1918 como parte del cuadro de texto Prefijos de tráfico privado, es posible que tenga que configurar directivas SNAT en la NVA para deshabilitar SNAT para determinado tráfico privado que no sea RFC1918.

- Compruebe los registros del firewall de NVA para ver si las reglas de firewall quitan o deniegan el tráfico.

- Póngase en contacto con el proveedor de NVA para obtener más soporte técnico e instrucciones sobre la solución de problemas.

Solución de problemas de software como servicio

- Asegúrese de que el estado de aprovisionamiento de la solución SaaS se realiza correctamente antes de intentar configurar la intención de enrutamiento.

- Para obtener más sugerencias de solución de problemas, consulte la sección de solución de problemas en Documentación de Virtual WAN o consulte la Documentación de NGFW en la nueva de Palo Alto Networks.

Pasos siguientes

Para obtener más información sobre el enrutamiento de centros virtuales, vea Acerca del enrutamiento de centros virtuales. Para más información sobre Virtual WAN, consulte las preguntas más frecuentes.