Acerca del enrutamiento de centros virtuales

Las funcionalidades de enrutamiento de centros virtuales se proporcionan mediante un enrutador que administra todo el enrutamiento entre puertas de enlace mediante el Protocolo de puerta de enlace de borde (BGP). Un centro virtual puede contener varias puertas de enlace, como una puerta de enlace de VPN de sitio a sitio, una puerta de enlace de ExpressRoute, una puerta de enlace de punto a sitio y Azure Firewall. Este enrutador también proporciona conectividad de tránsito entre las redes virtuales que se conectan a un centro virtual y pueden admitir hasta un rendimiento agregado de 50 Gbps. Estas funcionalidades de enrutamiento se aplican a los clientes de Virtual WAN estándar.

Para configurar el enrutamiento, vea Configuración del enrutamiento de centro virtual.

Conceptos de enrutamiento

En las secciones siguientes se describen los conceptos clave del enrutamiento de centros virtuales.

Tabla de rutas del centro de conectividad

Una tabla de rutas de centros virtuales puede contener una o varias rutas. Una ruta incluye su nombre, una etiqueta, un tipo de destino, una lista de prefijos de destino y la información de próximo salto de un paquete que se va a enrutar. Una conexión tiene una configuración de enrutamiento que se asocia o se propaga a una tabla de rutas.

Intención y directivas de enrutamiento de centros

Las directivas de enrutamiento e intención de enrutamiento le permiten configurar su centro de Virtual WAN para enviar tráfico de Internet y privado (punto a sitio, sitio a sitio, ExpressRoute, dispositivos virtuales de red dentro del centro de Virtual WAN y red virtual) a través de una instancia de Azure Firewall, un firewall de próxima generación NVA o una solución de software como servicio implementada en el centro de Virtual WAN. Hay dos tipos de directivas de enrutamiento: de tráfico de Internet y de tráfico privado. Cada centro de Virtual WAN puede tener, como máximo, una directiva de enrutamiento de tráfico de Internet y otra de tráfico privado, cada una con un recurso de próximo salto.

Aunque el tráfico privado incluye prefijos de dirección de ramas y de red virtual, las directivas de enrutamiento los consideran como una entidad dentro de los conceptos de intención de enrutamiento.

Directiva de enrutamiento de tráfico de Internet: cuando se configure una directiva de enrutamiento de tráfico de Internet en un centro de Virtual WAN, todas las conexiones de rama (VPN de usuario, VPN de punto a sitio, VPN de sitio a sitio y ExpressRoute) y de red virtual a dicho centro reenviarán el tráfico de Internet al recurso de Azure Firewall o al proveedor de seguridad externo que se haya especificado como parte de la directiva de enrutamiento.

Directiva de enrutamiento de tráfico privado: cuando se configure una directiva de enrutamiento de tráfico privado en un centro de Virtual WAN, todo el tráfico de rama y de Virtual Network dentro y fuera de dicho centro, incluido el tráfico entre centros, se reenviará al recurso de próximo salto de Azure Firewall que se haya especificado en la directiva de enrutamiento de tráfico privado.

Para más información, consulte Configuración de intención y directivas de enrutamiento del centro de Virtual WAN.

Conexiones

Las conexiones son recursos de Resource Manager que tienen una configuración de enrutamiento. Los cuatro tipos de conexiones son:

- Conexión VPN: conecta un sitio VPN a una puerta de enlace de VPN de centro virtual.

- Conexión de ExpressRoute: conecta un circuito de ExpressRoute a una puerta de enlace de ExpressRoute de centro virtual.

- Conexión con la configuración de punto a sitio: conecta una configuración de una VPN de usuario (punto a sitio) a una puerta de enlace de VPN de centro virtual (punto a sitio).

- Conexión de red virtual del centro: conecta redes virtuales a un centro virtual.

Puede configurar el enrutamiento de una conexión de red virtual durante la instalación. De forma predeterminada, todas las conexiones se asocian y propagan a la tabla de rutas predeterminada.

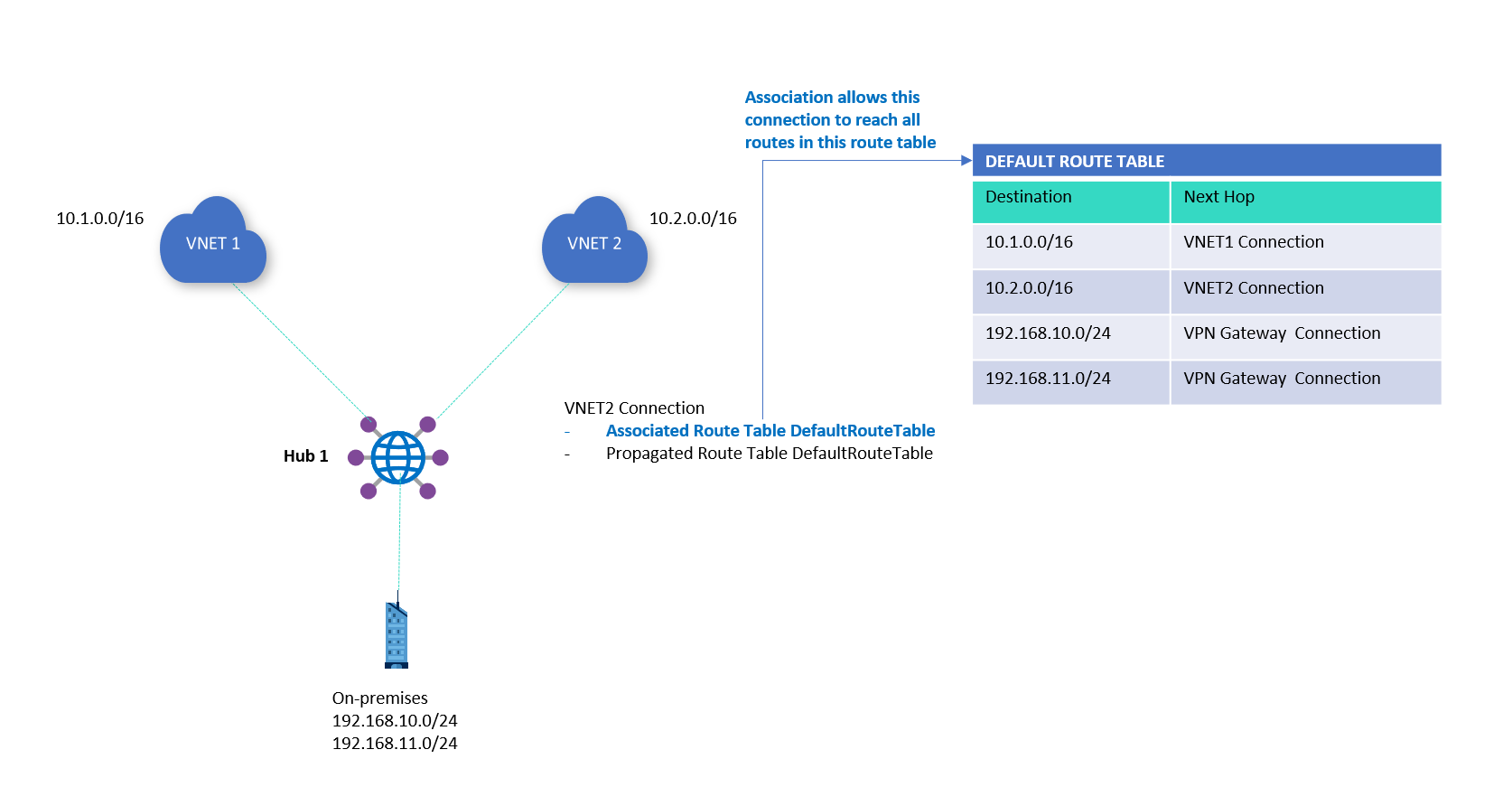

Asociación

Cada conexión está asociada a una tabla de rutas. La asociación de una conexión a una tabla de rutas permite que el tráfico (de esa conexión) se envíe al destino indicado como rutas en la tabla de rutas. La configuración de enrutamiento de la conexión muestra la tabla de rutas asociada. Se pueden asociar varias conexiones a la misma tabla de rutas. Todas las conexiones VPN, ExpressRoute y VPN de usuario están asociadas a la misma tabla de rutas (predeterminada).

De forma predeterminada, todas las conexiones están asociadas a una tabla de rutas predeterminada en un centro virtual. Cada centro virtual tiene su propia tabla de rutas predeterminada, que se puede editar para agregar una o más rutas estáticas. Las rutas agregadas estáticamente tienen prioridad sobre las rutas aprendidas de forma dinámica para los mismos prefijos.

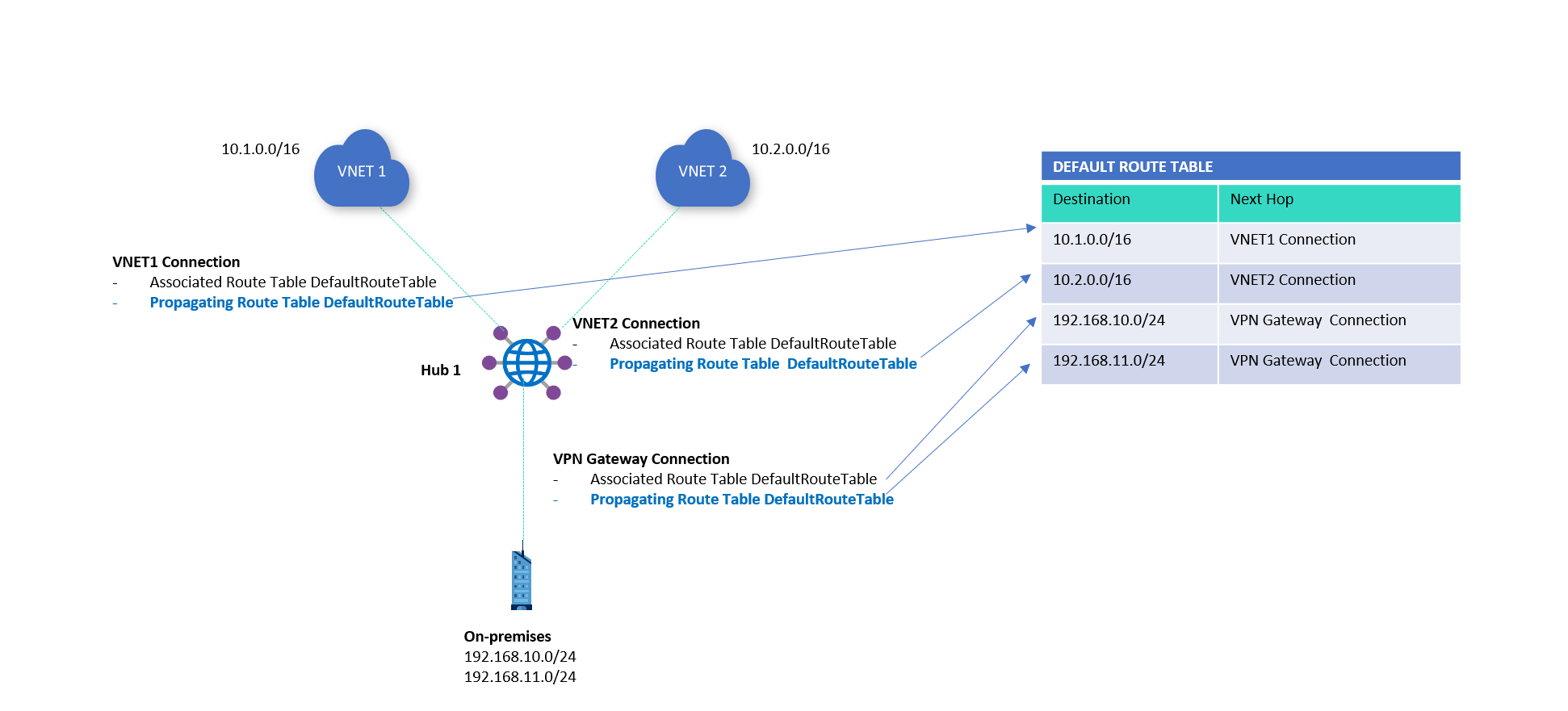

Propagación

Las conexiones propagan dinámicamente las rutas a una tabla de rutas. Con una conexión VPN, una conexión ExpressRoute o una conexión de configuración de punto a sitio, las rutas se propagan desde el centro virtual al enrutador local mediante BGP. Las rutas se pueden propagar a una o varias tablas de rutas.

También está disponible una tabla de rutas None para cada centro virtual. La propagación a la tabla de rutas None significa que no se requiere la propagación de ninguna ruta desde la conexión. Las conexiones VPN, ExpressRoute y VPN de usuario propagan rutas al mismo conjunto de tablas de rutas.

Etiquetas

Las etiquetas proporcionan un mecanismo para agrupar las tablas de rutas de forma lógica. Esto es especialmente útil durante la propagación de rutas desde las conexiones a varias tablas de rutas. Por ejemplo, la tabla de rutas predeterminada tiene una etiqueta integrada denominada "Default". Cuando los usuarios propagan las rutas de conexión a la etiqueta "Default", se aplica automáticamente a todas las tablas de rutas predeterminadas que se encuentran en todos los centros de Virtual WAN.

Si no se especifica ninguna etiqueta en la lista de etiquetas a las que se propaga una conexión de red virtual, la conexión de red virtual se propagará de manera automática a la etiqueta "Predeterminada".

Configuración de rutas estáticas en una conexión de red virtual

La configuración de rutas estáticas proporciona un mecanismo para dirigir el tráfico del centro a través de una dirección IP de próximo salto, que podría ser de una aplicación virtual de red (NVA) aprovisionada en una red virtual radial conectada a un centro virtual. La ruta estática se compone de un nombre de ruta, una lista de prefijos de destino y una dirección IP de próximo salto.

Eliminación de rutas estáticas

Para eliminar una ruta estática, la ruta debe eliminarse de la tabla de rutas en la que se coloca. Consulte Eliminación de una ruta para ver los pasos.

Tablas de rutas para rutas ya existentes

Las tablas de rutas ahora tienen características para la asociación y propagación. Las tablas de rutas preexistentes no tienen estas características. Si tiene rutas preexistentes en el enrutamiento del centro y desea usar las nuevas funcionalidades, tenga en cuenta los siguientes elementos:

Virtual WAN Estándar con rutas preexistentes en un centro virtual:

Si tiene rutas preexistentes en la sección Enrutamiento del centro de Azure Portal, primero debe eliminarlas y, luego, intentar crear tablas de rutas nuevas (disponibles en la sección Tablas de rutas del centro de Azure Portal).

Virtual WAN Básica con rutas preexistentes en un centro virtual:

Si tiene rutas preexistentes en la sección Enrutamiento del centro de Azure Portal, primero debe eliminarlas y después actualizar la versión Básica de Virtual WAN a la versión Estándar. Consulte Actualización de una virtual WAN de Básica a Estándar.

Restablecimiento del concentrador

El restablecimiento del concentrador virtual solo está disponible en Azure Portal. El restablecimiento le proporciona una forma de devolver cualquier recurso defectuoso, como tablas de rutas, enrutador de concentrador o el propio recurso de concentrador virtual, a su estado de aprovisionamiento correcto. Considere la posibilidad de restablecer el centro antes de comunicarse con Microsoft para obtener soporte técnico. Esta operación no restablece ninguna de las puertas de enlace de un centro virtual.

Consideraciones adicionales

Tenga en cuenta lo siguiente al configurar el enrutamiento de Virtual WAN:

- Todas las conexiones de rama (de punto a sitio, de sitio a sitio y de ExpressRoute) deben estar asociadas a la tabla de rutas predeterminada. De este modo, todas las ramas aprenderán los mismos prefijos.

- Todas las conexiones de rama deben propagar sus rutas al mismo conjunto de tablas de rutas. Por ejemplo, si decide que las rama deben propagarse a la tabla de rutas predeterminada, esta configuración debe ser coherente en todas las ramas. Como resultado, todas las conexiones asociadas a la tabla de rutas predeterminada podrán llegar a todas las ramas.

- Cuando se usa Azure Firewall en varias regiones, todas las redes virtuales de radio deben estar asociadas a la misma tabla de rutas. Por ejemplo, no es posible tener un subconjunto de redes virtuales que pasen por Azure Firewall mientras otras redes virtuales se saltan Azure Firewall en el mismo centro virtual.

- Puede especificar varias direcciones IP de próximo salto en una única conexión de Virtual Network. Sin embargo, la conexión de Virtual Network no es compatible con la dirección IP de próximo salto "múltiple o única" para la aplicación virtual de red "igual" en una red virtual SPOKE "si" una de las rutas con IP de próximo salto figura como dirección IP pública o 0.0.0.0/0 (Internet)

- Toda la información relativa a la ruta 0.0.0.0/0 se confina en la tabla de rutas de un centro local. Esta ruta no se propaga entre centros de conectividad.

- Solo puede usar Virtual WAN para programar rutas en un radio si el prefijo es más corto (menos específico) que el de la red virtual. Por ejemplo, en el diagrama anterior, la red Spoke VNET1 tiene el prefijo 10.1.0.0/16. En este caso, Virtual WAN no podría insertar una ruta que coincida con el prefijo de red virtual (10.1.0.0/16) ni con ninguna de las subredes (10.1.0.0/24, 10.1.1.0/24). En otras palabras, Virtual WAN no puede atraer tráfico entre dos subredes de la misma red virtual.

- Aunque es cierto que dos centros en la misma instancia de Virtual WAN anuncian rutas entre sí (siempre y cuando la propagación esté habilitada para las mismas etiquetas), esto solo se aplica al enrutamiento dinámico. Una vez definida una ruta estática, este no es el caso.

- Al configurar rutas estáticas, no use las direcciones IP del enrutador del centro como próximo salto.

- Si tiene previsto quitar las comunidades de Azure BGP de las rutas de red virtual y UDR, no anuncie estas rutas en la red virtual WAN. Si lo hace, creará problemas de enrutamiento e interrupciones.

Pasos siguientes

- Para configurar el enrutamiento, vea Configuración del enrutamiento de centro virtual.

- Para más información sobre Virtual WAN, consulte las preguntas más frecuentes.