Descripción sobre la cobertura de seguridad mediante el marco MITRE ATT&CK

MITRE ATT&CK es una base de conocimiento accesible públicamente de tácticas y técnicas que suelen usar los atacantes, y se crea y mantiene por medio de observaciones del mundo real. Muchas organizaciones usan la base de conocimiento MITRE ATT&CK para desarrollar metodologías y modelos de amenazas específicos que se usan para comprobar el estado de seguridad en sus entornos.

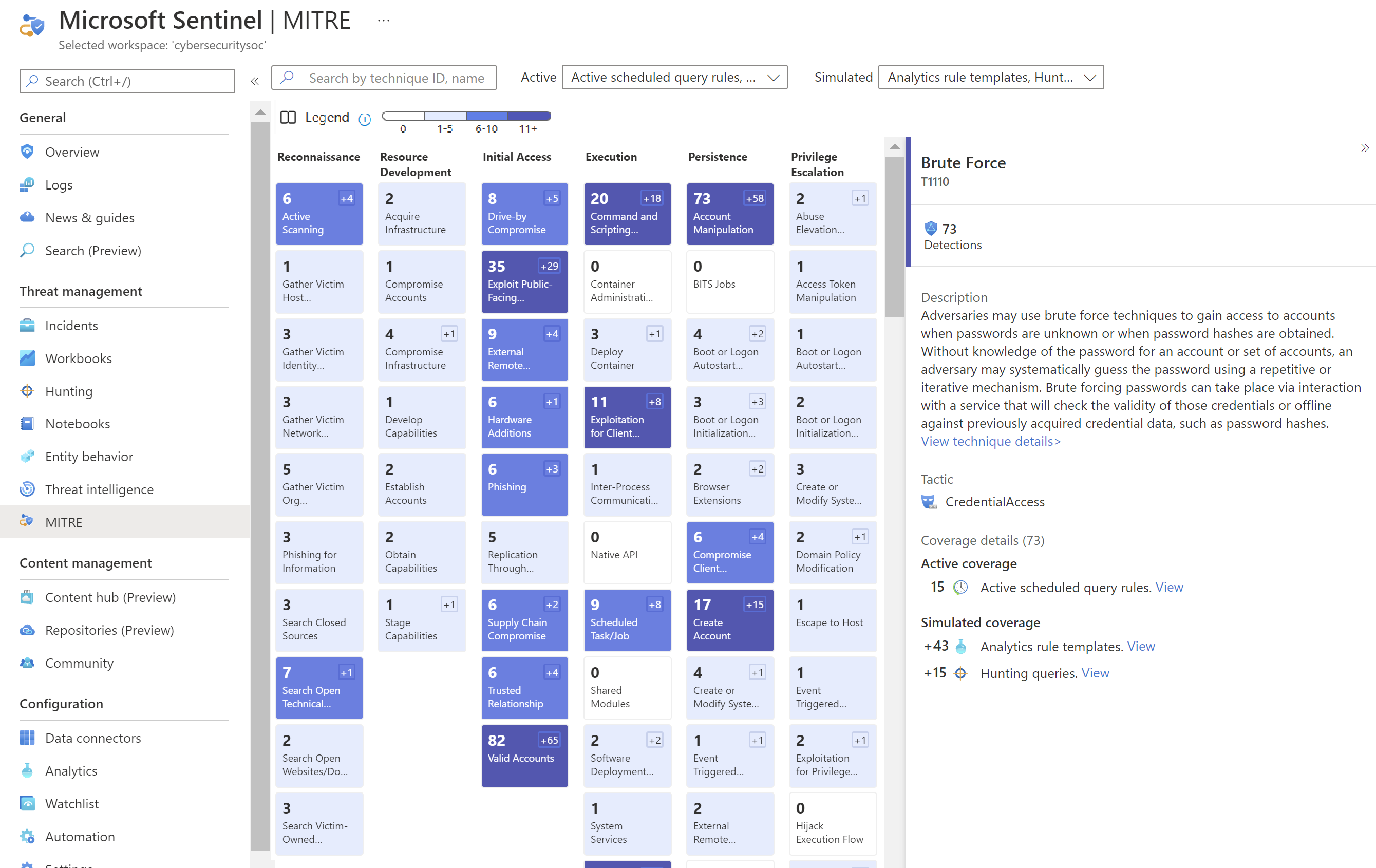

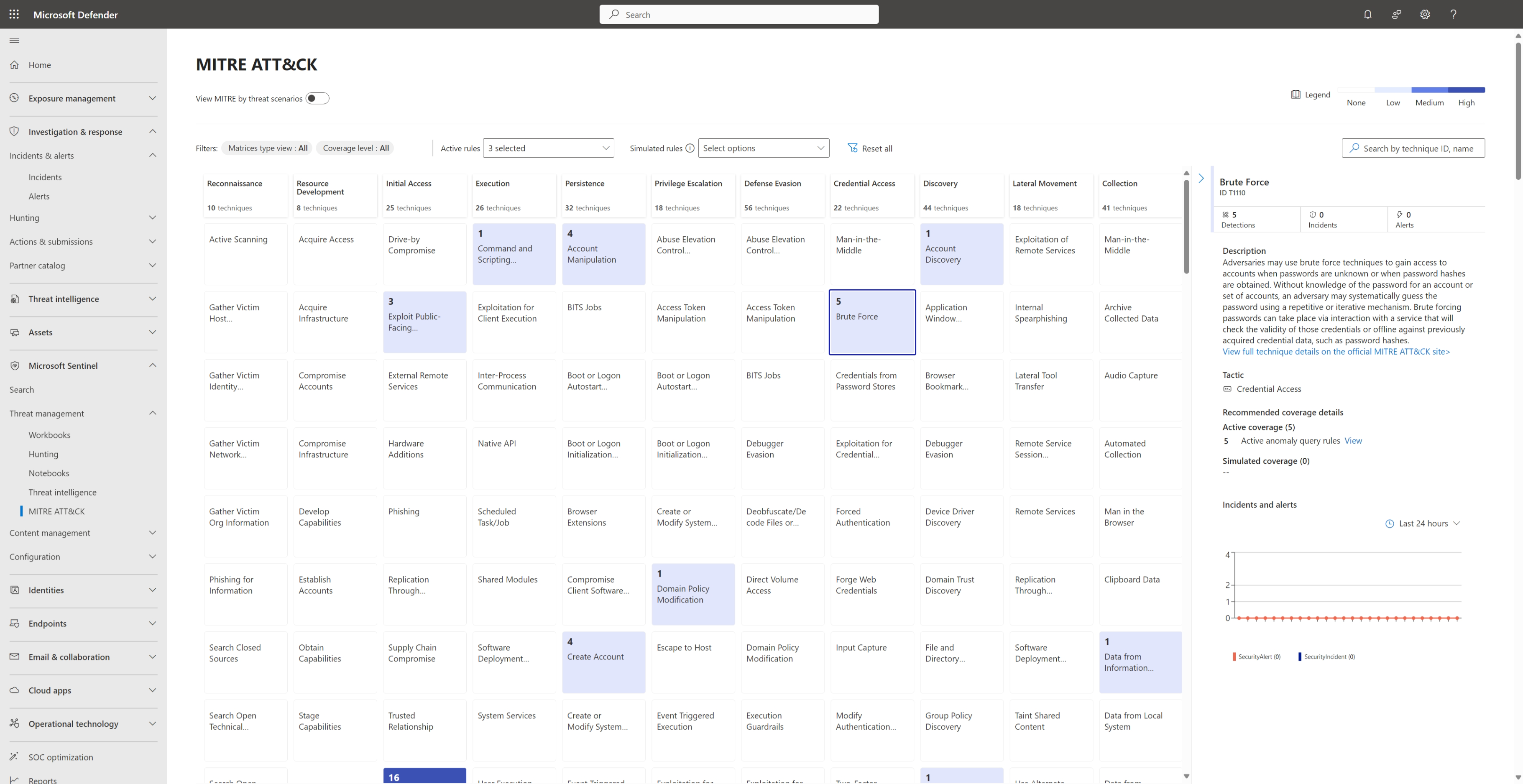

Microsoft Sentinel analiza los datos ingeridos, no solo para detectar amenazas y ayudarle a investigarlas, sino también para visualizar la naturaleza y la cobertura del estado de seguridad de su organización.

En este artículo se describe cómo usar la página de MITRE de Microsoft Sentinel para ver las reglas de análisis (detecciones) ya activas en el área de trabajo y las detecciones disponibles para configurar, para comprender la cobertura de seguridad de su organización, en función de las tácticas y técnicas del marco MITRE ATT&CK®.

Importante

La página de MITRE en Microsoft Sentinel SAP está actualmente en VERSIÓN PRELIMINAR. Los Términos complementarios de la versión preliminar de Azure incluyen términos legales que se aplican a las características de Azure que se encuentran en versión beta, versión preliminar o aún no se han publicado en disponibilidad general.

Requisitos previos

Antes de poder ver la cobertura de MITRE para su organización en Microsoft Sentinel, asegúrese de que tiene los siguientes requisitos previos:

- Una instancia activa de Microsoft Sentinel.

- Permisos necesarios para ver el contenido en Microsoft Sentinel. Para más información, consulte Roles y permisos de Microsoft Sentinel.

- Conectores de datos configurados para ingerir datos de seguridad relevantes en Microsoft Sentinel. Para obtener más información, consulte conectores de datos de Microsoft Sentinel.

- Reglas de consulta programadas activas y reglas en tiempo casi real (NRT) configuradas en Microsoft Sentinel. Para obtener más información, consulte Detección de amenazas en Microsoft Sentinel.

- Familiaridad con el marco ATT&CK de MITRE y sus tácticas y técnicas.

Versión del marco de MITRE ATT&CK

Microsoft Sentinel está alineado actualmente con el marco MITRE ATT&CK, versión 13.

Visualización de la cobertura actual de MITRE

De forma predeterminada, tanto la consulta programada activa actualmente como las reglas casi en tiempo real (NRT) se indican en la matriz de cobertura.

Realice una de las siguientes acciones, en función del portal que use:

En Azure Portal, en Administración de amenazas, seleccione MITRE ATT&CK (versión preliminar).

Use cualquiera de los métodos siguientes:

Use la leyenda para comprender cuántas detecciones están activas actualmente en su área de trabajo para una técnica específica.

Use la barra de búsqueda para buscar una técnica específica en la matriz, con el nombre o el id. de la técnica, para ver el estado de seguridad de la organización para la técnica seleccionada.

Seleccione una técnica específica en la matriz para ver más detalles en el panel de detalles. Ahí, use los vínculos para saltar a cualquiera de las siguientes ubicaciones:

En el área Descripción, seleccione Ver detalles técnicos completos... para obtener más información sobre la técnica seleccionada en la base de conocimiento del marco MITRE ATT&CK.

Desplácese hacia abajo en el panel y seleccione los vínculos a cualquiera de los elementos activos para saltar al área correspondiente en Microsoft Sentinel.

Por ejemplo, seleccione Hunting queries (Consultas de búsqueda) para saltar a la página Hunting (Búsqueda). Allí verá una lista filtrada de las consultas de búsqueda asociadas a la técnica seleccionada y disponibles para configurarlas en el área de trabajo.

En el portal de Defender, el panel de detalles también muestra los detalles de cobertura recomendados, incluida la proporción de detecciones activas y servicios de seguridad (productos) fuera de todas las detecciones y servicios recomendados para la técnica seleccionada.

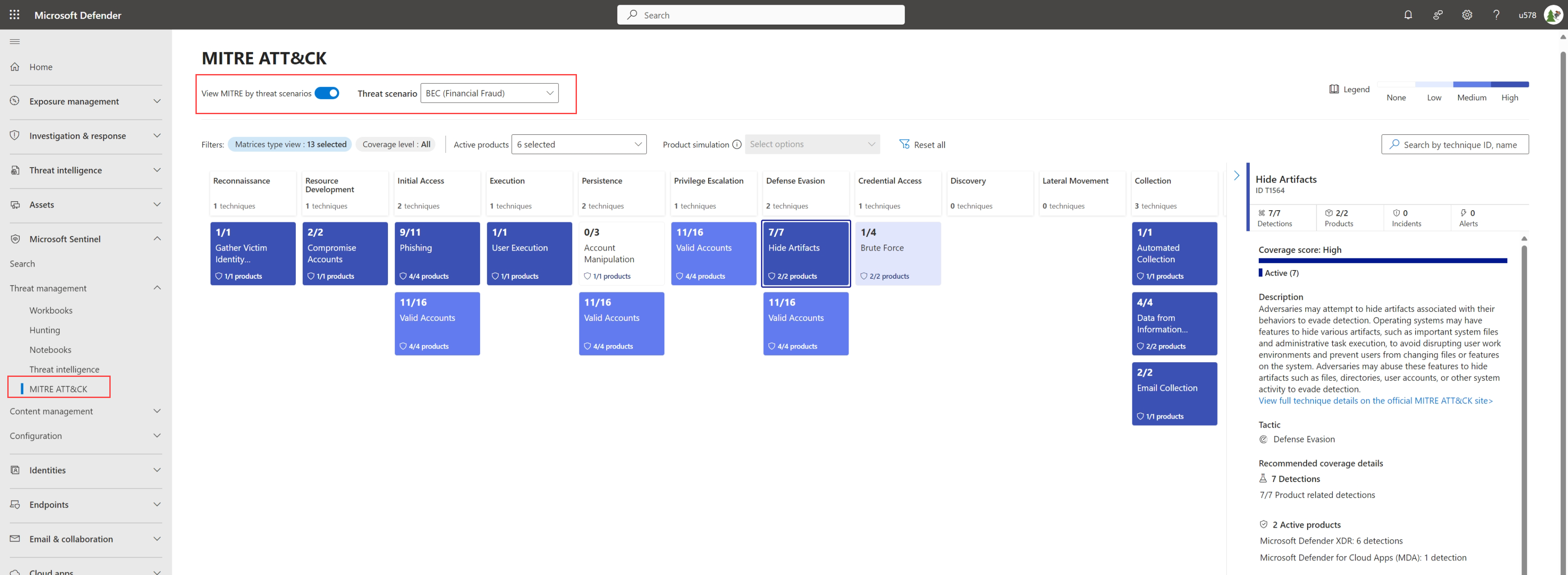

Simulación de una posible cobertura con las detecciones disponibles

En la matriz de cobertura de MITRE, la cobertura simulada hace referencia a las detecciones que están disponibles, pero que no están configuradas actualmente, en el área de trabajo de Microsoft Sentinel. Vea la cobertura simulada para conocer el posible estado de seguridad de su organización, por si fuera a configurar todas las detecciones disponibles.

En Microsoft Sentinel, en Administración de amenazas, seleccione MITRE ATTA&CK (versión preliminar) y luego seleccione elementos en el menú Reglas simuladas para simular el posible estado de seguridad de la organización.

A partir de ahí, utilice los elementos de la página como lo haría de otro modo para ver la cobertura simulada de una técnica específica.

Usar el marco MITRE ATT&CK en reglas de análisis e incidentes

Tener una regla programada en la que se ciertas técnicas MITRE aplicadas se ejecuten con regularidad en el área de trabajo de Microsoft Sentinel mejora el estado de seguridad que se muestra para su organización en la matriz de cobertura de MITRE.

Reglas de análisis:

- Cuando configure reglas de análisis, seleccione las técnicas MITRE específicas que desea aplicar a la regla.

- Al buscar reglas de análisis, filtre las reglas que se muestran por técnica para encontrar las reglas más rápidamente.

Para más información, consulte Detección de amenazas integrada y Creación de reglas de análisis personalizadas para detectar amenazas.

Incidents (Incidentes):

Cuando se crean incidentes para alertas que muestran las reglas con técnicas MITRE configuradas, las técnicas también se agregan a los incidentes.

Para más información, consulte el documento Investigación de incidentes con Microsoft Sentinel. Si su área de trabajo está integrada en la plataforma de operaciones de seguridad unificadas (SecOps) de Microsoft, investigue los incidentes en el portal de Microsoft Defender.

Búsqueda de amenazas:

- Al crear una nueva consulta de búsqueda, seleccione las tácticas y técnicas específicas que se aplicarán a la consulta.

- Al buscar consultas de búsqueda activas, filtre las consultas que se muestran por tácticas, para lo que debe seleccionar un elemento de la lista que está encima de la cuadrícula. Selección de una consulta para ver los detalles de táctica y técnica en el panel de detalles del lado

- Al crear marcadores, use la asignación de técnicas heredada de la consulta de búsqueda o cree su propia asignación.

Para más información, consulte Búsqueda de amenazas con Microsoft Sentinel y Realización de un seguimiento de los datos durante la búsqueda con Microsoft Sentinel.

Contenido relacionado

Para más información, vea: