Transición a un perímetro de seguridad de red en Azure

En este artículo, obtendrá información sobre los distintos modos de acceso y cómo realizar la transición a un perímetro de seguridad de red en Azure. Los modos de acceso controlan el comportamiento de acceso y registro del recurso.

Punto de configuración del modo de acceso en asociaciones de recursos

El punto de configuración del modo de acceso forma parte de una asociación de recursos en el perímetro y, por tanto, el administrador del perímetro puede establecerlo.

La propiedad accessMode se puede establecer en una asociación de recursos para controlar el acceso a la red pública del recurso.

Los posibles valores de accessMode que se aplican actualmente son Aplicado y Aprendizaje.

| Modo de acceso | Descripción |

|---|---|

| Aprendizaje | Este es el modo de acceso predeterminado. La evaluación en este modo usará la configuración del perímetro de seguridad de red como línea base, pero en el caso de no encontrar una regla coincidente, la evaluación se revertirá a la configuración del firewall de recursos que luego puede aprobar el acceso con la configuración existente. |

| Aplicado | Cuando se establece explícitamente, el recurso obedece solo a reglas de acceso de perímetro de seguridad de red. |

Evitar interrupciones de conectividad al adoptar el perímetro de seguridad de red

Habilitar el modo de aprendizaje

Para evitar interrupciones de conectividad no deseadas al adoptar el perímetro de seguridad de red a los recursos de PaaS existentes y garantizar una transición sin problemas a configuraciones seguras, los administradores pueden agregar recursos de PaaS al perímetro de seguridad de red en modo de aprendizaje. Aunque este paso no protege los recursos de PaaS, sí lleva a cabo lo siguiente:

- Permite que las conexiones se establezcan de acuerdo con la configuración del perímetro de seguridad de red. Además, los recursos de esta de configuración se recuperan tras error para respetar las reglas de firewall definidas por recursos y el comportamiento de acceso de confianza cuando las reglas de acceso perimetral de seguridad de red no permiten las conexiones.

- Cuando se habilitan los registros de diagnóstico, genera registros que detallan si las conexiones se aprobaron en función de la configuración del perímetro de seguridad de red o la configuración del recurso. A continuación, los administradores pueden analizar esos registros para identificar brechas en las reglas de acceso, las pertenencias perimetrales que faltan y las conexiones no deseadas.

Importante

Los recursos de PaaS operativos en modo de Aprendizaje solo deben servir como paso transitorio. Los actores malintencionados pueden aprovechar los recursos no seguros para filtrar datos. Por lo tanto, es fundamental realizar la transición a una configuración totalmente segura lo antes posible con el modo de acceso establecido en Aplicado.

Transición al modo aplicado para los recursos existentes

Para proteger completamente el acceso público, es esencial pasar al modo aplicado en el perímetro de seguridad de red. Los aspectos que se deben tener en cuenta antes de pasar al modo aplicado son el impacto en el acceso público, privado, de confianza y perimetral. Cuando se aplica en modo aplicado, el comportamiento del acceso a la red en los recursos de PaaS asociados en distintos tipos de recursos de PaaS se puede resumir de la siguiente manera:

- Acceso público: hace referencia a las solicitudes entrantes o salientes realizadas a través de redes públicas. Los recursos de PaaS protegidos por un perímetro de seguridad de red tienen deshabilitado el acceso público entrante y saliente de forma predeterminada, pero las reglas de acceso de perímetro de seguridad de red se pueden usar para permitir de forma selectiva el tráfico público que coincida con ellos.

- Acceso perimetral: hace referencia a solicitudes entrantes o salientes entre la parte de recursos del mismo perímetro de seguridad de red. Para evitar la filtración e infiltración de datos, este tráfico perimetral nunca cruzará los límites perimetrales a menos que se apruebe explícitamente como tráfico público tanto en el origen como en el destino en modo aplicado. La identidad administrada debe asignarse a los recursos para el acceso perimetral.

- Acceso de confianza: el acceso de servicio de confianza hace referencia a una característica de algunos servicios de Azure que permiten el acceso a través de redes públicas cuando su origen es servicios específicos de Azure que se consideran de confianza. Dado que el perímetro de seguridad de red proporciona un control más granular que el acceso de confianza, no se admite el acceso de confianza en modo aplicado.

- Acceso privado: el acceso a través de vínculos privados no se ve afectado por el perímetro de seguridad de red.

Traslado de nuevos recursos al perímetro de seguridad de red

El perímetro de seguridad de red admite un comportamiento seguro de forma predeterminada mediante la introducción de una nueva propiedad en publicNetworkAccess denominada SecuredbyPerimeter. Cuando se establece, bloquea el acceso público e impide que los recursos de PaaS se expongan a redes públicas.

En la creación de recursos, si publicNetworkAccess se establece en SecuredByPerimeter, el recurso se crea en el modo de bloqueo incluso cuando no está asociado a un perímetro. Solo se permitirá el tráfico de vínculo privado si está configurado. Una vez asociado a un perímetro, el perímetro de seguridad de red rige el comportamiento del acceso a los recursos. En la tabla siguiente se resume el comportamiento de acceso en varios modos y la configuración de acceso a la red pública:

| Modo de acceso de asociación | Sin asociar | Modo de aprendizaje | Modo aplicado |

|---|---|---|---|

| Acceso a una red pública | |||

| Habilitado | Entrada: Reglas de recursos Salida Permitido |

Entrada: Perímetro de seguridad de red + Reglas de recursos Salida Reglas de perímetro de seguridad de red + Permitido |

Entrada: Reglas de perímetro de seguridad de red Salida Reglas de perímetro de seguridad de red |

| Deshabilitado | Entrada: Denegado Salida: Permitido |

Entrada: Reglas de perímetro de seguridad de red Salida: Reglas de perímetro de seguridad de red + Permitido |

Entrada: Reglas de perímetro de seguridad de red Salida: Reglas de perímetro de seguridad de red |

| SecuredByPerimeter | Entrada: Denegado Salida: Denegado |

Entrada: Reglas de perímetro de seguridad de red Salida: Reglas de perímetro de seguridad de red |

- Entrada: Reglas de perímetro de seguridad de red - Salida: Reglas de perímetro de seguridad de red |

Pasos para configurar las propiedades publicNetworkAccess y accessMode

Las propiedades publicNetworkAccess y accessMode se pueden establecer mediante Azure Portal siguiendo estos pasos:

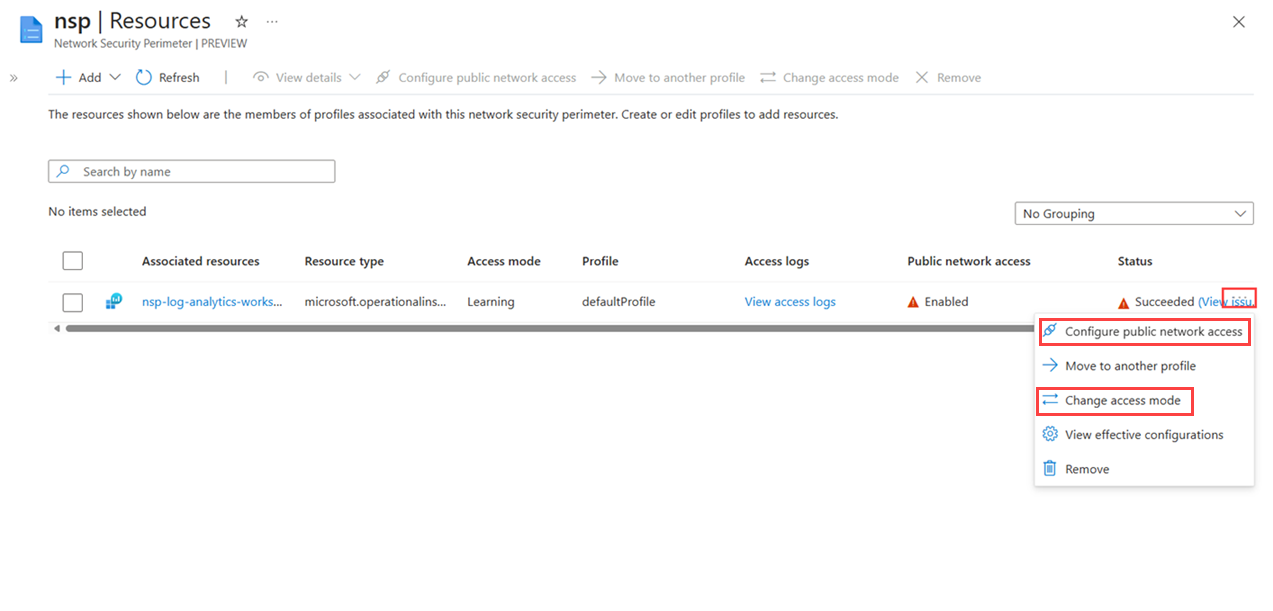

Vaya al recurso de perímetro de seguridad de red en Azure Portal.

Seleccione Configuración>Recursos para ver la lista de recursos asociados al perímetro.

Seleccione ... (puntos suspensivos) junto al recurso que desea configurar.

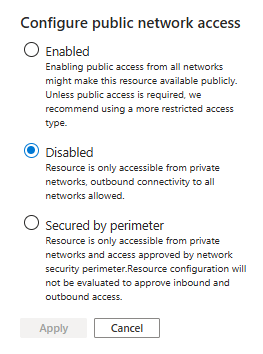

En el menú desplegable, seleccione Configurar acceso a la red pública y, a continuación, seleccione el modo de acceso deseado en las tres opciones disponibles: Habilitado, Deshabilitado o SecuredByPerimeter.

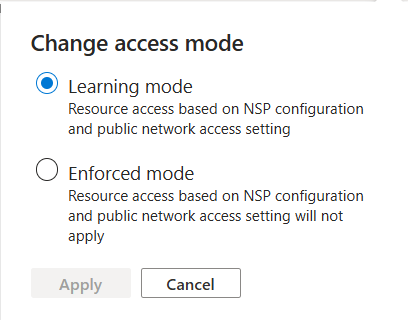

Para establecer el modo de acceso, seleccione Configurar el modo de acceso en el menú desplegable y, a continuación, seleccione el modo de acceso deseado en las dos opciones disponibles: Aprendizaje o Aplicado.