Inicio rápido: Creación de un perímetro de seguridad de red en Azure Portal

Empiece a trabajar con el perímetro de seguridad de red mediante la creación de un perímetro de seguridad de red para un almacén de claves de Azure mediante Azure Portal. Un perímetro de seguridad de red permite que los recursos de PaaS (PaaS) de Azure se comuniquen dentro de un límite de confianza explícito. A continuación, creará y actualizará una asociación de recursos PaaS en un perfil perimetral de seguridad de red. A continuación, creará y actualizará las reglas de acceso perimetral de seguridad de red. Cuando haya terminado, eliminará todos los recursos creados en este inicio rápido.

Importante

El perímetro de seguridad de red está en versión preliminar pública y está disponible en todas las regiones de nube pública de Azure. Esta versión preliminar se ofrece sin Acuerdo de Nivel de Servicio y no se recomienda para cargas de trabajo de producción. Es posible que algunas características no sean compatibles o que tengan sus funcionalidades limitadas. Para más información, consulte Términos de uso complementarios de las Versiones Preliminares de Microsoft Azure.

Requisitos previos

Antes de comenzar, asegúrese de que dispone de lo siguiente:

- Una cuenta de Azure con una suscripción activa y acceso a Azure Portal. Si aún no tiene una cuenta de Azure, cree una de forma gratuita.

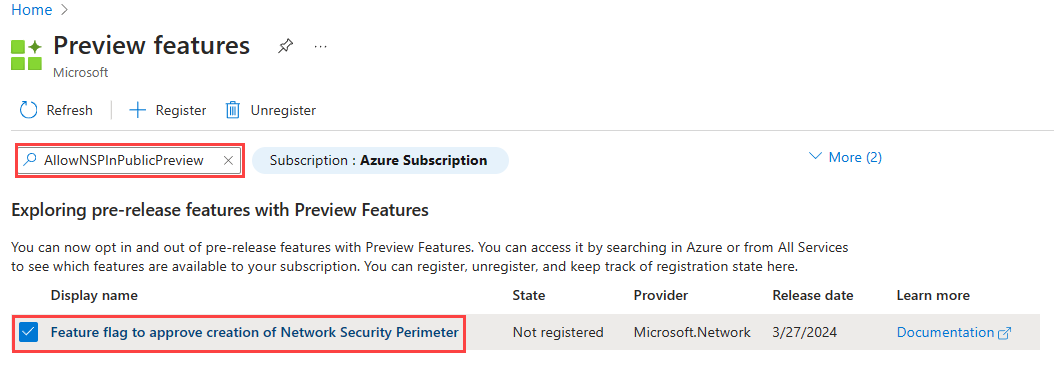

Se requiere el registro de la versión preliminar pública del perímetro de seguridad de red de Azure. Para registrarse, agregue la marca de característica

AllowNSPInPublicPreviewa la suscripción.

Para más información sobre cómo agregar marcas de características, consulte Configuración de características en vista previa en la suscripción de Azure.

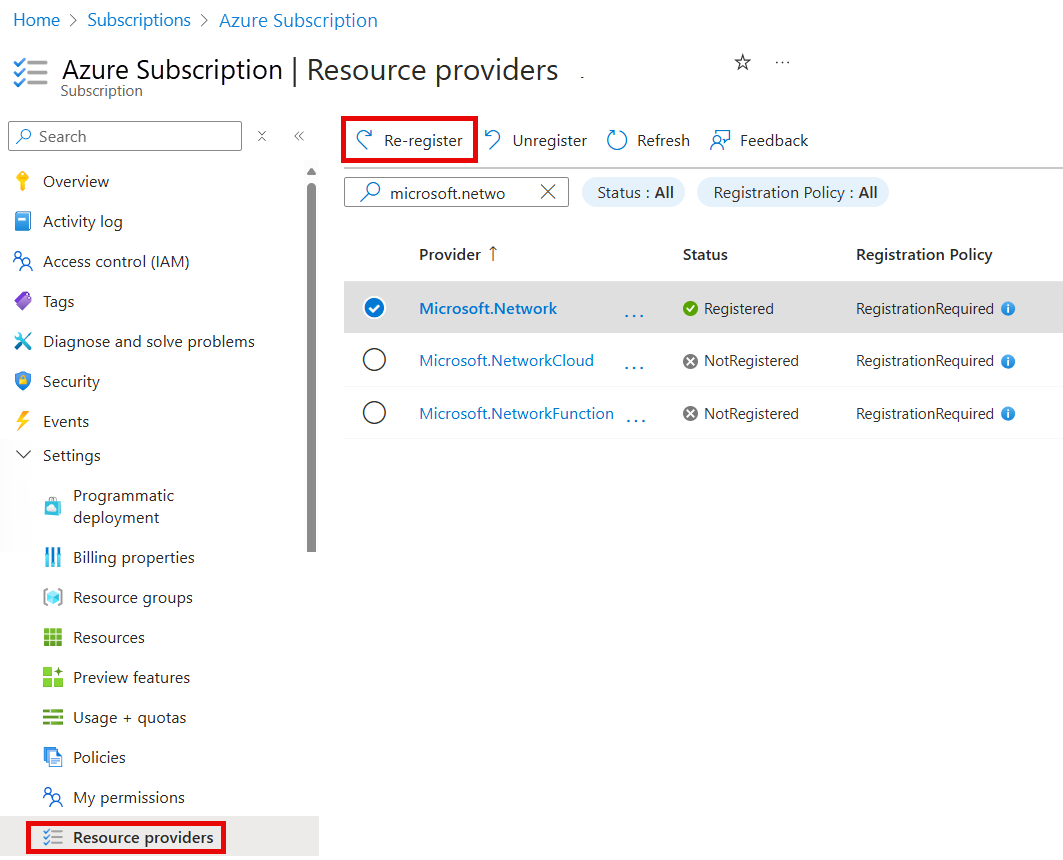

Una vez agregada la marca de características, debe volver a registrar el proveedor de recursos

Microsoft.Networken la suscripción.Para volver a registrar el proveedor de recursos

Microsoft.Networken Azure Portal, seleccione la suscripción y, a continuación, seleccione Proveedores de recursos. BusqueMicrosoft.Networky seleccione Volver a registrar.

Para volver a registrar el proveedor de recursos

Microsoft.Network, use el siguiente comando de Azure PowerShell:

# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkPara volver a registrar el proveedor de recursos

Microsoft.Network, use el siguiente comando de la CLI de Azure:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Para más información sobre cómo volver a registrar proveedores de recursos, consulte Tipos y proveedores de recursos de Azure.

Inicio de sesión en Azure Portal

Inicie sesión en Azure Portal con su cuenta de Azure.

Creación de un grupo de recursos y de un almacén de claves

Antes de crear un perímetro de seguridad de red, cree un grupo de recursos para almacenar todos los recursos y un almacén de claves protegido por un perímetro de seguridad de red.

Nota:

Azure Key Vault requiere un nombre único. Si recibe un error que indica que el nombre ya está en uso, pruebe con otro nombre. En nuestro ejemplo, usamos un nombre único anexando Año (AAAA), Mes (MM) y Día (DD) al nombre: key-vault-AAAADDMM.

En el cuadro de búsqueda de la parte superior del portal, escriba Almacenes de claves. Selecciona Almacenes de claves en los resultados de la búsqueda.

En la ventana Cuentas de almacenes de claves que aparece, seleccione + Crear.

En la ventana Crear un almacén de claves, escriba la siguiente información:

Configuración Valor Suscripción Seleccione la suscripción que quiere usar para este almacén de claves. Resource group Seleccione Crear nuevo y escriba el grupo-recursos como nombre. Nombre del almacén de claves Escribakey-vault- <RandomNameInformation>.Region Seleccione la región en la que desea que se cree el almacén de claves. Para este inicio rápido, se usa centro-oeste de EE. UU. Deje la configuración predeterminada restante y seleccione Revisar y crear>Crear.

Creación de un perímetro de seguridad de red

Una vez creado un almacén de claves, puede continuar con la creación de un perímetro de seguridad de red.

Nota:

Para la seguridad organizativa e informativa, se recomienda no incluir ningún dato confidencial o de identificación personal en las reglas perimetrales de seguridad de red u otra configuración del perímetro de seguridad de red.

En el cuadro de búsqueda de Azure Portal, escriba perímetros de seguridad de red. Seleccione perímetros de seguridad de red en los resultados de la búsqueda.

En la ventana perímetros de seguridad de red, seleccione + Crear.

En la ventana Crear un perímetro de seguridad de red, escriba la siguiente información:

Configuración Valor Suscripción Seleccione la suscripción que desea usar para este perímetro de seguridad de red. Resource group Seleccione grupo de recursos. Nombre Escriba network-security-perimeter (perímetro de seguridad de red). Region Seleccione la región en la que desea que se cree el perímetro de seguridad de red. Para este inicio rápido, se usa centro-oeste de EE. UU. Nombre de perfil Escriba profile-1. Seleccione la pestaña Recursos o Siguiente para continuar con el paso siguiente.

En la pestaña Recursos, seleccione + Agregar.

En la ventana Seleccionar recursos, active key-vault-AAAADDMM y elija Seleccionar.

Seleccione Reglas de acceso de entrada y seleccione + Agregar.

En la ventana Agregar regla de acceso de entrada, escriba la siguiente información y seleccione Agregar:

Configuración Valor Nombre de la regla Escriba inbound-rule. Tipo de origen Seleccione Intervalo de direcciones IP. Orígenes permitidos Escriba un intervalo de direcciones IP públicas desde el que desea permitir el tráfico entrante. Seleccione Reglas de acceso de salida y seleccione + Agregar.

En la ventana Agregar regla de acceso de salida, escriba la siguiente información y seleccione Agregar:

Configuración Valor Nombre de la regla Escriba outbound-rule. Tipo de destino Seleccione FQDN. Destinos permitidos Escriba el FQDN de los destinos que desea permitir. Por ejemplo, www.contoso.com. Seleccione Revisar y crear y, a continuación, Crear.

Seleccione Ir al recurso para ver el perímetro de seguridad de red recién creado.

Nota:

Si la identidad administrada no está asignada al recurso que lo admite, se denegará el acceso saliente a otros recursos dentro del mismo perímetro. Las reglas de entrada basadas en suscripciones destinadas a permitir el acceso desde este recurso no surtirán efecto.

Eliminación de un perímetro de seguridad de red

Cuando ya no necesite un perímetro de seguridad de red, quite los recursos asociados al perímetro de seguridad de red y, a continuación, quite el perímetro siguiendo estos pasos:

- En el perímetro de seguridad de red, seleccione Recursos asociados en Configuración.

- Seleccione key-vault-AAAADDMM en la lista de recursos asociados.

- En la barra de acciones, seleccione **Configuración ** y, a continuación, seleccione Quitar en la ventana de confirmación.

- Vuelva a la página Información general del perímetro de seguridad de red.

- Seleccione Eliminar y confirme la eliminación escribiendo network-security-perimeter (perímetro de seguridad de red) en el cuadro de texto para el nombre del recurso.

- Vaya al grupo de recursos y seleccione Eliminar para quitar el grupo de recursos y todos los recursos que contiene.

Nota:

Al quitar la asociación de recursos del perímetro de seguridad de red, el control de acceso se revierte a la configuración del firewall de recursos existente. Esto puede dar lugar a que se permita o deniegue el acceso según la configuración del firewall de recursos. Si PublicNetworkAccess está establecido en SecuredByPerimeter y la asociación se ha eliminado, el recurso escribirá un estado bloqueado. Para más información, consulte Transición a un perímetro de seguridad de red en Azure.