Configuración de puntos de conexión de flujo de datos MQTT

Importante

En esta página se incluyen instrucciones para administrar componentes de Operaciones de IoT de Azure mediante manifiestos de implementación de Kubernetes, que se encuentra en versión preliminar. Esta característica se proporciona con varias limitacionesy no se debe usar para cargas de trabajo de producción.

Consulte Términos de uso complementarios para las versiones preliminares de Microsoft Azure para conocer los términos legales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

Los puntos de conexión de flujo de datos MQTT se usan para orígenes y destinos MQTT. Puede configurar los valores de punto de conexión, la seguridad de la capa de transporte (TLS), la autenticación y otras opciones.

Requisitos previos

- Una instancia de Operaciones de IoT de Azure

Corredor MQTT local de Operaciones de IoT de Azure

Las operaciones de IoT de Azure proporciona un Corredor MQTT local integrado que puede usar con flujos de datos. Puede usar el corredor MQTT como origen para recibir mensajes de otros sistemas o como destino para enviar mensajes a otros sistemas.

Punto de conexión predeterminado

Al implementar operaciones de Azure IoT, se crea un punto de conexión de flujo de datos del agente MQTT denominado "predeterminado" con la configuración predeterminada. Puede usar este punto de conexión como origen o destino para los flujos de datos.

Importante

Debe usar el punto de conexión predeterminado, o uno con la misma configuración, en cada flujo de datos. Puede ser el origen, el destino o ambos. Para obtener más información, consulte Flujos de datos deben usar el punto de conexión del agente MQTT local.

El punto de conexión predeterminado usa la siguiente configuración:

- Host:

aio-broker:18883a través del cliente de escucha del corredor MQTT predeterminado - Autenticación: token de cuenta de servicio (SAT) a través del recurso BrokerAuthentication predeterminado

- TLS: habilitado

- Certificado de entidad de certificación de confianza: el certificado de entidad de certificación predeterminado

azure-iot-operations-aio-ca-trust-bundlede la entidad de certificación raíz predeterminada

Precaución

No elimine el punto de conexión predeterminado. Si elimina el punto de conexión predeterminado, debe volver a crearlo con la misma configuración.

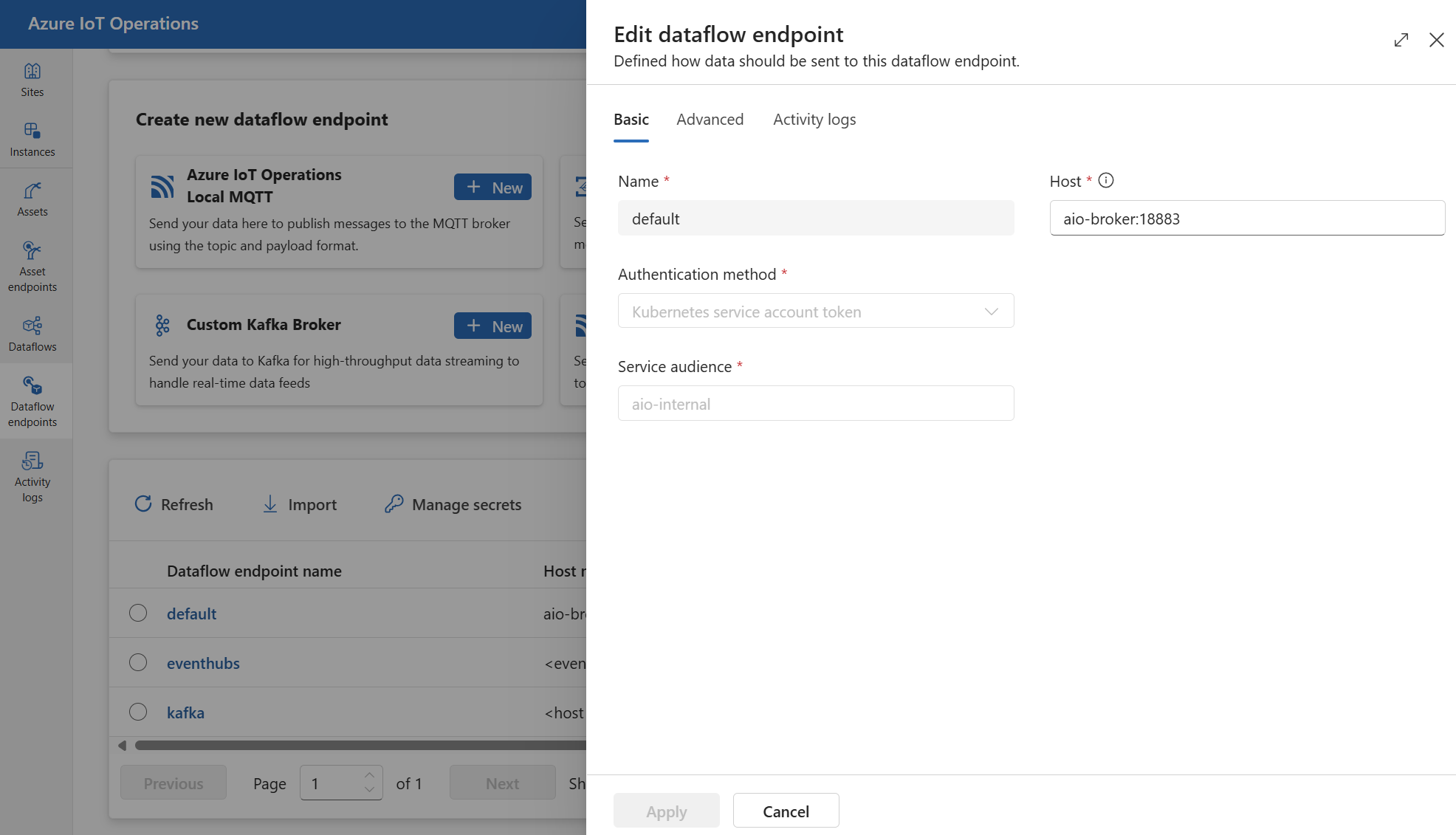

Para ver o editar la configuración predeterminada del punto de conexión del corredor MQTT:

En la experiencia de operaciones, seleccione la pestaña Puntos de conexión de flujo de datos.

Seleccione el punto de conexión predeterminado para ver o editar la configuración.

Crear nuevo punto de conexión

También puede crear nuevos puntos de conexión del corredor MQTT locales con la configuración personalizada. Por ejemplo, puede crear un nuevo punto de conexión de corredor MQTT mediante otro puerto, autenticación o configuración de autorización. Sin embargo, siempre debe usar el punto de conexión predeterminado como origen o destino en cada flujo de datos, incluso si crea nuevos puntos de conexión.

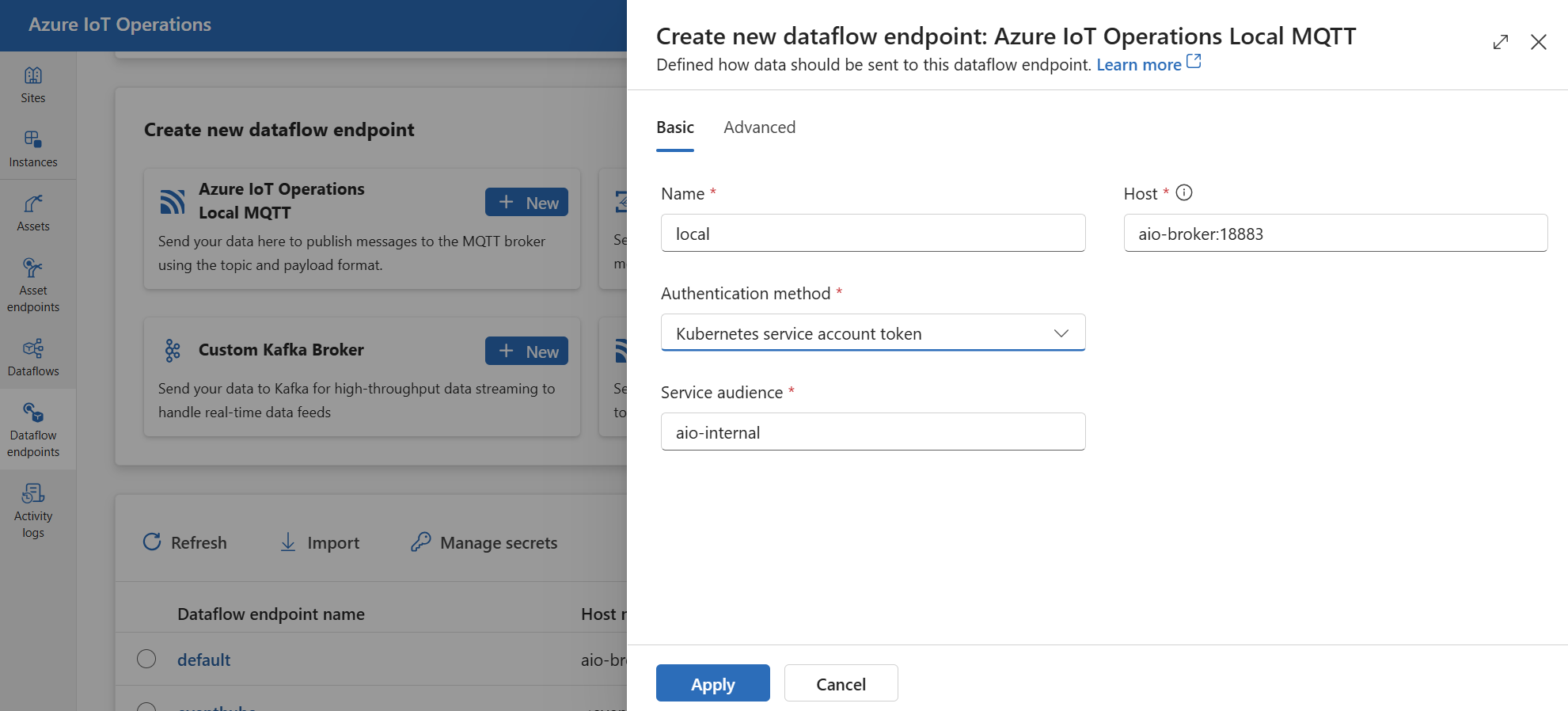

En la experiencia de operaciones, seleccione la pestaña Puntos de conexión de flujo de datos.

En Crear nuevo punto de conexión de flujo de datos, seleccione Local MQTT de operaciones de IoT de Azure>Nuevo.

Escriba la siguiente configuración para el punto de conexión:

Configuración Descripción Nombre Nombre del punto de conexión del flujo de datos. Host El nombre de host y el puerto del corredor MQTT. Utilice el formato <hostname>:<port>Método de autenticación El método usado para la autenticación. Elija Token de cuenta de servicioo certificado X509 Audiencia del servicio Audiencia del token de la cuenta de servicio. Obligatorio si se usa el Token de la cuenta de servicio. Certificado de cliente X509 El certificado de cliente X.509 usado para la autenticación. Obligatorio si se usa el certificado X509. Puede cargar certificados X509 estándar del sector que mejoran la administración, la seguridad y la flexibilidad de la autenticación de dispositivos estándar del sector. Clave de cliente X509 Clave privada correspondiente al certificado de cliente X.509. Obligatorio si se usa el certificado X509. Certificados intermedios X509 Los certificados intermedios para la cadena de certificados de cliente X.509. Obligatorio si se usa el certificado X509.

Azure Event Grid

Azure Event Grid proporciona un agente MQTT totalmente administrado que funciona con flujos de datos de las operaciones de IoT de Azure. Para configurar un punto de conexión del corredor MQTT de Azure Event Grid, se recomienda usar la identidad administrada para la autenticación.

Configurar el espacio de nombres de Event Grid

Si aún no lo ha hecho, cree primero el espacio de nombres de Event Grid.

Habilitación de MQTT

Una vez que tenga un espacio de nombres de Event Grid, vaya a Configuración y compruebe lo siguiente:

- Habilitar MQTT: active la casilla.

- Número máximo de sesiones de cliente por nombre de autenticación establezca en 3 o más

La opción de sesiones cliente máximas es importante para que los flujos de datos puedan escalar verticalmente y seguir pudiendo conectarse. Para más información, consulte Compatibilidad con varias sesiones de MQTT de Event Grid.

Creación de un espacio de temas

Para que los flujos de datos envíen o reciban mensajes al agente MQTT de Event Grid, debe crear al menos un espacio de temas en el espacio de nombres de Event Grid. Puede crear un espacio de temas en el espacio de nombres de Event Grid seleccionando Espacios de temas>Nuevo espacio de temas.

Para empezar y probar rápidamente, puede crear un espacio de temas con el tema genérico # como plantilla de tema.

Asignación de permisos a la identidad administrada

Para configurar un punto de conexión de flujo de datos para el agente MQTT de Event Grid, se recomienda usar una identidad administrada asignada por el usuario o asignada por el sistema. Este enfoque es seguro y elimina la necesidad de administrar las credenciales manualmente.

Una vez creado el espacio de temas, debe asignar un rol a la identidad administrada de Operaciones de IoT de Azure que concede permiso para enviar o recibir mensajes al corredor MQTT de Event Grid.

Si usa la identidad administrada asignada por el sistema, en Azure Portal, vaya a la instancia de Operaciones de IoT de Azure y seleccione Información general. Copie el nombre de la extensión que se muestra después de la extensión de Arc de Operaciones de IoT de Azure. Por ejemplo, azure-iot-operations-xxxx7. La identidad administrada asignada por el sistema se puede encontrar con el mismo nombre de la extensión Arc de Operaciones de IoT de Azure.

A continuación, vaya al espacio de nombres de Event Grid >Control de acceso (IAM)>Agregar asignación de roles.

- En la pestaña Rol, seleccione un rol adecuado, como

EventGrid TopicSpaces PublisheroEventGrid TopicSpaces Subscriber. Esto proporciona a la identidad administrada los permisos necesarios para enviar o recibir mensajes para todos los espacios de temas del espacio de nombres. Para más información, consulte Autenticación JWT de Microsoft Entra y autorización de RBAC de Azure para publicar o suscribir mensajes MQTT. - En la pestaña Miembros:

- Si usa la identidad administrada asignada por el sistema, para Asignar acceso a, seleccione la opción Usuario, grupo o entidad de servicio, seleccione + Seleccionar miembros y busque el nombre de la extensión de Arc de Operaciones de IoT de Azure.

- Si usa la identidad administrada asignada por el usuario, para Asignar acceso a, seleccione la opción Identidad administrada, seleccione + Seleccionar miembros y busque la identidad administrada asignada por el usuario configurada para conexiones en la nube.

Como alternativa, puede asignar el rol en el nivel de espacio del tema. Vaya al espacio del tema >Control de acceso (IAM)>Agregar asignación de roles. Asigne la identidad administrada con un rol adecuado, como EventGrid TopicSpaces Publisher o EventGrid TopicSpaces Subscriber. Esto proporciona a la identidad administrada los permisos necesarios para enviar o recibir mensajes para el espacio de tema específico.

Nota:

Una segunda implementación con la misma configuración de flujo de datos no podrá conectarse y producirá un error de autorización. Para solucionar este problema, cambie el nombre del flujo de datos en la segunda configuración. Este problema solo surge si la segunda implementación se produce simultáneamente con la primera implementación o poco después, hasta que expire la sesión de MQTT.

Creación de un punto de conexión de flujo de datos para el agente MQTT de Event Grid

Una vez configurado el espacio de nombres de Event Grid, puede crear un punto de conexión de flujo de datos para el agente MQTT de Event Grid.

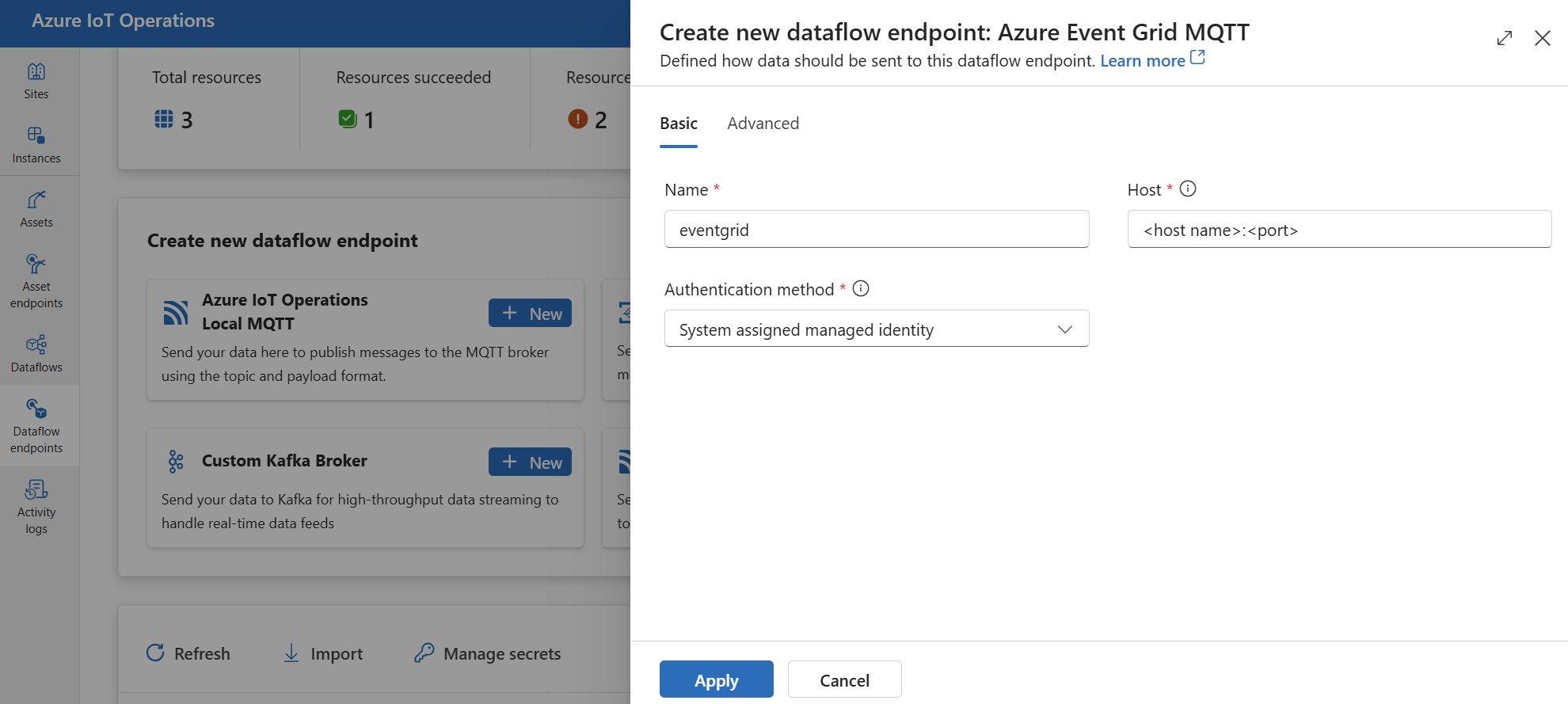

En la experiencia de operaciones, seleccione la pestaña Puntos de conexión de flujo de datos.

En Crear nuevo punto de conexión de flujo de datos, seleccione MQTT de Azure Event Grid>Nuevo.

Escriba la siguiente configuración para el punto de conexión:

Configuración Descripción Nombre Nombre del punto de conexión del flujo de datos. Host Nombre de host y puerto del corredor MQTT de Event Grid. Utilice el formato <NAMESPACE>.<REGION>-1.ts.eventgrid.azure.net:8883Método de autenticación El método usado para la autenticación. Se recomienda elegir Identidad administrada asignada por el sistema o Identidad administrada asignada por el usuario. Seleccione Aplicar para aprovisionar el punto de conexión.

Una vez creado el punto de conexión, puede usarlo en un flujo de datos para conectarse al agente MQTT de Event Grid como origen o destino. Los temas MQTT se configuran en el flujo de datos.

Uso de la autenticación de certificados X.509 con Event Grid

Si utiliza la autenticación X.509 con el agente MQTT de Event Grid, vaya al espacio de nombres >Configuración de Event Grid y compruebe estos ajustes:

- Habilitar MQTT: active la casilla.

- Habilitar orígenes de nombres de autenticación de cliente alternativos: active la casilla.

- Nombre del firmante del certificado: seleccione esta opción en la lista desplegable.

- Número máximo de sesiones de cliente por nombre de autenticación establezca en 3 o más

Las opciones alternativas de autenticación de cliente y sesiones de cliente máximas permiten que los flujos de datos usen el nombre del firmante del certificado de cliente para la autenticación en lugar de MQTT CONNECT Username. Esta funcionalidad es importante para que los flujos de datos puedan generar varias instancias y poder conectarse. Para más información, consulte Soporte multisesión de autenticación de certificado de cliente MQTT de Event Grid.

A continuación, siga los pasos descritos en certificado X.509 para configurar el punto de conexión con la configuración del certificado X.509.

Limitación de la suscripción compartida de Event Grid

El agente MQTT de Azure Event Grid no admite suscripciones compartidas, lo que significa que no se puede establecer el instanceCount en más de 1 en el perfil de flujo de datos si Event Grid se usa como origen (donde el flujo de datos se suscribe a mensajes) para un flujo de datos. En este caso, si establece instanceCount mayor que 1, el flujo de datos no se puede iniciar.

Corredores MQTT personalizados

Para otros agentes MQTT, puede configurar el punto de conexión, TLS, autenticación y otros ajustes según sea necesario.

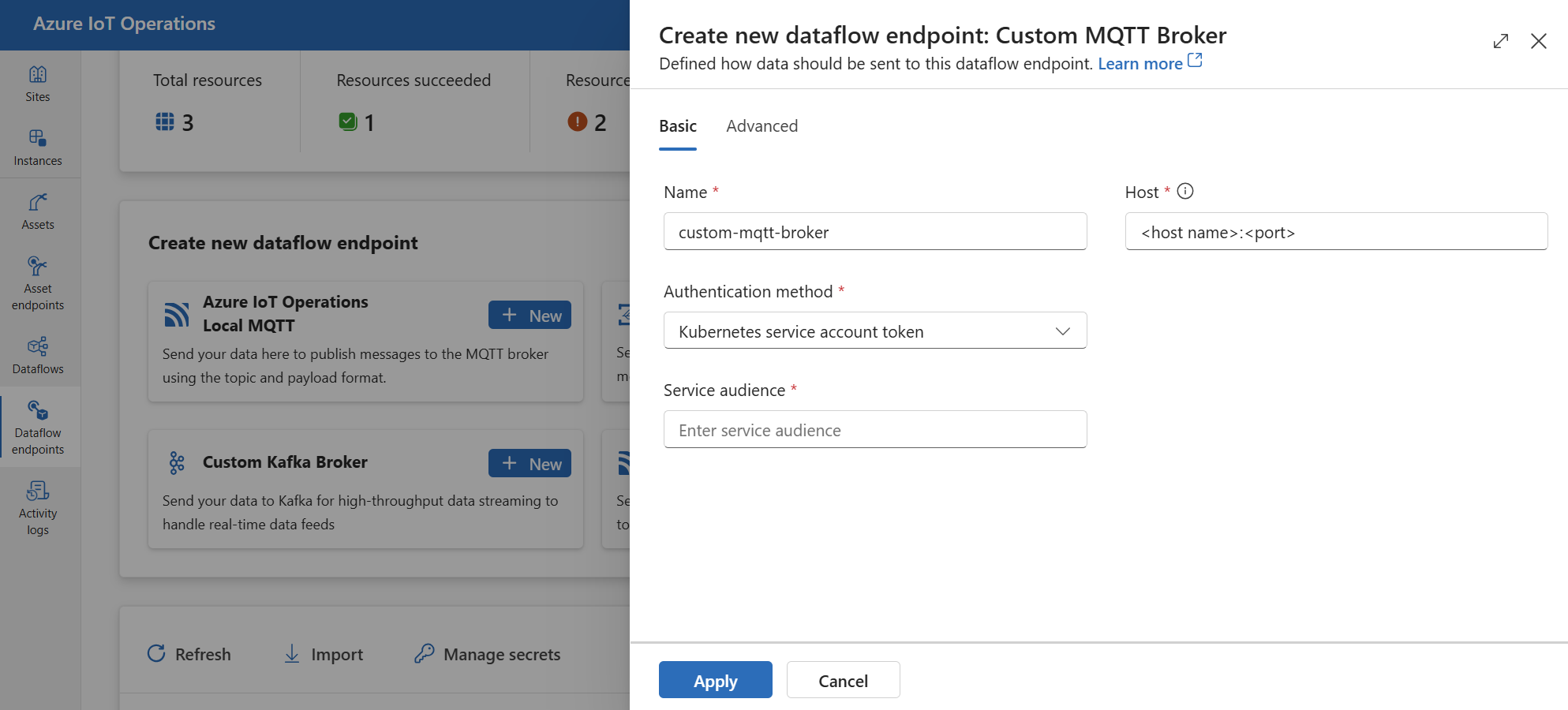

En la experiencia de operaciones, seleccione la pestaña Puntos de conexión de flujo de datos.

En Crear nuevo punto de conexión de flujo de datos, seleccione Agente MQTT personalizado>Nuevo.

Escriba la siguiente configuración para el punto de conexión:

Configuración Descripción Nombre Nombre del punto de conexión de flujo de datos Host El nombre de host del punto de conexión del corredor MQTT con el formato <hostname>.<port>.Método de autenticación El método usado para la autenticación. Elija Token de cuenta de servicio, o certificado X509. Audiencia del servicio Audiencia del token de la cuenta de servicio. Obligatorio si se usa el Token de la cuenta de servicio. Certificado de cliente X509 El certificado de cliente X.509 usado para la autenticación. Obligatorio si se usa el certificado X509. Puede cargar certificados X509 estándar del sector que mejoran la administración, la seguridad y la flexibilidad de la autenticación de dispositivos estándar del sector. Clave de cliente X509 Clave privada correspondiente al certificado de cliente X.509. Obligatorio si se usa el certificado X509. Certificados intermedios X509 Los certificados intermedios para la cadena de certificados de cliente X.509. Obligatorio si se usa el certificado X509. Seleccione Aplicar para aprovisionar el punto de conexión.

Para personalizar la configuración del punto de conexión de MQTT, consulte las secciones siguientes para obtener más información.

Métodos de autenticación disponibles

Los siguientes métodos de autenticación están disponibles para los puntos de conexión de flujo de datos del agente MQTT.

Identidad administrada asignada por el sistema

Antes de configurar el punto de conexión de flujo de datos, asigne un rol a la identidad administrada de las operaciones de IoT de Azure que conceda permiso para conectarse al agente MQTT:

- En Azure Portal, vaya a la instancia de Operaciones de IoT de Azure y seleccione Información general.

- Copie el nombre de la extensión que se muestra después de la extensión de Arc de Operaciones de IoT de Azure. Por ejemplo, azure-iot-operations-xxxx7.

- Vaya al recurso en la nube que necesita para conceder permisos. Por ejemplo, vaya al espacio de nombres de Event Grid >Control de acceso (IAM)>Agregar asignación de roles.

- En la pestaña Rol, seleccione un rol adecuado.

- En la pestaña Miembros, para Asignar acceso a, seleccione la opción Usuario, grupo o entidad de servicio, seleccione + Seleccionar miembros y busque la identidad administrada de Operaciones de IoT de Azure. Por ejemplo, azure-iot-operations-xxxx7.

A continuación, configure el punto de conexión de flujo de datos con la configuración de identidad administrada asignada por el sistema.

En la página de configuración del punto de conexión de flujo de datos de la experiencia de operaciones, seleccione la pestaña Básico y después elija Método de autenticación>Identidad administrada asignada por el sistema.

En la mayoría de los casos cuando se usa con Event Grid, puede dejar la configuración vacía como se muestra. Esto establece la audiencia de identidad administrada en la audiencia común de Event Grid https://eventgrid.azure.net. Si necesita establecer una audiencia diferente, puede especificarla en la configuración.

No admitida.

Identidad administrada asignada por el usuario

Para usar la identidad administrada asignada por el usuario para la autenticación, primero debe implementar Operaciones de IoT de Azure con la configuración segura habilitada. A continuación, debe configurar una identidad administrada asignada por el usuario para las conexiones en la nube. Para obtener más información, consulte Habilitación de la configuración segura en la implementación de Operaciones de IoT de Azure.

Antes de configurar el punto de conexión de flujo de datos, asigne un rol a la identidad administrada asignada por el usuario que conceda permiso para conectarse al agente MQTT:

- En Azure Portal, vaya al recurso en la nube que necesita para conceder permisos. Por ejemplo, vaya al espacio de nombres de Event Grid >Control de acceso (IAM)>Agregar asignación de roles.

- En la pestaña Rol, seleccione un rol adecuado.

- En la pestaña Miembros, para Asignar acceso a, seleccione la opción Identidad administrada y, a continuación, seleccione + Seleccionar miembros y busque la identidad administrada asignada por el usuario.

A continuación, configure el punto de conexión de flujo de datos con la configuración de la identidad administrada asignada por el usuario.

En la página de configuración del punto de conexión de flujo de datos de la experiencia de operaciones, seleccione la pestaña Básico y después, seleccione Método de autenticación>Identidad administrada asignada por el usuario.

Aquí, el ámbito es opcional y tiene como valor predeterminado https://eventgrid.azure.net/.default, que funciona para todos los espacios de nombres de Azure Event Grid. Si necesita establecer un ámbito diferente, puede especificarlo en la configuración a través de Bicep o Kubernetes.

Token de cuenta de servicio de Kubernetes (SAT)

Para usar el token de cuenta de servicio de Kubernetes (SAT) para la autenticación, no es necesario crear un secreto. El SAT se usa para autenticarse con el corredor MQTT mediante la coincidencia con la audiencia.

En la página de configuración del punto de conexión del flujo de datos de la experiencia de operaciones, seleccione la pestaña Básico y después, seleccione Método de autenticación>Token de cuenta de servicio.

Escriba el público del servicio.

Certificado X.509

Muchos agentes MQTT, como Event Grid, admiten la autenticación X.509. Los flujos de datos pueden presentar un certificado X.509 de cliente y negociar la comunicación TLS.

El certificado y la clave privada deben estar en formato PEM y no estar protegidos con contraseña.

Sugerencia

El formato PEM es un formato común para certificados y claves. Los certificados y las claves en formato PEM son archivos ASCII codificados en base64 con encabezados que parecen -----BEGIN CERTIFICATE----- y -----BEGIN EC PRIVATE KEY----

Si tiene un certificado en otro formato, puede convertirlo a formato PEM mediante OpenSSL. Para obtener más información, consulte Cómo convertir un certificado en el formato adecuado.

Antes de configurar el punto de conexión de flujo de datos, cree un secreto con el certificado y la clave privada.

Si usa el portal de operaciones, el secreto se formatea y se sincroniza automáticamente con el clúster de Kubernetes.

Si usa Bicep o Kubernetes, cree manualmente el secreto con el certificado y la clave privada en el mismo espacio de nombres que el punto de conexión de flujo de datos MQTT.

kubectl create secret generic <X509_SECRET_NAME> -n azure-iot-operations --from-file=client_cert.pem=<CLIENT_CERT_FILE>.pem --from-file=client_key.pem=<PRIVATE_KEY_FILE>.pem --from-file=client_intermediate_certs.pem=<INTERMEDIATE_CERT_FILE>.pemAquí, el secreto debe tener

client_cert.pemyclient_key.pemcomo nombres de clave para el certificado y la clave privada. Opcionalmente, el secreto también puede tenerclient_intermediate_certs.pemcomo nombre de clave para los certificados intermedios.

Importante

Para usar el portal de la experiencia de operaciones para administrar secretos,Operaciones de IoT de Azure debe habilitarse primero con la configuración segura mediante la configuración de una instancia de Azure Key Vault y la habilitación de identidades de carga de trabajo. Para más información, consulte Habilitación de la configuración segura en la implementación de Operaciones de IoT de Azure.

Importante

Actualmente, el portal de experiencia de operaciones tiene un problema conocido por el que la creación de un secreto X.509 da como resultado un secreto con datos codificados incorrectamente. Para obtener más información y la solución alternativa, consulte problemas conocidos.

En la página de configuración del punto de conexión de flujo de datos de experiencia de operaciones, seleccione la pestaña Básico y seleccione Método de autenticación>Certificado X509.

Aquí, en Nombre del secreto sincronizado, escriba un nombre para el secreto. Este nombre se usa para hacer referencia al secreto en la configuración del punto de conexión del flujo de datos y es el nombre del secreto tal como se almacena en el clúster de Kubernetes.

A continuación, en certificado de cliente X509, clave de cliente X509 y certificados intermedios X509, seleccione Agregar referencia para agregar el certificado, la clave privada y los certificados intermedios. En la página siguiente, seleccione el secreto de Azure Key Vault con Agregar desde Azure Key Vault o Crear nuevo secreto.

Si selecciona Crear nuevo, escriba la siguiente configuración:

| Configuración | Descripción |

|---|---|

| Nombre del secreto | Nombre del secreto en Azure Key Vault. Elija un nombre que sea fácil de recordar para seleccionar el secreto más adelante en la lista. |

| Valor secreto | Certificado, clave privada o certificados intermedios en formato PEM. Puede cargar certificados X509 estándar del sector que mejoran la administración, la seguridad y la flexibilidad de la autenticación de dispositivos estándar del sector. |

| Establecer fecha de activación | Si está activado, la fecha en la que se activa el secreto. |

| Establecimiento de la fecha de expiración | Si está activado, la fecha en la que expira el secreto. |

Para más información sobre los secretos, consulte Creación y administración de secretos en Operaciones de IoT de Azure.

Anónimo

Para usar la autenticación anónima, establezca el método de autenticación en Anonymous.

En la página de configuración del punto de conexión de flujo de datos de la experiencia de operaciones, seleccione la pestaña Básico y después, seleccione Método de autenticación>Ninguno.

Configuración avanzada

Puede establecer opciones avanzadas para el punto de conexión de flujo de datos del agente MQTT, como TLS, certificado de CA de confianza, configuración de mensajería MQTT y CloudEvents. Puede establecer esta configuración en la pestaña del portal Avanzado del punto de conexión del flujo de datos, dentro del recurso personalizado del punto de conexión del flujo de datos.

En la experiencia de operaciones, seleccione el punto de conexión de flujo de datos de la pestaña Avanzado.

Configuración de TLS

Modo de TLS

Para habilitar o deshabilitar TLS para el punto de conexión de MQTT, actualice la configuración de mode en la configuración de TLS.

En la página de configuración del punto de conexión de flujo de datos de la experiencia de operaciones, seleccione la pestaña Avanzado y a continuación, use la casilla situada junto a Modo TLS habilitado.

El modo TLS se puede establecer en Enabled o Disabled. Si el modo se establece en Enabled, el flujo de datos usa una conexión segura al agente MQTT. Si el modo se establece en Disabled, el flujo de datos usa una conexión no segura al agente MQTT.

Certificado de firma de confianza

Configure el certificado de entidad de certificación de confianza para el punto de conexión de MQTT para establecer una conexión segura con el corredor MQTT. Esta configuración es importante si el corredor MQTT usa un certificado autofirmado o un certificado firmado por una entidad de certificación personalizada que no es de confianza de forma predeterminada.

En la página de configuración del punto de conexión del flujo de datos de la experiencia de operaciones, seleccione la pestaña Avanzado y a continuación, use el campo Mapa de configuración del certificado de entidad de certificación de confianza para especificar el ConfigMap que contiene el certificado de entidad de certificación de confianza.

Este ConfigMap debe contener el certificado de firma en formato PEM. ConfigMap debe estar en el mismo espacio de nombres que el recurso de flujo de datos MQTT. Por ejemplo:

kubectl create configmap client-ca-configmap --from-file root_ca.crt -n azure-iot-operations

Sugerencia

Al conectarse al corredor MQTT de Event Grid, el certificado de firma no es necesario porque el servicio Event Hubs usa un certificado firmado por una entidad de certificación pública de confianza de forma predeterminada.

Prefijo de id. de cliente

Puede establecer un prefijo de identificador de cliente para el cliente MQTT. El identificador de cliente se genera anexando el nombre de la instancia del flujo de datos al prefijo.

Precaución

La mayoría de las aplicaciones no deben modificar el prefijo de identificador de cliente. No modifique esto después de una implementación inicial de operaciones de IoT. Cambiar el prefijo de identificador de cliente después de la implementación podría provocar la pérdida de datos.

En la página de configuración del punto de conexión del flujo de datos de la experiencia operativa, seleccione la pestaña Avanzado y a continuación, use el campo Prefijo de ID de cliente para especificar el prefijo.

QoS

Puede establecer el nivel calidad de servicio (QoS) para los mensajes MQTT en 1 o 0. El valor predeterminado es 1.

En la página de configuración del punto de conexión del flujo de datos de la experiencia operativa, seleccione la pestaña Avanzado y después use el campo Calidad de servicio (QoS) para especificar el nivel de QoS.

Retain

Use la configuración retain para especificar si el flujo de datos debe mantener la marca de retención en los mensajes MQTT. El valor predeterminado es Keep.

Establecer este campo en Keep es útil para asegurarse de que el corredor remoto tiene los mismos mensajes retenidos que el corredor local, lo que puede ser importante para escenarios de espacio de nombres unificado (UNS).

Si se establece en Never, la marca de retención se quita de los mensajes MQTT. Esto puede ser útil cuando no desea que el corredor remoto conserve ningún mensaje o si el corredor remoto no admite la retención.

Para configurar las opciones de retención:

En la página de configuración del punto de conexión del flujo de datos de la experiencia operativa, seleccione la pestaña Avanzado y después use el campo Retener para especificar la configuración de retención.

El conservar configuración solo surte efecto si el flujo de datos usa el punto de conexión MQTT como origen y destino. Por ejemplo, en un escenario de puente MQTT.

Importante

El corredor MQTT de Azure Event Grid no admite actualmente la marca de retención. Esto significa que si establece la marca de retención en Keep para un punto de conexión del corredor MQTT de Event Grid y se está usando como destino, los mensajes se rechazan. Para evitar esto, establezca la marca de retención en Never al usar el corredor MQTT de Event Grid como destino.

Expiración de la sesión

Puede establecer el intervalo de expiración de sesión para el cliente MQTT de flujo de datos. El intervalo de expiración de la sesión es el tiempo máximo que se mantiene una sesión MQTT si el cliente de flujo de datos se desconecta. El valor predeterminado es de 600 segundos. Para configurar el intervalo de expiración de la sesión:

En la página de configuración del punto de conexión de flujo de datos de experiencia de operaciones, seleccione la pestaña Avanzado y a continuación, use el campo Expiración de sesión para especificar el intervalo de expiración de la sesión.

Protocolo MQTT o WebSockets

De forma predeterminada, WebSockets no está habilitado. Para usar MQTT sobre WebSockets, establezca el campo protocol en WebSockets.

En la página de configuración del punto de conexión de flujo de datos de la experiencia de operaciones, seleccione la pestaña Avanzado y a continuación, use el campo de Protocolo para especificar el protocolo.

Número máximo de mensajes en curso

Puede establecer el número máximo de mensajes en curso que puede tener el cliente MQTT del flujo de datos. El valor predeterminado es 100.

En la página de configuración del punto de conexión de flujo de datos de experiencia de operaciones, seleccione la pestaña Advanced (Opciones avanzadas de ) y a continuación, use el campo Número máximo de mensajes en curso para especificar el número máximo de mensajes en curso.

Para suscribirse cuando se usa el punto de conexión MQTT como origen, este es el máximo de recepción. Para publicar cuando se usa el punto de conexión MQTT como destino, este es el número máximo de mensajes que se van a enviar antes de esperar una confirmación.

Mantener conexión

Puede establecer el intervalo de mantenimiento activo para el cliente MQTT del flujo de datos. El intervalo de mantenimiento activo es el tiempo máximo que el cliente de flujo de datos puede estar inactivo antes de enviar un mensaje PINGREQ al agente. El valor predeterminado es 60 segundos.

En la página de configuración del punto de conexión del flujo de datos de la experiencia operativa, seleccione la pestaña Avanzado y después use el campo Mantener activo para especificar el intervalo de mantenimiento activo.

CloudEvents

CloudEvents son una manera de describir los datos de eventos de una manera común. La configuración de CloudEvents se usa para enviar o recibir mensajes en el formato CloudEvents. Puede usar CloudEvents para arquitecturas controladas por eventos en las que distintos servicios necesitan comunicarse entre sí en los mismos o diferentes proveedores de nube.

Las opciones cloudEventAttributes son Propagate o CreateOrRemap. Para configurar CloudEvents:

En la página de configuración del punto de conexión de flujo de datos de la experiencia de operaciones, seleccione la pestaña Avanzado y a continuación, use el campo Atributos de eventos en la nube para especificar la configuración de CloudEvents.

En las secciones siguientes se proporciona más información sobre la configuración de CloudEvents.

Propagación de la configuración

Las propiedades de CloudEvent se pasan a través de los mensajes que contienen las propiedades necesarias. Si el mensaje no contiene las propiedades necesarias, el mensaje se pasa tal como está.

| Nombre | Obligatorio | Valor de ejemplo | Valor de salida |

|---|---|---|---|

specversion |

Sí | 1.0 |

Pasó a través tal y como está |

type |

Sí | ms.aio.telemetry |

Pasó a través tal y como está |

source |

Sí | aio://mycluster/myoven |

Pasó a través tal y como está |

id |

Sí | A234-1234-1234 |

Pasó a través tal y como está |

subject |

No | aio/myoven/telemetry/temperature |

Pasó a través tal y como está |

time |

No | 2018-04-05T17:31:00Z |

Pasó a través tal y como está. No se ha vuelto a marcar. |

datacontenttype |

No | application/json |

Se ha cambiado al tipo de contenido de datos de salida después de la fase de transformación opcional. |

dataschema |

No | sr://fabrikam-schemas/123123123234234234234234#1.0.0 |

Si se proporciona un esquema de transformación de datos de salida en la configuración de transformación, dataschema se cambia al esquema de salida. |

Configuración CreateOrRemap

Las propiedades de CloudEvent se pasan a través de los mensajes que contienen las propiedades necesarias. Si el mensaje no contiene las propiedades necesarias, se generan las propiedades.

| Nombre | Obligatorio | Valor generado si falta |

|---|---|---|

specversion |

Sí | 1.0 |

type |

Sí | ms.aio-dataflow.telemetry |

source |

Sí | aio://<target-name> |

id |

Sí | UUID generado en el cliente de destino |

subject |

No | Tema de salida en el que se envía el mensaje |

time |

No | Generado como RFC 3339 en el cliente de destino |

datacontenttype |

No | Se ha cambiado al tipo de contenido de datos de salida después de la fase de transformación opcional |

dataschema |

No | Esquema definido en el registro de esquemas |

Pasos siguientes

Para obtener más información sobre los flujos de datos, consulte Creación de un flujo de datos.