Configuración de la creación de reflejo con un puerto SPAN de conmutador

Este artículo forma parte de una serie de artículos que describen la ruta de acceso de implementación para la supervisión de OT con Microsoft Defender para IoT.

Configure un puerto SPAN del conmutador para reflejar el tráfico local desde las interfaces del conmutador a una interfaz diferente en el mismo conmutador.

En este artículo se proporcionan procesos y procedimientos de configuración de ejemplo para un puerto SPAN, usando la CLI o la GUI de Cisco, para un conmutador Cisco 2960 con 24 puertos que ejecuta IOS.

Importante

Este artículo solo pretende ser una guía de ejemplo y no unas instrucciones. En otros sistemas operativos de Cisco y otras marcas de conmutadores los puertos espejo se configuran de forma diferente. Para obtener más información, consulte la documentación del conmutador.

Requisitos previos

Antes de empezar, asegúrese de comprender el plan de supervisión de red con Defender para IoT y qué puertos SPAN desea configurar.

Para más información, consulte Métodos de creación de reflejo del tráfico para la supervisión de OT.

Ejemplo de configuración del puerto SPAN de la CLI (Cisco 2960)

Los siguientes comandos muestran un proceso de ejemplo para configurar un puerto SPAN en un Cisco 2960 a través de la CLI:

Cisco2960# configure terminal

Cisco2960(config)# monitor session 1 source interface fastehernet 0/2 - 23 rx

Cisco2960(config)# monitor session 1 destination interface fastethernet 0/24

Cisco2960(config)# end

Cisco2960# show monitor session 1

Cisco2960# running-copy startup-config

Ejemplo de configuración del puerto SPAN de GUI (Cisco 2960)

Este procedimiento describe los pasos generales para configurar un puerto SPAN en un Cisco 2960 a través de la GUI. Para obtener más información, consulte la documentación pertinente de Cisco.

Desde la GUI de configuración del conmutador:

- Introduzca el modo de configuración global.

- Configure los primeros 23 puertos como origen de sesión y cree el reflejo de paquetes RX solamente.

- Configure el puerto 24 para que sea un destino de la sesión.

- Vuelva al modo EXEC con privilegios.

- Compruebe la configuración de la creación de reflejo del puerto.

- Guarde la configuración.

Ejemplo de configuración del puerto SPAN de la CLI con varias VLAN (Cisco 2960)

Defender para IoT puede supervisar varias VLAN configuradas en la red sin ninguna configuración adicional, siempre y cuando el conmutador de red esté configurado para enviar etiquetas de VLAN a Defender para IoT.

Por ejemplo, los siguientes comandos deben configurarse en un conmutador Cisco para admitir las VLAN de supervisión en Defender para IoT:

Sesión de supervisión: los siguientes comandos configuran el conmutador para enviar VLAN al puerto SPAN.

monitor session 1 source interface Gi1/2

monitor session 1 filter packet type good Rx

monitor session 1 destination interface fastEthernet1/1 encapsulation dot1q

Supervisar el puerto troncal F.E. Gi1/1: los siguientes comandos configuran el conmutador para admitir VLAN configuradas en el puerto troncal:

interface GigabitEthernet1/1

switchport trunk encapsulation dot1q

switchport mode trunk

Validación de la creación de reflejo del tráfico

Después de configurar la creación de reflejo del tráfico, intente recibir un ejemplo de tráfico grabado (archivo PCAP) desde el puerto SPAN o reflejo del conmutador.

Un archivo PCAP de ejemplo le ayudará a:

- Validar la configuración del conmutador

- Confirmar que el tráfico que pasa por el conmutador es relevante para la supervisión

- Identificar el ancho de banda y una cantidad estimada de dispositivos detectados por el conmutador

Use una aplicación de analizador de protocolos de red, como Wireshark, para registrar un archivo PCAP de ejemplo durante unos minutos. Por ejemplo, conecte un portátil a un puerto en el que haya configurado la supervisión del tráfico.

Compruebe que los paquetes de unidifusión estén presentes en el tráfico de la grabación. El tráfico de unidifusión es el que se envía de una dirección a otra.

Si la mayor parte del tráfico son mensajes ARP, la configuración de creación de reflejo del tráfico no es correcta.

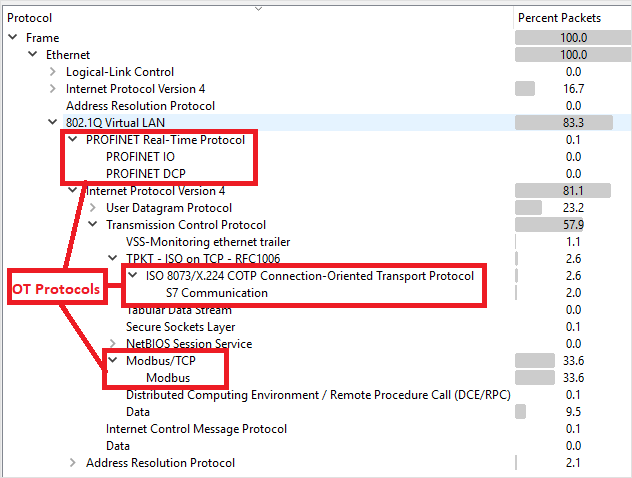

Compruebe que los protocolos de OT estén presentes en el tráfico analizado.

Por ejemplo:

Implementación con puertas de enlace o diodos de datos unidireccionales

Puede implementar Defender para IoT con puertas de enlace unidireccionales, también conocidas como diodos de datos. Los diodos de datos proporcionan una manera segura de supervisar las redes, ya que solo permiten que los datos fluyan en una dirección. Esto significa que se pueden supervisar los datos sin poner en peligro la seguridad de la red, ya que los datos no pueden devolverse en la dirección opuesta. Algunos ejemplos de soluciones de diodos de datos son Waterfall, Owl Cyber Defense o Hirschmann.

Si se necesitan puertas de enlace unidireccionales, se recomienda implementar los diodos de datos en el tráfico SPAN que va al puerto de supervisión del sensor. Por ejemplo, use un diodo de datos para supervisar el tráfico desde un sistema confidencial, como un sistema de control industrial, mientras mantiene al sistema completamente aislado del sistema de supervisión.

Coloque los sensores de OT fuera del perímetro electrónico y haga que reciban tráfico del diodo. En este escenario, podrá administrar los sensores de Defender para IoT desde la nube y mantenerlos actualizados automáticamente con los paquetes de inteligencia sobre amenazas más recientes.