Tutorial: Instalación del microagente de Defender para IoT

En este tutorial aprenderá a instalar y autenticar el microagente de Defender para IoT.

En este tutorial, aprenderá a:

- Descarga e instalar el microagente

- Autenticar el microagente

- Validación de la instalación

- Probar el sistema

- Instalar una versión de microagente específica

Nota:

Defender for IoT tiene previsto retirar el microagente el 1 de agosto de 2025.

Requisitos previos

Una cuenta de Azure con una suscripción activa. Cree una cuenta gratuita.

Un centro de IoT.

Compruebe que funciona con uno de los sistemas operativos siguientes.

Debe haber habilitado Microsoft Defender para IoT en la instancia de Azure IoT Hub.

Debe haber agregado un grupo de recursos a la solución de IoT.

Debe haber creado un módulo gemelo del microagente de Defender para IoT.

Descarga e instalar el microagente

En función de la configuración, será necesario instalar el paquete de Microsoft adecuado.

Para agregar el repositorio de paquetes de Microsoft adecuado:

Descargue la configuración del repositorio que coincida con el sistema operativo del dispositivo.

Para Ubuntu 18.04:

curl https://packages.microsoft.com/config/ubuntu/18.04/multiarch/prod.list > ./microsoft-prod.listPara Ubuntu 20.04:

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list > ./microsoft-prod.listPara Debian 9 (tanto AMD64 como ARM64):

curl https://packages.microsoft.com/config/debian/stretch/multiarch/prod.list > ./microsoft-prod.list

Use el comando siguiente para copiar la configuración del repositorio en el directorio

sources.list.d:sudo cp ./microsoft-prod.list /etc/apt/sources.list.d/Instale la clave pública GPG de Microsoft con el siguiente comando:

curl https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor > microsoft.gpg sudo cp ./microsoft.gpg /etc/apt/trusted.gpg.d/Asegúrese de que ha actualizado apt con el siguiente comando:

sudo apt-get updateUse el comando siguiente para instalar el paquete de microagente de Defender para IoT en las distribuciones de Linux basadas en Debian o Ubuntu:

sudo apt-get install defender-iot-micro-agent

Conexión a través de un proxy

En este procedimiento se describe cómo puedes conectar el microagente de Defender para IoT a la instancia de IoT Hub a través de un proxy.

Para configurar conexiones a través de un proxy, haga lo siguiente:

En la máquina del microagente, crea un archivo

/etc/defender_iot_micro_agent/conf.jsoncon el siguiente contenido:{ "IothubModule_ProxyConfig": "<proxy_ipv4>,<port>,<username>,<password>", "IothubModule_TransportProtocol": "MQTT_WebSocket_Protocol" }Los campos de usuario y contraseña son opcionales. Si no los necesita, use la sintaxis siguiente en su lugar:

{ "IothubModule_ProxyConfig": "<proxy_ipv4>,<port>", "IothubModule_TransportProtocol": "MQTT_WebSocket_Protocol" }Elimine cualquier archivo almacenado en caché en /var/lib/defender_iot_micro_agent/cache.json.

Reinicia el microagente. Ejecute:

sudo systemctl restart defender-iot-micro-agent.service

Adición de compatibilidad con el protocolo AMQP

En este procedimiento se describen los pasos adicionales necesarios para la compatibilidad con el protocolo AMQP.

Para agregar compatibilidad con el protocolo AMQP, haga lo siguiente:

En la máquina del microagente, abre el archivo

/etc/defender_iot_micro_agent/conf.jsony agrega el contenido siguiente:{ "IothubModule_TransportProtocol": "AMQP_Protocol" }Elimine cualquier archivo almacenado en caché en /var/lib/defender_iot_micro_agent/cache.json.

Reinicia el microagente. Ejecute:

sudo systemctl restart defender-iot-micro-agent.service

Para agregar compatibilidad con el protocolo AMQP sobre WebSocket:

En la máquina del microagente, abre el archivo

/etc/defender_iot_micro_agent/conf.jsony agrega el contenido siguiente:{ "IothubModule_TransportProtocol": "AMQP_WebSocket_Protocol" }Elimine cualquier archivo almacenado en caché en /var/lib/defender_iot_micro_agent/cache.json.

Reinicia el microagente. Ejecute:

sudo systemctl restart defender-iot-micro-agent.service

El agente usará este protocolo y se comunicará con IoT Hub en el puerto 443. La configuración del proxy HTTP es compatible con este protocolo, en caso de que el proxy también esté configurado, el puerto de comunicación con el proxy se definirá en la configuración del proxy.

Autenticar el microagente

Hay dos opciones para autenticar el microagente de Defender para IoT:

Autenticación mediante una cadena de conexión de identidad de módulo

Tendrá que copiar la cadena de conexión de identidad de módulo de los detalles de identidad del módulo DefenderIoTMicroAgent.

Para copiar la cadena de conexión de identidad de módulo:

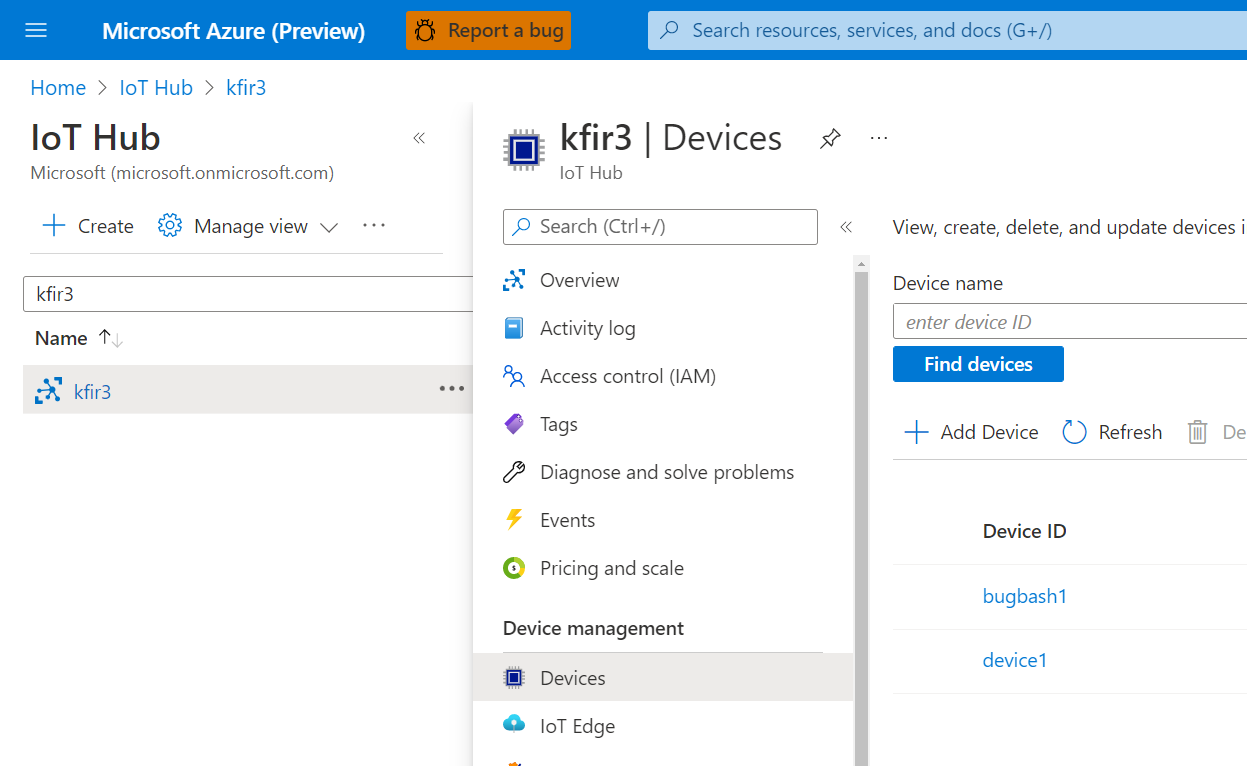

Ve a IoT Hub>

Your hub>Administración de dispositivos>Dispositivos.

Seleccione un dispositivo en la lista Id. de dispositivo.

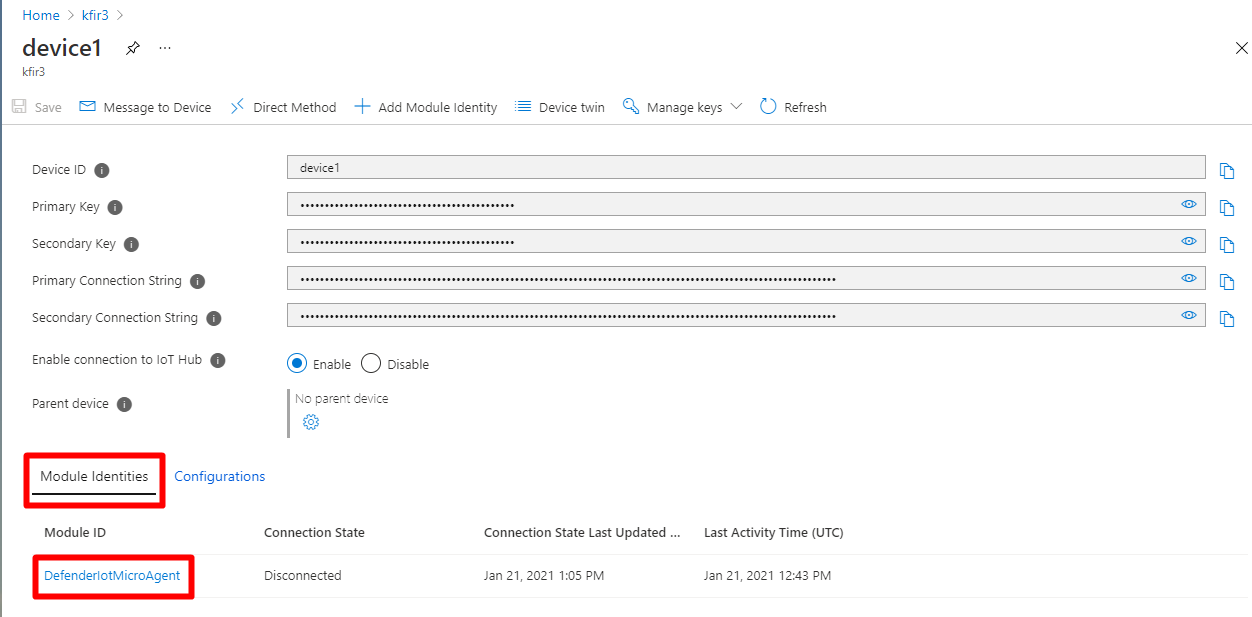

Seleccione las pestaña Identidades de módulo.

Seleccione el módulo DefenderIotMicroAgent de la lista de identidades de módulo asociadas al dispositivo.

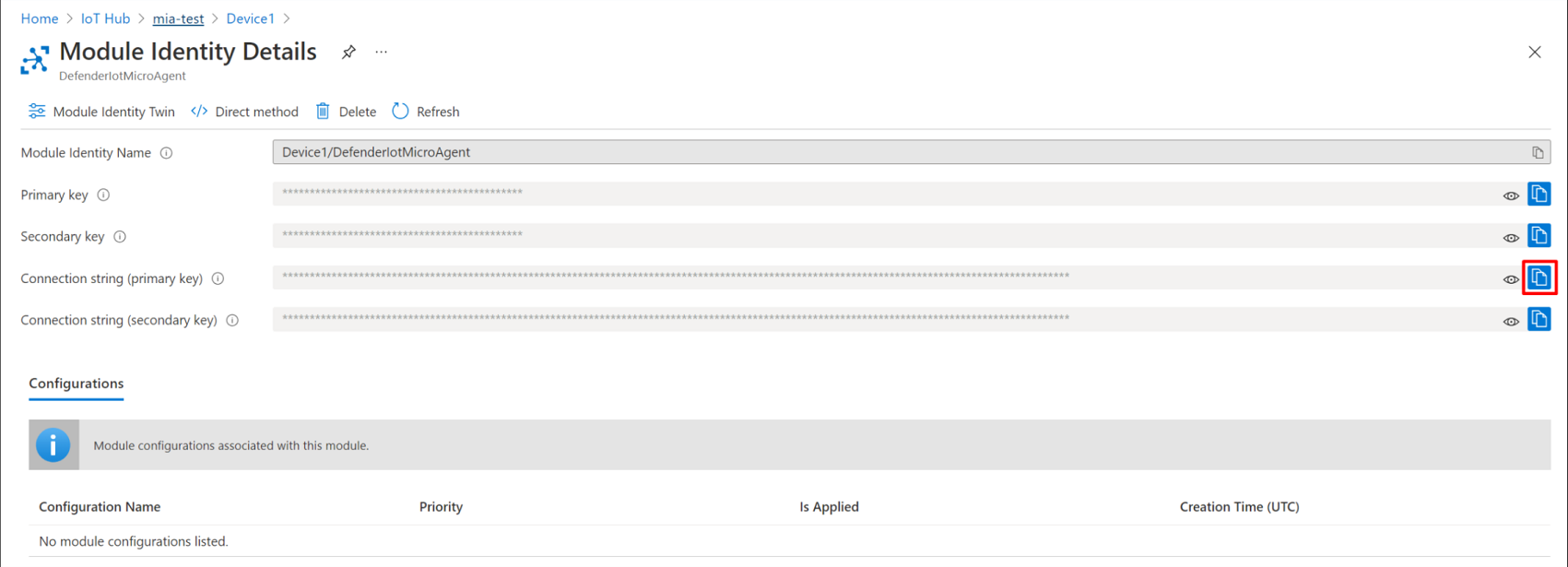

Seleccione el botón copiar para copiar la cadena de conexión (clave principal).

Escriba el siguiente comando para crear un archivo denominado

connection_string.txtque contenga la cadena de conexión que se ha copiado con codificación UTF-8 en la ruta/etc/defender_iot_micro_agentdel directorio del agente de Defender para IoT:sudo bash -c 'echo "<connection string>" > /etc/defender_iot_micro_agent/connection_string.txt'connection_string.txtahora se encontrará en la siguiente ubicación de ruta/etc/defender_iot_micro_agent/connection_string.txt.Nota:

La cadena de conexión incluye una clave que habilita el acceso directo al propio módulo. Por lo tanto, esta incluye información confidencial que solo deben usar y leer los usuarios raíz.

Reinicie el servicio con este comando:

sudo systemctl restart defender-iot-micro-agent.service

Autenticación mediante un certificado

Para la autenticación mediante un certificado:

Siga estas instrucciones para conseguir un certificado.

Coloque la parte pública codificada en PEM del certificado y la clave privada, en

/etc/defender_iot_micro_agent, en los archivos denominadoscertificate_public.pemycertificate_private.pem.Copie la cadena de conexión adecuada en el archivo

connection_string.txt. La cadena de conexión debe tener este aspecto:HostName=<the host name of the iot hub>;DeviceId=<the id of the device>;ModuleId=<the id of the module>;x509=trueEsta cadena indica al agente de Defender para IoT que espere a que se proporcione un certificado de autenticación.

Reinicie el servicio mediante el comando siguiente:

sudo systemctl restart defender-iot-micro-agent.service

Validación de la instalación

Para validar la instalación:

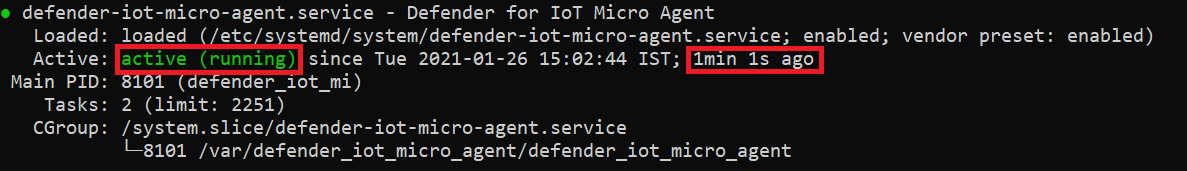

Use el comando siguiente para asegurarse de que el microagente se ejecuta correctamente:

systemctl status defender-iot-micro-agent.serviceAsegúrese de que el servicio sea estable. Para ello, debe asegurarse de que aparezca como

activey de que el tiempo de actividad del proceso sea adecuado.

Probar el sistema

Puede probar el sistema mediante la creación de un archivo de desencadenador en el dispositivo. El archivo de desencadenador hará que el examen de línea de base del agente detecte el archivo como infracción de línea base.

Cree un archivo en el sistema de archivos con el comando siguiente:

sudo touch /tmp/DefenderForIoTOSBaselineTrigger.txtAsegúrese de que el área de trabajo de Log Analytics está conectada a IoT Hub. Para obtener más información, consulte Creación de un área de trabajo de Log Analytics.

Reinicie el agente mediante el comando:

sudo systemctl restart defender-iot-micro-agent.service

Espere una hora como máximo para que la recomendación aparezca en el centro de conectividad.

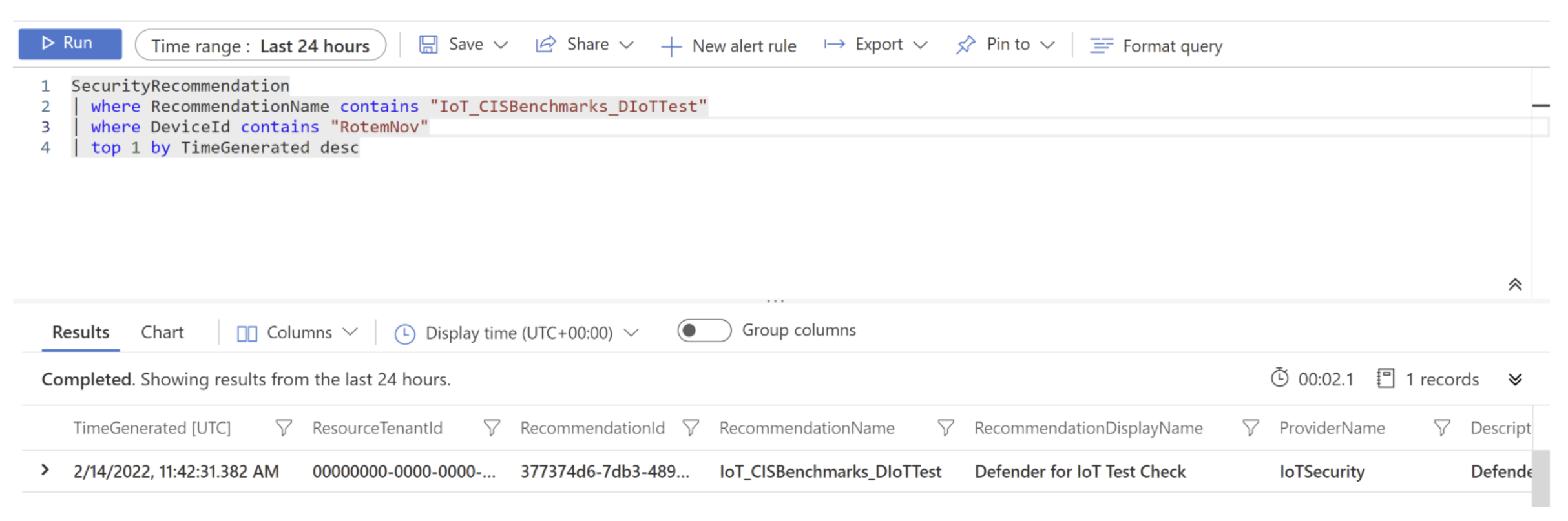

Se crea una recomendación de línea de base denominada "IoT_CISBenchmarks_DIoTTest". Puede consultar esta recomendación desde Log Analytics de la siguiente manera:

SecurityRecommendation

| where RecommendationName contains "IoT_CISBenchmarks_DIoTTest"

| where DeviceId contains "<device-id>"

| top 1 by TimeGenerated desc

Por ejemplo:

Instalar una versión de microagente específica

Puede instalar una versión específica del microagente mediante un comando específico.

Para instalar una versión específica del microagente de Defender para IoT:

Abra un terminal.

Ejecute el comando siguiente:

sudo apt-get install defender-iot-micro-agent=<version>

Limpieza de recursos

No hay recursos para limpiar.