Habilitar el examen de vulnerabilidades con Traiga su propia licencia (BYOL)

El plan de Defender para servidores de Microsoft Defender for Cloud proporciona un examen de vulnerabilidades para máquinas protegidas. El examen de vulnerabilidades usa la Administración de vulnerabilidades integrada de Microsoft Defender como analizador.

Advertencia

La funcionalidad Traiga su propia licencia (BYOL) está en desuso. A partir del 3 de febrero, ya no podrá agregar nuevas soluciones de seguridad BYOL ni incorporar nuevas máquinas a las existentes. El 1 de mayo se completará la desuso y no habrá datos disponibles. Si usa BYOL, migre al nuevo método mediante la Administración de vulnerabilidades de Defender o use un Conector de Administración de exposición de seguridad de Microsoft.

Como alternativa a Defender para Administración de vulnerabilidades, puede usar su propia solución de evaluación de vulnerabilidades con licencia privada. En este artículo se explican los pasos necesarios para implementar una solución de asociado en varias máquinas virtuales de Azure.

Requisitos previos

| Requisito | Detalles |

|---|---|

| Exámenes admitidos que no son de Microsoft | Se admiten las soluciones de Qualys y Rapid7. Si no tiene configurado un examen de vulnerabilidades que no es de Microsoft, verá una opción para implementarlo en Defender for Cloud. |

| Plan | No necesita un plan de Defender para servidores activado para usar el examen de vulnerabilidades BYOL. |

| Compatibilidad con máquina | El uso de una solución BYOL solo se admite para máquinas virtuales de Azure. No se admiten las máquinas virtuales de Azure Arc. |

| Permisos | Necesita permisos de administrador del recursos para implementar el examen. |

- Necesita el lector de seguridad para ver los resultados.

Implementación de una solución BYOL

Abra Defender for Cloud en Azure Portal.

En el menú de Defender for Cloud, abra la página Recomendaciones.

Seleccione la recomendación Las máquinas deben tener una solución de evaluación de vulnerabilidades.

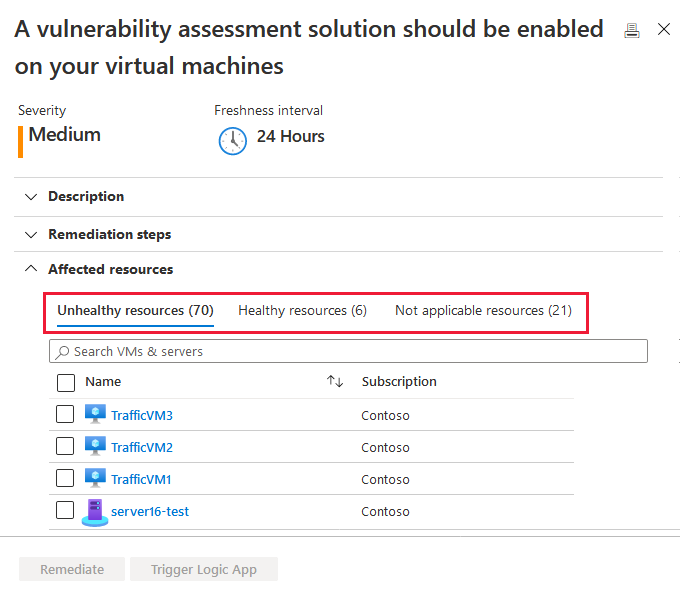

Las máquinas virtuales revisadas aparecen en uno o varios de los siguientes grupos:

- Recursos correctos: Defender for Cloud ha detectado una solución de evaluación de vulnerabilidades que se ejecuta en estas máquinas virtuales.

- Recursos incorrectos: la extensión del detector de vulnerabilidades se puede implementar en estas máquinas virtuales.

- Recursos no aplicables: no se puede implementar la extensión del detector de vulnerabilidades en estas máquinas virtuales.

En la lista de máquinas incorrectas, seleccione las que recibirán una solución de evaluación de vulnerabilidades y seleccione Corregir. En función de la configuración, es posible que solo vea un subconjunto de esta lista.

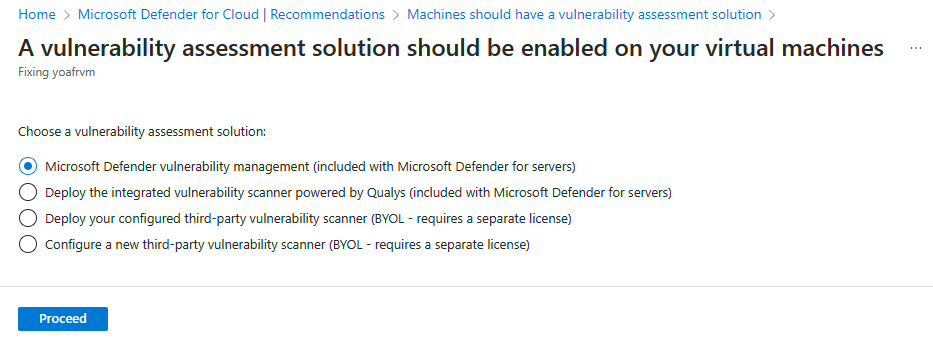

Si está estableciendo una nueva configuración de BYOL, seleccione Configurar un nuevo examen de vulnerabilidades de terceros. Seleccione la extensión pertinente, seleccione Continuar y escriba los detalles del proveedor de la siguiente manera:

- En Grupo de recursos, seleccione Usar existente. Si posteriormente elimina este grupo de recursos, la solución BYOL no estará disponible.

- En Ubicación, seleccione el lugar en el que la solución se encuentra geográficamente localizada.

- Para Qualys, escriba la licencia proporcionada por Qualys en el campo Código de licencia.

- Para Rapid7, cargue el archivo de configuración de Rapid7.

- En el cuadro Clave pública, escriba la información de la clave pública que proporciona el asociado.

- Para instalar automáticamente un agente de evaluación de vulnerabilidades en todas las VM detectadas en la suscripción de esta solución Qualys, seleccione Implementación automática.

- Seleccione Aceptar.

Si ha configurado la solución BYOL, seleccione Implementar el examen de vulnerabilidades de terceros configurado, seleccione la extensión correspondiente y luego seleccione Continuar.

Una vez instalada la solución de evaluación de vulnerabilidades en las máquinas de destino, Defender for Cloud ejecuta un análisis para detectar e identificar las vulnerabilidades en el sistema y en la aplicación. El primer examen puede tardar un par de horas en completarse. Después, se ejecuta cada hora.

Implementar mediante PowerShell y las API de REST

Para implementar mediante programación su propia solución de valoración de vulnerabilidades con licencia privada desde Qualys o Rapid7, use el script proporcionado PowerShell > Solución de vulnerabilidad.

Use el script de la API de REST para crear una nueva solución de seguridad en Defender for Cloud. Necesita una licencia y una clave proporcionada el proveedor de servicios (Qualys o Rapid7).

Obtenga más información sobre cómo obtener el dispositivo Qualys Virtual Scanner en Azure Marketplace.

Solo puede crear una solución por licencia. Se produce un error al intentar crear otra solución con el mismo nombre, licencia o clave.

Necesita estos módulos de PowerShell:

- Instale el módulo Az de PowerShell

- Install-module Az.security

Ejecute el script.

Para ejecutar el script, necesita la información pertinente para los parámetros siguientes:

| Parámetro | Obligatorio | Notas |

|---|---|---|

| SubscriptionId | ✔ | Valor de subscriptionID de la suscripción de Azure que contiene los recursos que quiere analizar. |

| ResourceGroupName | ✔ | Nombre del grupo de recursos. Use cualquier grupo de recursos existente que incluya el valor predeterminado ("DefaultResourceGroup-xxx"). Dado que la solución no es un recurso de Azure, no aparece en el grupo de recursos, pero está conectada a este. Si posteriormente elimina el grupo de recursos, la solución BYOL no estará disponible. |

| vaSolutionName | ✔ | Nombre de la nueva solución. |

| vaType | ✔ | Qualys o Rapid7. |

| licenseCode | ✔ | Cadena de licencia proporcionada por el proveedor. |

| publicKey | ✔ | Clave pública proporcionada por el proveedor. |

| AutoUpdate | - | Habilite (true) o deshabilite (false) la implementación automática para esta solución de VA. Cuando está habilitada, todas las VM nuevas de la suscripción intentan vincularse automáticamente a la solución. (Valor predeterminado: False) |

Sintaxis:

.\New-ASCVASolution.ps1 -subscriptionId <Subscription Id> -resourceGroupName <RG Name>

-vaSolutionName <New solution name> -vaType <Qualys / Rapid7> -autoUpdate <true/false>

-licenseCode <License code from vendor> -publicKey <Public Key received from vendor>

Ejemplo

En este ejemplo no se incluyen detalles de licencia válidos.

.\New-ASCVASolution.ps1 -subscriptionId 'f4cx1b69-dtgb-4ch6-6y6f-ea2e95373d3b' -resourceGroupName 'DefaultResourceGroup-WEU' -vaSolutionName 'QualysVa001' -vaType 'Qualys' -autoUpdate 'false' `

-licenseCode 'eyJjaWQiOiJkZDg5OTYzXe4iMTMzLWM4NTAtODM5FD2mZWM1N2Q3ZGU5MjgiLCJgbTYuOiIyMmM5NDg3MS1lNTVkLTQ1OGItYjhlMC03OTRhMmM3YWM1ZGQiLCJwd3NVcmwiOiJodHRwczovL3FhZ3B1YmxpYy1wMDEuaW50LnF1YWx5cy5jb20vQ2xvdSKJY6VudC8iLCJwd3NQb3J0IjoiNDQzIn0=' `

-publicKey 'MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCOiOLXjOywMfLZIBGPZLwSocf1Q64GASLK9OHFEmanBl1nkJhZDrZ4YD5lM98fThYbAx1Rde2iYV1ze/wDlX4cIvFAyXuN7HbdkeIlBl6vWXEBZpUU17bOdJOUGolzEzNBhtxi/elEZLghq9Chmah82me/okGMIhJJsCiTtglVQIDAQAB'