El examen de vulnerabilidades en Microsoft Defender for Cloud usa la Administración de vulnerabilidades de Microsoft Defender integrada para examinar las máquinas en busca de inventario de software y vulnerabilidades, y proporcionar conclusiones e información en Defender for Cloud. Si actualmente usa una solución de evaluación de vulnerabilidades diferente, puede pasar a Administración de vulnerabilidades de Defender mediante las instrucciones de este artículo.

Pasar al examen con la Administración de vulnerabilidades de Defender

Requisitos previos

- Revisión de las máquinas admitidas

- Asegúrese de que tiene habilitado un plan de Defender para servidores.

- El plan debe tener habilitada la integración de Defender para punto de conexión.

- Necesita permisos de propietario (nivel de grupo de recursos) para implementar.

- Necesita permisos de lector de seguridad para ver los resultados de vulnerabilidades.

Transición con Azure Policy para máquinas virtuales de Azure

Siga estos pasos:

Inicie sesión en Azure Portal.

Vaya a Directiva>Definiciones.

Busque

Setup subscriptions to transition to an alternative vulnerability assessment solution.Seleccione Asignar.

Seleccione un ámbito y escriba un nombre de asignación.

Seleccione Revisar + crear.

Examine la información que ha especificado y seleccione Crear.

Esta directiva garantiza que todas las máquinas virtuales (VM) de una suscripción seleccionada estén protegidas con la solución integrada de Administración de vulnerabilidades de Defender.

Una vez completada la transición a la solución de Administración de vulnerabilidades de Defender, debe quitar la solución de evaluación de vulnerabilidades anterior

Transición en Azure Portal

En Azure Portal, tiene la posibilidad de cambiar la solución de evaluación de vulnerabilidades por la solución integrada de Administración de vulnerabilidades de Defender.

Inicie sesión en Azure Portal.

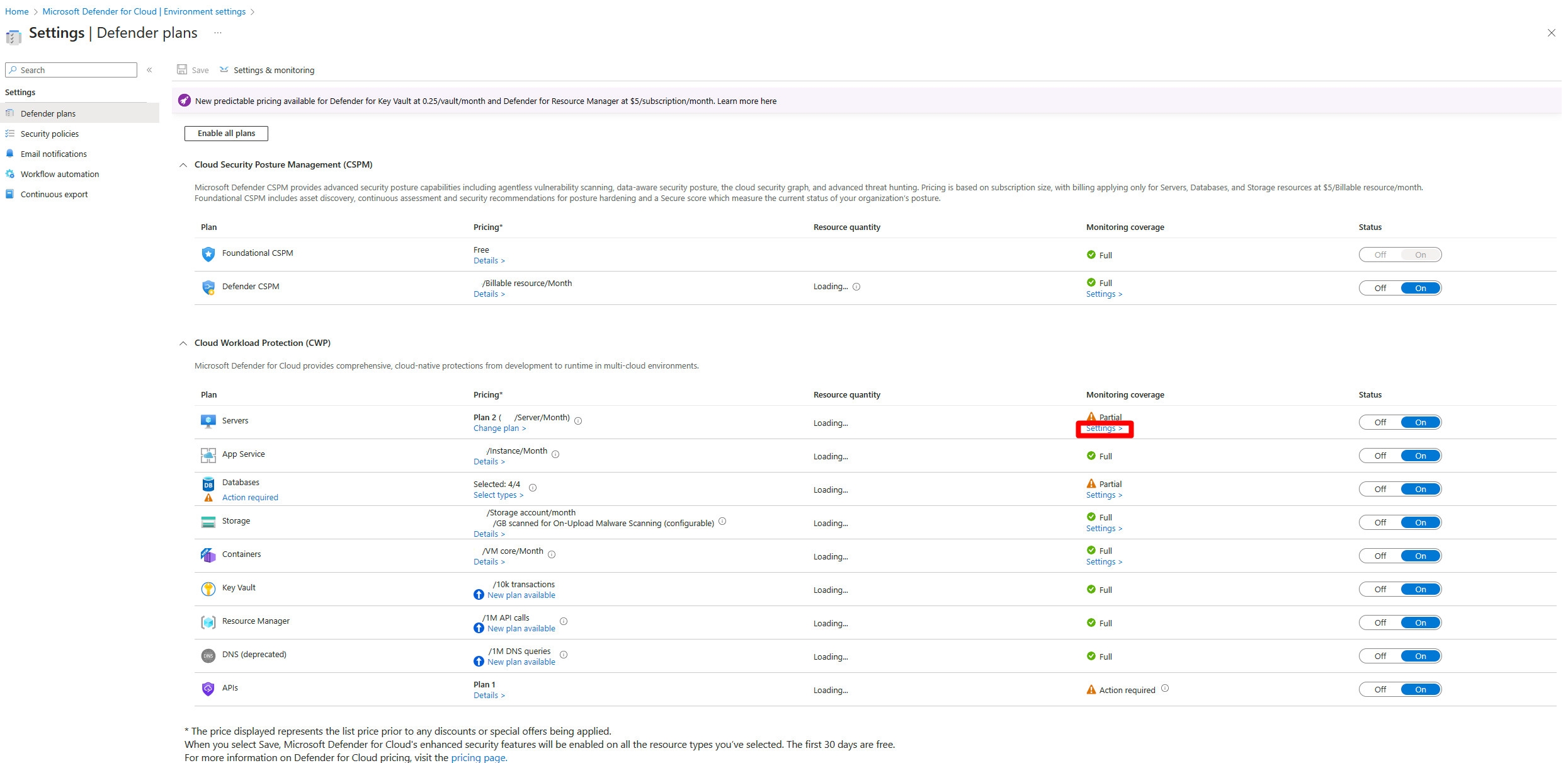

Vaya a Microsoft Defender for Cloud>Configuración del entorno

Seleccione la suscripción correspondiente.

Busque el plan Defender para servidores y seleccione Configuración.

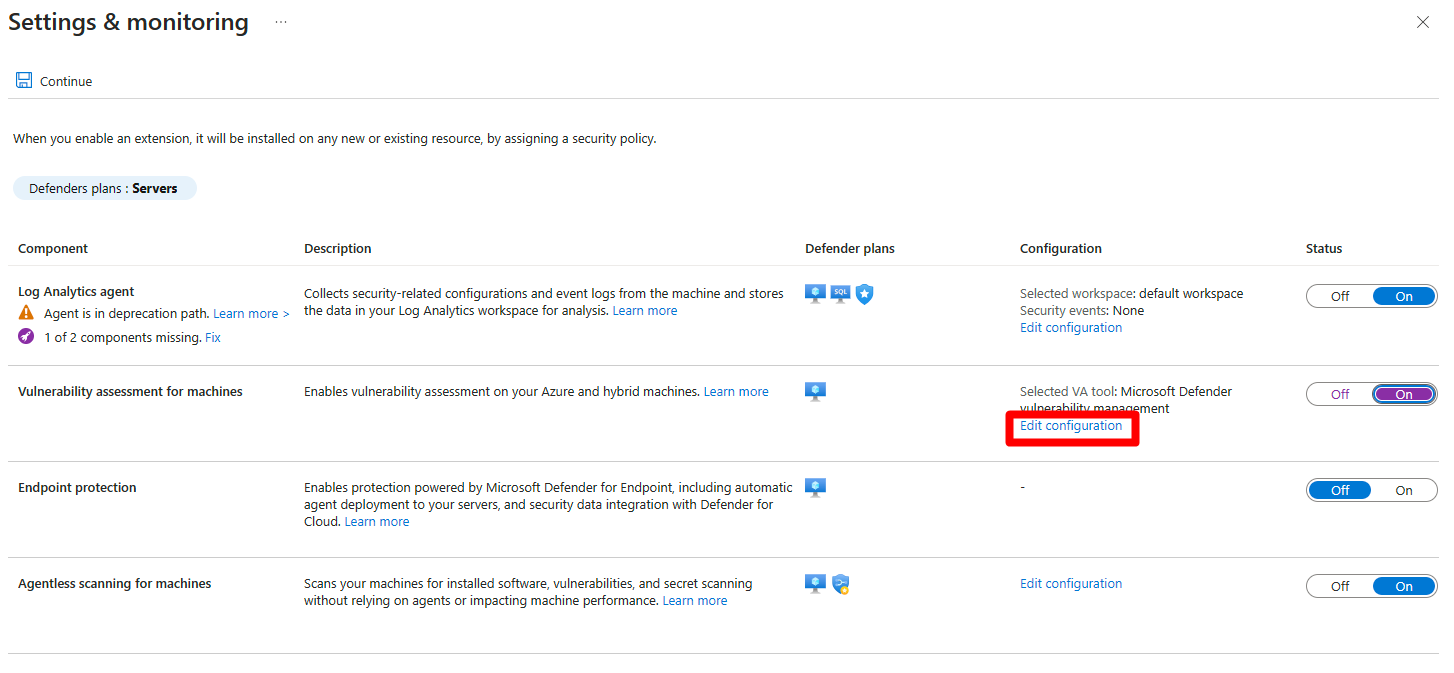

Cambie

Vulnerability assessment for machinesa Activado.Si

Vulnerability assessment for machinesya estaba establecido en activado, seleccione Editar configuraciónSeleccione Administración de vulnerabilidades de Microsoft Defender.

Seleccione Aplicar.

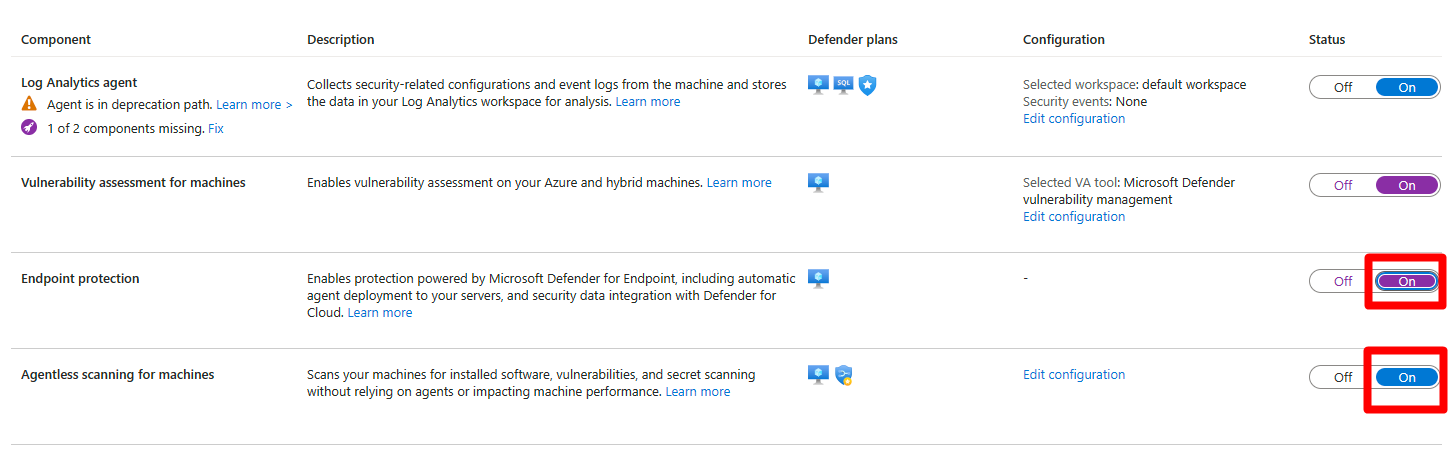

Asegúrese de que

Endpoint protectionoAgentless scanning for machinesestén Activados.Seleccione Continuar.

Seleccione Guardar.

Una vez completada la transición a la solución de Administración de vulnerabilidades de Defender, debe quitar la solución de evaluación de vulnerabilidades anterior

Transición con la API de REST

API de REST para máquinas virtuales de Azure

Mediante esta API de REST, puede migrar fácilmente la suscripción, a gran escala, desde cualquier solución de evaluación de vulnerabilidades a la solución de Administración de vulnerabilidades de Defender.

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/serverVulnerabilityAssessmentsSettings/AzureServersSetting?api-version=2022-01-01-preview

{

"kind": "AzureServersSetting",

"properties": {

"selectedProvider": "MdeTvm"

}

}

Once you complete the transition to the Defender Vulnerability Management solution, you need to remove the old vulnerability assessment solution.

REST API for multicloud VMs

Using this REST API, you can easily migrate your subscription, at scale, from any vulnerability assessment solution to the Defender Vulnerability Management solution.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourcegroups/{resourceGroupName}/providers/Microsoft.Security/securityconnectors/{connectorName}?api-version=2022-08-01-preview

{

"properties": {

"hierarchyIdentifier": "{GcpProjectNumber}",

"environmentName": "GCP",

"offerings": [

{

"offeringType": "CspmMonitorGcp",

"nativeCloudConnection": {

"workloadIdentityProviderId": "{cspm}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

}

},

{

"offeringType": "DefenderCspmGcp"

},

{

"offeringType": "DefenderForServersGcp",

"defenderForServers": {

"workloadIdentityProviderId": "{defender-for-servers}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

},

"arcAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"mdeAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"vaAutoProvisioning": {

"enabled": true,

"configuration": {

"type": "TVM"

}

},

"subPlan": "{P1/P2}"

}

],

"environmentData": {

"environmentType": "GcpProject",

"projectDetails": {

"projectId": "{GcpProjectId}",

"projectNumber": "{GcpProjectNumber}",

"workloadIdentityPoolId": "{identityPoolIdRemainsTheSame}"

}

}

},

"location": "{connectorRegion}"

}

Remove the old vulnerability assessment solution

After migrating to the built-in Defender Vulnerability Management solution in Defender for Cloud, offboard each VM from their old vulnerability assessment solution. To delete the VM extension, you can use the Remove-AzVMExtension PowerShell cmdlet or a REST API Delete request.