Conexión y administración de un clúster de Kubernetes mediante kubectl en un dispositivo de Azure Stack Edge Pro con GPU

SE APLICA A:  Azure Stack Edge Pro: GPU

Azure Stack Edge Pro: GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

En un dispositivo Azure Stack Edge Pro, se crea un clúster de Kubernetes al configurar el rol de proceso. Una vez creado el clúster de Kubernetes, puede conectarse al clúster y administrarlo localmente desde una máquina cliente a través de una herramienta nativa, como kubectl.

En este artículo se describe cómo conectarse a un clúster de Kubernetes en un dispositivo Azure Stack Edge Pro y, después, administrarlo mediante kubectl.

Requisitos previos

Antes de comenzar, asegúrese de que:

Tiene acceso a un dispositivo Azure Stack Edge Pro.

Ha activado un dispositivo Azure Stack Edge Pro como se describe en Activación de Azure Stack Edge Pro.

Ha habilitado el rol de proceso en el dispositivo. También se ha creado un clúster de Kubernetes en el dispositivo al configurar el proceso en el dispositivo según las instrucciones de Configuración del proceso en un dispositivo Azure Stack Edge Pro.

Tiene acceso a un sistema cliente de Windows que ejecuta PowerShell 5.0 o posterior para acceder al dispositivo. También puede tener otro cliente con un sistema operativo compatible.

Tiene el punto de conexión de la API de Kubernetes de la página Dispositivo de la interfaz de usuario web local. Para obtener más información, consulte las instrucciones en Obtención de los puntos de conexión de Kubernetes.

Conexión a la interfaz de PowerShell

Una vez creado el clúster de Kubernetes, puede acceder a este clúster para crear espacios de nombres y usuarios, y asignar usuarios a los espacios de nombres. Para esto, tendrá que conectarse a la interfaz de PowerShell del dispositivo. Siga estos pasos en el cliente de Windows que ejecuta PowerShell.

Dependiendo del sistema operativo del cliente, los procedimientos para conectarse de forma remota al dispositivo son diferentes.

Conexión de forma remota desde un cliente de Windows

Requisitos previos

Antes de comenzar, asegúrese de que:

El cliente de Windows ejecuta Windows PowerShell 5.0 o una versión posterior.

El cliente de Windows tiene la cadena de firma (certificado raíz) que corresponde al certificado de nodo instalado en el dispositivo. Para instrucciones detalladas, consulte Instalación de un certificado en el cliente de Windows.

El archivo

hostsque se encuentra enC:\Windows\System32\drivers\etcen el cliente de Windows tiene una entrada que corresponde al certificado de nodo en el siguiente formato:<Device IP> <Node serial number>.<DNS domain of the device>Este es un ejemplo del archivo

hosts:10.100.10.10 1HXQG13.wdshcsso.com

Pasos detallados

Siga estos pasos para conectarse de forma remota desde un cliente de Windows.

Ejecute una sesión de Windows PowerShell como administrador.

Asegúrese de que el servicio Administración remota de Windows se ejecuta en el cliente. En el símbolo del sistema, escriba:

winrm quickconfigPara más información, vea Instalación y configuración de Administración remota de Windows.

Asigne una variable a la cadena de conexión utilizada en el archivo

hosts.$Name = "<Node serial number>.<DNS domain of the device>"Reemplace

<Node serial number>y<DNS domain of the device>por el número de serie del nodo y el dominio DNS del dispositivo. Puede obtener los valores del número de serie del nodo en la página Certificates (Certificados) y el dominio DNS en la página Device (Dispositivo) de la interfaz de usuario web local del dispositivo.Para agregar esta cadena de conexión del dispositivo a la lista de hosts de confianza del cliente, escriba el siguiente comando:

Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -ForceInicie una sesión de Windows PowerShell en el dispositivo:

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSLSi ve un error que tiene que ver con la relación de confianza, compruebe que la cadena de firma del certificado de nodo cargado en el dispositivo también esté instalada en el cliente que tiene acceso al dispositivo.

Proporcione la contraseña cuando se le solicite. Use la misma contraseña que se emplea para iniciar sesión en la interfaz de usuario web local. La contraseña de la interfaz de usuario web local predeterminada es Password1. Cuando se conecte correctamente al dispositivo mediante PowerShell remoto, verá la siguiente salida de ejemplo:

Windows PowerShell Copyright (C) Microsoft Corporation. All rights reserved. PS C:\WINDOWS\system32> winrm quickconfig WinRM service is already running on this machine. PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com" PS C:\WINDOWS\system32> Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -Force PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing. Changes made through this interface without involving Microsoft Support could result in an unsupported configuration. [1HXQG13.wdshcsso.com]: PS>

Cuando se usa la opción -UseSSL, la comunicación remota se realiza a través de PowerShell a través de https. Se recomienda usar siempre https para conectarse de forma remota a través de PowerShell. En redes de confianza, la comunicación remota mediante PowerShell a través de HTTP es aceptable. En primer lugar, habilite PowerShell remoto a través de HTTP en la interfaz de usuario local. A continuación, puede conectarse a la interfaz de PowerShell del dispositivo mediante el procedimiento anterior sin la opción -UseSSL.

Si no usa los certificados (se recomienda usarlos), puede omitir la comprobación de la validación de certificados mediante las opciones de sesión: -SkipCACheck -SkipCNCheck -SkipRevocationCheck.

$sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

Este es un ejemplo de salida al omitir la comprobación de certificados:

PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com"

PS C:\WINDOWS\system32> $sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

PS C:\WINDOWS\system32> $sessOptions

MaximumConnectionRedirectionCount : 5

NoCompression : False

NoMachineProfile : False

ProxyAccessType : None

ProxyAuthentication : Negotiate

ProxyCredential :

SkipCACheck : True

SkipCNCheck : True

SkipRevocationCheck : True

OperationTimeout : 00:03:00

NoEncryption : False

UseUTF16 : False

IncludePortInSPN : False

OutputBufferingMode : None

MaxConnectionRetryCount : 0

Culture :

UICulture :

MaximumReceivedDataSizePerCommand :

MaximumReceivedObjectSize :

ApplicationArguments :

OpenTimeout : 00:03:00

CancelTimeout : 00:01:00

IdleTimeout : -00:00:00.0010000

PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please

engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing.

Changes made through this interface without involving Microsoft Support could result in an unsupported configuration.

[1HXQG13.wdshcsso.com]: PS>

Importante

En la versión actual, solo puede conectarse a la interfaz de PowerShell del dispositivo mediante un cliente de Windows. La opción -UseSSL no funciona con los clientes de Linux.

Configuración del acceso al clúster mediante Kubernetes RBAC

Una vez creado el clúster de Kubernetes, puede usar kubectl a través de cmdline para acceder al clúster.

En este enfoque, creará un espacio de nombres y un usuario. Luego, asocie el usuario al espacio de nombres. También debe obtener el archivo config que le permita usar un cliente de Kubernetes para comunicarse directamente con el clúster de Kubernetes que creó sin tener que conectarse a la interfaz de PowerShell del dispositivo Azure Stack Edge Pro.

Cree un espacio de nombres. Escriba:

New-HcsKubernetesNamespace -Namespace <string>Nota:

En el caso del espacio de nombres y los nombres de usuario, se aplican las convenciones de nomenclatura del subdominio DNS.

Esta es una salida de ejemplo:

[10.100.10.10]: PS> New-HcsKubernetesNamespace -Namespace "myasetest1"Cree un usuario y obtenga un archivo de configuración. Escriba:

New-HcsKubernetesUser -UserName <string>Nota:

No se puede usar aseuser como nombre de usuario, ya que está reservado para un usuario predeterminado asociado al espacio de nombres de IoT para Azure Stack Edge Pro.

Este es un ejemplo de resultado del archivo de configuración:

[10.100.10.10]: PS> New-HcsKubernetesUser -UserName "aseuser1" apiVersion: v1 clusters: - cluster: certificate-authority-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUN5RENDQWJDZ0F3SUJBZ0lCQURBTkJna3Foa2lHOXcwQkFRc0ZBREFWTVJNd0VRWURWUVFERXdwcmRXSmwKY201bGRHVnpNQjRYRFRJd01ERXlPVEUyTlRFeE4xb1hEVE13TURFeU5qRTJOVEV4TjFvd0ZURVRNQkVHQTFVRQpBeE1LYTNWaVpYSnVaWFJsY3pDQ0FTSXdEUVlKS29aSWh2Y05BUUVCQlFBRGdnRVBBRENDQVFvQ2dnRUJBTXNpCkdZUHB0U1VWcDhKZEdVcHE1MVBURWhsZm8wWkk3YXFBdUlrOHZWdUFCZHJQK1FBSzFxcEN1di93NjIwbUtpZ0QKak1aT3Q4QkREREppWHF6UDZRZm5Oc0U2VXBHMnh0YnYrcTZHV2R5K0t6WkxMbXlwWGY3VjlzZEJnejVKVDNvYQpIdzFja2NTUklHSlV3UWxTbklNaHJUS3JUNDZFUUp3d282TmlNUzZMZDZieVk3WkUrTGg3OS9aNEhLanhTRmhMClc5ZG8veThZR3FXUDZmZTFmMmVmSkhUeGtwR05HZE1UVjNuOFlCZ0pSRzdrNjh0N2MrZ1NhbUlVWVJpTUNSNFAKYlFxcFpscWYvV2REZEJHOFh6aDJ0M1l4SkVIMm00T0Z1cSsvUitMYm95aHdKbmNMdVJ5OEpNZWlwTEQ3UlN0QwpZTDNNR0EzN2JieTRyYm4zVzg4Q0F3RUFBYU1qTUNFd0RnWURWUjBQQVFIL0JBUURBZ0trTUE4R0ExVWRFd0VCCi93UUZNQU1CQWY4d0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNbzFwWlBtQzV1cmRPZUJhSWQ4eEQzRkxCMG8KTlErbXBXMWpDd0ZtY3h6dUtlWmRsNXc2N0tuS2JTcDR0TXo1cXg3bUtSc0UxcnBoWkh2VHlKUXg1ZFk2ZE1Kdgp5d2FQZjBpT05TNlU2cC9INE12U1dJaEtJZ1FuTnE1dDh4TjJCNnZpQW41RmZoRkx6WEQrUlZGSm42cnovWkZnCmV6MHpxTkNKYmcvelFucFROcmQ2cnFFRHpoSVFZOVdYVWQycFh3ZXRqUXJpMkpZamh4NmtEcTVoRkZTM0FLUnIKOWlQTVQxaWNkR1NUMFVvM1hIZ1k2ck45WGp3MHFrY2I0Sy83UlVVWlRvS3dKamROR3lNTnpad000L2puR0p5SwpQTE9ycU5Ddlkvb0lkVEM5eVZVY3VRbXVlR0VqT20xUnN1RDFHYVE0RTZwakppVWJpMVdrajJ1bFhOWT0KLS0tLS1FTkQgQ0VSVElGSUNBVEUtLS0tLQo= server: https://10.128.47.90:6443 name: kubernetes contexts: - context: cluster: kubernetes user: aseuser1 name: aseuser1@kubernetes current-context: aseuser1@kubernetes kind: Config preferences: {} users: - name: aseuser1 user: client-certificate-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUMwVENDQWJtZ0F3SUJBZ0lJWlFXcjY2cGFWSm93RFFZSktvWklodmNOQVFFTEJRQXdGVEVUTUJFR0ExVUUKQXhNS2EzVmlaWEp1WlhSbGN6QWVGdzB5TURBeE1qa3hOalV4TVRkYUZ3MHlNVEF4TWpneU1qVTJNVGRhTUJNeApFVEFQQmdOVkJBTVRDR0Z6WlhWelpYSXhNSUlCSWpBTkJna3Foa2lHOXcwQkFRRUZBQU9DQVE4QU1JSUJDZ0tDCkFRRUF4R3RDaXJ2cVhGYm5wVmtaYlVPRWQ3cXg2UzNVZ092MlhHRHNKM2VYWXN0bUxQVjMrQnlBcWwyN211L1AKaWdmaWt6MG9QSW1iYmtvcVJkamlYckxFZnk0N3dHcEhzdUhUOHNLY2tHTnJleFE2bXhaZ29xaU1nL2FuMUpMdwpiOFEvVnlQaWdVdUt6eVBseEhUZmlmSVM5MzR1VnZVZUc0dzlMRjAyZ2s2Nitpc0ZtanhsVmhseWRMNlc2UmZTCjl0OGpNMEFkdEpJL0xNbE13RHJJRVdFKzM4WDVNelJhQkJYNnlzNDFWSkZxekcwdW14dHdxN2pGOXp1UTE4ekIKalRZaDl3OWVKcDJwS2Fvak5tNE9SSDh4SzVSaUhocjJ2anFJWXkxRDd2WDh0b0U1K05HNmxHZjh5L1NvQnNRbQpmOG9vL1k3SEZmQXVGdlN6WUc1RUlQTFM4UUlEQVFBQm95Y3dKVEFPQmdOVkhROEJBZjhFQkFNQ0JhQXdFd1lEClZSMGxCQXd3Q2dZSUt3WUJCUVVIQXdJd0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNR1BxY0YzS1BCbHZ0K24KN1NOcGE3anhWYkhZVGxyNTgwVWxzek93WEwwVnVPUUlCYmN2djIzZk9HNkhDZlQ0bWxBU0JRWVNZcmpLMjJTTwpTWld4cjNQUDlhVzNHajkxc0ttSnc1ZUF1WFhQbUJpK1RWQzBvY0ZLaEQvZ0o1aC93YnBaVndpVjVyRWE5Kzc2CnhNcFAzRld6dG5tT1hPaEl6UFNlR3B4YWpwQXd3ZXd4QU0yb0xGRFZFcy9XTFFMODJZM3NFcE93NVNaSVJJNXMKUHhMUTVnV1ZPM2x2SXcwZ3IrdkJlanZSOUZKaWVuTWFRdGdjSVgyRmpDaDBRMHVYRkdsTVNXWEljbjRLRTR0TApQSFFMalRSVUwyVnRXcW1YZ1RBM3RzN01DcGNRTFdPZFJUYkpSejZCbkc1aXVwcDdOSlFvYW9YcWpNVk5DVDZCCllYMEd0Skk9Ci0tLS0tRU5EIENFUlRJRklDQVRFLS0tLS0K client-key-data: LS0tLS1CRUdJTiBSU0EgUFJJVkFURSBLRVktLS0tLQpNSUlFb2dJQkFBS0NBUUVBeEd0Q2lydnFYRmJucFZrWmJVT0VkN3F4NlMzVWdPdjJYR0RzSjNlWFlzdG1MUFYzCitCeUFxbDI3bXUvUGlnZmlrejBvUEltYmJrb3FSZGppWHJMRWZ5NDd3R3BIc3VIVDhzS2NrR05yZXhRNm14WmcKb3FpTWcvYW4xSkx3YjhRL1Z5UGlnVXVLenlQbHhIVGZpZklTOTM0dVZ2VWVHNHc5TEYwMmdrNjYraXNGbWp4bApWaGx5ZEw2VzZSZlM5dDhqTTBBZHRKSS9MTWxNd0RySUVXRSszOFg1TXpSYUJCWDZ5czQxVkpGcXpHMHVteHR3CnE3akY5enVRMTh6QmpUWWg5dzllSnAycEthb2pObTRPUkg4eEs1UmlIaHIydmpxSVl5MUQ3dlg4dG9FNStORzYKbEdmOHkvU29Cc1FtZjhvby9ZN0hGZkF1RnZTellHNUVJUExTOFFJREFRQUJBb0lCQUVVSUVXM2kxMTQycU5raQo5RjNEWWZZV1pscTJZYjRoc0FjTmhWSGxwUTN5d0dsQ3FEUktDQ3BZSVF3MkJqSFR6WnpEM0xWU0E0K0NmMUxuCkE4QVdnaHJVcStsWE1QVzhpcG9DTGJaTlNzUUord0x3bld2dFl0MHFQaGZtd0p2M1UrK1RUQkwyOHNVVUw3ZVkKLzh0aWlhbno3ZU5mNklIMENyZmgxcnQ3WWhsemtRd1hBVHNScVJja0dMaTgrdGN5WnVzdGFhbENUSzBGRTdCaQpBUGE5a2w1SG56eCs4TTcvNWladHkwTUIxYWpWMnlGblBkUmlKSFVCb1AxVVV0QUthYjVZU0RvNllkZ2pIUTRHCjNWN1l1YWZobnVFMXA0VVIvUkloVVdjRlVVaTFBOFpZMFdnd1BDTmhnMWpQZU5vb2Y1UHpRbEY1OTRBREVwUUYKOFR2bG92RUNnWUVBOWZZbUxyY0tlQ0JiMTFoQVhoTi91Z1RTbU5xNnpFL1pPSWl6M0xwckdjRDhvWDdCVW9GcgplelkxbktSS2tkczE5OERnVjlQZUhuNzllQTRoMjM5RkIwNFFhMUJBdUVMRzRsdHJ3VlNxaFBENUR6YkcrSEhSCnJtYThVMEpUSmVVS0tJVjRUUGxlTzFtK2tjbkRJVXY1ckpwZDVXU3RvcUhXdk9RZkEvRUF0VlVDZ1lFQXpHOTcKTitCZVVvbFNiREttVUNGdTdPZGhYSXJYR3RnSEorZ2JOMDlnSHRURG5PY0IxZ1NzNkpZa1FPQU9qbWFxK05lRAp5SUF1NytheWlFRmpyT2tzTGhkSTREUXNkWFZveFFGVko1V1JwWlk3UTVRaFZpYUR2enR4NDlzSDlKSkplM2U0Cnl3NWdpNGkxKy90MnY2eWRKcWdNQ0xxOHlEdFRrcE9PSitkbkp5MENnWUJwZ3lpcURaZU9KTU9CUTdpSkl2QSsKQ21lVmJ1K0hTaEd6TU9HSHBPamc2V3IybEh1Mk94S3lqblM5TjdWTmtLNDhGQitwVFpnUm1RUi9CZ0Q4T2tLUQplYXFOZnFYazViQ1AxZ3dKcVpwazRVTFdoZmNoQ1NLY0lESlZ2VFFTSTRrU0RQK29kYWs0Nkt6WnVhWGRtTXdJCmdVZ2FhZkFhdmpaeVhhSDRmT0NDNlFLQmdHVXJCaDh3dVh5KzJEc1RGWnF4OE9McjNoS2Q0clUyRXRSODJIc1cKbk1xbEgraVZxU0x3VFdFTWJBUnUzTVU3cVlCYnBxdWlRNWdVNG1UcmR4Z3FpK0tEUTEwd2RJL3IrbDBEdTlCTApCRGlkajlaeGg4M0tZWWhSTXBzLzJULys1TDVsRU4zcnozczl2RkZtcisxS3pycENqeklDdDBtZmtrd0hHV0pGCjhaWkJBb0dBVXB3aUIrcWlHbkpxU1FtZHNSZFVabGFBaTRpbGhaa01RYTRHem95ZFQ3OTVHTm44ZThBRjd3WHMKTGpyYjdEV1FwakdCMnZpUlkySUZBVmIyKzZsdDlwOVJRMTZnSmxpNU5ZRXVvQWRoWXBsVWdBZGFHWHNGNHdabwo3SHFHTHBGdmUxVU5Gb0dQdkxpWUNrUFVYdGduQ3dNb0R2SEpKNzVYMXl6ckh6cmxUS1k9Ci0tLS0tRU5EIFJTQSBQUklWQVRFIEtFWS0tLS0tCg== [10.100.10.10]: PS>Un archivo de configuración se muestra en texto sin formato. Copie este archivo y guárdelo como archivo config.

Importante

No guarde el archivo de configuración como archivo .txt, guarde el archivo sin ninguna extensión de archivo.

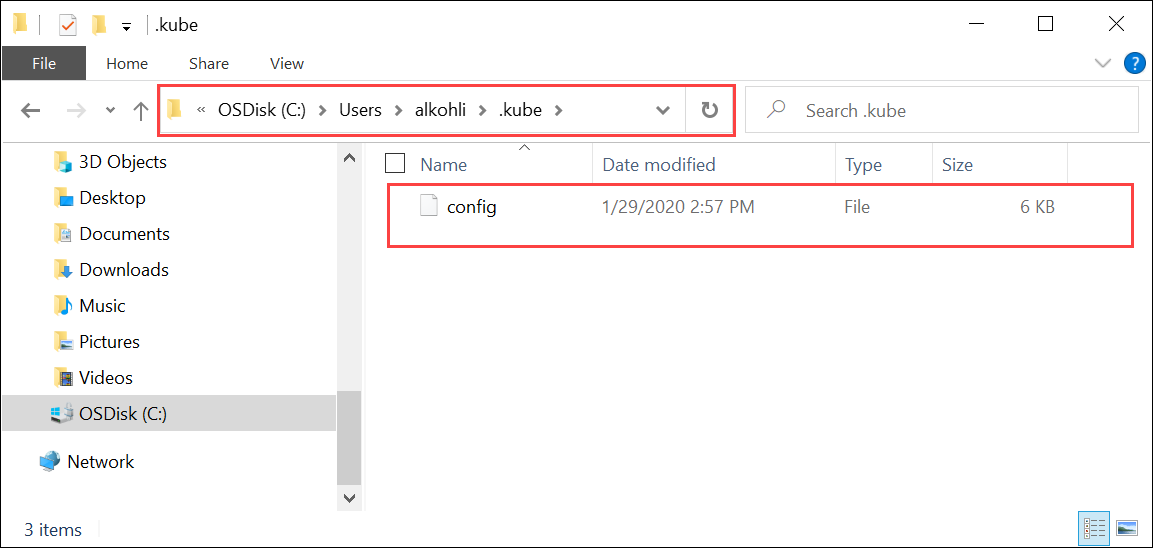

El archivo de configuración debe residir en la carpeta

.kubedel perfil de usuario en la máquina local. Copie el archivo en esa carpeta del perfil de usuario.

Asocie el espacio de nombres con el usuario que ha creado. Escriba:

Grant-HcsKubernetesNamespaceAccess -Namespace <string> -UserName <string>Esta es una salida de ejemplo:

[10.100.10.10]: PS>Grant-HcsKubernetesNamespaceAccess -Namespace "myasetest1" -UserName "aseuser1"Una vez que tenga el archivo de configuración, no necesita acceso físico al clúster. Si el cliente puede hacer ping a la dirección IP del dispositivo Azure Stack Edge Pro, debería poder dirigir el clúster mediante comandos de kubectl.

Inicie una nueva sesión de PowerShell en el cliente. No es necesario estar conectado a la interfaz del dispositivo. Ahora puede instalar

kubectlen el cliente con el siguiente comando:PS C:\windows\system32> curl.exe -LO "https://dl.k8s.io/release/v1.25.0/bin/windows/amd64/kubectl.exe" PS C:\windows\system32>Por ejemplo, si el nodo maestro de Kubernetes estaba ejecutando v1.25.0, instale v1.25.0 en el cliente.

Importante

Descargue un cliente que no esté distanciado más de una versión secundaria de la del maestro. Sin embargo, la versión del cliente puede superar a la del maestro en hasta una versión secundaria. Por ejemplo, un maestro v1.3 debe funcionar con nodos v1.1, v1.2 y v1.3, y debe funcionar con clientes v1.2, v1.3 y v1.4. Para obtener información sobre la versión del cliente de Kubernetes, consulte Kubernetes version and version skew support policy (Versión de Kubernetes y directiva de soporte de asimetría de versiones). Para más información sobre la versión del servidor de Kubernetes en Azure Stack Edge Pro, vaya a Obtención de la versión del servidor de Kubernetes. En ocasiones,

kubectlestá preinstalado en el sistema si se ejecuta Cliente Docker para Windows u otras herramientas. Es importante descargar la versión específica dekubectlcomo se indica en esta sección para que funcione con este clúster de Kubernetes.La instalación puede tardar varios minutos.

Compruebe que la versión instalada sea la que ha descargado. Debe especificar la ruta de acceso absoluta a la ubicación en la que se instaló

kubectl.exeen el sistema.PS C:\Users\myuser> C:\windows\system32\kubectl.exe version Client Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.2", GitCommit:"f6278300bebbb750328ac16ee6dd3aa7d3549568", GitTreeState:"clean", BuildDate:"2019-08-05T09:23:26Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"windows/amd64"} Server Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.1", GitCommit:"4485c6f18cee9a5d3c3b4e523bd27972b1b53892", GitTreeState:"clean", BuildDate:"2019-07-18T09:09:21Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"linux/amd64"} PS C:\Users\myuser>Para obtener más información sobre los comandos de

kubectlque se usan para administrar el clúster de Kubernetes, vaya a Overview of kubectl (Información general de kubectl).Agregue una entrada DNS al archivo de hosts en el sistema.

Ejecute el Bloc de notas como administrador y abra el archivo

hostsubicado enC:\windows\system32\drivers\etc\hosts.Use la información que guardó de la página Dispositivo en la interfaz de usuario local en el paso anterior para crear la entrada en el archivo de hosts.

Por ejemplo, copie este punto de conexión

https://compute.asedevice.microsoftdatabox.com/[10.100.10.10]para crear la siguiente entrada con la dirección IP y el dominio DNS del dispositivo:10.100.10.10 compute.asedevice.microsoftdatabox.com

Para comprobar que puede conectarse a los pods de Kubernetes, escriba:

PS C:\Users\myuser> kubectl get pods -n "myasetest1" No resources found. PS C:\Users\myuser>

Ahora puede implementar las aplicaciones en el espacio de nombres y, a continuación, ver esas aplicaciones y sus registros.

Importante

Hay muchos comandos que no se podrán ejecutar, por ejemplo, los comandos que requieren tener acceso de administrador. Solo puede realizar las operaciones permitidas en el espacio de nombres.

Eliminación del clúster de Kubernetes

Para quitar el clúster de Kubernetes, deberá quitar la configuración de IoT Edge.

Para obtener instrucciones detalladas, vaya a Administración de la configuración de IoT Edge.