Carga, importación, exportación y eliminación de certificados en Azure Stack Edge Pro con GPU

SE APLICA A:  Azure Stack Edge Pro: GPU

Azure Stack Edge Pro: GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Para garantizar una comunicación segura y de confianza entre un dispositivo Azure Stack Edge y los clientes que se conectan a él, puede usar certificados autofirmados o traer sus propios certificados. En este artículo se describe cómo administrar estos certificados, lo que incluye cómo cargar, importar y exportar estos certificados. También puede ver las fechas de expiración del certificado y eliminar los certificados de firma antiguos.

Para más información sobre cómo crear estos certificados, consulte Creación de certificados mediante Azure PowerShell.

Carga de certificados en el dispositivo

Si trae sus propios certificados, los que ha creado para el dispositivo de manera predeterminada residen en el almacén Personal del cliente. Estos certificados tienen que exportarse en el cliente en archivos de formato adecuado que se puedan cargar en el dispositivo.

Requisitos previos

Antes de cargar los certificados raíz y los certificados de punto de conexión en el dispositivo, asegúrese de que los certificados se exportan en el formato adecuado.

- El certificado raíz tiene que exportarse como archivo de formato DER con la extensión

.cer. Para pasos detallados, consulte Exportación de certificados con formato DER. - Los certificados de punto de conexión se tienen que exportar como archivos .pfx con claves privadas. Para pasos detallados, consulte Exportación de certificados como un archivo .pfx con claves privadas.

Carga de certificados

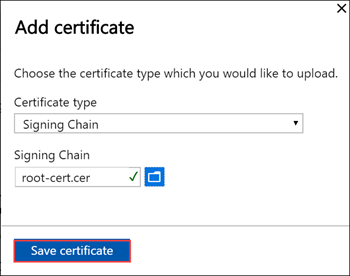

Para cargar los certificados raíz y de punto de conexión en el dispositivo, use la opción + Agregar certificado de la página Certificados de la interfaz de usuario web local. Siga estos pasos:

Cargue primero los certificados raíz. En la interfaz de usuario web local, vaya a Certificados.

Select + Add certificate (+ Agregar certificado).

Guarde el certificado.

Carga del certificado de punto de conexión

A continuación, cargue los certificados de punto de conexión.

Elija los archivos de certificado en formato .pfx y escriba la contraseña que proporcionó al exportar el certificado. El certificado de Azure Resource Manager puede tardar unos minutos en aplicarse.

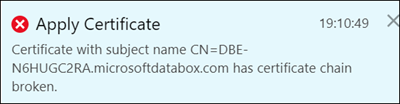

Si la cadena de firma no se actualiza primero e intenta cargar los certificados de punto de conexión, se producirá un error.

Vuelva y cargue el certificado de cadena de firma; después, cargue y aplique los certificados de punto de conexión.

Importante

Si cambian el nombre del dispositivo o el dominio DNS cambian, deben crearse certificados nuevos. Los certificados de cliente y los certificados de dispositivo deben actualizarse con el nombre de dispositivo y dominio DNS nuevos.

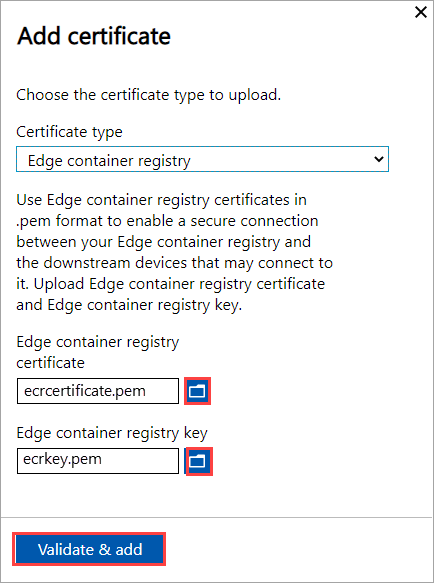

Carca de certificados de Kubernetes

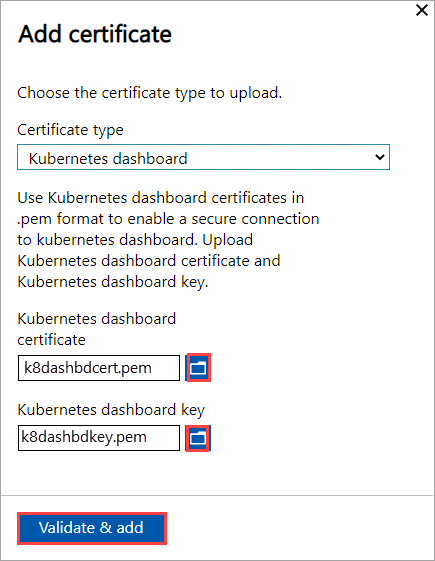

Los certificados de Kubernetes pueden ser para Edge Container Registry o para el panel de Kubernetes. En cada caso, se deben cargar un certificado y un archivo de clave. Siga estos pasos para crear y cargar certificados de Kubernetes:

Usará

opensslpara crear el certificado de panel de Kubernetes o Edge Container Registry. Asegúrese de instalar openssl en el sistema que usaría para crear los certificados. En un sistema Windows, puede usar Chocolatey para instalaropenssl. Después de instalar Chocolatey, abra PowerShell y escriba:choco install opensslUse

opensslpara crear estos certificados. Se crean un archivo de certificadocert.pemy un archivo de clavekey.pem.Para Edge Container Registry, use el siguiente comando:

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<ecr.endpoint-suffix>"A continuación, se incluye una salida de ejemplo:

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=ecr.dbe-1d6phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>Para el certificado de panel de Kubernetes, use el siguiente comando:

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<<kubernetes-dashboard.endpoint-suffix> OR <endpoint-suffix>>"A continuación, se incluye una salida de ejemplo:

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=kubernetes-dashboard.dbe-1d8phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>

Cargue el certificado de Kubernetes y el archivo de clave correspondiente que generó anteriormente.

Para Edge Container Registry

Para el panel de Kubernetes

Importación de certificados en el cliente que accede al dispositivo

Puede usar los certificados generados por el dispositivo o aportar sus propios certificados. Si se usan los certificados generados por el dispositivo, es preciso descargar los certificados en el cliente antes de poder importarlos en el almacén de certificados adecuado. Consulte Descarga de certificados en el cliente que accede al dispositivo.

En ambos casos, los certificados que ha creado y cargado en el dispositivo deben importarse en el cliente de Windows (que accede al dispositivo) en el almacén de certificados adecuado.

El certificado raíz que exportó con formato DER debe importarse ahora en las entidades de certificación raíz de confianza en el sistema cliente. Para pasos detallados, consulte Importación de certificados en el almacén de entidades de certificación raíz de confianza.

Los certificados de punto de conexión que exportó como

.pfxtienen que exportarse como DER con la extensión.cer. Este archivo.cerse importa entonces en el almacén de certificados Personal en el sistema. Para pasos detallados, consulte Importación de certificados en el almacén de certificados Personal.

Importación de certificados con formato DER

Para importar certificados en un cliente de Windows, realice los pasos siguientes:

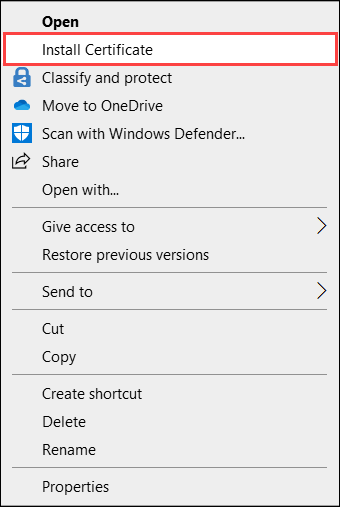

Haga clic con el botón derecho en el archivo y seleccione Instalar certificado. Esta acción inicia el Asistente para importar certificados.

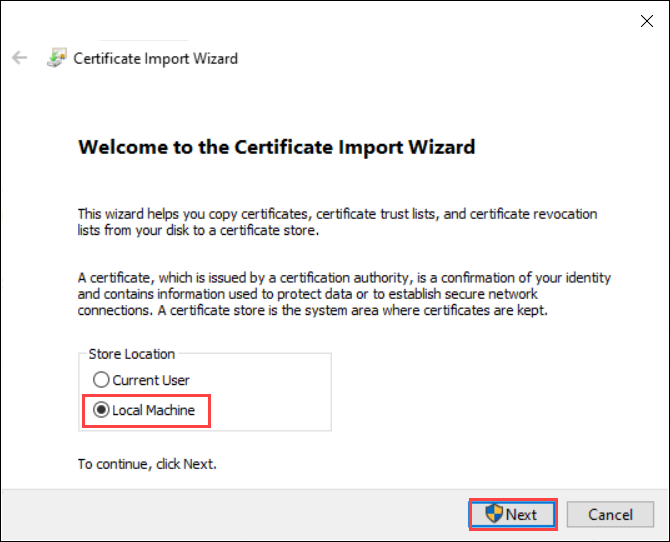

Para Ubicación de almacén, seleccione Máquina local y, después, Siguiente.

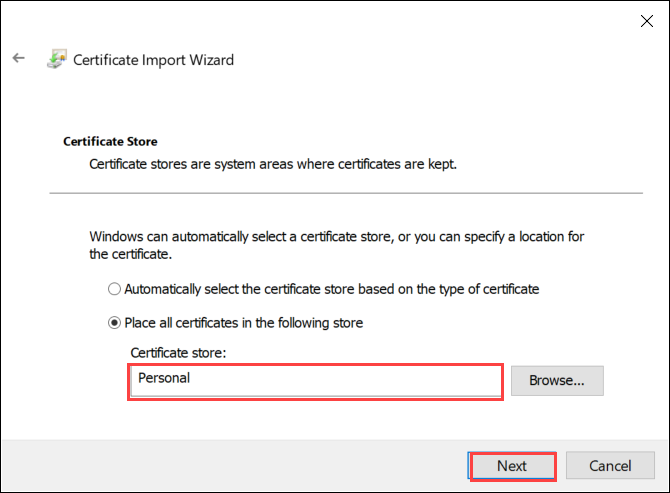

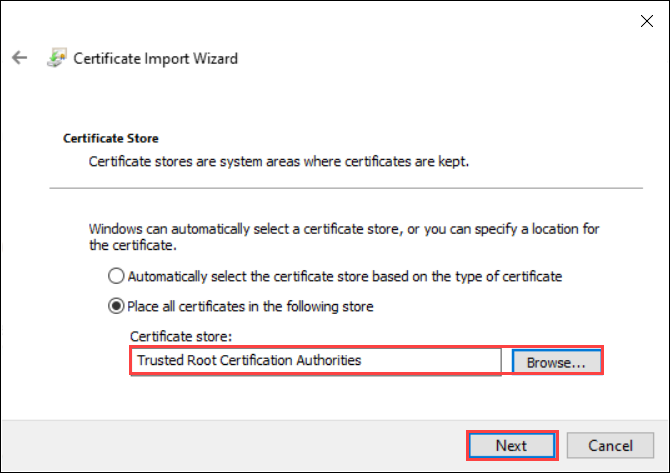

Seleccione Colocar todos los certificados en el siguiente almacén y, después, Examinar.

Para importar en el almacén personal, vaya al almacén Personal del host remoto y seleccione Siguiente.

Para importar en el almacén de confianza, vaya a la entidad de certificación raíz de confianza y seleccione Siguiente.

Seleccione Finalizar. Aparece un mensaje que indica que la importación se ha realizado correctamente.

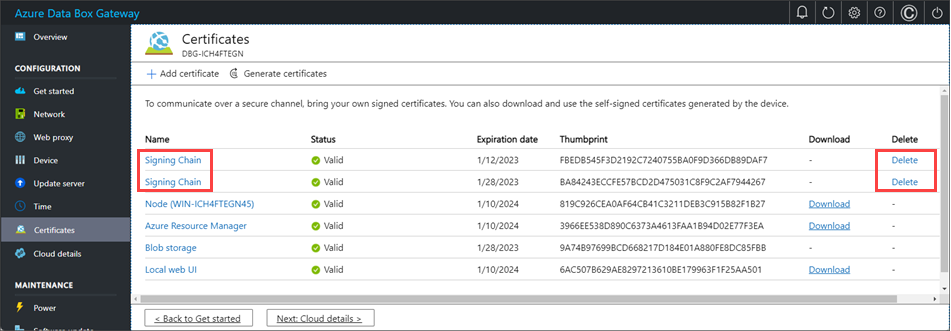

Visualización de la expiración del certificado

Si incorpora sus propios certificados, estos expirarán normalmente en 1 año o 6 meses. Para ver la fecha de expiración del certificado, vaya a la página Certificados en la interfaz de usuario web local del dispositivo. Si selecciona un certificado específico, verá en él la fecha de expiración.

Eliminación de certificados de cadena de firma

Puede eliminar un certificado de cadena de firma antiguo y expirado del dispositivo. Cuando lo haga, los certificados dependientes de la cadena de firma ya no serán válidos. Solo se pueden eliminar certificados de cadena de firma.

Para eliminar un certificado de cadena de firma del dispositivo de Azure Stack Edge, siga estos pasos:

En la interfaz de usuario web local del dispositivo, vaya a CONFIGURACIÓN>Certificados.

Seleccione el certificado de cadena de firma que desea eliminar. A continuación, seleccione Eliminar.

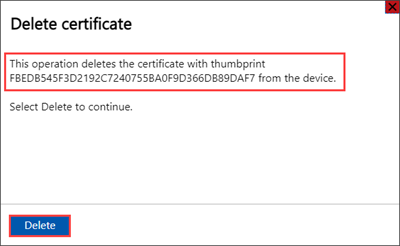

En el panel Eliminar certificado, compruebe la huella digital del certificado y, a continuación, seleccione Eliminar. No se puede invertir la eliminación del certificado.

Una vez completada la eliminación del certificado, todos los certificados dependientes de la cadena de firma ya no son válidos.

Para ver las actualizaciones de estado, actualice la pantalla. El certificado de la cadena de firma ya no se mostrará y los certificados dependientes tendrán un estado No válido.

Pasos siguientes

Aprenda a solucionar problemas de certificados