Topología de red y conectividad para servidores habilitados para Azure Arc

Puede usar servidores habilitados para Azure Arc para administrar los servidores físicos de Windows y Linux y las máquinas virtuales a través del plano de control de Azure. En este artículo se describen las consideraciones clave de diseño y los procedimientos recomendados para la conectividad de servidores habilitados para Azure Arc como parte de la guía de la zona de aterrizaje de escala empresarial de Azure. Esta guía es para servidores físicos y máquinas virtuales que hospede en el entorno local o a través de un proveedor de nube asociado.

En este artículo se da por supuesto que ha implementado correctamente una zona de aterrizaje a escala empresarial y ha establecido conexiones de red híbrida. La guía se centra en la conectividad del agente de máquina conectado para servidores habilitados para Azure Arc. Para obtener más información, consulte Información general sobre las zonas de aterrizaje a escala empresarial e Implementación de zonas de aterrizaje a escala empresarial.

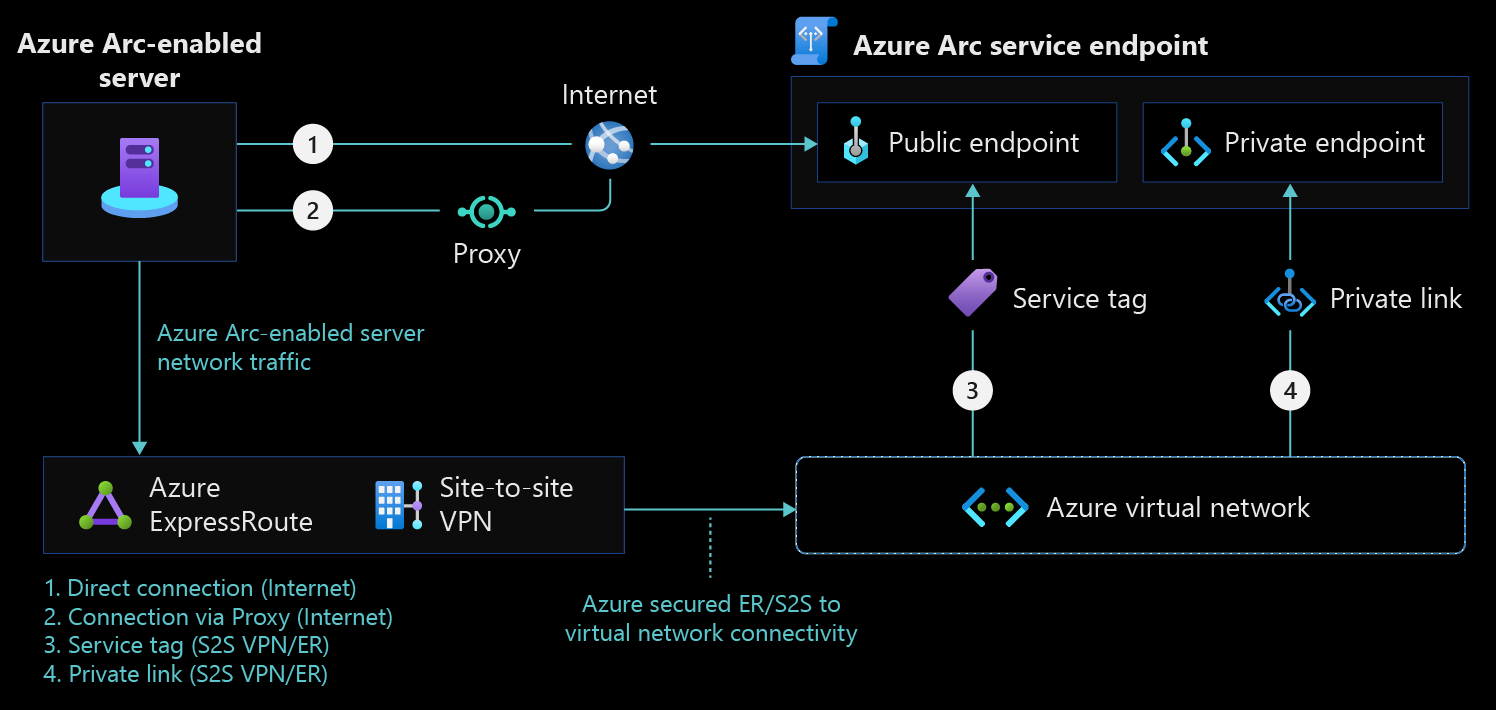

Arquitectura

En el diagrama siguiente se muestra una arquitectura de referencia conceptual para la conectividad de los servidores habilitados para Azure Arc.

Consideraciones de diseño

Tenga en cuenta las siguientes consideraciones de diseño de red para servidores habilitados para Azure Arc.

- Administración del acceso a las etiquetas de servicio de Azure: cree un proceso automatizado para mantener actualizadas las reglas de red de firewall y proxy según los requisitos de red del agente de máquina conectada.

- Proteja la conectividad de red con Azure Arc: Configure el sistema operativo de la máquina para que use la versión 1.2 de Seguridad de la capa de transporte (TLS). No se recomiendan versiones anteriores debido a vulnerabilidades conocidas.

- Defina un método de conectividad de extensiones: asegúrese de que las extensiones de Azure que implemente en un servidor habilitado para Azure Arc puedan comunicarse con otros servicios de Azure. Puede proporcionar esta conectividad directamente mediante redes públicas, un firewall o un servidor proxy. Debe configurar puntos de conexión privados para el agente de Azure Arc. Si el diseño requiere conectividad privada, debe realizar pasos adicionales para habilitar la conectividad de punto de conexión privado para cada servicio al que acceden las extensiones. Además, tenga en cuenta el uso de circuitos compartidos o dedicados en función de sus requisitos de coste, disponibilidad y ancho de banda.

- Revise la arquitectura de conectividad general: revise el área de diseño de la topología de red y la conectividad para evaluar el impacto de los servidores habilitados para Azure Arc en la conectividad general.

Recomendaciones de diseño

Tenga en cuenta las siguientes recomendaciones de diseño de red para servidores habilitados para Azure Arc.

Definición de un método de conectividad del agente de Azure Arc

En primer lugar, revise los requisitos de infraestructura y seguridad existentes. A continuación, decida cómo debe comunicarse con Azure desde la red local u otro proveedor de nube. Esta conexión puede pasar por Internet, a través de un servidor proxy o a través de azure Private Link para una conexión privada. Si implementa Azure Arc a través de Internet con o sin un proxy, también puede usar una característica que se encuentra actualmente en versión preliminar pública denominada puerta de enlace de Azure Arc. Esta característica ayuda a reducir el número total de puntos de conexión a los que el proxy necesita permitir el acceso.

Conexión directa

Los servidores habilitados para Azure Arc pueden ofrecer conectividad directa a los puntos de conexión públicos de Azure. Con este método de conectividad, todos los agentes de máquina usan un punto de conexión público para abrir una conexión a Azure a través de Internet. El agente de máquina conectada para Linux y Windows comunica la salida a Azure de forma segura mediante el protocolo HTTPS (TCP/443).

Al usar el método de conexión directa, debe evaluar el acceso a Internet del agente de la máquina conectada. Es recomendable configurar las reglas de red necesarias.

Servidor proxy o conexión de firewall

Si la máquina usa un cortafuegos o un servidor proxy para comunicarse a través de internet, el agente se conecta de forma saliente mediante el protocolo HTTPS.

Si usa un firewall o un servidor proxy para restringir la conectividad saliente, asegúrese de permitir los intervalos IP según los requisitos de red del agente de máquina conectada. Cuando solo se permiten los intervalos IP o los nombres de dominio necesarios para que el agente se comunique con el servicio, use etiquetas de servicio y direcciones URL para configurar el firewall o el servidor proxy.

Si despliega extensiones en los servidores habilitados para Azure Arc, cada extensión se conecta a su propio punto de conexión o puntos de conexión y también deberá permitir todas las direcciones URL correspondientes en el firewall o el proxy. Agregue estos puntos de conexión para garantizar un tráfico de red protegido pormenorizado y para cumplir el principio de privilegios mínimos.

Para reducir el número total de direcciones URL necesarias en el firewall o el proxy, determine si el servicio de puerta de enlace de Azure Arc sería beneficioso.

Puerta de enlace de Azure Arc

puerta de enlace de Azure Arc (versión preliminar pública) reduce el número total de puntos de conexión HTTPS salientes que necesita el proxy para que Azure Arc funcione. Elimina la necesidad de la mayoría de los puntos de conexión con caracteres comodín y reduce el número total de puntos de conexión necesarios a ocho. Puede funcionar con algunos puntos de conexión de extensión, por lo que no es necesario crear más exclusiones de direcciones URL en el proxy.

El servicio de puerta de enlace de Azure Arc no funciona actualmente con Private Link ni con el emparejamiento de Azure ExpressRoute porque debe acceder al servicio de puerta de enlace de Azure Arc a través de la red de Internet.

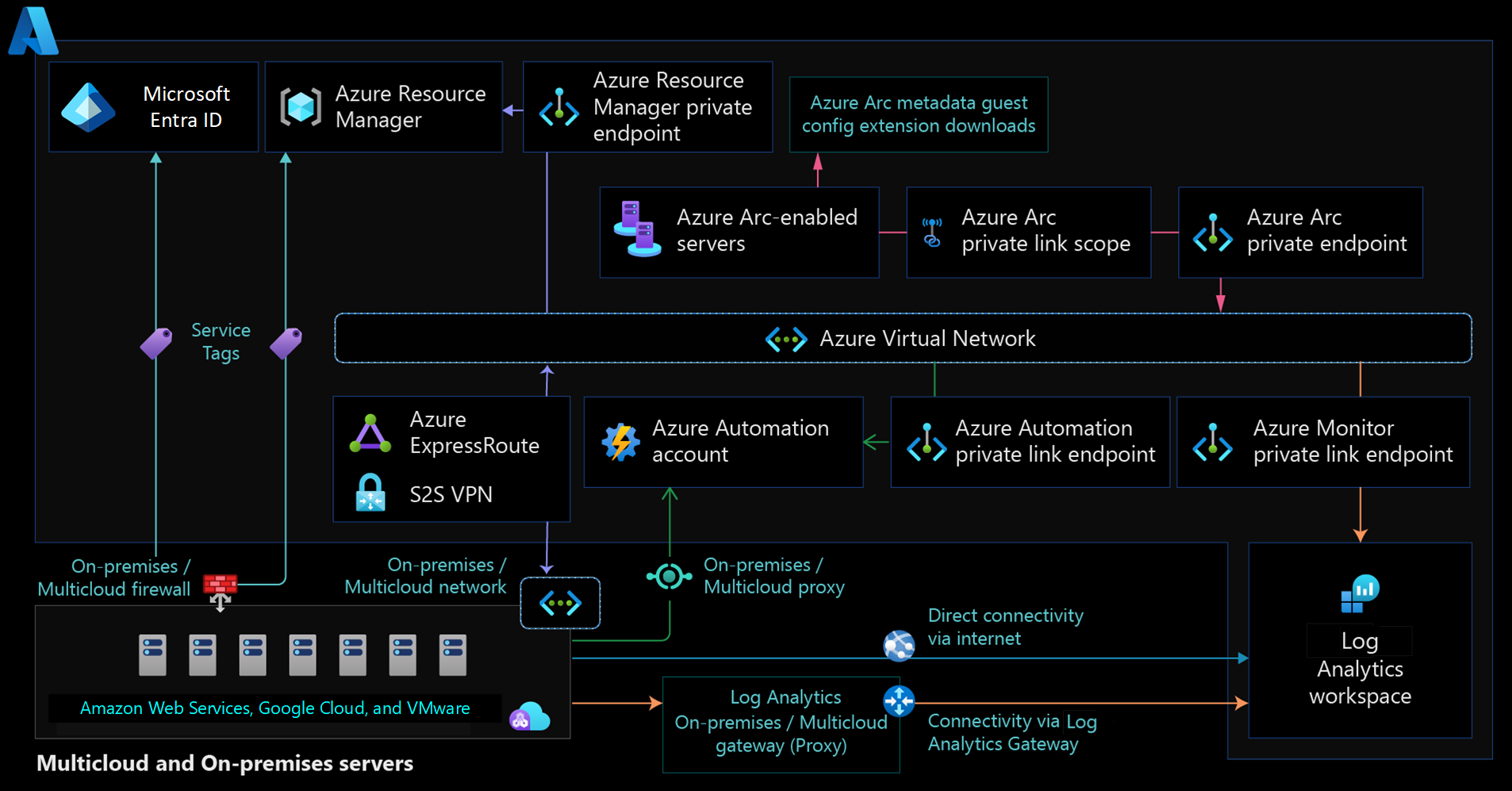

Private Link

Para asegurarse de que todo el tráfico de los agentes de Azure Arc permanece en la red, use un servidor habilitado para Azure Arc que tenga ámbito de Private Link de Azure Arc. Esta configuración proporciona ventajas de seguridad. El tráfico no atraviesa Internet y no es necesario abrir tantas excepciones de salida en el firewall del centro de datos. Pero Private Link impone muchos desafíos de administración y aumenta la complejidad general y el costo, especialmente para las organizaciones globales. Tenga en cuenta los siguientes desafíos:

El ámbito de Private Link de Azure Arc abarca todos los clientes de Azure Arc en el mismo ámbito del sistema de nombres de dominio (DNS). No puede tener algunos clientes de Azure Arc que usen puntos de conexión privados y otros que usen puntos de conexión públicos cuando comparten un servidor DNS. Pero puede implementar soluciones alternativas como directivas DNS.

Los clientes de Azure Arc pueden tener todos los puntos de conexión privados en una región primaria. Si no lo hacen, debe configurar DNS para que los mismos nombres de punto de conexión privado se resuelvan en direcciones IP diferentes. Por ejemplo, puede usar particiones DNS replicadas selectivamente para DNS integrado en Windows Server Active Directory. Si utiliza los mismos puntos de conexión privados para todos sus clientes de Azure Arc, tiene que poder enrutar el tráfico de todas sus redes a los puntos de conexión privados.

Para usar puntos de conexión privados para cualquier servicio de Azure al que accedan los componentes de software de extensión que implemente a través de Azure Arc, debe realizar pasos adicionales. Estos servicios incluyen áreas de trabajo de Log Analytics, cuentas de Azure Automation, Azure Key Vault y Azure Storage.

La conectividad con Microsoft Entra ID utiliza puntos de conexión públicos, por lo que los clientes siguen necesitando acceso a Internet.

Si usa ExpressRoute para la conectividad privada, considere la posibilidad de revisar los procedimientos recomendados de resiliencia para los circuitos de , gateways , conexiones y ExpressRoute Direct .

Debido a estos desafíos, se recomienda evaluar si necesita Private Link para la implementación de Azure Arc. Los puntos de conexión públicos cifran el tráfico. En función de cómo use Azure Arc para servidores, puede limitar el tráfico a la administración y al tráfico de metadatos. Para abordar los problemas de seguridad, implemente controles de seguridad del agente local.

Para obtener más información, consulte Seguridad de Private Link y las restricciones y limitaciones asociadas a la compatibilidad de Private Link con Azure Arc.

Administración del acceso a las etiquetas de servicio de Azure

Se recomienda implementar un proceso automatizado para actualizar las reglas de red de firewall y proxy según los requisitos de red de Azure Arc.

Pasos siguientes

Para más información sobre el recorrido de adopción de la nube híbrida, consulte los siguientes recursos:

- Escenarios de Azure Arc Jumpstart

- Requisitos previos del agente de máquina conectada

- Configuración de red para el método de conectividad de Private Link

- Uso de Private Link para conectar servidores a Azure Arc

- Planear una implementación a escala de servidores habilitados para Azure Arc

- Configuración de Private Link

- Solución de problemas de conexión del agente de máquina conectada de Azure

- Formación: Incorpore la innovación de Azure a sus entornos híbridos con Azure Arc