Conectividad de red para SQL Managed Instance habilitado para Azure Arc

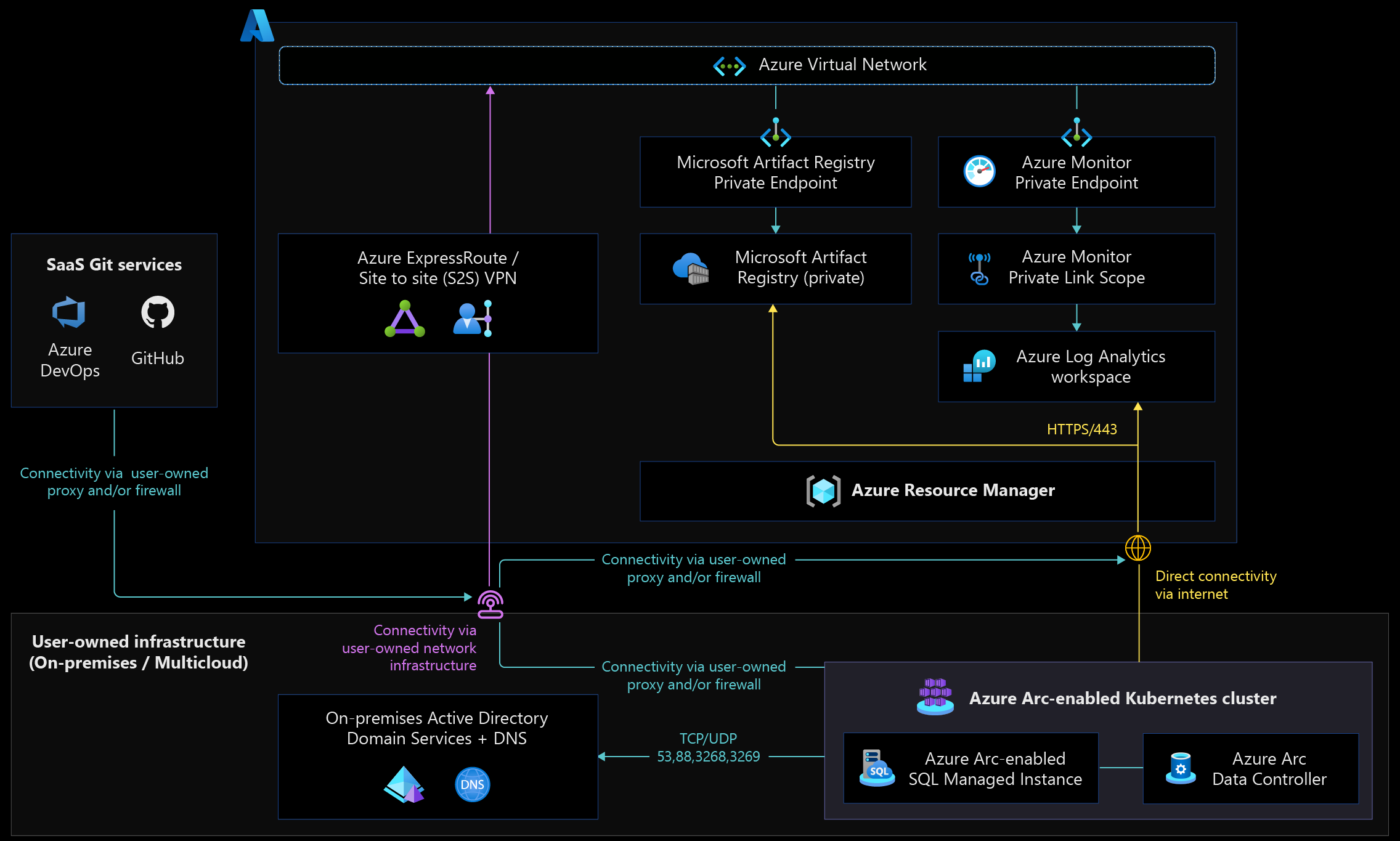

Los servicios de datos habilitados para Azure Arc admiten dos modos de conectividad diferentes. Los modos con conexión directa y conexión indirecta implementan una instancia de SQL Managed Instance habilitado para Azure Arc que se ejecuta en clústeres de Kubernetes habilitados para Azure Arc con un plano de control de Azure Arc.

Los componentes de los servicios de datos habilitados para Arc son:

- Controlador de datos de Azure Arc

- Conector de Active Directory para Azure Arc

- SQL Managed Instance habilitado para Azure Arc

Estos componentes se comunican con los puntos de conexión de Azure Arc, los controladores de dominio de Active Directory y los servidores del sistema de nombres de dominio (DNS) que se ejecutan de forma local y en otros entornos de nube.

En este artículo se describe la arquitectura de red y las consideraciones y recomendaciones de diseño para conectarse al plano de control de Azure desde el entorno local u otra infraestructura en la nube. Aprenderá a administrar y operar servicios de datos habilitados para Arc y una instancia de SQL Managed Instance habilitado para Arc que se ejecuta en clústeres de Kubernetes habilitados para Arc en entornos locales y en otros entornos en la nube.

Architecture

En el diagrama siguiente se muestra una arquitectura de red de servicios de datos habilitados para Arc que admite los modos de red con conexión directa e indirecta.

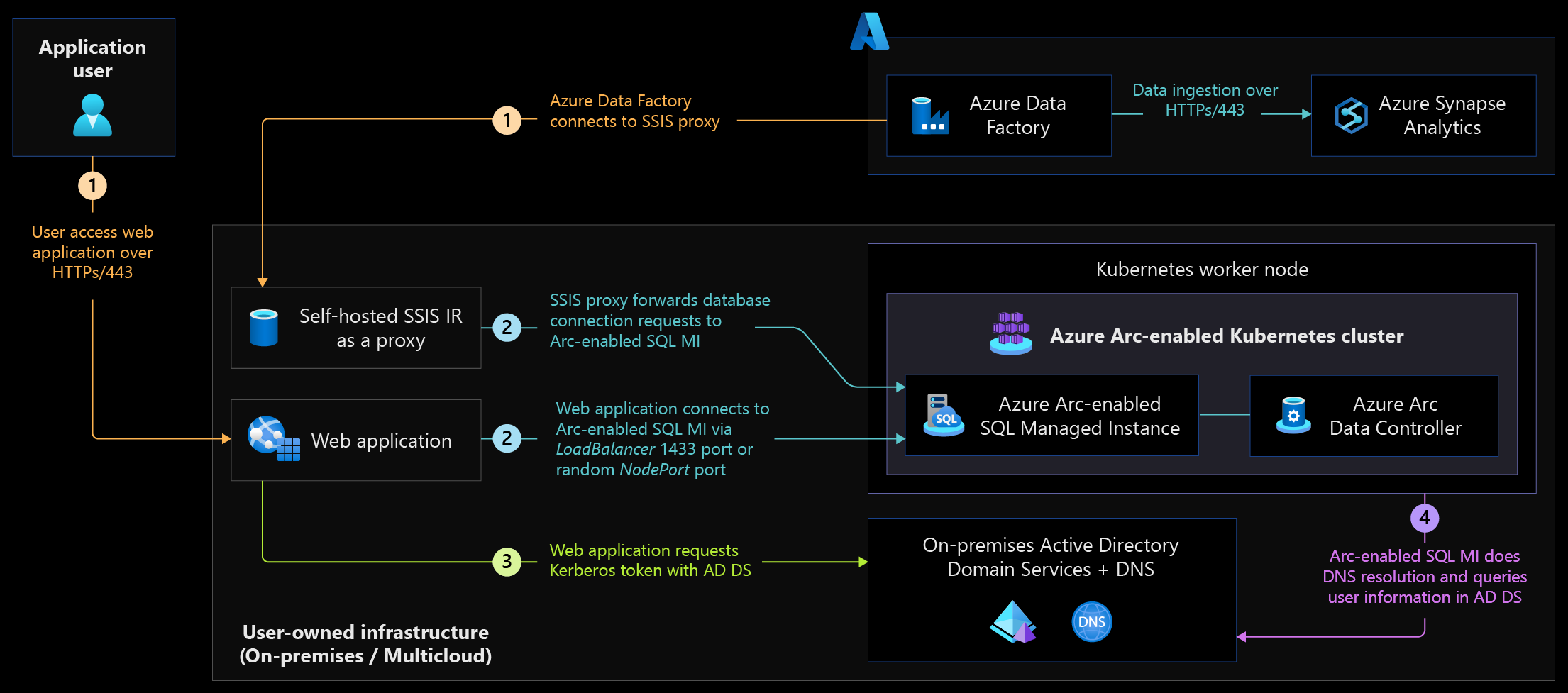

En el diagrama del siguiente escenario se muestra un ejemplo de varios servicios de consumidor que acceden de forma segura a SQL Managed Instance habilitado para Arc.

Consideraciones de diseño

Revise el área de diseño de topología de red y conectividad de las zonas de aterrizaje de Azure para alinear la conectividad de red de los servicios de datos habilitados para Arc con el diseño de la zona de aterrizaje adoptada de la organización.

Consulte la conectividad de red para Kubernetes habilitado para Azure Arc para conocer la arquitectura de red y las recomendaciones para tomar decisiones de diseño adecuadas con el fin de implementar y operar servicios de datos habilitados para Arc en el clúster de Kubernetes habilitado para Arc. Los servicios de datos habilitados para Arc usan la conectividad de red de Kubernetes habilitado para Azure Arc para la implementación y las operaciones del servicio.

Consulte la disponibilidad de la característica de servicios de datos habilitados para Arc por modo de conectividad y los requisitos de red de estos servicios. Decida si el modo con conexión directa o el modo con conexión indirecta se adapta mejor a las directivas de seguridad de red de la organización de la red local u otros proveedores de nube.

El modo con conexión directa requiere una conexión directa a Azure y proporciona otras ventajas propias de esta conectividad. Tenga en cuenta las ventajas y desventajas necesarias para habilitar esta conexión directa en función de los requisitos de seguridad y cumplimiento de la organización.

En función de dónde se ejecute el clúster de Kubernetes habilitado para Arc, considere la posibilidad de usar un tipo LoadBalancer o NodePort de Kubernetes. Estos servicios exponen servicios de datos habilitados para Arc, como el controlador de datos y SQL Managed Instance. Un equilibrador de carga mantiene el mismo número de puerto en varias instancias, mientras que un puerto de nodo requiere números de puerto diferentes para cada instancia de SQL Managed Instance habilitado para Arc.

En el caso del servicio de SQL Managed Instance habilitado para Arc, considere la posibilidad de implementar tipos de equilibrador de carga de software como MetalLB en entornos locales y equilibradores de carga internos en entornos basados en la nube. Los equilibradores de carga proporcionan direcciones IP y puertos de SQL Server coherentes, como el puerto 1433 o puertos personalizados, y equilibran la carga de los nodos en el clúster de Kubernetes. Las direcciones IP de los nodos cambian en los clústeres de escalado automático. No proporcionan alta disponibilidad si los pods se trasladan de un nodo de trabajo de Kubernetes a otro. Por ejemplo, durante una conmutación por error, las actualizaciones y el mantenimiento de clústeres de Kubernetes, controladores de datos y SQL Managed Instance habilitado para Arc.

Considere la posibilidad de usar puertos de seguridad de la capa de transporte (TLS) como el 636 y 3269 en vez de los puertos no TLS 389 y 3268 con Active Directory Domain Services. Los puertos TLS mantienen las conexiones seguras mediante el uso de la autenticación de AD en una instancia del servicio SQL Managed Instance habilitado para Azure Arc.

Cuando use Azure Key Vault para proteger los secretos de Kubernetes de SQL Managed Instance habilitado para Arc para la autenticación de AD, considere la posibilidad de usar puntos de conexión privados de Azure Key Vault para mantener las conexiones privadas. Consulte Extensión del proveedor de secretos de Azure Key Vault para aprender a capturar secretos en clústeres de Kubernetes habilitados para Azure Arc y para más información sobre el uso de Azure Key Vault con clústeres de Kubernetes habilitados para Arc.

Evalúe los puntos de conexión públicos en comparación con los privados cuando use el blob de archivo de la cuenta de Azure Storage para conservar los archivos de copia de seguridad de base de datos de SQL Managed Instance habilitado para Arc a largo plazo.

Recomendaciones de diseño

Consulte las recomendaciones de diseño de redes de Kubernetes habilitadas para Azure Arc como SQL Managed Instance habilitado para Arc implementado en un clúster de Kubernetes habilitado para Arc existente.

Use el modo con conexión directa en lugar de la implementación en el modo con conexión indirecta de los servicios de datos habilitados para Arc y la instancia de SQL Managed Instance habilitado para Arc para obtener las ventajas de las características de la implementación en modo con conexión directa.

Elija el tipo de servicio LoadBalancer de Kubernetes con prioridad sobre el tipo de servicio NodePort para los servicios de datos habilitados para Arc, como el controlador de datos, los paneles y SQL Managed Instance habilitado para Arc. El tipo LoadBalancer proporciona resistencia en caso de errores, reinicios y eliminación de nodos de Kubernetes durante la actualización y el mantenimiento de clústeres de Kubernetes.

Use equilibradores de carga internos en lugar de externos al usar la infraestructura en la nube pública para la implementación de los servicios de datos habilitados para Arc. El equilibrador de carga interno asigna direcciones IP privadas de la red virtual y mantiene como privado el tráfico de la base de datos para la red interna.

Para la implementación local, use un equilibrador de carga contenedorizado, como MetalLB, para admitir el tipo de servicio del equilibrador de carga. Un equilibrador de carga contenedorizado simplifica las reglas de firewall que usan el puerto SQL estándar 1433. Es más fácil recordar en lugar de usar puertos aleatorios con el tipo de servicio NodePort. Asegúrese de asignar un tamaño CIDR de subred que admita el número de instancias de SQL Managed Instance habilitado para Arc implementadas en el clúster de Kubernetes habilitado para Azure Arc.

Si usa la autenticación de AD para SQL Managed Instance habilitado para Arc en los modos de keytab administrado por el sistema o por el cliente, asegúrese de que automatiza el registro DNS de los puntos de conexión de SQL Managed Instance habilitado para Arc. La automatización le ayuda a detectar servicios mediante servidores DNS locales o en la nube. También elimina la sobrecarga operativa y actualiza automáticamente las direcciones IP cuando cambian o cuando se elimina una instancia de servicio.

Use reglas de firewall para restringir el acceso de red a los puntos de conexión de SQL Managed Instance habilitado para Arc, del controlador de datos y de los paneles para evitar el acceso desde orígenes que no son de confianza. Las reglas de firewall reducen la superficie expuesta a ataques de SQL Managed Instance habilitado para Arc y evitan la filtración de datos.

Cuando se usan puntos de conexión privados de Azure para el Registro de artefactos Microsoft (también conocido como Microsoft Container Registry o MCR), Azure Key Vault, Azure Log Analytics y cuentas de almacenamiento, configure servidores DNS locales para reenviar consultas DNS al reenviador DNS de Azure. Este enfoque permite la detección automática de estos puntos de conexión privados mediante nombres DNS y elimina la necesidad de usar entradas de host o registro de entradas DNS en servidores DNS locales.

La autenticación de AD para SQL Managed Instance habilitado para Arc requiere una conexión a Active Directory Domain Services. Configure la conectividad a los controladores de dominio en los sitios principales y de recuperación ante desastres para lograr una alta disponibilidad. Dado que muchas empresas implementan bosques de recuperación de sitios en distintas zonas geográficas, use el sitio más cercano para reducir la latencia de red a los controladores de dominio. Consulte Continuidad empresarial y recuperación ante desastres para SQL Managed Instance habilitado para Arc para obtener más información.

Pasos siguientes

Para obtener más información sobre el recorrido de nube híbrida y multinube, consulte los siguientes artículos:

- Consulte los modos y requisitos de conectividad de los servicios de datos habilitados para Azure Arc.

- Consulte Autenticación de Active Directory.

- Consulte Conectividad de red para Kubernetes habilitado para Azure Arc.

- Use los escenarios automatizados de SQL Managed Instance habilitado para Arc con Azure Arc Jumpstart.

- Consulte la ruta de aprendizaje de Azure Arc en Microsoft Learn.